Amasty RMA एक्सटेंशन कमजोरियों के बारे में

Magento का उपयोग करने वाले क्लाइंट के साथ सुरक्षा ऑडिट सहभागिता के दौरान, हमारे इंजीनियरों ने Amasty RMA एक्सटेंशन में कुछ महत्वपूर्ण कमजोरियों का पता लगाया। पहली भेद्यता एक हैकर को सर्वर पर दुर्भावनापूर्ण फ़ाइलें अपलोड करने की अनुमति देती है। चूंकि php फाइलें भी अपलोड की जा सकती हैं, एक हैकर आसानी से सर्वर पर c99, r57, anishell आदि जैसे दुर्भावनापूर्ण शेल अपलोड कर सकता है।

यदि अतिरिक्त जांच की जगह नहीं है, तो एक हैकर इसका फायदा उठाकर पूरे सर्वर पर कब्जा कर लेगा। एक और भेद्यता, जो केवल आरएमए का उपयोग करने वाली कुछ वेबसाइटों में नहीं पाई गई थी, एक हैकर को सर्वर से किसी भी निर्देशिका को डाउनलोड करने की अनुमति देता है।

वेब ऐप के बारे में कुछ जानकारी उपलब्ध होने पर, हैकर सर्वर से महत्वपूर्ण फाइलों को डाउनलोड कर सकता है।

भेद्यता का विवरण

- दुर्भावनापूर्ण फ़ाइल अपलोड: दुर्भावनापूर्ण फ़ाइलों को अपलोड करने के लिए हैकर्स द्वारा अपलोड क्षेत्र का उपयोग किया जा सकता है। जैसे कोशिश करते समय हम एक php खोल अपलोड करने में सक्षम थे। यही कारण है कि Magento फ़ाइल अपलोड सुरक्षित . के लिए यह बहुत महत्वपूर्ण है . नीचे दी गई तस्वीर देखें:

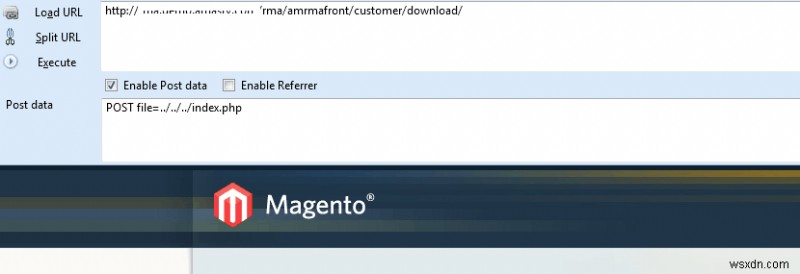

- निर्देशिका ट्रैवर्सल/फ़ाइल डाउनलोड: यदि निम्न अनुरोध (नीचे चित्र देखें) किया जाता है, तो सर्वर पर एक फ़ाइल डाउनलोड की जा सकती है। लगभग हर सर्वर पर मौजूद .htaccess आदि जैसी सामान्य फाइलों के लिए हैकर्स आसानी से अनुमान लगा सकते हैं और उन्हें डाउनलोड कर सकते हैं। हालाँकि, हमारा क्लाइंट जो magento 1.9 पर था, वह इसके प्रति संवेदनशील था, लेकिन अन्य संस्करणों पर पुन:प्रस्तुत करना संभव नहीं था।

Magento RMA भेद्यताओं के परिणाम

- संपूर्ण सर्वर से संभावित समझौता

- हैकर्स द्वारा सर्वर फ़ाइल डाउनलोड

- अंतिम उपयोगकर्ताओं/व्यवस्थापकों पर लक्षित हमला संभव

समयरेखा

एमास्टी टीम भेद्यता को ठीक करने में बहुत तेज थी। हमें आरएमए प्लग-इन के उत्पाद प्रबंधक किरिल से त्वरित उत्तर प्राप्त हुआ। जिसके बाद कुछ ही दिनों में पैच जारी कर दिया गया।

Magento सुरक्षित फ़ाइल अपलोड

Magento फ़ाइल अपलोड को सुरक्षित करना बहुत महत्वपूर्ण है, क्योंकि हैकर्स द्वारा दुर्भावनापूर्ण फ़ाइलों को अपलोड करने के लिए अपलोड क्षेत्र का उपयोग किया जा सकता है। जैसे कोशिश करते समय हम एक php खोल अपलोड करने में सक्षम थे।