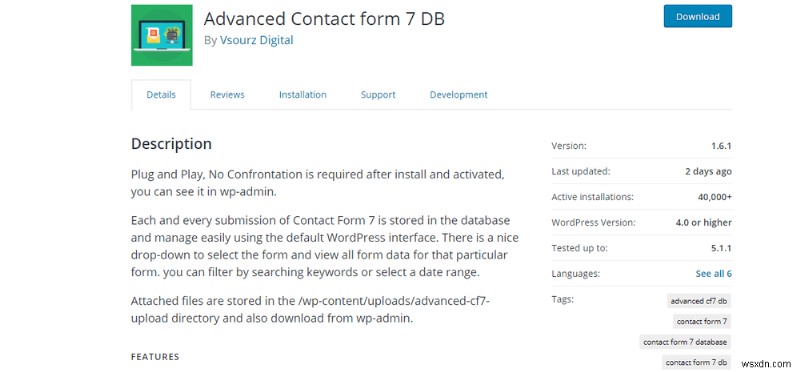

लोकप्रिय वर्डप्रेस प्लगइन - उन्नत संपर्क फ़ॉर्म 7 डीबी में एक बहुत ही गंभीर SQLi भेद्यता का खुलासा किया गया है, जिसमें 40,000+ से अधिक सक्रिय इंस्टॉलेशन हैं। संपर्क फ़ॉर्म 7 भेद्यता पहली बार 26 मार्च को रिपोर्ट की गई थी, और नए पैच किए गए संस्करण 1.6.1 को दो दिन पहले 10 अप्रैल को लाइव किया गया है। हालांकि पैच किया गया संस्करण यहां है, वर्तमान उपयोगकर्ताओं के पास अभी भी चिंता का कारण है क्योंकि इस भेद्यता का फायदा उन लोगों द्वारा उठाया जा सकता है जिनके पास ग्राहक का खाता भी है।

जोखिम स्थिति- उन्नत संपर्क फ़ॉर्म 7 भेद्यता

इस भेद्यता से जुड़े जोखिमों को महत्वपूर्ण श्रेणी में रखा जा सकता है क्योंकि इसका गलत इरादे से और अधिक फायदा उठाया जा सकता है। यह भेद्यता डेटाबेस में गंदे कोड डालने और मूल्यवान डेटा तक पहुंच प्राप्त करने के लिए हैकर्स के लिए मुफ्त प्रवेश के रूप में भी काम कर सकती है।

संक्षेप में, ये गलत हो सकते हैं:

- खराब अभिनेता डेटाबेस में दुर्भावनापूर्ण सामग्री डाल सकते हैं

- हैकर्स संवेदनशील डेटा लीक कर सकते हैं

- इससे समझौता वर्डप्रेस इंस्टॉलेशन भी हो सकता है।

प्लगइन डेवलपर्स पैच किए गए संस्करण को लॉन्च करने के लिए जल्दी थे। नतीजतन, वर्डप्रेस ने प्लगइन को सस्पेंड नहीं किया जैसा कि उसने द युज़ो रिलेटेड पोस्ट्स . के साथ किया था प्लगइन केवल दो दिन पहले। उन्नत संपर्क फ़ॉर्म 7 डीबी अभी भी नए प्रतिष्ठानों के लिए उपलब्ध है। जब मैंने उन्नत संपर्क फ़ॉर्म 7DB खोजा तो मुझे यही मिला वर्डप्रेस प्लगइन्स निर्देशिका में।

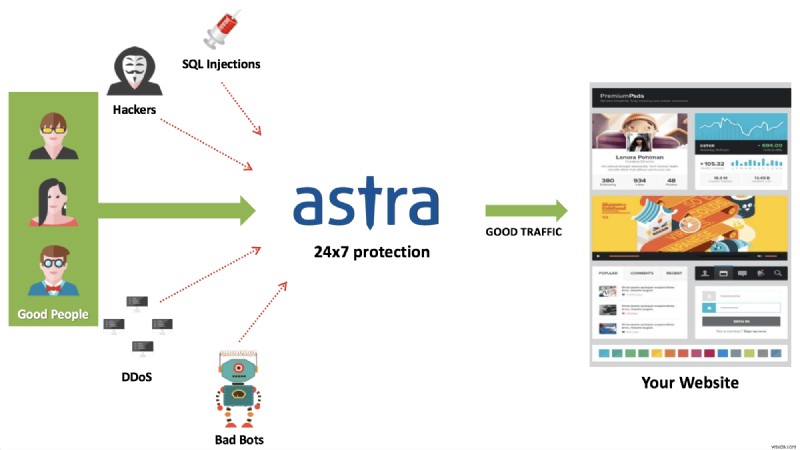

अपनी WordPress सुरक्षा को लेकर चिंतित हैं? एस्ट्रा वेबसाइट सुरक्षा पर जाएं या चैट विजेट पर एक संदेश छोड़ें, और हमें आपकी मदद करने में खुशी होगी। मेरी वर्डप्रेस वेबसाइट अभी ठीक करें।

विवरण- उन्नत संपर्क फ़ॉर्म 7 भेद्यता

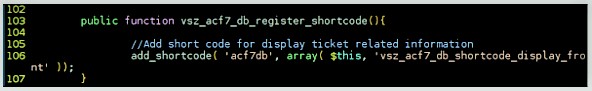

तो, वर्डप्रेस में मूल रूप से wp-ajax-parse-media-shortcode नामक एक सुविधा है। कोड लेखकों के लिए लंबे कोड के बजाय एक शोर्ट का उपयोग करने के लिए। इसका उपयोग करते हुए, प्लगइन डेवलपर्स ने शोर्टकोड को परिभाषित किया acf7db public/class-advanced-cf7-db-public.ph . में पी फ़ाइल।

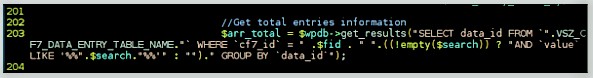

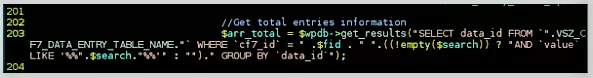

इसके अलावा, प्लगइन डेवलपर्स ने एक और धुरी विवरण की उपेक्षा की wpdb::prepare. wpdb::तैयार करें केवल वैध और प्रामाणिक लोगों के लिए रास्ता बनाने के लिए SQL प्रश्नों को साफ करने के लिए उपयोग किया जाता है। कोड लेखकों ने wpdb->get_results() . का इस्तेमाल किया इसके बजाय wpdb::prepare, जो क्वेरी प्रविष्टि के लिए एक बहुत ही सुरक्षित तरीका नहीं है। संवेदनशील कोड नीचे दिए गए चित्र में दर्शाए गए हैं:

$fid परिणामस्वरूप, दुर्भावनापूर्ण कोड को प्रश्नों के रूप में ले सकते हैं, और गंभीर दुर्घटनाओं का कारण बन सकते हैं। हालाँकि, यहाँ यह घोषित किया जाना चाहिए कि अभी तक किसी भी शोषण की सूचना नहीं मिली है। यह उपयोगकर्ताओं को पहले से चेतावनी देने के लिए केवल एक एहतियाती उपाय है।

आवश्यक कार्रवाई

इस प्लगइन को अपडेट करें आपकी वेबसाइट के पास आने वाले किसी भी खतरे को दूर करने के लिए जितनी जल्दी हो सके। फिर आप थीम अपडेट करें . पर जा सकते हैं और पासवर्ड रीसेट करें . इस भेद्यता का शोषण हमलावर को संवेदनशील और गोपनीय डेटा लीक कर सकता है।

अपनी वेबसाइट को ऐसे कई संभावित हमलों से बचाने के लिए आप एस्ट्रा के मालवेयर स्कैनर का उपयोग कर सकते हैं जो सिर्फ $19/माह के लिए आता है। साथ ही, हमारे VAPT (भेद्यता आकलन और प्रवेश परीक्षण) की पेशकश के साथ, हमारे इंजीनियर आपकी वेबसाइट की अच्छी तरह से जांच करेंगे और सभी संभावित कमजोरियों को सुधारेंगे।

अभी एस्ट्रा डेमो लें!