ओपनकार्ट ई-कॉमर्स स्टार्टअप के लिए एक मुफ्त और ओपन-सोर्स समाधान की तलाश में एक वरदान है। इसकी व्यापक लोकप्रियता को इस तथ्य के लिए जिम्मेदार ठहराया जा सकता है कि OpenCart अत्यधिक अनुकूलन योग्य है और एक्सटेंशन और मॉड्यूल की एक विस्तृत श्रृंखला प्रदान करता है। हालाँकि, OpenCart में कई कमजोरियों का पता चला है, जिनमें से कुछ OpenCart कोर को भी प्रभावित करती हैं। इसके कारण, दुनिया भर में OpenCart इंस्टॉलेशन ने OpenCart एडमिन पैनल को हैक होते देखा है। यह कई कारणों से हो सकता है जिनके बारे में हम इस लेख में आगे चर्चा करेंगे। पुस्तक के अनुसार, अपनी ई-कॉमर्स साइट का प्रूफिंग हैक करें ,

OpenCart व्यवस्थापक पैनल हैक किया गया:उदाहरण

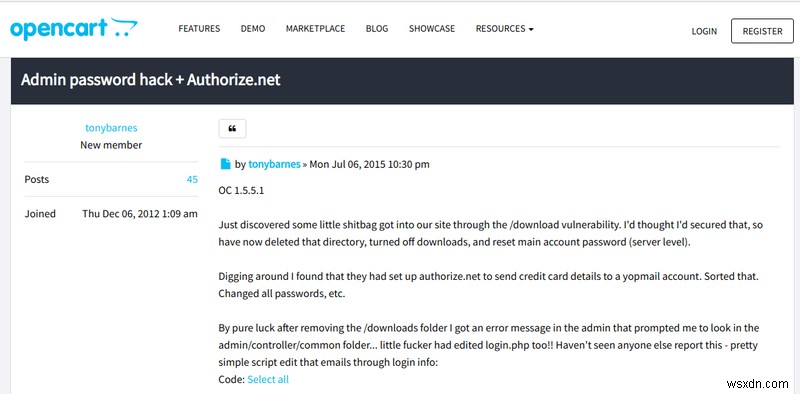

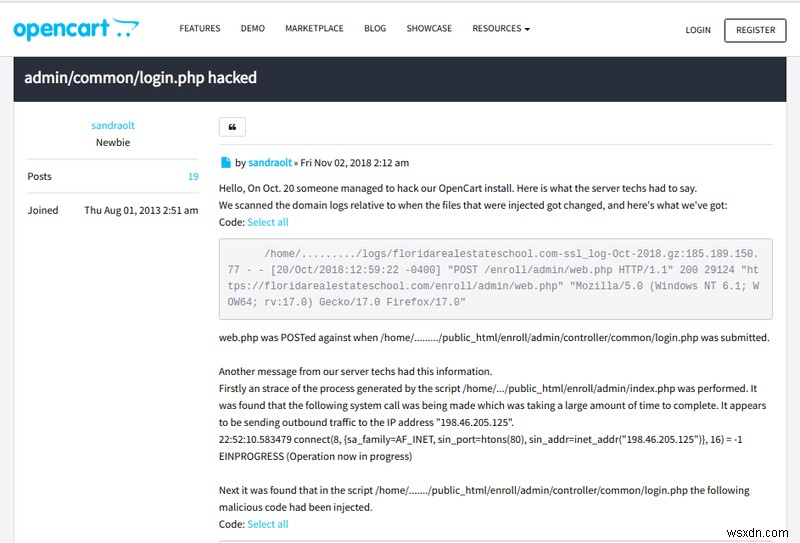

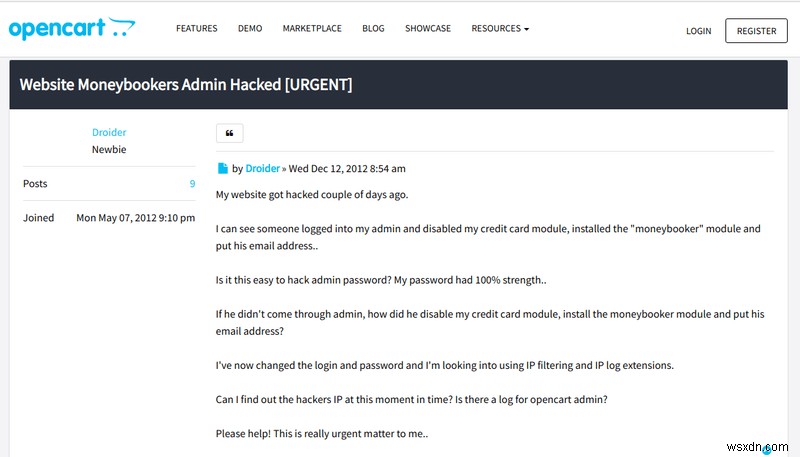

व्यवस्थापक पैनल OpenCart स्टोर का एक संसाधन संपन्न क्षेत्र है। सब कुछ OpenCart डैशबोर्ड से प्रबंधित किया जा सकता है। इसलिए, जब OpenCart स्टोर्स को OpenCart एडमिन पैनल द्वारा हैक किए जाने से समझौता किया जाता है, तो उपयोगकर्ता सामुदायिक मंचों का सहारा लेते हैं। मदद मांगने वाले ऐसे धागों के कई उदाहरण नीचे दिए गए हैं।

OpenCart व्यवस्थापक पैनल हैक किया गया:लक्षण

- अज्ञात आईपी स्थानों से व्यवस्थापक पैनल में प्रवेश करें।

- आपके द्वारा नहीं बनाए गए OpenCart डैशबोर्ड पर कई व्यवस्थापक खाते दिखाई देते हैं।

- उपयोगकर्ताओं ने OpenCart स्टोर पर उपयोग किए गए समझौता किए गए क्रेडिट कार्ड के बारे में शिकायत की।

- स्टोर से कई मुफ़्त ऑर्डर की पुष्टि की गई है।

- आपका सर्वर सैकड़ों स्पैम ईमेल भेज रहा है

- अनचाहा रीडायरेक्ट बनाने वाले सर्वर पर दुष्ट फ़ाइलें दिखाई देती हैं।

- OpenCart स्टोर को सर्च इंजन द्वारा ब्लैकलिस्ट किया गया।

- दुर्भावनापूर्ण कोड pp_pro . जैसी फ़ाइलों में डाला गया , authorize.net आदि

- OpenCart स्टोर की अनुक्रमणिका फ़ाइल को एक यादृच्छिक संदेश के साथ विकृत कर दिया गया है।

- एफ़टीपी लॉग अन्य देशों में अज्ञात आईपी से कनेक्शन दिखाते हैं।

OpenCart व्यवस्थापक पैनल हैक किया गया:कारण

OpenCart मैलवेयर और पिछले दरवाजे

अक्सर, बुरे अभिनेता कई सर्वरों को संक्रमित करने के इरादे से मैलवेयर लिखते हैं, जो तब डीडीओएस हमलों, स्पैम प्रसार, नकली विचारों आदि के लिए उपयोग किए जाते हैं। ऐसे कई मैलवेयर संक्रमणों की निगरानी एस्ट्रा के शोधकर्ताओं द्वारा की जाती है जैसे pub2srv मैलवेयर जो विशेष रूप से OpenCart उपयोगकर्ताओं को लक्षित कर रहा था। इसके अलावा, एस्ट्रा टीम द्वारा ओपनकार्ट उपयोगकर्ताओं के क्रेडिट कार्ड चोरी करने के उद्देश्य से एक और संस्करण का खुलासा किया गया था। इस मैलवेयर ने एक बैकडोर भी बना लिया था जो साइट पर मुफ्त साइनअप का इस्तेमाल करता था। OpenCart व्यवस्थापक पैनल हैक इस क्रेडिट कार्ड द्वारा मैलवेयर चोरी करके दुर्भावनापूर्ण कोड को इंजेक्ट करके किया गया था, जिसने लॉगिन क्रेडेंशियल को admin@wsxdn.com पर भेज दिया था। .

क्या आपके OpenCart व्यवस्थापक पैनल से छेड़छाड़ की गई है? हमें चैट विजेट पर एक संदेश भेजें और हमें आपकी मदद करने में खुशी होगी। OpenCart व्यवस्थापक पैनल हैक को अभी ठीक करें।

OpenCart रिमोट कोड निष्पादन

OpenCart संस्करण 2.1.0.2<2.2.0.0 एक PHP RCE भेद्यता के प्रति संवेदनशील पाए गए थे। JSON डिकोड फ़ंक्शन ने OpenCart स्टोर को RCE हमले के प्रति संवेदनशील बना दिया। हालाँकि, जिनके पास PHP JSON स्थापित नहीं था, वे असुरक्षित नहीं थे। इसका फायदा उठाने के लिए, हमलावरों ने एक व्यवस्थापक को व्यवस्थापक डैशबोर्ड पर जाकर कस्टम उपयोगकर्ता जानकारी के लिए एक अतिरिक्त फ़ोन नंबर जैसी कस्टम फ़ील्ड जोड़ने के लिए धोखा दिया। इस भेद्यता के लिए शोषण जारी किया गया है।

OpenCart क्रॉस-साइट अनुरोध जालसाजी

एक CSRF हमला मूल रूप से एक OpenCart व्यवस्थापक को स्टोर पर अवांछनीय कार्य करने के लिए प्रेरित कर सकता है। यह पासवर्ड हटाने से लेकर पूरे डेटाबेस को छोड़ने तक कहीं भी हो सकता है! ऐसी ही एक CSRF भेद्यता को CVE-2018-13067 . के रूप में डब किया गया है OpenCart में खुला था। पासवर्ड बदलते समय उचित टोकन सत्यापन का अभाव था। फ़ाइल असुरक्षित थी /upload/catalog/controller/account/password.php . इस भेद्यता का फायदा उठाते हुए, हमलावर व्यवस्थापक सहित किसी भी पासवर्ड को बदल सकते हैं, इस प्रकार एक OpenCart व्यवस्थापक पैनल हैक कर सकते हैं। इसके लिए शोषण सार्वजनिक रूप से उपलब्ध है!

OpenCart SQL इंजेक्शन

एक्सएसएस जैसे वेब सर्वर पर एसक्यूएल इंजेक्शन हमले व्यापक रूप से प्रचलित हैं। ये दोनों कमजोरियां हर साल OWASP शीर्ष 10 में कमजोरियों और सुविधाओं का एक बड़ा हिस्सा बनाती हैं। OpenCart 1.3.2 SQLi के लिए असुरक्षित था जिसे CVE-2010-0956 . के रूप में डब किया गया था . कमजोर घटक 'पेज . था ' पैरामीटर और कमजोर यूआरएल index.php?route=product%2Fspecial&path=20&page=जैसा दिखता था। यहां, हमलावर पृष्ठ पैरामीटर के माध्यम से SQL कथन निष्पादित कर सकता है। इसके लिए शोषण जारी किया गया है। इसके अलावा, OpenCart 1.5.1.2 में एक नेत्रहीन SQLi भेद्यता की खोज की गई थी।

OpenCart क्रॉस-साइट स्क्रिप्टिंग

2.1.0.2 से पहले का OpenCart XSS हमले के लिए असुरक्षित पाया गया था। इस भेद्यता को CVE-2015-4671 . के रूप में डब किया गया था . फ़ाइल index.php XSS के लिए असुरक्षित थी और zone_id के माध्यम से वेब स्क्रिप्ट या HTML कोड को इंजेक्ट करना संभव था। पैरामीटर। इसका सफलतापूर्वक उपयोग करने से एक हमलावर व्यवस्थापक को पासवर्ड देने के लिए छल कर सकता है, इस प्रकार एक OpenCart व्यवस्थापक पैनल हैक कर सकता है।

OpenCart पासवर्ड से समझौता किया गया

कमजोर पासवर्ड होने से OpenCart व्यवस्थापक पैनल जानवर बल के हमलों के प्रति संवेदनशील हो सकता है। विशेष रूप से डिज़ाइन किए गए सॉफ़्टवेयर हैं जो ब्रूट फ़ोर्स अटैक करते हैं, जो या तो डिक्शनरी अटैक या हाइब्रिड हो सकते हैं। कमजोर पासवर्ड के कारण OpenCart व्यवस्थापक पैनल हैक सफल रहे।

OpenCart व्यवस्थापक पैनल हैक किया गया:क्लीनअप

OpenCart एडमिन पैनल पासवर्ड को मजबूत पासवर्ड में बदलकर डैमेज कंट्रोल शुरू करें। इसके बाद OpenCart डेटाबेस को सुरक्षित करने के लिए आगे बढ़ें। ऐसा करने से उन सभी हमलावरों को ब्लॉक कर दिया जाएगा जिन्हें एडमिन पैनल पासवर्ड की जानकारी है। डेटाबेस पासवर्ड को नीचे दिए गए SQL स्टेटमेंट द्वारा बदला जा सकता है:

अद्यतन उपयोगकर्ता सेट पास =कॉनकैट ('ZZZ', sha (concat (पास, md5 (रैंड ()))));

यहां यह उल्लेखनीय है कि कुछ प्रकार के संक्रमणों में मैलवेयर या पिछले दरवाजे की स्क्रिप्ट स्थापित हो सकती है। यह स्क्रिप्ट हमलावर को इंटरनेट पर व्यवस्थापक पासवर्ड भेज रही होगी। इसलिए, ऐसे परिदृश्य में पासवर्ड बदलना व्यर्थ हो सकता है। यह पहचानने के लिए कि क्या यह मामला है, आउटगोइंग डेटा देखने के लिए Wireshark जैसे पैकेट मॉनिटरिंग टूल का उपयोग करें। यदि यह पुष्टि करता है कि एक स्क्रिप्ट हमलावर को पासवर्ड भेज रही है, तो साइट को ऑफ़लाइन लें और दुर्भावनापूर्ण कोड को हटा दें। अधिकांश समय, हमलावर दुर्भावनापूर्ण कोड को base64 . में संग्रहीत करते हैं प्रारूप। इस सरल कमांड का उपयोग करके इस प्रकार के कोड का पता लगाया जा सकता है:

पाना । -नाम "*.php" -exec grep "base64″'{}'; -प्रिंट और> हिडनकोड.txt

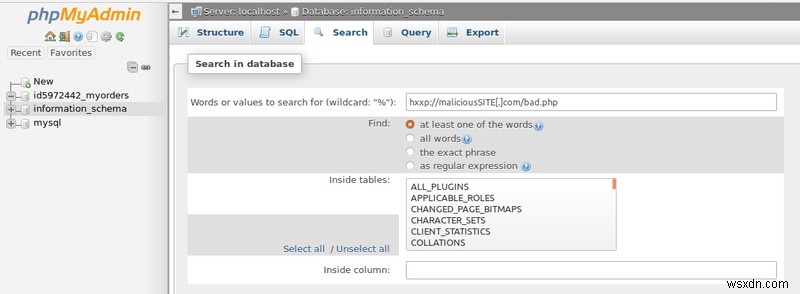

यह base64 . के सभी उदाहरणों को सहेज लेगा हिडनकोड.txt फ़ाइल में एन्कोडेड कोड जिसे फिर मैन्युअल निरीक्षण के लिए ऑनलाइन टूल का उपयोग करके डिकोड किया जा सकता है। इसके बाद, उन सभी स्थानों पर जहां वह विशेष स्क्रिप्ट या दुर्भावनापूर्ण कोड छिपा हुआ है, phpMyAdmin टूल का उपयोग करके एक ही बार में खोजा जा सकता है। अधिक सहायता के लिए नीचे दी गई छवि देखें।

बेस 64 एन्कोडिंग के अलावा, हमलावरों ने अन्य प्रकार के एन्कोडिंग या ओफ़्फ़ुसेशन तकनीकों जैसे FOPO का उपयोग किया हो सकता है . इन सभी को समझना एक औसत वेब व्यवस्थापक के लिए संभव नहीं हो सकता है। इसलिए याद रखें कि जिस कोड को आप समझ नहीं पा रहे हैं उसे डिलीट न करें, बस '#' अक्षर का उपयोग करके इसे कमेंट करें। इसके बाद, OpenCart व्यवस्थापक पैनल हैक मैलवेयर हटाने के लिए विशेषज्ञों से संपर्क करें।

OpenCart व्यवस्थापक पैनल हैक होने के बाद सफाई में पेशेवर मदद चाहिए? हमें चैट विजेट पर एक संदेश भेजें और हमें आपकी मदद करने में खुशी होगी। मेरे Opencart स्टोर को अभी साफ़ करें.

OpenCart व्यवस्थापक पैनल हैक किया गया:शमन

अपडेट और बैकअप

यदि आप कोर फाइलों को संशोधित करना चाहते हैं, तो सुविधा के अनुसार vQmod या OCMOD का उपयोग करें। यह परिवर्तनों को नए अपडेट में हटाए जाने से बचाएगा। सुनिश्चित करें कि सभी एक्सटेंशन और मॉड्यूल अप टू डेट हैं क्योंकि अपडेट में महत्वपूर्ण सुरक्षा पैच होते हैं। साथ ही, OpenCart स्टोर का बैकअप रखें क्योंकि यह साइट को किसी हमले से बचाने में मदद करेगा।

इंस्टॉल फोल्डर निकालें

इंस्टॉल किए गए फ़ोल्डर में कुछ संवेदनशील कोर फ़ाइलें होती हैं। यदि सर्वर पर संस्थापन फ़ोल्डर छूट जाता है, तो विशेष स्कैनर इसकी उपस्थिति का पता लगा सकते हैं, हमलावरों के लिए मार्ग प्रशस्त कर सकते हैं। वेब सर्वर पर ऐसी फाइलों के लिए शोडान जैसे सर्च इंजन लगातार खोज में हैं। इसलिए, OpenCart की स्थापना पूर्ण होने के बाद इंस्टॉल फ़ोल्डर को हटाना सुरक्षित होगा। हालांकि, यहां यह नोट करना महत्वपूर्ण है कि अन्य इंस्टॉल फोल्डर के विपरीत, vQmod इंस्टॉल फोल्डर को डिलीट न करें!

OpenCart व्यवस्थापक पैनल को सुरक्षित करें

व्यवस्थापक URL का नाम बदलें

यह व्यवस्थापक URL का नाम बदलने के लिए एक मानक सुरक्षा अभ्यास है। यह OpenCart व्यवस्थापक पैनल पर कई आम हमलों से बच सकता है। इसे एक यादृच्छिक कीवर्ड में बदलें जो आपको भविष्य में याद रहे। OpenCart 1.5 और vQmod . के लिए विस्तृत निर्देश यहां पाया जा सकता है।

पहुंच प्रतिबंधित करें

OpenCart व्यवस्थापक पैनल को आमतौर पर केवल आप ही एक्सेस कर सकते हैं, इसलिए अन्य सभी IP को ब्लॉक करना एक बुद्धिमानी भरा निर्णय होगा। यह एक .htaccess फ़ाइल का उपयोग करके पूरा किया जा सकता है जो फ़ोल्डर और उसके उप-फ़ोल्डरों तक पहुंच को प्रतिबंधित करता है। बस निम्न कोड को व्यवस्थापक फ़ोल्डर में .htaccess फ़ाइल में संलग्न करें।

<छोटा><Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

व्यवस्थापक पैनल फ़ाइलें अनुमति प्रबंधित करें

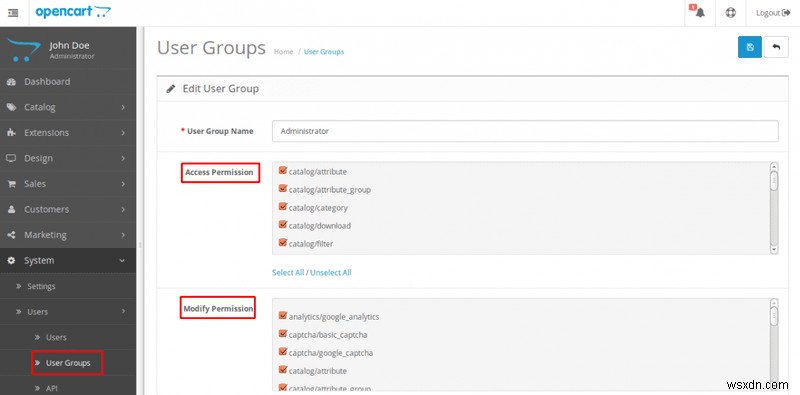

admin/index.php, admin/config.php जैसी महत्वपूर्ण फाइलों को बार-बार संशोधित करने की आवश्यकता नहीं है। इसलिए फ़ाइल संशोधन से बचने के लिए निम्न फ़ाइल अनुमतियों को 644 या 44 पर सेट करें। इसे उपयोगकर्ता>उपयोगकर्ता समूह . पर जाकर प्रबंधित किया जा सकता है , अधिक जानकारी के लिए कृपया नीचे दी गई छवि देखें।

सुरक्षा समाधान का उपयोग करें

OpenCart स्टोर दैनिक आधार पर संवेदनशील लेन-देन करते हैं। इसलिए दुकान की सुरक्षा पुख्ता होनी चाहिए। जब कोई हमलावर OpenCart स्टोर से समझौता करने की कोशिश करता है तो रक्षा की पहली पंक्ति एक रॉक-सॉलिड फ़ायरवॉल है। फ़ायरवॉल का उपयोग OpenCart व्यवस्थापक पैनल पर साइबर हमले के जोखिम को काफी कम कर सकता है। हालाँकि, अपने स्टोर के लिए सही चुनना महत्वपूर्ण है। फ़ायरवॉल किफायती, संसाधन-अनुकूल और लचीला होना चाहिए। ऐसा लगता है कि एस्ट्रा फ़ायरवॉल ओपनकार्ट स्टोर के सभी मानदंडों को पूरा करता है। यहां तक कि ओपनकार्ट भी एस्ट्रा की सिफारिश करता है। एस्ट्रा एक संपूर्ण सुरक्षा समाधान है जो लीक से हटकर काम करता है। जिसका मतलब है कि कोई इंस्टॉलेशन परेशानी नहीं! आपके सर्वर की कोई प्रोसेसिंग पावर की आवश्यकता नहीं है!