लोकप्रिय वर्डप्रेस प्लगइन्स, "एलिमेंट के लिए अल्टीमेट एडन" और "बीवर बिल्डर के लिए अल्टीमेट एडॉन्स" में गंभीर कमजोरियां पाई गई हैं। ब्रेनस्टॉर्म फोर्स टीम द्वारा विकसित, अल्टीमेट एडॉन्स प्लगइन्स वर्डप्रेस साइट मालिकों को एलिमेंटर और बीवर बिल्डर जैसे लोकप्रिय पेज बिल्डरों के लिए अतिरिक्त विजेट/कार्यक्षमता का उपयोग करने की अनुमति देता है।

अल्टीमेट एडॉन्स ने अपनी वेबसाइटों पर भेद्यता के पैच के बारे में एक सलाह जारी की, अपने उपयोगकर्ताओं को प्लगइन्स को अपडेट करने के लिए कहा। इस मुद्दे पर अधिक प्रकाश डालने के लिए, हमने भेद्यता के विवरण खोदे, जिसने हैक की अनुमति दी।

7 घंटे से भी कम समय में भेद्यता को ठीक करने में उनकी चपलता के लिए ब्रेनस्टॉर्म फोर्स टीम की सराहना की जानी चाहिए!

पैच किए गए संस्करण हैं:

- 1.20.1 एलिमेंट के लिए अल्टीमेट ऐडऑन के लिए

- बीवर बिल्डर के लिए अंतिम ऐडऑन के लिए 1.24.1

यदि आपने प्लग इन स्थापित किया है, तो ऊपर बताए गए संस्करण से पुराने संस्करण के साथ, कृपया तुरंत प्लग इन को अपडेट करें।

अल्टीमेट एडॉन्स प्लगइन्स हजारों साइटों पर सक्रिय रूप से स्थापित हैं। इसके अलावा, भेद्यता की प्रकृति को देखते हुए, हैकर पूरी तरह से किसी भी वर्डप्रेस साइट को प्लगइन के साथ एक्सेस कर सकते हैं, अगर उनके पास किसी भी उपयोगकर्ता की ईमेल आईडी तक पहुंच है।

हम आपसे तत्काल अपडेट करने का आग्रह करते हैं।

माइक्रोस्कोप के अंतर्गत सुभेद्यता

'लॉगिन फॉर्म' विजेट के तहत Google और फेसबुक लॉगिन सुविधा में टूटा हुआ प्रमाणीकरण और सत्र प्रबंधन भेद्यता शामिल है। भेद्यता किसी भी उपयोगकर्ता के वर्डप्रेस व्यवस्थापक क्षेत्र में पासवर्ड के बिना हैकर्स को लॉगिन करने की अनुमति देती है, यदि वे उपयोगकर्ताओं का ईमेल पता जानते हैं। इस पद्धति का उपयोग करके, वर्डप्रेस में व्यवस्थापकों के खातों में प्रवेश करना भी संभव है।

अन्य जानकारी एकत्र करने की तकनीकों का लाभ उठाकर, व्यवस्थापक के ईमेल पते का पता लगाना और इस भेद्यता का फायदा उठाना संभव है।

संबंधित मार्गदर्शिका – वर्डप्रेस हैक हटाना

एक बार व्यवस्थापक पहुंच प्राप्त हो जाने के बाद, हैकर को कई तरह से वेबसाइट का और अधिक दोहन करने के लिए शक्तियां और नियंत्रण प्राप्त होंगे। जिनमें से सबसे बुरा है विरूपण, पुनर्निर्देशन, स्पैम, डेटा चोरी (पहचान की चोरी + वित्तीय डेटा की चोरी), दुर्भावनापूर्ण पॉप-अप, डेटाबेस एक्सेस आदि।

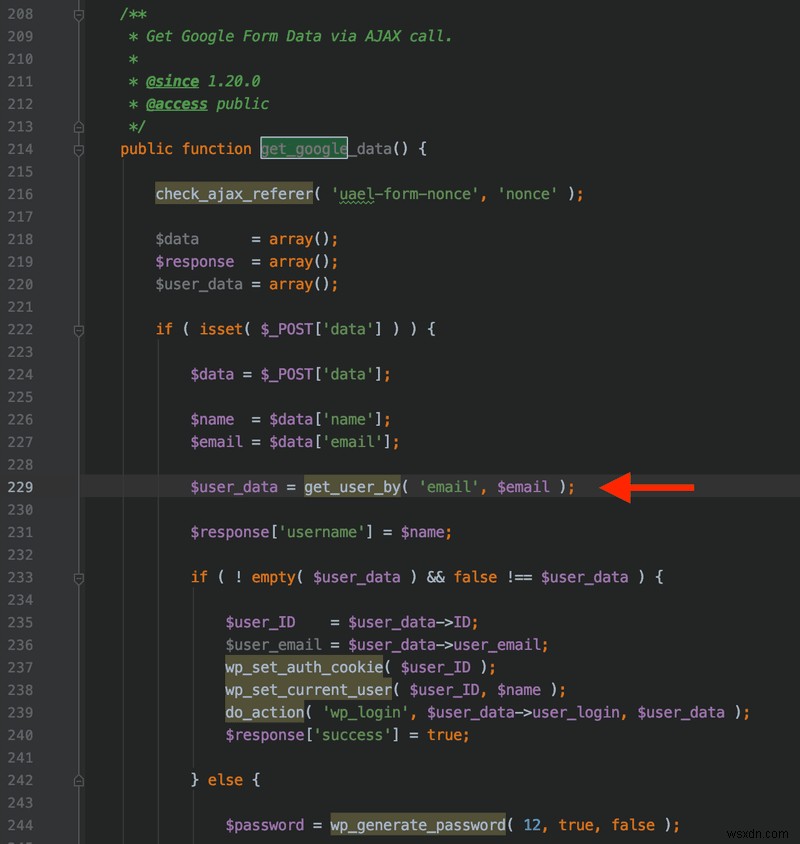

हैक के तकनीकी विवरण

Google और Facebook लॉगिन मॉड्यूल में कमजोर सत्यापन के कारण, हैकर्स अल्टीमेट एडॉन्स प्लगइन्स द्वारा उपयोग किए जाने वाले wp-admin AJAX फ़ंक्शन का फायदा उठाने में सक्षम हैं।

सामाजिक लॉगिन मॉड्यूल का उपयोग करने वाली साइटों के लिए, हमलावर Google/Facebook के माध्यम से लॉगिन को सफलतापूर्वक अधिकृत करने के बाद, AJAX फ़ंक्शन की प्रतिक्रिया के रूप में भेजी जा रही ईमेल आईडी को छेड़छाड़/संशोधित कर सकता है। प्लगइन उपयोगकर्ता की ईमेल आईडी को कैप्चर करता है, और Google/Facebook द्वारा भेजे गए डेटा की प्रामाणिकता को सत्यापित किए बिना लॉगिन करता है। कोड वर्डप्रेस द्वारा सेट किए गए गैर टोकन (सीएसआरएफ टोकन के समान) की जांच करके AJAX कॉल को सत्यापित करता है, दुर्भाग्य से यह निर्धारित करने के लिए पर्याप्त नहीं है कि Google और फेसबुक एपीआई ने एक ही ईमेल आईडी लौटा दी है या नहीं।

जैसा कि आप नीचे स्क्रीनशॉट में देख सकते हैं, POST डेटा का उपयोग सीधे उपयोगकर्ता को सत्यापन के बिना लॉगिन करने के लिए किया जाता है। Google और Facebook OAuth द्वारा प्रदान किए गए डेटा की प्रामाणिकता को सत्यापित करने के लिए उनकी सेवा के लिए एक सत्यापन API कॉल करने की अनुशंसा की जाएगी।

अधिक विवरण:https://developers.google.com/identity/sign-in/web/backend-auth

क्या आप हैक हो गए हैं? तत्काल सहायता प्राप्त करें

यदि आपको पहले ही हैक किया जा चुका है, तो आप एस्ट्रा द्वारा तत्काल मैलवेयर क्लीनअप के साथ अपनी साइट को शीघ्रता से पुनर्स्थापित कर सकते हैं। अगर आप पहले से ही एस्ट्रा के ग्राहक हैं, तो हमारी वर्चुअल पैचिंग तकनीक आपको ऐसी कमजोरियों से बचाएगी।

मैं कैसे पुष्टि कर सकता हूं कि मुझे हैक कर लिया गया है?

यदि आप निम्न में से कोई भी देखते हैं तो आप बता सकते हैं कि आपको हैक कर लिया गया है:

- आपके WordPress व्यवस्थापक क्षेत्र में बनाए गए नए व्यवस्थापक उपयोगकर्ता

- आपकी वेबसाइट दुर्भावनापूर्ण साइटों पर रीडायरेक्ट कर रही है

- स्पैम/फ़िशिंग ईमेल आपके सर्वर से भेजे जा रहे हैं

- दुर्भावनापूर्ण पॉप-अप जब विज़िटर आपकी वेबसाइट खोलते हैं

- वेबसाइट विज़िटर को Google द्वारा एक लाल चेतावनी पृष्ठ दिखाया जाता है

यदि आप ऊपर सूचीबद्ध नहीं किए गए किसी भी लक्षण को देख रहे हैं, तो आप हैकिंग संकेतों की पूरी सूची देख सकते हैं।

आप क्या कर सकते हैं?

यदि आप अपनी वर्डप्रेस वेबसाइट के नियमित अनुरक्षक हैं, और हैक को ठीक करने और इसे फिर से होने से सुरक्षित करने का प्रयास करना चाहते हैं, तो आपको यह करना चाहिए:

- कमजोर प्लगइन्स, वर्डप्रेस कोर, अन्य प्लगइन्स को अपडेट करें

- अपनी वेबसाइट के व्यवस्थापकों का ऑडिट करें और देखें कि क्या कोई नया व्यवस्थापक खाता जोड़ा गया है। एक बार हैकर्स को एडमिन एक्सेस मिल जाने के बाद, वे भेद्यता को ठीक करने के बाद साइट पर एक्सेस बनाए रखने के लिए नए एडमिन यूजर बना सकते हैं।

- एफ़टीपी/एसएफटीपी या cPanel में फ़ाइल प्रबंधक मॉड्यूल के माध्यम से अपने सर्वर में लॉगिन करें, और साइट के रूट में अज्ञात फ़ाइल नामों की जाँच करें। निम्न फ़ाइलें शोषित वेबसाइटों में पाई गई हैं:tmp.zip, wp-xmlrpc.php, adminer.php

- अपने WordPress व्यवस्थापक क्षेत्र के लिए दो-कारक प्रमाणीकरण (2FA) सक्षम करें

- wp-admin क्षेत्र पर IP प्रतिबंध सक्षम करें, ताकि केवल श्वेतसूची वाले IP ही पैनल तक पहुंच सकें।

संबंधित :The Complete WordPress Malware Removal Guide

The Correct Way to Update

How to update the Ultimate Addons for Elementor?

To update the Ultimate Addons for Elementor (or UAE as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

How to update the Ultimate Addons for Beaver Builder?

To update the Ultimate Addons for Beaver Builder (or UABB as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

Secure your website with Astra

Phew! You are not hacked. But don’t leave your website security to luck. Not securing your website is only going to cost you in the long run. Don’t be at the mercy of the hackers, hold the reins to your website’s wellbeing.

Opt for a trusted security solution and leverage due security &protection on your website.

Have any questions? Comment below or get in touch with a security expert, we’ll be happy to help 🙂