दो लोकप्रिय वर्डप्रेस प्लगइन्स - एलिमेंटर प्रो और अल्टीमेट ऐड-ऑन फॉर एलीमेंटर को लक्षित करने वाले एक बड़े हमले के अभियान की पहचान की गई है। एक लाख से अधिक वर्डप्रेस वेबसाइटें जिनमें ये प्लगइन्स स्थापित हैं, एक गर्म लक्ष्य हैं। चूंकि शून्य-दिन का शोषण पहली बार सामने आया था, एलिमेंट के प्लगइन डेवलपर्स और एलिमेंट के लिए अल्टीमेट एडॉन्स ने भेद्यता को पैच करने के लिए जल्दबाजी की। दोनों प्लगइन्स को उनके अद्यतन संस्करणों में पैच प्राप्त हुए हैं, जो हैं:

- एलिमेंट प्रो:2.9.4

- एलिमेंट के लिए अल्टीमेट ऐडऑन:1.24.2

कृपया इन संस्करणों को किसी भी पूर्व संस्करण से अपडेट करें जो आपके पास हो सकता है यदि आपके पास पहले से नहीं है।

6 जून 2020 को अपडेट किया गया: एलिमेंटर पेज बिल्डर प्लगइन में एक और महत्वपूर्ण संग्रहीत XSS भेद्यता की खोज की गई थी। यह भेद्यता लेखक-स्तर के उपयोगकर्ता को संभावित दुर्भावनापूर्ण XSS पेलोड के साथ कस्टम लिंक बनाने और विजेट्स के लिए कस्टम विशेषताएँ बनाने की अनुमति देती है, जो फिर से एक संग्रहीत XSS जोखिम बन जाता है। पैच को संस्करण 2.9.10 . में जारी किया गया है . कृपया इस संस्करण में जल्द से जल्द अपडेट करें।

हैक के बारे में अधिक जानकारी...

एलिमेंट प्रो में एक भेद्यता ने खुले पंजीकरण के साथ WP वेबसाइटों पर रिमोट कोड निष्पादन की अनुमति दी। भेद्यता एक ग्राहक स्तर के उपयोगकर्ता को दी गई फ़ाइल अपलोड अनुमतियों से उत्पन्न होती है। एक ग्राहक को साइट पर आइकन सेट (ज़िप प्रारूप में) अपलोड करने की अनुमति है।

चूंकि एलीमेंटर प्रो में सत्यापन जांच का भी अभाव था, इसलिए इसने संदिग्ध एक्सटेंशन और सामग्री को अपलोड करने की अनुमति दी। तो एक न्यूनतम स्तर प्रमाणीकरण के साथ एक हैकर अब निष्पादन योग्य दुर्भावनापूर्ण कोड के साथ एक .zip फ़ाइल अपलोड करने में सक्षम है। एक बार कोड निष्पादित हो जाने के बाद, हमलावर कुछ भी कर सकता था। शेल या मैलवेयर अपलोड करने से लेकर पिछले दरवाजे डालने तक, नकली उपयोगकर्ताओं को जोड़ने, प्रशासनिक पहुंच प्राप्त करने, सेटिंग्स को संशोधित करने, यहां तक कि पूरी वेबसाइट को हटाने तक।

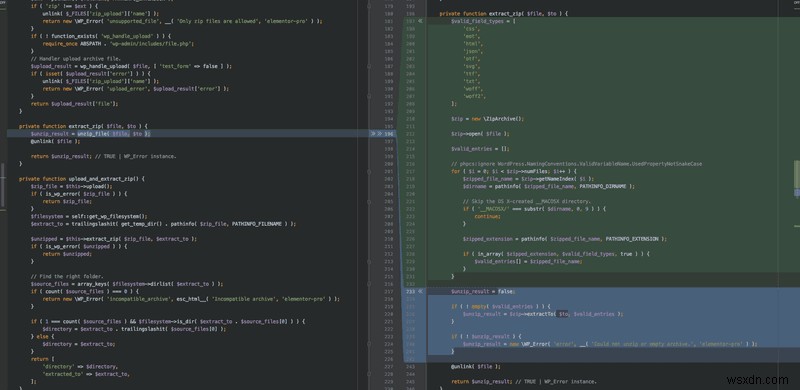

एलिमेंट प्रो ने जो पैच जारी किया है, उसमें अब ज़िप की फ़ाइल सामग्री को मान्य करने के लिए निम्न कोड जोड़ा गया है। ताकि केवल CSS, EOT, HTML, JSON, OTF, SVG, आदि फ़ाइल स्वरूपों को अपलोड करने की अनुमति हो।

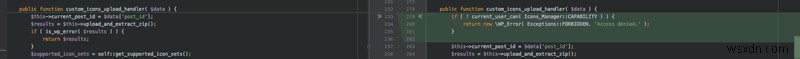

उन्होंने केवल अधिकृत उपयोगकर्ताओं (व्यवस्थापकों और सुपर-व्यवस्थापकों के एक एक्सेस स्तर के साथ) को फ़ाइलें अपलोड करने की अनुमति देने के लिए एक और पैच जोड़ा। यदि ग्राहक की भूमिका वाला कोई उपयोगकर्ता ज़िप अपलोड करने का प्रयास करता है, तो यह एक त्रुटि देगा।

अल्टीमेट ऐड-ऑन प्लगइन में फ़ाइल अपलोड नियमों की कमी नहीं है। हालाँकि, यह किसी को भी किसी वेबसाइट पर ग्राहक-स्तरीय पहुँच प्राप्त करने की अनुमति देता है। सक्रिय पंजीकरण फॉर्म के अभाव में भी।

एलिमेंट के लिए अल्टीमेट एडॉन्स में यह भेद्यता हैकर्स को आधार प्रदान करती है, जो उन्हें एलिमेंटर प्रो में अधिक महत्वपूर्ण आरसीई भेद्यता का फायदा उठाने देती है। इसलिए भले ही कोई वेबसाइट पंजीकरण फॉर्म को होस्ट नहीं करती है, एक हमलावर खुद को एक ग्राहक के रूप में जोड़ सकता है, जो कि एलीमेंटर प्रो में आरसीई भेद्यता का फायदा उठाने के लिए न्यूनतम आवश्यकता है।

यहां, हमें यह उल्लेख करना चाहिए कि भेद्यता विशेष रूप से एलिमेंट प्रो में निहित है और एलीमेंटर मुक्त संस्करण के उपयोगकर्ता हमले से सुरक्षित हैं।

क्षति नियंत्रण!

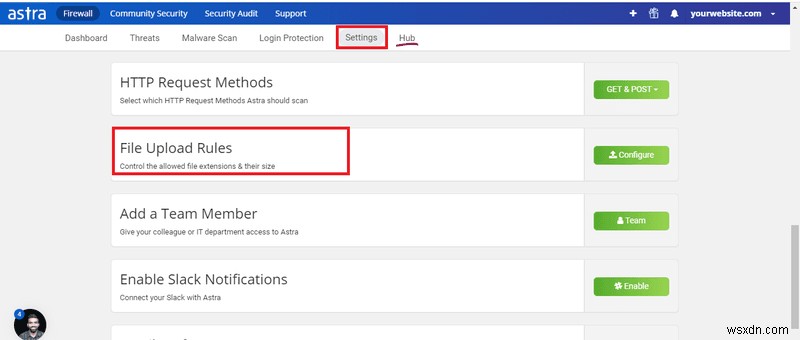

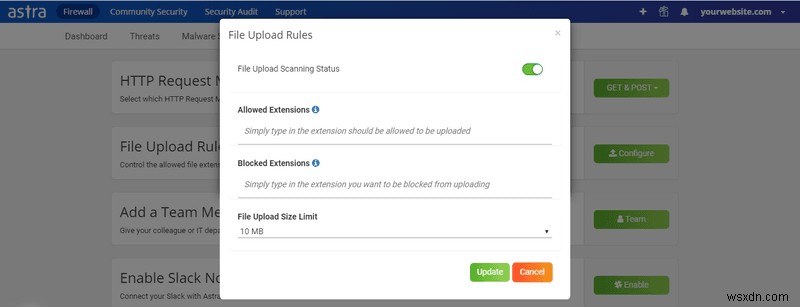

यदि आप एक एस्ट्रा ग्राहक हैं, तो आपको चिंता करने की आवश्यकता नहीं है क्योंकि एस्ट्रा पहले से ही ऐसे फ़ाइल अपलोड को ब्लॉक कर देता है। बस दोबारा सुनिश्चित होने के लिए, आप अपने डैशबोर्ड में लॉग इन कर सकते हैं, सेटिंग>>फ़ाइल अपलोड नियम पर नेविगेट कर सकते हैं , और देखें कि क्या टॉगल कुंजी पहले से चालू है।

यदि आप अतिरिक्त एक्सटेंशन को ब्लॉक करना चाहते हैं, तो आप एक फ़ाइल अपलोड नियम भी जोड़ सकते हैं जो ऐसे सभी दुर्भावनापूर्ण अपलोड प्रयासों को रोकता है।

एलिमेंट प्रो और अल्टीमेट ऐड-ऑन फॉर एलीमेंटर के अन्य सभी उपयोगकर्ताओं को सलाह दी जाती है कि वे पैच किए गए संस्करण में अपडेट करें। पैच किए गए संस्करण, जैसा कि मैंने पहले ही उल्लेख किया है - 2.9.4 एलिमेंट प्रो और 1.24.2 . के लिए एलिमेंट के लिए अल्टीमेट ऐड-ऑन के लिए।

यदि आपको हैक कर लिया गया है, तो आप एस्ट्रा द्वारा तत्काल मैलवेयर क्लीनअप (4 घंटे से कम समय) प्राप्त कर सकते हैं और अपनी वेबसाइट को सामान्य स्थिति में ला सकते हैं।

अपडेट सुनिश्चित करने के बाद, बेहतर सुरक्षा के लिए इस वर्डप्रेस सुरक्षा गाइड का पालन करना भी सुनिश्चित करें।