वर्डप्रेस साइटें फिर से व्यापक पुनर्निर्देशन मैलवेयर का शिकार बन गई हैं। बहुत सारे वर्डप्रेस वेब मालिकों ने हमसे संपर्क किया, जो कि उनकी वेबसाइटों के पुनर्निर्देशन या व्यवस्थापक पैनल में त्रुटि के बारे में चिंतित थे।

इन वेबसाइटों पर सफाई करते समय, हम उनके हैकिंग फैशन में समानताएं बना सकते हैं। ये सभी वेबसाइटें एक ही रीडायरेक्शन मालवेयर से संक्रमित हुई हैं। इस मैलवेयर ने उन्हें पहले buyittraffic[.com] नाम के एक दुर्भावनापूर्ण डोमेन पर और फिर अंत में sinowncrers12 [.] live, cuttraffic[.com] या puttraffic[.com] या importtraffic[.com] नाम के एक डोमेन पर रीडायरेक्ट किया। या जाइंटट्रैफ़िक[.com], js. ग्रीनलेबलफ्रांसिस्को. [कॉम]/टच.जेएस, डीएल. gotosecond2.[com]/talk.js, आँकड़ा[.]admarketlocation[.]com , stat.trackstatisticsss.[com]slan.[js], silvergatest15 [.] लाइव , www.wow-robotics.[xyz] , planeobservetoo1[.]लाइव , dock.lovegreenpencils[.]ga/m.js?n=nb5 , cht.secondaryinformtrand[.]com/m.js?n=nb5, main.travelfornamewalking[.]ga/, irc.lovegreenpencils[.]ga/, आदि.

कई मामलों में, हम वेबसाइटों को पहले clicks.worldctraffic[.com] पर रीडायरेक्ट करते हुए भी देख रहे हैं , top.worldctraffic[.com], red.toupandgoforward[.com], bluelabelmoscow.[com] या ticker.trasnaltemyrecords[.com] उपरोक्त साइटों में से किसी एक पर उतरने से पहले।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290491.png)

यह मैलवेयर पुनर्निर्देशन 'चेन' का एक विशिष्ट उदाहरण है। जहां वेबसाइटों को वांछित डोमेन पर उतरने से पहले कई बार पुनर्निर्देशित किया जाता है।

आगे की जांच पर, कुछ सौ वेबसाइटें अब इस मैलवेयर से संक्रमित प्रतीत होती हैं:

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290479.png)

वे लक्षण जो बताते हैं कि आपकी वेबसाइट हैक हो गई है

अन्य डोमेन पर पुनर्निर्देशित करने वाला मुखपृष्ठ, जाहिर है, हैक का एक टेल-टेल संकेत है। हालाँकि, इस मैलवेयर से जुड़े अन्य संकेत भी हैं। आप बता सकते हैं कि आपको हैक कर लिया गया है, अगर:

- आप वेबसाइट तक पहुंचने में असमर्थ हैं।

- आप अपने wp-admin पैनल में लॉग इन करने में असमर्थ हैं।

- आपका wp-admin 404 त्रुटि देता है।

- आप वर्डप्रेस व्यवस्थापक क्षेत्र में लॉग इन करते हैं, और यह निम्न त्रुटि देता है:

"त्रुटि:उस ईमेल पते के साथ कोई उपयोगकर्ता पंजीकृत नहीं है"।

यदि आपकी वेबसाइटों में भी ऐसे ही लक्षण दिखाई दे रहे हैं, तो हमसे संपर्क करें। हम कुछ ही घंटों में आपकी वेबसाइट को हैक से मुक्त कर देंगे। बल्कि हमारा मैलवेयर स्कैनर कुछ ही मिनटों में मैलवेयर का पता लगा लेता है।

हैक के पीछे की तकनीक

मैंने पहले ही उल्लेख किया है कि कैसे यह मैलवेयर आपकी वेबसाइट को कई बार पुनर्निर्देशित करता है। आइए देखें कि यह कैसे होता है:

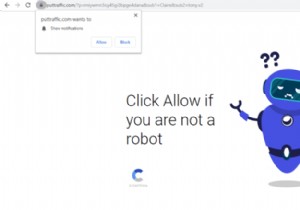

निम्न छवि हैक की गई साइटों में से एक है जो हमारे पास आई है। डोमेन नाम पर ध्यान दें।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290515.png)

अब, जब मैं इस डोमेन पर सूचना पट्टी को बंद करने का प्रयास करता हूं, तो यह मुझे उसी डोमेन के थोड़े से बदलाव पर पुनर्निर्देशित करता है - 0.cuttraffic[.com]।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290621.png)

अगर मैं अधिसूचना बार को फिर से पार करता हूं, तो यह 1.cuttraffic[.com] और इसी तरह पुनर्निर्देशित हो जाता है।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290653.png)

एक त्वरित निरीक्षण भी साइट में लिंक buyittraffic[.com] के इंजेक्शन की पुष्टि करता है।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290723.png)

आगे बढ़ते रहना। हम पुनर्निर्देशन पृष्ठ को वेबसाइटों की क्षेत्रीय भाषाओं के अनुसार स्वयं को अनुकूलित करते हुए भी देख रहे हैं। नीचे दी गई तस्वीर देखें:

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290731.png)

हैकर्स ने आपकी साइट को कैसे संक्रमित किया?

इस सवाल पर आते हैं कि हैकर्स इतनी सारी वेबसाइटों को कैसे संक्रमित कर पाए।

कारण स्पष्ट नहीं है लेकिन हमें संदेह है कि व्यवस्थापक का एक कमजोर संस्करण इसका कारण हो सकता है।

सफाई करते समय, हम सभी प्रभावित वेबसाइटों के रूट फ़ोल्डर में adminer.php फ़ाइल खोजने में सक्षम थे। इसलिए, यह मान लेना सुरक्षित है कि हैकर डेटाबेस तक पहुँचने और उसे संक्रमित करने के लिए व्यवस्थापक स्क्रिप्ट का उपयोग करते हैं।

उपरोक्त जानकारी को इस तथ्य के साथ जोड़ना कि 4.6.3 से पहले के व्यवस्थापक संस्करणों में गंभीर भेद्यता है। यह भेद्यता हमलावरों को सर्वर पर स्थानीय फ़ाइलों को पढ़ने की अनुमति देती है, जैसे कि वर्डप्रेस पर wp-config.php, Magento पर local.xml, आदि। इन फ़ाइलों में डेटाबेस क्रेडेंशियल होते हैं जिनका उपयोग डेटाबेस तक पहुँचने के लिए किया जा सकता है।

इस प्रकार, हम अनुशंसा करते हैं कि आप अपने सर्वर पर adminer.php फ़ाइल की जाँच करें और उसे हटा दें।

WordPress पुनर्निर्देशन हैक्स पर अधिक जानकारी प्राप्त करने के लिए, इस ब्लॉग को देखें।

हैक के बारे में आप क्या कर सकते हैं?

आपको पता है कि आपकी वेबसाइट संक्रमित है, अब क्या?

दो चीजें:आप या तो अपनी वेबसाइट को साफ करने के लिए पेशेवर प्राप्त कर सकते हैं . या आप स्वयं वेबसाइट को मैन्युअल रूप से साफ़ करने का प्रयास कर सकते हैं।

बाद वाले विकल्प के लिए, आप दुर्भावनापूर्ण फ़ाइलों के लिए अपने सर्वर की जाँच करके प्रारंभ कर सकते हैं। जान लें कि हैकर्स आमतौर पर कई कमजोरियों का फायदा उठाते हैं और सर्वर पर दुर्भावनापूर्ण फाइलें बनाते हैं। आपको संक्रमित फाइलों की तलाश करनी होगी। फिर उन बिट्स को ठीक से हटा दें जो पुनर्निर्देशन को ट्रिगर कर रहे हैं। इस संक्रमण का कारण बनने वाले मैलवेयर को देखने के लिए कुछ प्रमुख स्थान:

- व्यवस्थापक स्क्रिप्ट की तलाश करें: वेबसाइट के अपने cPanel/FTP में लॉग इन करें और 'adminer.php' नाम की एक फाइल देखें। आमतौर पर, इस फ़ाइल को हैकर्स द्वारा सर्वर तक पिछले दरवाजे तक पहुंच छोड़ने के लिए तैनात किया जाता है। अगर आपको यह फ़ाइल मिल जाए, तो इसे तुरंत हटा दें।

- इस पिछले दरवाजे का पता लगाएं: ऐसे मामलों में हमें अक्सर wp-content/force-download.php. पर एक संदिग्ध फ़ाइल मिलती है। यह जांचना सुनिश्चित करें कि क्या आपको अपने वर्डप्रेस के wp-content फ़ोल्डर के अंतर्गत force-download.php फ़ाइल मिलती है। यदि आप करते हैं, तो इसे हटा दें।

- स्रोत जांचें: यह सबसे बुनियादी जांचों में से एक है जो आपको करनी चाहिए, अपने इंडेक्स पेज के कोड की जांच करें और इन दुर्भावनापूर्ण लिंक की खोज करें। यदि आप उन्हें ढूंढते हैं, तो कृपया उन्हें हटा दें।

- नकली उपयोगकर्ताओं की जांच करें: wp_users . पर जाएं डेटाबेस की तालिका और सत्यापित करें कि कोई अज्ञात और अनधिकृत उपयोगकर्ता नहीं हैं। हमला की गई साइटों तक पहुंच बनाए रखने के इरादे से, हैकर्स उनमें नकली व्यवस्थापक खाते बनाते हैं। यह हमने इस हमले में भी देखा। हमारे पास आने वाली अधिकांश संक्रमित साइटों में दुर्भावनापूर्ण उपयोगकर्ता/व्यवस्थापक बनाए गए हैं।

इन हमलों में प्रयुक्त कई ज्ञात नकली उपयोगकर्ता आईडी हैं admin@wsxdn.com[.com], admin@wsxdn.com[.]com (उपयोगकर्ता नाम:wordpresdadmin)

चरण-वार मैन्युअल क्लीनअप प्रक्रिया के लिए आप इस वर्डप्रेस मालवेयर रिमूवल गाइड का संदर्भ ले सकते हैं।

कोई व्यक्ति जिसने इन दुर्भावनापूर्ण लिंक्स पर क्लिक किया?

यदि आप ऐसे व्यक्ति हैं जो आपकी पसंदीदा वेबसाइट पर जा रहे थे, तो इन दुर्भावनापूर्ण पॉप-अप में से किसी एक पर 'अनुमति' पर क्लिक किया, यहां कुछ चीजें हैं जो आप कर सकते हैं:

- क्रोम पर अपने पुश नोटिफिकेशन की समीक्षा करें। यदि आपको कोई ऐसी वेबसाइट मिलती है जिसे आप नहीं पहचानते हैं तो उसे अक्षम कर दें

- अपने पीसी पर एंटी-वायरस चलाएं

- संभवतः, आज के लिए ब्राउज़र कैश और इतिहास साफ़ करें

अपनी साइट की सुरक्षा कैसे करें?

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290751.jpg)

यह सुनिश्चित करने के लिए कि आपको इन डरावने और महंगे परिणामों का सामना न करना पड़े, एक विश्वसनीय सुरक्षा समाधान में निवेश करें। एस्ट्रा सिक्योरिटी सूट एक वेब एप्लिकेशन फ़ायरवॉल, मैलवेयर स्कैनर, तत्काल मैलवेयर क्लीनअप, VAPT (भेद्यता मूल्यांकन और प्रवेश परीक्षण), और बहुत कुछ प्रदान करता है। एस्ट्रा के वर्डप्रेस सुरक्षा समाधान के साथ, आपको इन चीजों के बारे में फिर से चिंता करने की आवश्यकता नहीं होगी।

इसके अलावा, WP हार्डनिंग प्लगइन एस्ट्रा द्वारा एक और बहुसंख्यक समाधान है। यह आपकी साइट के लिए वेबसाइट ऑडिट और एक-क्लिक सुरक्षा सुधार प्रदान करता है। अब आप इस टूल से 12 से अधिक महत्वपूर्ण सुरक्षा क्षेत्रों को ठीक कर सकते हैं।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113290816.png)

नीचे की रेखा

वर्डप्रेस पर पुनर्निर्देशन हैक कोई नई बात नहीं है। हालाँकि, Buyittraffic[.com] पुनर्निर्देशन मैलवेयर वेबसाइटों को एक से अधिक तरीकों से प्रभावित करके हमें आश्चर्यचकित करता है। जाहिर है, इस संक्रमण के साथ बहुत कुछ चल रहा है।

ये हैक आपकी साइट की कमजोरियों का प्रत्यक्ष परिणाम हैं। खराब साइट रखरखाव इन कमजोरियों के कारणों में से एक हो सकता है। सुरक्षा ऑडिट और भेद्यता परीक्षण का विकल्प नहीं चुनना एक और हो सकता है। यदि आप इन कारणों से निपटने का प्रबंधन करते हैं, तो आप सुनिश्चित हो सकते हैं कि आपको किसी अन्य मैलवेयर हटाने की विधि के लिए ब्राउज़ नहीं करना पड़ेगा।

अपनी वेबसाइट के बारे में कोई विशेष चिंता है? नीचे टिप्पणी करें या हमारे साथ बात करें, हम उत्तर देने का वादा करते हैं