फार्मा हैक कोई नई बात नहीं है। अतीत में हमने देखा है कि कई लोकप्रिय सीएमएस को फार्मा मालवेयर से निशाना बनाया जा रहा है। लेकिन, हाल ही में हमने उन्हें .su &.eu साइटों पर रीडायरेक्ट करते देखा था।

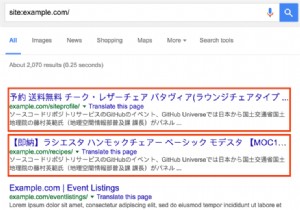

जैसा कि हम पहले से ही जानते हैं, फार्मा मालवेयर अपने उद्देश्य के आधार पर भिन्न हो सकता है। कुछ को डेटा चोरी करने के लिए डिज़ाइन किया गया है जबकि अन्य को ब्लैकहैट एसईओ उद्देश्यों के लिए एक वेबसाइट में स्पैमयुक्त लिंक डालने के लिए डिज़ाइन किया गया है। वास्तव में, ब्लैक हैट SEO संक्रमण के लिए फ़ार्मा हैक काफी सामान्य है।

यह आपकी साइट ट्रैफ़िक को नकली साइटों पर पुनर्निर्देशित करता है जो वियाग्रा, सियालिस या अन्य फ़ार्मा दवाओं को बेचने का दावा करती हैं। हाल ही में ऐसी कई साइटें टीएलडी जैसे .eu और .su के साथ आई हैं। इसके अलावा, इस प्रकार के संक्रमण का पता लगाना मुश्किल है क्योंकि मैलवेयर अपनी उपस्थिति छिपाने के लिए अलग-अलग सामग्री पेश करता है।

इस लेख के साथ, आपको यह जानकारी मिलेगी कि यह मैलवेयर कैसे काम करता है।

क्या आपको हैक कर लिया गया है? एस्ट्रा के साथ तत्काल मैलवेयर सफाई अनुरोध उठाएं।

फार्मा हैक रीडायरेक्ट

कारण

बड़ी संख्या में चीजें हैं जो गलत हो सकती हैं और इस तरह के संक्रमण का कारण बन सकती हैं। मैं यहां कुछ सामान्य लोगों को सूचीबद्ध कर रहा हूं:

- XSS या SQL इंजेक्शन भेद्यता या कोई अन्य इंजेक्शन भेद्यता।

- कमजोर FTP पासवर्ड या डिफ़ॉल्ट क्रेडेंशियल।

- अपडेट प्लग इन या पैच न किए गए सीएमएस भेद्यताएं।

- अनुचित कॉन्फ़िगरेशन।

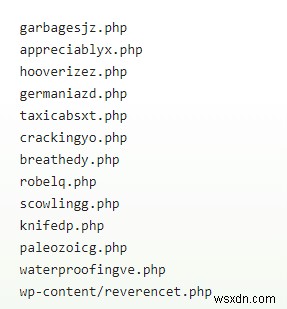

यह संक्रमण इनमें से किसी (या अधिक) कमजोरियों का फायदा उठाते हुए आपकी वेबसाइट में प्रवेश कर सकता है। यह दुर्भावनापूर्ण फ़ाइलें बनाता है और उनके अंदर छुपाता है। इन फ़ाइलों को आमतौर पर यादृच्छिक रूप से नामित किया जाता है। कुछ ऐसी संक्रमित PHP फ़ाइलें जो उपयोगकर्ताओं को नकली फ़ार्मा साइटों पर पुनर्निर्देशित करती हैं, उनके नाम निम्न हैं:

मैलवेयर को रीडायरेक्ट करने वाले फ़ार्मा हैक के सभी प्रकार PHP फ़ाइलों का उपयोग नहीं करते हैं। कुछ एचटीएमएल फाइलों पर भरोसा करते हैं, जिन्हें फिर से, बेतरतीब ढंग से नामित किया जाता है। संक्रमित HTML फ़ाइलों के नामों की सूची:

पता लगाने से बचने के लिए, मैलवेयर कुछ चालाक तकनीकों का उपयोग करता है। ऐसी ही एक तकनीक का उल्लेख यहां किया गया है।

प्रयुक्त चोरी तकनीक

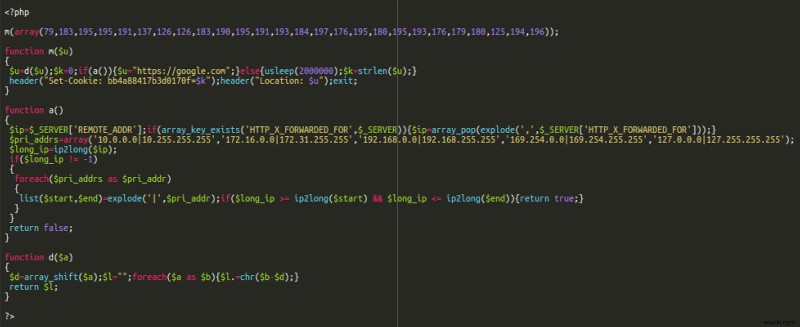

नीचे दिए गए कोड को देखें:

कोड के शीर्ष पर स्थित सरणी में रीडायरेक्ट URL के लिए एन्कोडेड डोमेन नाम हैं। हालांकि, यूआरएल चतुराई से छिपा हुआ है, इसे मैलवेयर द्वारा फ़ंक्शन m() . का उपयोग करके निकाला जाता है और फ़ंक्शन d() उपरोक्त कोड का।

यहां, फ़ंक्शन m() . पर एक सरणी पास की जाती है कोड की पहली पंक्ति में। फ़ंक्शन एम () बदले में इसे फ़ंक्शन d() . में भेजता है . फ़ंक्शन d () “array_shift . का उपयोग करता है "सरणी का पहला तत्व प्राप्त करने की विधि। इस मामले में, यह 79 है।

इसके बाद यह "foreach . का उपयोग करके सरणी के प्रत्येक तत्व पर लूप करता है "PHP का कार्य। फिर एक-एक करके, यह सरणी के प्रत्येक तत्व से पहले तत्व 79 को घटाता है। इस प्रकार प्राप्त संख्या को इसके ASCII कोड से PHP के "chr" फ़ंक्शन का उपयोग करके संबंधित वर्ण में परिवर्तित किया जाता है।

उदाहरण के लिए, सरणी का दूसरा तत्व 183 है। तो, 183-79 =104 जो ASCII के वर्ण 'h' को मैप करता है। इसलिए, जिस डोमेन पर यह अंततः रीडायरेक्ट करता है वह है (http:// hotprivatetrade[dot]su)

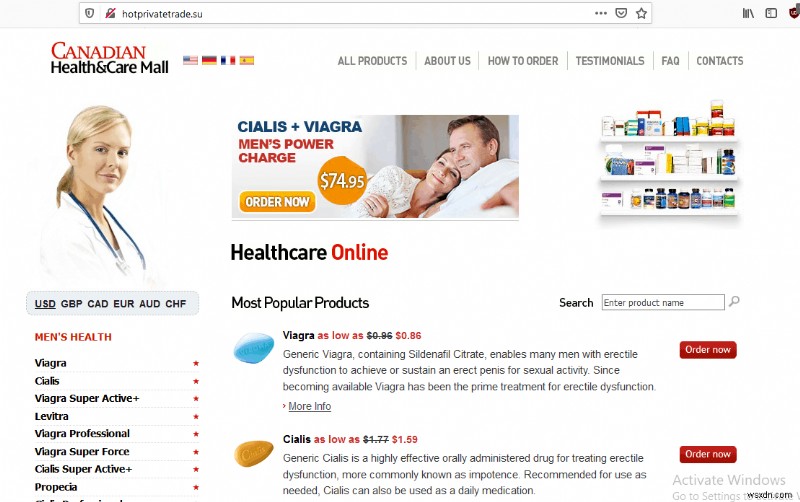

इस डोमेन की एक त्वरित खोज से पता चलता है कि यह वियाग्रा, सियालिस और अन्य उत्पादों को बेचने वाला एक नकली फार्मा स्टोर है। नकली साइट में एक संपूर्ण कैटलॉग और यहां तक कि एक कार्ट भी होता है जो उपयोगकर्ताओं को क्रेडिट कार्ड की जानकारी देने के लिए धोखा देता है।

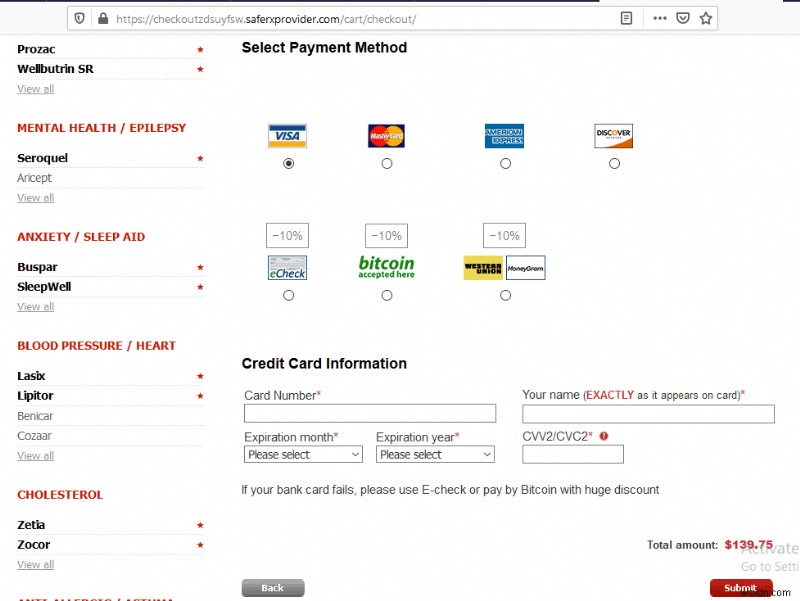

एक उपयोगकर्ता द्वारा चेक आउट करने के बाद, क्रेडिट कार्ड फ़िशिंग पृष्ठ एक अन्य दुर्भावनापूर्ण डोमेन पर होस्ट किया जाता है, यहां तक कि एक एसएसएल प्रमाणपत्र भी। उदाहरण के लिए, https://checkoutzdsuyfsw[dot]saferxprovider[dot]com/cart/checkout/।

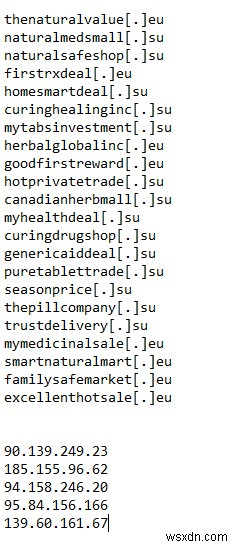

मैलवेयर अन्य वेबसाइटों पर भी रीडायरेक्ट करता है जैसा कि नीचे दी गई छवि में दिया गया है। इन वेबसाइटों को छवि के अंत में दिए गए आईपी पर होस्ट किया जाता है।

वेरिएंट

404.php

PHP फ़ाइलें जिन्हें 404.php नाम दिया गया है, का उपयोग आपकी साइट पर कस्टम त्रुटि संदेश दिखाने के लिए किया जाता है। एक प्रकार यदि मैलवेयर नीचे दिए गए कोड में दिखाए गए अनुसार वर्डप्रेस थीम के अंदर एन्कोडेड 404.php फाइलें बनाता है।

जैसा कि कोड में देखा गया है, यह मैलवेयर HTML के

मेटा टैग

एक अन्य प्रकार का मैलवेयर . का उपयोग करता है उपयोगकर्ताओं को पुनर्निर्देशित करने के लिए HTML का टैग। “http-equiv "विशेषता HTTP हेडर प्रतिक्रिया को अनुकरण करने में मदद करती है। जबकि सामग्री =5 विकल्प 5 सेकंड में पृष्ठ को ताज़ा करते हैं जिसके बाद उपयोगकर्ता को "यूआरएल" विकल्प में निर्दिष्ट स्थान पर पुनर्निर्देशित किया जाता है। साथ ही, उपयोगकर्ता को पुनर्निर्देशित करते समय निम्न संदेश प्रदर्शित होता है:"कृपया 5 सेकंड प्रतीक्षा करें! साइट पर रीडायरेक्ट किया जा रहा है।"

जावास्क्रिप्ट रीडायरेक्ट

उसी मैलवेयर का एक और प्रकार window.location.href . के साथ संयुक्त मेटा रीफ़्रेश का उपयोग करता है रीडायरेक्ट। विंडो.लोकेशन ऑब्जेक्ट का उपयोग आमतौर पर उपयोगकर्ताओं को एक नए पृष्ठ पर पुनर्निर्देशित करने और वर्तमान पृष्ठ पता प्राप्त करने के लिए किया जाता है। यहां, यदि मेटा टैग कुछ उपयोगकर्ताओं के लिए उपयोगकर्ताओं को पुनर्निर्देशित करने में असमर्थ है, तो window.location.href होगा।

सुरक्षा

इस प्रकार का फ़ार्मा स्पैम आपकी साइट पर विनाशकारी प्रभाव डाल सकता है। यह न केवल आपकी बाउंस दर को बढ़ा सकता है, बल्कि यह आपकी वेबसाइट की प्रतिष्ठा पर दीर्घकालिक प्रभाव डाल सकता है। फ़ार्मा हैक रीडायरेक्ट मैलवेयर से संक्रमित होने से बचने के लिए आप निम्न चीज़ें कर सकते हैं:

- अपनी वेबसाइट पर कमजोर कॉन्फ़िगरेशन की जांच करें और यादृच्छिक मजबूत पासवर्ड का उपयोग करें।

- निष्क्रिय प्लग इन और थीम का उपयोग करने से बचें। ऐसे किसी भी संदिग्ध प्लगइन को हटा दें।

- अपना सीएमएस संस्करण, प्लगइन्स और थीम अपडेट रखें।

- नियमित सुरक्षा ऑडिट करें और फ़ायरवॉल का उपयोग करें।

यदि आपकी वेबसाइट ऐसे मैलवेयर से संक्रमित है, तो एस्ट्रा के साथ मैलवेयर क्लीनअप अनुरोध करें। एस्ट्रा न केवल आपकी साइट को साफ करेगा बल्कि यह भी सुनिश्चित करेगा कि ऐसा कोई संक्रमण दोबारा न हो। प्रतिस्पर्धी कीमतों के साथ, एस्ट्रा सुरक्षा समाधान अन्य बेहतरीन सुरक्षा सुविधाओं के साथ आता है।

अभी तक आश्वस्त नहीं हैं? अभी डेमो लें और खुद देखें!

वर्डप्रेस वेबसाइटों में