जबकि हम शून्य-दिन के खतरों, लोकप्रिय कारनामों, घातक COVID-19 वायरस से लड़ने के लिए तैयार हो रहे हैं। हैकर्स आपकी मशीनों पर मैलवेयर को पास करने के लिए नई तकनीक विकसित कर रहे हैं। एक अवधारणा 1499 में शुरू की गई थी लेकिन प्राचीन काल से मौजूद थी, नया हथियार है। इसे "स्टेग्नोग्राफ़ी" कहा जाता है, इस नई तकनीक का उपयोग छिपे हुए प्रारूप में डेटा भेजने के लिए किया जाता है ताकि इसे पढ़ा न जा सके। ग्रीक शब्द (स्टेग्नोस) का एक संयोजन जिसका अर्थ है छुपा, छिपा हुआ और 'ग्राफी' अर्थ लेखन एक खतरनाक नई प्रवृत्ति बन रहा है।

आज इस पोस्ट में हम इस नई सीमा और इससे कैसे सुरक्षित रहें, इस पर चर्चा करेंगे।

स्टेग्नोग्राफ़ी क्या है?

जैसा कि पहले ही चर्चा की जा चुकी है, यह साइबर अपराधियों द्वारा मैलवेयर और साइबर जासूसी उपकरण बनाने के लिए उपयोग की जाने वाली एक नई विधि है।

क्रिप्टोग्राफी के विपरीत, जो एक गुप्त संदेश की सामग्री को छुपाता है, स्टेग्नोग्राफ़ी इस तथ्य को छुपाती है कि एक संदेश प्रसारित किया जा रहा है या एक दुर्भावनापूर्ण पेलोड सुरक्षा समाधानों को चकमा देने के लिए छवि के अंदर बैठा है।

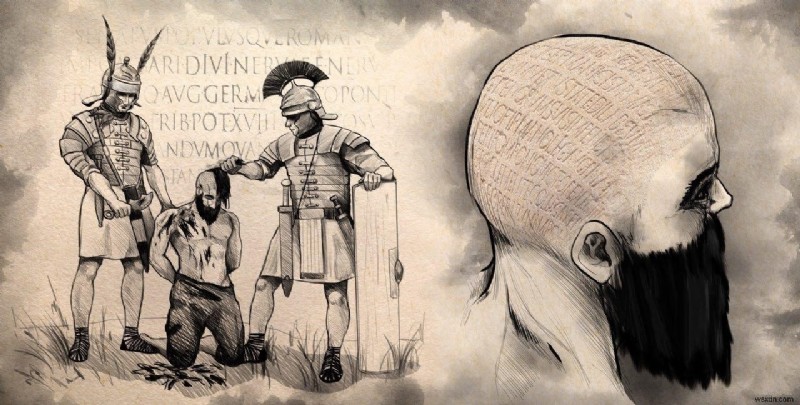

ऐसी कहानियां हैं कि गुप्त रूप से संदेश को प्रसारित करने के लिए रोमन साम्राज्य में इस पद्धति का इस्तेमाल किया गया था। वे संदेश देने के लिए एक दास का चयन करते थे और उसकी खोपड़ी को साफ कर देते थे। ऐसा करने पर संदेश को त्वचा पर गुदवाया गया था और एक बार बाल वापस बढ़ने के बाद, दास को संदेश भेजने के लिए भेजा गया था। रिसीवर तब सिर मुंडवाने और संदेश पढ़ने के लिए उसी प्रक्रिया का पालन करता था।

यह खतरा इतना खतरनाक है कि सुरक्षा विशेषज्ञों को इससे लड़ने के तरीके सीखने और जानकारी छिपाने को अक्षम करने के लिए एक जगह इकट्ठा करना पड़ा।

स्टेग्नोग्राफ़ी कैसे काम करती है?

अब तक ये साफ हो गया है कि साइबर अपराधी इस तरीके का इस्तेमाल क्यों करते हैं. लेकिन यह कैसे काम करता है?

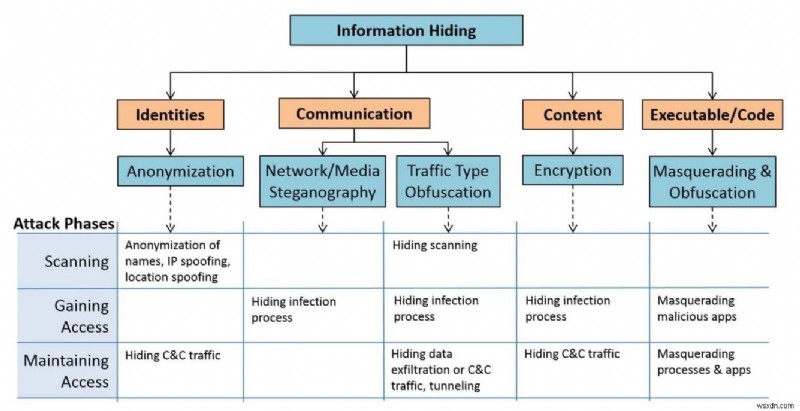

स्टेग्नोग्राफ़ी एक पाँच गुना प्रक्रिया है - मुट्ठी के हमलावर अपने लक्ष्य के लिए पूरा शोध करते हैं, इसके बाद वे इसे स्कैन करते हैं, पहुँच प्राप्त करते हैं, छिपे रहते हैं, अपने ट्रैक को कवर करते हैं।

एक बार समझौता किए गए मशीन पर मैलवेयर निष्पादित हो जाने पर एक दुर्भावनापूर्ण मेम, छवि या वीडियो डाउनलोड हो जाता है। जिसके बाद दी गई कमांड को निकाला जाता है। यदि कोड में "प्रिंट" कमांड छिपा होता है तो संक्रमित मशीन का स्क्रीनशॉट लिया जाता है। एक बार सभी जानकारी एकत्र हो जाने के बाद इसे एक विशिष्ट URL पते के माध्यम से हैकर को भेज दिया जाता है।

इसका एक ताजा उदाहरण 2018 Hacktober.org CTF इवेंट से आया है जहां एक छवि में TerrifyingKity संलग्न किया गया था। इसके अलावा, Sundown Exploit Kit, नए Vawtrack और Stegoloader मैलवेयर परिवार भी सामने आए।

स्टेग्नोग्राफ़ी क्रिप्टोग्राफी से किस प्रकार भिन्न है?

मुख्य रूप से स्टेग्नोग्राफ़ी और क्रिप्टोग्राफी दोनों का एक ही लक्ष्य होता है यानी संदेशों को छिपाना और तीसरे पक्ष को देना। लेकिन उनके द्वारा इस्तेमाल किया जाने वाला तंत्र अलग है।

क्रिप्टोग्राफी सूचना को एक सिफरटेक्स्ट में बदल देती है जिसे डिक्रिप्शन के बिना समझा नहीं जा सकता है। जबकि स्टेग्नोग्राफ़ी प्रारूप को नहीं बदलता है, यह जानकारी को इस तरह छुपाता है कि कोई नहीं जानता कि डेटा छिपा हुआ है।

| STEGANOGRAPHY | क्रिप्टोग्राफी | |

| परिभाषा | छवि, वीडियो, मीम आदि में जानकारी छिपाने की तकनीक | डेटा को सिफर टेक्स्ट में बदलने की तकनीक |

| उद्देश्य | मैलवेयर को बिना ट्रैक किए आगे बढ़ाएं | डेटा सुरक्षा |

| डेटा दृश्यता | कोई मौका नहीं | निश्चित रूप से |

| डेटा संरचना | डेटा संरचना में कोई बदलाव नहीं | पूरी संरचना को बदल देता है |

| कुंजी | वैकल्पिक | आवश्यक |

| विफलता | एक बार गुप्त संदेश मिल जाने पर कोई भी उस तक पहुंच सकता है | डिक्रिप्शन कुंजी का उपयोग करके सिफरटेक्स्ट पढ़ा जा सकता है |

सरल शब्दों में, स्टेग्नोग्राफ़ी अधिक मजबूत और अधिक जटिल है। यह आसानी से DPI सिस्टम आदि को बायपास कर सकता है, यह सब इसे हैकर्स की पहली पसंद बनाता है।

प्रकृति के आधार पर स्टेग्नोग्राफ़ी को पाँच प्रकारों में विभाजित किया जा सकता है:

- पाठ स्टेग्नोग्राफ़ी – टेक्स्ट फ़ाइलों में छिपी जानकारी, बदले हुए वर्णों, यादृच्छिक वर्णों, संदर्भ-मुक्त व्याकरण के रूप में टेक्स्ट स्टेग्नोग्राफ़ी हैं।

- छवि स्टेग्नोग्राफ़ी - छवि के अंदर डेटा छुपाना छवि स्टेग्नोग्राफ़ी के रूप में जाना जाता है।

- वीडियो स्टेग्नोग्राफ़ी – डिजिटल वीडियो प्रारूप में डेटा छिपाना वीडियो स्टेग्नोग्राफ़ी है।

- ऑडियो स्टेग्नोग्राफ़ी - ऑडियो सिग्नल में अंतर्निहित गुप्त संदेश जो बाइनरी अनुक्रम को बदल देता है वह है ऑडियो स्टेग्नोग्राफ़ी।

- नेटवर्क स्टेग्नोग्राफ़ी – जैसा कि नाम से पता चलता है कि नेटवर्क नियंत्रण प्रोटोकॉल के भीतर जानकारी एम्बेड करने की तकनीक नेटवर्क स्टेग्नोग्राफ़ी है।

जहां अपराधी जानकारी छिपाते हैं

- डिजिटल फ़ाइलें – ई-कॉमर्स प्लेटफॉर्म से संबंधित बड़े पैमाने पर हमलों ने स्टेग्नोग्राफ़ी के उपयोग का खुलासा किया। एक बार प्लेटफ़ॉर्म के संक्रमित हो जाने पर मैलवेयर भुगतान विवरण एकत्र कर लेता है और संक्रमित साइट से संबंधित जानकारी प्रकट करने के लिए उन्हें छवि के भीतर छिपा देता है। वैध कार्यक्रमों का प्रतिरूपण करना - मैलवेयर एक पोर्नोग्राफ़ी प्लेयर के रूप में नकल करता है, बिना सही कार्यक्षमता के संक्रमित एप्लिकेशन को इंस्टॉल करने में उपयोग किया जाता है।

- रैंसमवेयर के अंदर – सबसे लोकप्रिय पहचाने जाने वाले मैलवेयर में से एक Cerber ransomware है। मैलवेयर फैलाने के लिए Cerber एक दस्तावेज़ का उपयोग करता है।

- शोषण किट के अंदर – स्टेग्नो शोषण किट का पहला उदाहरण है। यह दुर्भावनापूर्ण कोड एक बैनर में एम्बेड किया गया है।

क्या स्टेग्नोग्राफ़ी निर्धारित करने का कोई तरीका है? हां, इस दृश्य हमले की पहचान करने के कई तरीके हैं।

स्टेग्नोग्राफ़ी हमलों का पता लगाने के तरीके

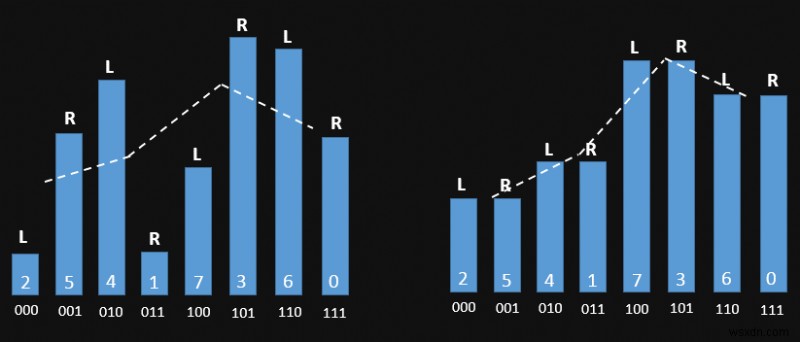

हिस्टोग्राम विधि – इस विधि को ची-स्क्वेर्ड विधि के रूप में भी जाना जाता है। इस पद्धति का उपयोग करके संपूर्ण छवि रेखापुंज का विश्लेषण किया जाता है। दो आसन्न रंगों वाले पिक्सेल की संख्या पढ़ी जाती है।

चित्र A:एक खाली वाहक अंजीर B:भरा हुआ वाहक

रुपये विधि – यह एक अन्य सांख्यिकीय विधि है जिसका उपयोग पेलोड वाहकों का पता लगाने के लिए किया जाता है। छवि को पिक्सेल समूहों के एक सेट में विभाजित किया गया है और एक विशेष भरने की प्रक्रिया का उपयोग किया जाता है। मूल्यों के आधार पर डेटा का विश्लेषण किया जाता है और स्टेग्नोग्राफ़ी वाली छवि की पहचान की जाती है

यह सब स्पष्ट रूप से दिखाता है कि साइबर अपराधी कितनी चतुराई से मैलवेयर को फैलाने के लिए स्टेग्नोग्राफ़ी का उपयोग कर रहे हैं। और यह रुकने वाला नहीं है क्योंकि यह बहुत लाभदायक है। इतना ही नहीं, स्टेग्नोग्राफ़ी का उपयोग आतंकवाद, स्पष्ट सामग्री, जासूसी आदि फैलाने के लिए भी किया जाता है।