वर्डप्रेस सुरक्षा की आवश्यकता तेजी से बढ़ रही है। रिपोर्ट्स का कहना है कि वर्डप्रेस साइट्स प्रति मिनट 90,978 हमलों का अनुभव करती हैं। अपनी रिलीज़ के बाद से, वर्डप्रेस ने 2,450 से अधिक कमजोरियों को ठीक किया है। उन बुनियादी सुरक्षा उपायों के अलावा जो आप अपनी साइट की सुरक्षा के लिए पहले से कर रहे हैं, यहां कुछ उन्नत वर्डप्रेस सुरक्षा उपाय दिए गए हैं, जिसमें आपकी वेबसाइट पर वर्डप्रेस डीडीओएस (डिस्ट्रिब्यूटेड डेनियल ऑफ सर्विस) को कैसे रोका जाए।

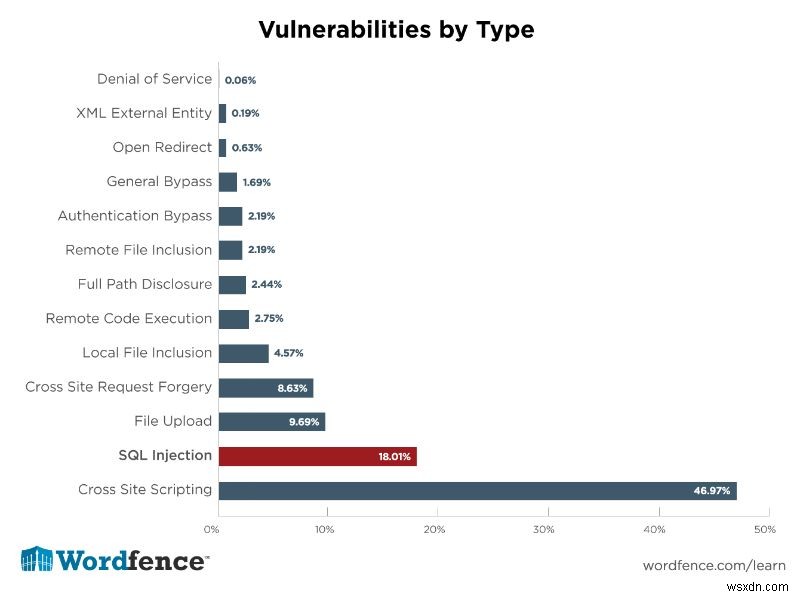

<एच2>1. HTTP ट्रेस कार्यक्षमता बंद करेंक्रॉस साइट स्क्रिप्टिंग (XSS) और क्रॉस साइट ट्रेसिंग (XST) जैसे हमलों को सक्षम HTTP ट्रेस कार्यक्षमता वाले सिस्टम के लिए तैयार किया गया है। अधिकांश वेब सर्वर डिफ़ॉल्ट रूप से HTTP ट्रेस के साथ कार्य करने के लिए सेट किए जाते हैं जिसका उपयोग यह डिबगिंग जैसी गतिविधियों के लिए करता है। हेडर अनुरोधों का उपयोग करते हुए, हैकर्स क्रॉस साइट ट्रेसिंग हमले को अंजाम देकर संवेदनशील जानकारी जैसे कुकीज़ चुरा लेते हैं। OWASP टॉप टेन प्रोजेक्ट वर्डप्रेस वेबसाइटों पर कमजोरियों और हमलों की व्यापक सूची प्रदान करता है।

सभी भेद्यता प्रकारों में, क्रॉस साइट स्क्रिप्टिंग नंबर एक पर है। वास्तव में, सभी वेबसाइटों में से 46.9% इस प्रकार के हमले की चपेट में हैं। HTTP ट्रेस कार्यक्षमता को निष्क्रिय करने के लिए, निम्न कोड को अपनी .htaccess फ़ाइल में जोड़ें।

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^TRACE

RewriteRule .* - [F] 2. वर्डप्रेस इंस्टॉलेशन हेडर आउटपुट निकालें

आपकी वर्डप्रेस वेबसाइट के विभिन्न हिस्सों के लिए विशिष्ट सेवाओं के लिए हेडर में बहुत सारे आउटपुट जोड़ने की आवश्यकता होती है। आप नीचे दिए गए कोड को अपनी थीम की "functions.php" फ़ाइल में जोड़कर इन आउटपुट को हटा सकते हैं।

remove_action( 'wp_head', 'index_rel_link' ); remove_action( 'wp_head', 'feed_links', 2 ); remove_action( 'wp_head', 'feed_links_extra', 3 ); remove_action( 'wp_head', 'rsd_link' ); remove_action( 'wp_head', 'wlwmanifest_link' ); remove_action( 'wp_head', 'parent_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'start_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'adjacent_posts_rel_link_wp_head', 10, 0 ); remove_action( 'wp_head', 'wp_generator' ); remove_action( 'wp_head', 'wp_shortlink_wp_head', 10, 0 ); remove_action( 'wp_head', 'noindex', 1 );

3. WordPress के लिए डिफ़ॉल्ट डेटाबेस उपसर्ग को बदलें

वर्डप्रेस डेटाबेस टेबल के लिए डिफ़ॉल्ट उपसर्ग मान “wp_” है। हैकर्स और हानिकारक बॉट आपके डेटाबेस टेबल नामों का सफलतापूर्वक अनुमान लगाने के लिए इस उपसर्ग मान का उपयोग कर सकते हैं। चूंकि wp-config.php फ़ाइल वह जगह है जहां आपका वर्डप्रेस डेटाबेस उपसर्ग मान सेट है, इसलिए वर्डप्रेस को स्थापित करने पर इस उपसर्ग मान को बदलना आसान है। आप चेंज टेबल प्रीफिक्स प्लगइन का उपयोग कर सकते हैं, या यदि आप इसे मैन्युअल रूप से करना पसंद करते हैं, तो नीचे दिए गए चरणों का पालन करें:

1. अपने डेटाबेस का पूरी तरह से बैकअप लें और सुनिश्चित करें कि बैकअप कहीं सुरक्षित है। यहां कुछ बैकअप प्लगइन्स दिए गए हैं जिनका आप उपयोग कर सकते हैं।

2. अपने वर्डप्रेस डेटाबेस को टेक्स्ट फ़ाइल में पूरी तरह से डंप करने के लिए अपने वेब होस्ट कंट्रोल पैनल में "phpmyadmin" का प्रयोग करें। इस टेक्स्ट फ़ाइल का भी बैकअप लें।

3. इसके बाद, सभी "wp_" उपसर्ग मानों को अपने स्वयं के उपसर्ग से बदलने के लिए एक कोड संपादक का उपयोग करें।

4. अपने व्यवस्थापक पैनल में सभी प्लग इन को निष्क्रिय करें।

5. अब, ऊपर तीसरे चरण में आपके द्वारा संपादित की गई फ़ाइल का उपयोग करके, phpMyAdmin के माध्यम से पुराने को हटाने के बाद नया डेटाबेस आयात करें।

6. नए डेटाबेस उपसर्ग मान का उपयोग करके, "wp-config.php" फ़ाइल को संपादित करें।

7. अब, अपने WordPress प्लगइन्स को पुनः सक्रिय करें।

8. Permalink सेटिंग्स को सेव करने के लिए Settings में और फिर Permalinks पर जाएं; यह आपकी वेबसाइट की परमालिंक संरचना को ताज़ा करता है। ध्यान दें कि डेटाबेस उपसर्ग को बदलने से आपका डोमेन नाम, URL और स्थायी लिंक सेटिंग नहीं बदलनी चाहिए।

4. संभावित रूप से खतरनाक क्वेरी स्ट्रिंग को ब्लॉक करें

क्रॉस साइट स्क्रिप्टिंग (XSS) हमलों को रोकने के लिए, अपनी .htaccess फ़ाइल में निम्न कोड जोड़ें। सबसे पहले, कोड जोड़ने से पहले, संभावित रूप से खतरनाक क्वेरी स्ट्रिंग की पहचान करें। नियमों के इस सेट द्वारा URL अनुरोधों को कई दुर्भावनापूर्ण इंजेक्शनों से हटा दिया जाता है। यहां ध्यान देने योग्य दो महत्वपूर्ण बातें हैं:

- कुछ प्लगइन्स या थीम कार्यात्मकता को तोड़ देते हैं यदि आप उन स्ट्रिंग्स को बाहर नहीं करते हैं जिनका वे पहले से उपयोग करते हैं।

- हालांकि नीचे के तार सबसे आम हैं, आप और तार जोड़ना चुन सकते हैं।

RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC]

RewriteCond %{QUERY_STRING} ../ [NC,OR]

RewriteCond %{QUERY_STRING} boot.ini [NC,OR]

RewriteCond %{QUERY_STRING} tag= [NC,OR]

RewriteCond %{QUERY_STRING} ftp: [NC,OR]

RewriteCond %{QUERY_STRING} http: [NC,OR]

RewriteCond %{QUERY_STRING} https: [NC,OR]

RewriteCond %{QUERY_STRING} mosConfig [NC,OR]

RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|'|"|;|?|*).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%22|%27|%3C|%3E|%5C|%7B|%7C).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(globals|encode|config|localhost|loopback).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare|drop).* [NC]

RewriteRule ^(.*)$ - [F,L] 5. DDoS हमले को रोकने के लिए Deflect का उपयोग करें

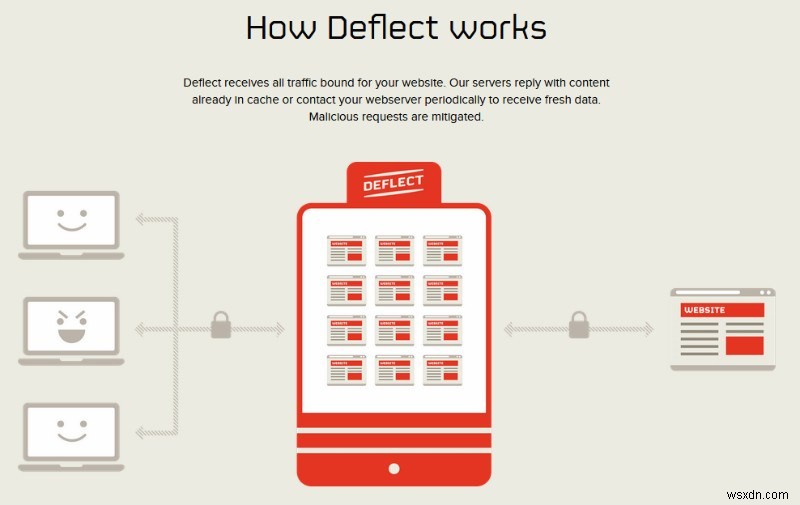

नवेली वेबसाइटों, स्वतंत्र मीडिया समूहों और अधिकांश मानवाधिकार कार्यकर्ताओं/समूहों की साइटों के पास आमतौर पर डिस्ट्रीब्यूटेड डिनायल ऑफ सर्विस (DDoS) हमले का सामना करने के लिए तकनीकी और वित्तीय संसाधन नहीं होते हैं। यहीं से डिफ्लेक्ट आता है। डिफ्लेक्ट खुद को ऐसे समाधान के रूप में स्थापित करता है जो वाणिज्यिक डीडीओएस शमन विकल्पों से बेहतर है।

वाणिज्यिक DDoS शमन विकल्पों में बहुत अधिक पैसा खर्च होता है और यदि उनकी सुरक्षा में कोई वेबसाइट नियमित रूप से DDoS हमलों को आकर्षित करती है, तो उनकी सेवा की शर्तें बदल सकती हैं। वेबसाइटों को निरंतर सुरक्षा में रखकर डीडीओएस हमलों को लगातार रोक देता है।

आपकी वेबसाइट पर deflect का उपयोग करने का एक पक्ष लाभ यह है कि यह आपके क्लाइंट के सर्वर और sysadmin संसाधनों पर दबाव कम करके आपको पैसे बचाता है। डिफ्लेक्ट अपने सभी स्रोत कोड और दस्तावेज़ीकरण को एक Creative Commons लाइसेंस के तहत सार्वजनिक डोमेन में रखता है; यह किसी को भी अपना डिफ्लेक्ट नेटवर्क स्थापित करके DDoS हमलों को कम करने की अनुमति देता है। आप उनकी वेबसाइट पर मुफ़्त में साइन अप कर सकते हैं और तुरंत सेवा का उपयोग शुरू कर सकते हैं।

6. सिक्योर सॉकेट लेयर (एसएसएल) और फायरवॉल प्रोटेक्शन का इस्तेमाल करें

सुकुरी जैसी सुरक्षा सेवाएं सुरक्षा विकल्प प्रदान करती हैं जैसे कि सिक्योर सॉकेट लेयर (एसएसएल) प्रमाणपत्र स्थापित करना और पीसीआई के अनुरूप फ़ायरवॉल सुरक्षा। यह गैर-तकनीकी लोगों सहित सभी के लिए आसानी से सुलभ विकल्प है।

आप आसानी से इस तरह के सुरक्षा समाधान स्थापित कर सकते हैं और इसे पृष्ठभूमि में काम करने दे सकते हैं, और कुछ मामलों में, खुद को आवश्यकतानुसार अपडेट कर सकते हैं (जैसे सुकुरी)। यह एक अत्यधिक प्रभावी, कम रखरखाव वाला सुरक्षा विकल्प है।

आपकी साइट पर सुरक्षित सॉकेट लेयर (एसएसएल) प्रमाणपत्र जोड़ने के लिए कई वर्डप्रेस प्लगइन्स का उपयोग किया जा सकता है। कुछ सबसे अनुशंसित वर्डप्रेस एसएसएल प्लगइन्स में सीएम एचटीटीपीएस प्रो, रियली सिंपल एसएसएल, डब्ल्यूपी फोर्स एसएसएल, एसएसएल असुरक्षित कंटेंट फिक्सर और आसान एचटीटीपीएस रीडायरेक्शन शामिल हैं।

समाप्त करने के लिए

आप ऊपर उल्लिखित बिंदुओं का उपयोग करके चिह्नित साइट सुरक्षा सुधारों का अनुभव करेंगे। यह ध्यान रखना उपयोगी है कि वर्डप्रेस सुरक्षा हमेशा विकसित हो रही है। लक्ष्य जोखिमों को कम करना है, उन्हें समाप्त नहीं करना है, क्योंकि ऐसा करना लगभग असंभव है। वर्डप्रेस सुरक्षा गतिशील है और परतों में काम करती है, इसलिए कोई एक-प्लगइन-सब-फिट-सब या एक-रणनीति-सभी-फिट-सब नहीं है।