क्या आप अपनी WordPress वेबसाइट पर Admin का उपयोग करते हैं? क्या आपने इसकी कमजोरियों के बारे में सुना है? क्या आप चिंतित हैं कि इसकी वजह से आपकी साइट हैक हो सकती है? क्या आपने कभी adminer.php हैक के बारे में सुना है?

व्यवस्थापक, एक लोकप्रिय डेटाबेस प्रबंधन उपकरण, का उपयोग सैकड़ों हजारों वेबसाइटों द्वारा किया जाता है। लेकिन एक खतरनाक भेद्यता जिसका उपयोग हैकर कर सकते हैं, वर्षों पहले खोजा गया था और यह अभी भी मौजूद है! हमलावर आपकी वर्डप्रेस साइट को हाईजैक करने के लिए सुरक्षा खामियों का दुरुपयोग कर सकते हैं।

परिणाम क्रूर हैं। जब कोई हैकर आपकी साइट पर नियंत्रण कर लेता है, तो वे आपके ग्राहकों को निशाना बनाते हैं, उनकी जानकारी चुराते हैं, अवैध उत्पाद बेचते हैं, कुछ का नाम लेते हैं! आपको उच्च वित्तीय लागतों का सामना करना पड़ सकता है और आपकी प्रतिष्ठा को अपूरणीय क्षति हो सकती है।

सौभाग्य से, भेद्यता को ठीक करने और इसे रोकने का एक तरीका है। आज, इस लेख से, आप सीखेंगे कि एडमिन की हैक की पहचान कैसे करें और उसे कैसे ठीक करें और भविष्य में हैक करने के प्रयासों के खिलाफ निवारक उपाय कैसे करें।

TL;DR: यदि आपकी साइट पर मौजूद व्यवस्थापक भेद्यता के कारण आपकी वर्डप्रेस वेबसाइट हैक हो गई है, तो आपको अपनी वेबसाइट को तुरंत ठीक करने की आवश्यकता है। हम दृढ़ता से सुझाव देते हैं कि आप इस प्लगइन को डाउनलोड और इंस्टॉल करें - व्यवस्थापक हैक निष्कासन प्लगइन . यह आपकी वेबसाइट और आपकी साइट पर मौजूद सभी प्रकार के मैलवेयर को स्कैन करेगा। प्लगइन आपकी साइट को 1 मिनट के अंदर साफ करने में भी आपकी मदद करेगा।

सामग्री की तालिका

→ एडमिन क्या है?

→ व्यवस्थापक की सबसे बड़ी कमजोरियां क्या हैं?

→ व्यवस्थापक हैक भेद्यता को कैसे ठीक करें?

→ Admin.php के माध्यम से हैक की गई वेबसाइट को कैसे ठीक करें?

→ हैकर्स एडमिन की कमजोरियों का कैसे फायदा उठाते हैं?

→ WordPress वेबसाइट पर Adminer.php भेद्यता का प्रभाव

→ हैक की गई साइट को ठीक करने के बाद उठाए जाने वाले कदम

व्यवस्थापक क्या है?

व्यवस्थापक (जिसे पहले phpMyAdmin के नाम से जाना जाता था) MySQL डेटाबेस की सामग्री को प्रबंधित करने के लिए एक उपकरण है जो 2007 में जारी किया गया था।

इसका उपयोग डेवलपर्स और साइट मालिकों द्वारा डेटाबेस के साथ काम करने के लिए किया जाता है। यह उपयोगकर्ताओं को अपने डेटाबेस का चयन करने, तालिकाओं को संपादित करने, अधिक तालिका पंक्तियों को सम्मिलित करने के साथ-साथ अन्य कार्यों की मेजबानी करने में सक्षम बनाता है।

व्यवस्थापक ने phpMyAdmin को बदल दिया क्योंकि यह उपयोगकर्ता अनुभव, प्रदर्शन और सुरक्षा के क्षेत्रों में भारी सुधार लाया। इसे और अधिक MySQL सुविधाओं का समर्थन करने के लिए भी विकसित किया गया था।

लेकिन किसी भी अन्य सॉफ्टवेयर की तरह एडमिन भी समय-समय पर कमजोरियां विकसित करता है।

[वापस शीर्ष पर ]

व्यवस्थापक की सबसे बड़ी कमजोरियां क्या हैं?

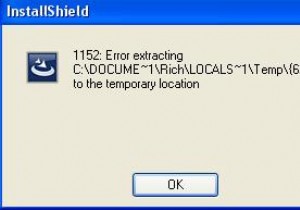

पहली व्यवस्थापक भेद्यता संस्करण 4.3.1 में खोजी गई थी जिसमें सर्वर-साइड अनुरोध जालसाजी भेद्यता थी।

हाल ही में विलियम डी ग्रोट ने एक और भेद्यता के बारे में ट्वीट किया और कहा कि मैजकार्ट हैकर्स इससे कैसे खुश होंगे:

हालाँकि, यह भेद्यता बहुत पहले खोजी गई थी। कमजोरियां 4.6.3 से नीचे के संस्करणों में हैं। यदि आप संस्करण 4.6.3 और इसके बाद के संस्करण का उपयोग कर रहे हैं, तो व्यवस्थापक सुरक्षित है।

संस्करण 4.6.2 और नीचे में एक एप्लिकेशन सुरक्षा अंतर है जो हैकर्स को सर्वर पर फ़ाइलों को पढ़ने की अनुमति देता है। ऐसा तब हो सकता है जब वेबमास्टर व्यवस्थापक का उपयोग करते समय व्यवस्थापक स्क्रिप्ट को सार्वजनिक रूप से सुलभ छोड़ दें।

अब आइए देखें कि इन कमजोरियों को कैसे ठीक किया जाए।

[वापस शीर्ष पर ]

Adminer.php हैक भेद्यता को कैसे ठीक करें?

यदि आप व्यवस्थापक का उपयोग कर रहे हैं, तो सुनिश्चित करें कि आप उपलब्ध नवीनतम संस्करण चला रहे हैं . 4.6.3 से नीचे का कोई भी संस्करण असुरक्षित है।

आपको तुरंत अपडेट करने की आवश्यकता है!

जब एक भेद्यता की खोज की जाती है, तो डेवलपर्स इसे ठीक करते हैं और सॉफ़्टवेयर अपडेट में सुरक्षा पैच जारी करते हैं। वे इन अद्यतनों में बग फिक्स, प्रदर्शन सुधार और नई सुविधाएँ भी जारी करते हैं। इसलिए भविष्य में, यदि आप सॉफ़्टवेयर अपडेट उपलब्ध देखते हैं, तो उसे अपडेट करने के लिए जल्दी करें।

[वापस शीर्ष पर ]

Adminer.php के माध्यम से हैक की गई वेबसाइट को कैसे ठीक करें?

एडमिन में इस भेद्यता का फायदा उठाकर शुरू किए गए हमलों में, दुर्भावनापूर्ण स्क्रिप्ट कई फाइलों और आपके डेटाबेस में फैल सकती हैं। हैकर नकली व्यवस्थापक खाते भी बनाते हैं और नकली प्लग इन और पिछले दरवाजे स्थापित करते हैं।

हैक को अपने आप ठीक करने में कई दिन लगेंगे और यह अप्रभावी साबित होगा। ऐसा इसलिए है क्योंकि हैकर्स अपने दुर्भावनापूर्ण कोड को छिपाते और छिपाते हैं। उनके हैक का पता लगाना बहुत मुश्किल हो जाता है।

उस ने कहा, हम अनुशंसा करते हैं स्थापित मैलकेयर सुरक्षा प्लगइन व्यवस्थापक भेद्यता के कारण हैक को साफ करने के लिए। ऐसा क्यों है:

हैक की गई साइट को ठीक करने के लिए MalCare सुरक्षा प्लगइन का उपयोग क्यों करें?

- यह पूरी तरह से और आपकी संपूर्ण WordPress साइट का संपूर्ण स्कैन . करेगा . इसमें सभी फाइलें और डेटाबेस शामिल हैं। यह सुनिश्चित करता है कि आपकी वेबसाइट का हर इंच कुछ ही मिनटों में जांच लिया जाए।

- यह किसी भी प्रकार के मैलवेयर का शिकार करेगा आपकी साइट पर मौजूद है, भले ही वह छिपी हुई हो या छिपी हुई हो। प्लगइन ऐसा कर सकता है क्योंकि यह कोड के व्यवहार का चतुराई से विश्लेषण करता है। यह जाँचता है कि यह किस प्रकार की गतिविधियाँ करता है और दुर्भावनापूर्ण लोगों को फ़्लैग करता है।

- आपको कितनी हैक की गई फ़ाइलों के बारे में सूचित किया जाएगा मिल गए हैं।

- प्लगइन में अपनी वेबसाइट को स्वतः साफ़ करने . का विकल्प होता है . क्लीनर आपकी वेबसाइट पर मौजूद सभी मैलवेयर को हटा देगा और साफ कर देगा। यह हैकर्स द्वारा बनाए गए किसी भी पिछले दरवाजे से भी छुटकारा दिलाएगा।

- आप अपनी वेबसाइट अपडेट कर सकते हैं सीधे MalCare डैशबोर्ड से।

- आपकी वेबसाइट आम हैक हमलों से सुरक्षित रहेगी एक सक्रिय फ़ायरवॉल के साथ। यह किसी भी ज्ञात दुर्भावनापूर्ण आईपी पते और क्रूर-मजबूर हैक प्रयासों को अवरुद्ध कर देगा। प्लगइन आपकी साइट को नियमित रूप से स्कैन करता रहेगा और आपकी वेबसाइट को सुरक्षित रखेगा।

साथ ही प्लगइन का उपयोग करना आसान है और कुछ ही मिनटों में adminer.php हैक को हटा दिया जाता है!

[वापस शीर्ष पर ]

मैलकेयर सुरक्षा प्लगइन का उपयोग कैसे करें?

अपनी WordPress साइट पर MalCare का उपयोग करना आसान है। नीचे दिए गए चरणों का पालन करें:

नोट:यदि आप अपनी वर्डप्रेस साइट से बाहर हैं और प्लगइन स्थापित नहीं कर सकते हैं, तो हमारी टीम से संपर्क करें, या हमारी आपातकालीन सफाई सेवाओं का उपयोग करें।

चरण 1:MalCare के साथ साइन अप करें और एक खाता सेट करें। MalCare स्वचालित रूप से एक पूर्ण सुरक्षा स्कैन चलाएगा।

एक बार स्कैन पूरा हो जाने पर, MalCare प्रदर्शित करेगा कि कितनी हैक की गई फ़ाइलें मिली हैं।

चरण 2: अपनी वेबसाइट को साफ करने के लिए, ऑटो क्लीन . पर क्लिक करें बटन।

सफाई पूरी होने के बाद, आपको सूचित किया जाएगा। हम यह देखने के लिए आपकी वेबसाइट पर जाने की सलाह देते हैं कि सब कुछ सामान्य है। आप दोबारा जांच के लिए एक और स्कैन चला सकते हैं कि यह पूरी तरह से साफ है।

यदि आपकी वर्डप्रेस साइट को व्यवस्थापक भेद्यता के माध्यम से हैक कर लिया गया है, तो आपको अब और चिंता करने की आवश्यकता नहीं है। MalCare के साथ अपनी साइट को कुछ ही मिनटों में ठीक करें। ट्वीट करने के लिए क्लिक करें[वापस शीर्ष पर ]

हैक की गई साइट को ठीक करने के बाद उठाए जाने वाले कदम

आपके डेटाबेस पर हमला होने के बाद से आपको कुछ अतिरिक्त कदम उठाने होंगे।

- अपडेट करें नवीनतम संस्करण के व्यवस्थापक।

- बदलें आपका डेटाबेस पासवर्ड। आप इस पर अपने वर्डप्रेस होस्टिंग प्रदाता के निर्देशों का पालन कर सकते हैं क्योंकि यह मेजबानों के बीच भिन्न हो सकता है। वैकल्पिक रूप से, आप इसे wp-config फ़ाइल में बदल सकते हैं।

- हटाएं कोई भी उपयोगकर्ता खाता जिसे आप अपने WordPress डैशबोर्ड पर नहीं पहचानते हैं।

- हटाएं कोई भी प्लगइन या थीम जिसे आपने अपनी साइट पर इंस्टॉल नहीं किया है। सुपर सोशलैट नामक प्लगइन की तलाश करें। यह एक फेक प्लगइन है जिसका इस्तेमाल हैकर्स इस अटैक में करते हैं। हम अनुशंसा करते हैं कि आप ऐसे किसी भी प्लग इन और थीम को भी हटा दें जिनका आप उपयोग नहीं करते हैं।

- रीसेट करें सभी उपयोगकर्ता खातों के पासवर्ड।

- कार्यान्वित करें अनुशंसित वर्डप्रेस सख्त उपाय।

- नियमित पैठ परीक्षण जरूरी है।

अब, आप आराम कर सकते हैं क्योंकि आपकी वर्डप्रेस साइट adminer.php हैक से सुरक्षित और सुरक्षित होनी चाहिए! हालांकि अभी काम नहीं हुआ है। यह जानना महत्वपूर्ण है कि हैकर्स इस भेद्यता का कैसे फायदा उठाते हैं और इसका आपकी साइट पर क्या प्रभाव पड़ सकता है। इससे आपको यह समझने में मदद मिलेगी कि हैकर क्या करते हैं और आपकी वेबसाइट पर संभावित रूप से क्या हो सकता है।

[वापस शीर्ष पर ]

हैकर्स कैसे व्यवस्थापक की भेद्यता का फायदा उठाते हैं?

आइए कदम दर कदम आगे बढ़ते हैं और adminer.php हैक अटैक वेक्टर को समझते हैं:

1. भेद्यता वाली वेबसाइट की पहचान करें

हैकर्स को सबसे पहले Adminer.php फाइलों का उपयोग करके एक वेबसाइट ढूंढनी होगी। यह काफी आसान काम है। हैकर्स इंटरनेट पर लक्षित स्कैन चलाते हैं। इसका मतलब यह है कि वे वर्डप्रेस साइटों की खोज कर सकते हैं जो किसी विशेष प्लगइन या थीम का उपयोग करते हैं जो उन्हें पता है कि कमजोर है। इस मामले में, वे उन वर्डप्रेस साइटों की खोज कर सकते हैं जो कमजोर सॉफ़्टवेयर व्यवस्थापक का उपयोग करती हैं।

2. हैक हमले शुरू करने के लिए संवेदनशील साइट का उपयोग करें

यदि कोई हैकर केवल एक संवेदनशील वेबसाइट ढूंढ पाता है, तो वे उसे हैक कर सकते हैं और फिर इसका उपयोग अधिक साइटों को खोजने के लिए कर सकते हैं। वे अन्य साइटों को स्कैन करने और सार्वजनिक रूप से सुलभ व्यवस्थापक डेटाबेस खोजने के लिए समझौता की गई वेबसाइट पर स्क्रिप्ट स्थापित करते हैं। इस तरह, वे हज़ारों संवेदनशील साइटों को ढूँढ़ने में सक्षम होते हैं।

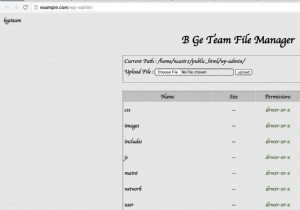

3. व्यवस्थापक फ़ाइलों का पता लगाएँ

इसके बाद, वे अपना हमला शुरू करते हैं। एक हैकर को व्यवस्थापक फ़ाइलों का पता लगाने की आवश्यकता होती है। यह आमतौर पर साइट की मूल निर्देशिका (public_html) में होता है। इन फ़ाइलों को आमतौर पर adminer.php या adminer-4.3.1-mysql-en.php जैसे स्पष्ट नामों के साथ छोड़ दिया जाता है। इससे पता लगाना आसान हो जाता है।

फिर, हैकर लॉग को एक्सेस करने और फाइलों को पढ़ने के लिए 'लोड डेटा लोकल इनफाइल' स्टेटमेंट का उपयोग करता है। फिर, वे इन फ़ाइलों का उपयोग उन स्क्रिप्ट को चलाने के लिए करते हैं जो साइट को किसी दूरस्थ सर्वर पर अपने स्वयं के डेटाबेस से जोड़ देंगी।

4. पीड़ित साइट के डेटाबेस तक पहुंचें

जब वे अपने सर्वर के साथ एक कनेक्शन स्थापित करते हैं, तो वे स्थानीय फ़ाइलों की सामग्री को चुराने के लिए डेटा आयात अनुरोध का उपयोग कर सकते हैं जैसे कि wp-config फ़ाइल जो डेटाबेस क्रेडेंशियल्स को संग्रहीत करती है। वे इन क्रेडेंशियल्स का उपयोग पीड़ित के स्थानीय डेटाबेस तक पहुंचने के लिए करते हैं।

इस तरह इस भेद्यता के कारण पूरी वेबसाइट से समझौता किया जा सकता है। अब, एक हैकर मैलवेयर इंजेक्ट कर सकता है, संवेदनशील जानकारी चुरा सकता है, भुगतान कार्ड डेटा चुरा सकता है, या साइटों को अपनी दुर्भावनापूर्ण सामग्री पर रीडायरेक्ट कर सकता है।

वे साइट पर पिछले दरवाजे स्थापित करने के लिए भी तेज हैं जो उनके अपने निजी प्रवेश द्वार की तरह है। यह उन्हें पिछले दरवाजे के मौजूद रहने तक एक ही वेबसाइट को बार-बार हैक करने की अनुमति देता है।

[वापस शीर्ष पर ]

WordPress वेबसाइटों पर Adminer.php भेद्यता का प्रभाव

यदि कोई वेबसाइट 4.6.3 से नीचे के व्यवस्थापक के संस्करण का उपयोग कर रही है, तो उसके हैक होने का गंभीर खतरा है। यह विशेष हैक एडमिन के साथ-साथ वर्डप्रेस कोर या प्लगइन्स और थीम में मौजूद कई कमजोरियों का फायदा उठा सकता है। यह एक हैकर को किसी वेबसाइट और उसके डेटाबेस पर पूर्ण नियंत्रण प्राप्त करने में सक्षम बनाता है। समझौता की गई साइट के कुछ गंभीर परिणाम हो सकते हैं:

1. नियंत्रण की हानि

एक व्यवस्थापक हमले में, एक हैकर खुद को एक व्यवस्थापक भूमिका सौंप सकता है और आपको अपने वर्डप्रेस डैशबोर्ड से बाहर कर सकता है। जब तक आप पेशेवर वेबसाइट सुरक्षा सेवाओं जैसे MalCare (जिसके बारे में हम अगले भाग में चर्चा करेंगे) को नियोजित नहीं करेंगे, तब तक आपकी वेबसाइट पर वापस आने पर आपका कोई नियंत्रण नहीं होगा।

2. डेटा उल्लंघन

Adminer.php हैक भेद्यता का उपयोग ग्राहक की जानकारी जैसे व्यक्तिगत विवरण, भुगतान जानकारी, संपर्क और शिपिंग विवरण, और यहां तक कि वरीयताओं को चुराने के लिए किया जा सकता है। वे इस डेटा का अपने लाभ के लिए उपयोग कर सकते हैं, आपके ग्राहकों के खिलाफ धोखाधड़ी की गतिविधियों को अंजाम दे सकते हैं, या डेटा को बेच सकते हैं। ग्राहक डेटा के अलावा, वे आपके व्यवसाय का संवेदनशील और गोपनीय डेटा भी चुराते हैं।

3. दूसरों पर हमले

यदि आपकी साइट के साथ छेड़छाड़ की जाती है, तो हैकर्स के पास दुर्भावनापूर्ण स्क्रिप्ट होती हैं जो वे आपकी वेबसाइट पर अन्य संवेदनशील साइटों को खोजने के लिए चलाते हैं। आप अन्य वर्डप्रेस साइटों पर अधिक हमलों के कारण होंगे।

4. Google ब्लैकलिस्ट

यदि आपकी साइट के साथ छेड़छाड़ की गई है और आपके उपयोगकर्ताओं को जोखिम में डालती है, तो Google आपकी वेबसाइट को तुरंत काली सूची में डाल देगा। यह आपके विज्ञापन खाते को भी निलंबित कर देगा। वे उपयोगकर्ता अनुभव को सबसे ऊपर रखते हैं और अपने उपयोगकर्ताओं की सुरक्षा के लिए सभी आवश्यक उपाय करेंगे। एक बार जब आप ब्लैकलिस्ट हो जाते हैं, तो आपको अपनी साइट पर ट्रैफ़िक प्राप्त नहीं होगा। Google ब्लैकलिस्ट को हटाने के लिए आपको अपनी साइट को ठीक करना होगा और समीक्षा के लिए इसे Google को सबमिट करना होगा।

5. वेब होस्ट निलंबन

यदि आपकी साइट हैक हो गई है, तो यह आपके होस्ट के वेब सर्वर को भी जोखिम में डाल देती है। यह उनके द्वारा होस्ट की जाने वाली अन्य साइटों के प्रदर्शन को भी प्रभावित कर सकता है। हैक होते ही आपका वेब होस्ट आपके खाते को निलंबित कर देगा और आपकी साइट को ऑफ़लाइन कर देगा।

6. पुनर्प्राप्ति लागत

ऐसी हैक से उबरने की लागत आसमान छू सकती है। आपको न केवल सफाई पर खर्च करना होगा, बल्कि आपको अपनी सरकार से कानूनी दंड का भी सामना करना पड़ सकता है। साथ ही, अपने SEO प्रयासों को पुनः प्राप्त करना और अपनी साइट को वापस सामान्य स्थिति में लाना भी आपको महंगा पड़ेगा।

यह हमें इस लेख के अंत में लाता है। यह जानना कि इस adminer.php हैक भेद्यता का प्रभाव कितना बुरा है, आपके adminer.php को हमेशा अपडेट रखने के लिए पर्याप्त प्रोत्साहन होना चाहिए।

[वापस शीर्ष पर ]

अंतिम विचार

व्यवस्थापक भेद्यता दिखाती है कि सैकड़ों वेबसाइटों पर विनाशकारी हमले कैसे शुरू किए जा सकते हैं। इन हमलों से बचने के लिए अपने सभी सॉफ्टवेयर को हमेशा अपडेट रखें। यहां बताया गया है कि व्यवस्थापक क्या अनुशंसा करता है:

Adminer.php हमला उन लाखों अन्य हमलों में से केवल एक है जो आपकी वेबसाइट पर लॉन्च किए जा सकते हैं। आपकी साइट की सुरक्षा बढ़ाने का समय आ गया है। आपकी साइट पर MalCare सक्रिय होने से, आप निश्चिंत हो सकते हैं कि आपकी साइट हैकर्स से सुरक्षित है!

अपनी वेबसाइट को हमारे . से सुरक्षित करें मैलकेयर सुरक्षा प्लगइन !