हमारे सुरक्षा शोधकर्ताओं ने हाल ही में चल रहे एक हैकिंग अभियान का खुलासा किया है जिसका उद्देश्य OpenCart डेटाबेस हैक किए गए और उपयोगकर्ताओं की संवेदनशील जानकारी को चुराने के बारे में एक ईमेल भेजकर हजारों OpenCart साइटों को संक्रमित करना है। चल रहा अभियान OpenCart मॉड्यूल में मौजूद SQLi कमजोरियों के साथ-साथ उस साइट पर स्थापित अनपेक्षित एक्सटेंशन का लाभ उठाता है ताकि अंततः भेद्यता का फायदा उठाया जा सके और ग्राहक डेटाबेस चुराया जा सके।

इस अभियान में, धमकी देने वाले अभिनेता साइट मालिकों को ईमेल भेजकर उनके डेटाबेस के हैक होने की सूचना दे रहे हैं और उन कमजोरियों को ठीक करने के लिए सेवाएं भी दे रहे हैं।

आनंद के नेतृत्व में हमारी शोध टीम अगस्त की शुरुआत से इस अभियान की निगरानी कर रही है - जिसने ओपनकार्ट प्लेटफॉर्म पर चलने वाली कई ई-कॉमर्स साइटों से समझौता किया। लेकिन, इस सप्ताह हमने इस अभियान गतिविधि में वृद्धि देखी है, और OpenCart साइट के मालिकों ने भी अपने डेटाबेस के बारे में शिकायत करते हुए हैक किया जा रहा है।

हैकर्स आपके OpenCart डेटाबेस तक कैसे पहुँच प्राप्त करते हैं?

उपयोग किए गए टूल:

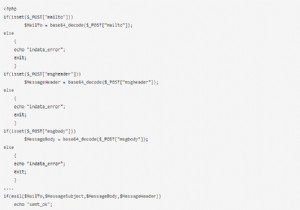

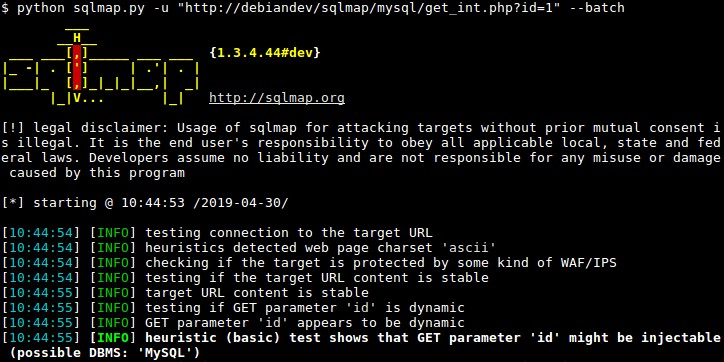

इस चल रहे अभियान के विश्लेषण के दौरान, हमारे शोधकर्ताओं ने देखा कि हमलावर ई-कॉमर्स प्लेटफॉर्म में मौजूद सुरक्षा मुद्दों और गलत कॉन्फ़िगरेशन की पहचान करने के लिए SQLmap टूल का उपयोग कर रहे हैं।

SQLmap एक स्वचालित भेद्यता स्कैनिंग उपकरण है जो इनपुट पैरामीटर की पहचान करता है और इनपुट फ़ील्ड में प्रश्नों को इंजेक्ट करने का प्रयास करता है। यद्यपि यह उपकरण परीक्षकों और सुरक्षा विशेषज्ञों के लिए सिस्टम में कमजोर बिंदुओं को जानने और उन्हें ठीक करने के लिए उपयोगी है, हमलावर सक्रिय रूप से उनका अलग तरह से उपयोग कर रहे हैं।

भेद्यता शोषित:iSenseLab मॉड्यूल द्वारा पूर्व-आदेश में SQL इंजेक्शन भेद्यता

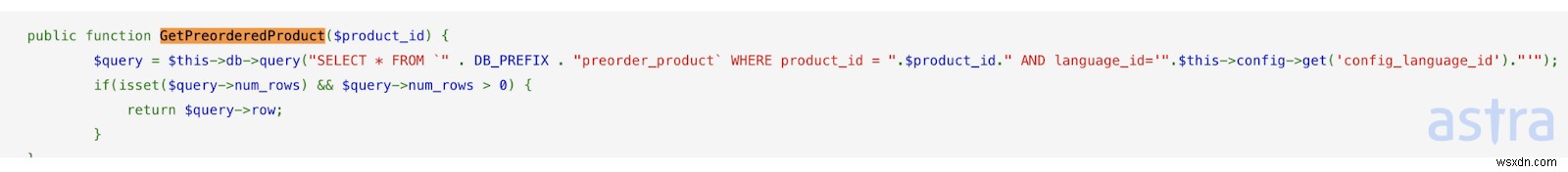

चूंकि यह OpenCart साइट में एक SQLi है, इसलिए हमारे शोधकर्ताओं ने सोचा कि यह साइट की थीम या कुछ ऐसे मॉड्यूल को भी प्रभावित कर सकता है जो असुरक्षित हैं। आगे की जांच के बाद, यह पाया गया कि व्यापक रूप से इस्तेमाल किया गया OpenCart एक्सटेंशन iSenseLab द्वारा प्रीऑर्डर साइट के डेटाबेस में अनधिकृत पहुंच प्राप्त करने के लिए हैकर द्वारा उपयोग की जाने वाली भेद्यता थी।

द पूर्व-आदेश मॉड्यूल आपके उपयोगकर्ताओं को कार्ट में जोड़ें बटन को पूर्व-आदेश के साथ बदलकर वर्तमान में स्टॉक से बाहर उत्पादों को ऑर्डर करने की अनुमति देता है। मॉड्यूल आपके ग्राहकों को OpenCart की पूर्व-आदेश कार्यक्षमता का आसानी से उपयोग करने में सक्षम बनाता है और जागरूक रहें कि वे विशिष्ट उत्पाद का पूर्व-आदेश दे रहे हैं।

हैकर्स प्रीऑर्डर एक्सटेंशन के पुराने संस्करणों का शोषण कर रहे हैं, जिनका सार्वजनिक फ़ंक्शन GetPreorderedProduct($product_id) के लिए कोई सत्यापन लागू नहीं किया गया था। . इससे साइटों के लिए SQLi समस्याएँ उत्पन्न हुईं।

हमारे शोधकर्ता प्रीऑर्डर मॉड्यूल के संस्करण 2.9.3 में SQLi भेद्यता खोजने में सक्षम थे। ऐसी संभावना है कि इस मॉड्यूल के पुराने संस्करण भी SQLi के लिए असुरक्षित हैं (हमने पहले के संस्करणों को सत्यापित नहीं किया है)। यह सलाह दी जाती है कि आपको प्लगइन को इसके नवीनतम संस्करण 2.9.6 - OpenCart 2.0.x से 2.3.x में अपडेट करना चाहिए, जिसे हमने सत्यापित किया और पाया कि यह असुरक्षित नहीं है

हैकर द्वारा OpenCart साइट के मालिकों में से एक को भेजा गया ईमेल:

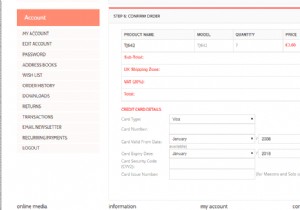

इस भेद्यता का सफलतापूर्वक दोहन करने के बाद, हैकर्स साइट का डेटाबेस प्राप्त कर रहे हैं और पीड़ित को एक ईमेल भेज रहे हैं जिसमें दावा किया गया है कि उन्होंने अपनी वेबसाइट हैक कर ली है और चोरी किए गए डेटाबेस के स्क्रीनशॉट को सबूत के रूप में संलग्न कर रहे हैं।

Hi

I found a vulnerability on your website and this vulnerability allows me easily access your database.

- If vulnerability is ignored:

The contents of your database are very easy for hackers to know.

. Your website will be planted with backdoor scripts by hackers, so hackers can enter at any time without having to go through the login page.

Client and admin data from your website will be stolen, changed, and deleted by hacker.

Client data can be misused, because usually clients use the same password on other accounts or websites.

If your client knows, chances are your client will not visit your website because they feel unsafe filling out forms or transacting on your website.

I will help you fix. By sending a report in the form of a 15-17 page document,

depending on the vulnerability on your website.

- The report I will send is about:

1. location of vulnerability

2. how to fix it

3. how to prevent vulnerability

4. How to Strengthen Website Security.

Are you interested?

I attach the results of the vulnerability that I found, that is, the contents

of your database which are very easy to know.

Greetings"

पता लगाना और कम करना

यह हैकिंग अभियान OpenCart साइटों और मॉड्यूल को लक्षित करता है जो इंटरनेट का सामना कर रहे हैं। यह जांचने के लिए कि क्या आपकी साइट/स्टोर संक्रमित हो गया है, एस्ट्रा सिक्योरिटी संक्रमण/हैकिंग के प्रयास का पता लगाने के लिए एक एप्लिकेशन फ़ायरवॉल और सुरक्षा ऑडिट प्रदान करता है और उन संक्रमणों को ठीक करने के लिए सिफारिशें भी प्रदान करता है जिसमें स्वचालित टूल SQLmap को ब्लॉक करना शामिल है ताकि आपकी साइट इसके खिलाफ सुरक्षित रहे। ऐसे हैकिंग के प्रयास।

साथ ही, डेटाबेस सर्वरों को इंटरनेट पर न दिखाने की अत्यधिक अनुशंसा की जाती है। इसके बजाय, उन्हें संगठन के भीतर विशिष्ट उपयोगकर्ताओं के लिए विभाजन और श्वेतसूची पहुंच नीतियों के माध्यम से पहुंच योग्य होना चाहिए। हम अनुशंसा करते हैं कि संदिग्ध, अनपेक्षित, या पुनरावर्ती लॉगिन प्रयासों की निगरानी और अलर्ट करने के लिए लॉगिंग सक्षम करें (यह एस्ट्रा सिक्योरिटी की फ़ायरवॉल पेशकश में शामिल है)।

यह भी सलाह दी जाती है कि अपनी साइट पर इंस्टॉल किए गए एक्सटेंशन/मॉड्यूल, थीम, प्लग इन को नवीनतम संस्करण के साथ नियमित रूप से अपडेट करें। यह सुनिश्चित करेगा कि ऐसी कमजोरियों को उन एक्सटेंशन में पैच कर दिया गया है और आपकी साइट अधिक सुरक्षित है।