PHP आज लगभग हर लोकप्रिय CMS की रीढ़ है। इसकी सादगी और लाइसेंस-मुक्त प्रकृति के लिए धन्यवाद, PHP गतिशील वेबसाइटों को विकसित करने के लिए पसंदीदा विकल्प है। हालांकि, खराब कोडिंग मानकों के कारण, PHP साइटों से समझौता करना अपेक्षाकृत आसान हो गया है। इंटरनेट हेल्प थ्रेड्स से भरा है जहां उपयोगकर्ता हैक की गई कस्टम PHP वेबसाइट या हैक को पुनर्निर्देशित करने वाली PHP वेबसाइट के बारे में शिकायत करते हैं। इसने PHP के लिए बहुत अधिक नकारात्मक प्रचार किया है, जो इसके लिए कहीं भी दोषी नहीं है।

तो, अगर PHP को दोष नहीं देना है, तो PHP वेबसाइट रीडायरेक्ट हैक के कारण क्या हैं? यह लेख सुरक्षा कमजोरियों के बारे में बताता है जो एक PHP वेबसाइट से समझौता करती हैं और उनसे कैसे बचें।

कस्टम PHP वेबसाइट हैक की गई:उदाहरण

अधिकांश साइट स्वामी केवल विकास भाग पर ध्यान केंद्रित करते हैं न कि सुरक्षा पहलुओं पर। इसलिए, जब PHP का उपयोग करके बनाई गई वेबसाइटों को हैक किया जाता है, तो साइट के मालिकों के पास जाने के लिए कहीं नहीं होता है क्योंकि उन्होंने केवल डेवलपर्स को विकास के लिए भुगतान किया है। परेशान उपयोगकर्ता ऑनलाइन मंचों में मदद पा सकते हैं और इस तरह के लेख पढ़ सकते हैं। यहां कुछ ऐसे उदाहरण दिए गए हैं।

कस्टम PHP वेबसाइट हैक की गई:लक्षण

- फ़िशिंग पृष्ठ आपकी PHP साइट पर दिखाई देते हैं, जो उपयोगकर्ताओं को संवेदनशील जानकारी दर्ज करने के लिए बरगलाने का प्रयास करते हैं।

- उपयोगकर्ता आपकी साइट के कुछ लिंक पर क्लिक करते हैं और दूसरे डोमेन पर पहुंच जाते हैं। जो संभवत:गलत कॉन्फ़िगरेशन या PHP वेबसाइट रीडायरेक्ट हैक के कारण है।

- Adblockers क्रिप्टोक्यूरेंसी खनन के लिए आपकी साइट के कुछ तत्वों को टैग और ब्लॉक करते हैं।

- अज्ञात PHP फ़ाइल हैंडलर साइट पर दिखाई देते हैं और PHP साइट दुर्भावनापूर्ण विज्ञापन प्रदर्शित करती है।

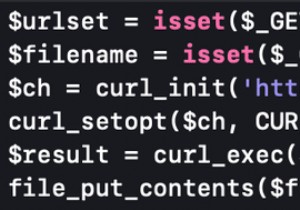

- PHP फ़ाइलों को अज्ञात कोड के साथ संशोधित किया गया है जिससे पुनर्निर्देशन हो रहा है या मछली पकड़ने वाली साइटों के लिए बैकलिंक्स बना रहे हैं।

- कस्टम PHP वेबसाइट पर अस्पष्ट सामग्री दिखाई देती है, जो जापानी कीवर्ड हैशिंग या फ़ार्मास्यूटिकल हैकिंग आदि के कारण होने की संभावना है।

- खाता निलंबन चेतावनी संदेश कस्टम PHP साइटों के लिए तृतीय-पक्ष होस्टिंग का उपयोग करते समय दिखाई देते हैं।

- कस्टम PHP साइट मैलवेयर स्पैम आदि के लिए Google और अन्य खोज इंजनों द्वारा काली सूची में डाले जाने के लिए चेतावनी संदेश दिखाती है।

- phpMyAdmin नए और अज्ञात डेटाबेस व्यवस्थापक दिखाता है।

- आपके PHP वेबसाइट डोमेन से भेजे गए ईमेल को स्पैम के रूप में टैग किया गया है।

- अप्रत्याशित साइट त्रुटि संदेश और PHP साइट धीमी और अनुत्तरदायी हो जाती है।

कस्टम PHP वेबसाइट हैक की गई:13 कारण क्यों

सर्वर कॉन्फ़िगरेशन त्रुटियाँ

1. कम फ़ाइल अनुमतियां

फ़ाइल अनुमति एक निश्चित प्रकार के उपयोगकर्ता को किसी विशेष PHP फ़ाइल के संपादन विशेषाधिकार प्रदान करती है। इसलिए, यदि PHP फ़ाइलों की अनुमतियाँ ठीक से सेट नहीं की गई हैं, तो यह हमलावरों को आपकी PHP फ़ाइलों को मैलवेयर स्पैम आदि के साथ इंजेक्ट करने की अनुमति दे सकती है।

2. डिफ़ॉल्ट पासवर्ड

कस्टम PHP वेबसाइटों को हैक करने का एक सामान्य कारण कमजोर या आमतौर पर उपयोग किए जाने वाले पासवर्ड का उपयोग करना है। पासवर्ड के सभी संभावित संयोजनों को आज़माने के लिए एक कस्टम शब्दकोश का उपयोग किया जा सकता है। एक बार समझौता हो जाने पर, हमले के वेक्टर के आधार पर, यानी ब्रूट फोर्स एफ़टीपी या ब्रूट फोर्स cPanel; हमलावर एक कस्टम PHP साइट के प्रशासन क्षेत्र तक पहुंच सकता है। फिर हमलावर PHP मैलवेयर या पिछले दरवाजे को डाउनलोड कर सकता है।

संबंधित लेख – WordPress Backdoor कैसे निकालें?

3. निर्देशिका अनुक्रमण सक्षम किया गया

निर्देशिका अनुक्रमण को सक्षम करने से हमलावर संवेदनशील PHP फ़ाइलें पढ़ सकते हैं। यह हमलावरों को संवेदनशील सर्वर जानकारी प्रकट कर सकता है। हमलावर इस जानकारी का उपयोग आपकी कस्टम PHP साइट पर साइबर हमले करने के लिए कर सकते हैं।

4. पोर्ट खोलें

खुले पोर्ट के कारण कस्टम PHP वेबसाइट हैक हो सकती है। इसके अतिरिक्त, खुले पोर्ट का उपयोग हमलावर आपकी PHP साइट की बैकएंड सेवाओं का प्रतिरूपण करने के लिए कर सकते हैं। इस जानकारी का उपयोग करके, हमलावर मुख्य सेवाओं से समझौता कर सकता है या शोषण का उपयोग करके स्वयं पोर्ट खोल सकता है।

5. खराब आवास

आम तौर पर, सस्ते PHP होस्टिंग सुरक्षा के लिए उच्च कीमत के साथ आती है। सेवा को सस्ता बनाने के लिए खराब होस्टिंग ने सुरक्षा संचालन को कम कर दिया है। इसलिए, एक बार जब इन सर्वरों पर संक्रमण फैलने लगता है, तो यह आपकी PHP साइट सहित कई साइटों से समझौता कर सकता है, हालांकि यह सीधे तौर पर लक्षित नहीं है।

असुरक्षित PHP कोड

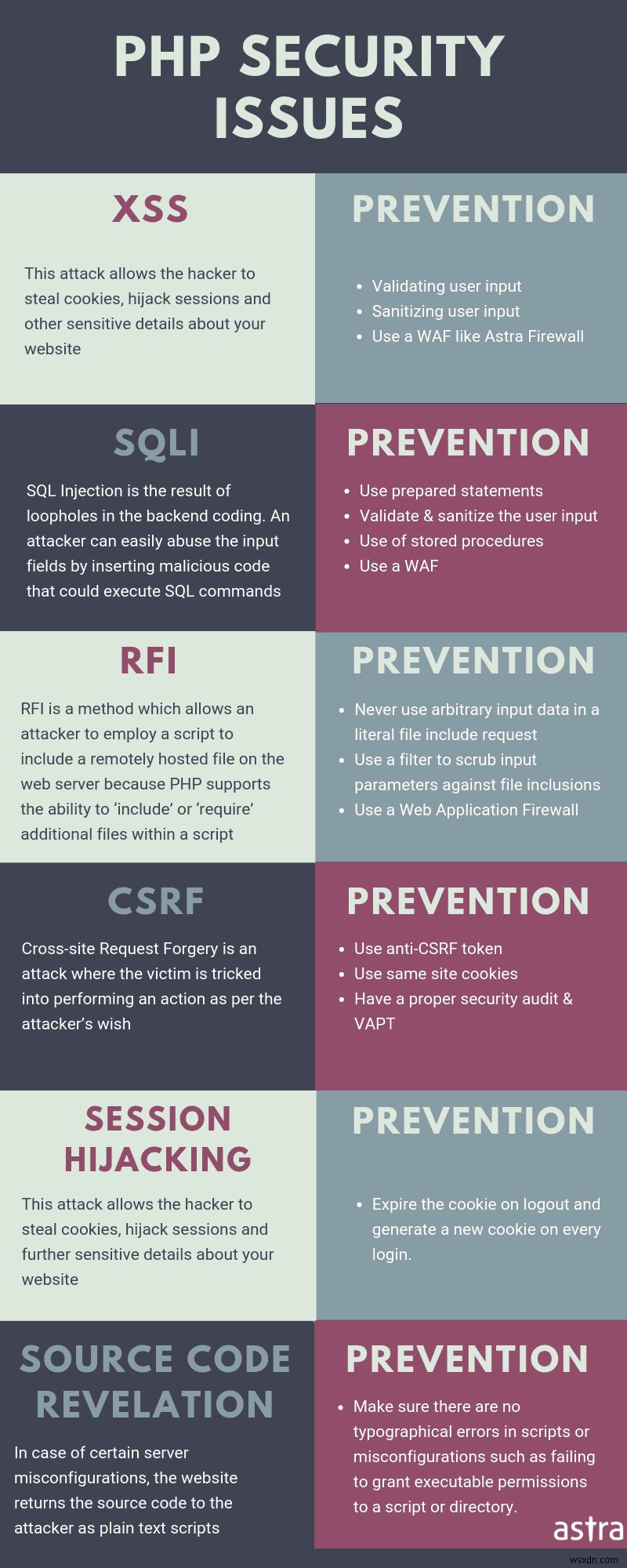

6. पीएचपी एसक्यूएल इंजेक्शन

PHP में SQL इंजेक्शन मुख्य रूप से अस्वच्छ उपयोगकर्ता इनपुट की कमी के कारण होता है। खराब कोडिंग मानकों के कारण, अस्वच्छ प्रविष्टि सीधे डेटाबेस सर्वर तक पहुंच गई है और इसे क्रियान्वित किया जाता है। कस्टम PHP पृष्ठों में SQLi के कुछ मुख्य कारण हैं:

- अंतरिक्ष वर्णों के लिए फ़िल्टरिंग की कमी।

- स्ट्रिंग्स को सीमांकित करने के लिए उद्धरण चिह्नों का उपयोग करना।

- डेटाबेस में अनधिकृत उपयोगकर्ता इनपुट पास करना।

- यूनिकोड एन्कोडिंग का गलत कार्यान्वयन।

- डेटा के साथ कोड को मिलाना।

- अवैध प्रकार का हेरफेर।

7. PHP क्रॉस-साइट स्क्रिप्टिंग

SQL इंजेक्शन के बाद कस्टम PHP साइटों के हैक होने का एक और सामान्य कारण XSS है। ये दोनों हमले वेब पर इतने प्रचलित हैं कि वे हर साल OWASP के शीर्ष 10 में दिखाई देते हैं। XSS भी यूजर इनपुट के सैनिटाइजेशन की कमी के कारण है। PHP साइटों में और सामान्य तौर पर, XSS हमले मुख्यतः तीन प्रकार के होते हैं:

- XSS संग्रहित: इस प्रकार का XSS किसी विशेष लिंक पर क्लिक करने के लिए वेब व्यवस्थापक पर निर्भर करता है जो फिर कुकीज़ को चुराने के लिए एक दुर्भावनापूर्ण स्क्रिप्ट लोड करता है।

- प्रतिबिंबित XSS: यह बहुत गंभीर एक्सएसएस है और आमतौर पर मंचों, चर्चाओं आदि के साथ PHP साइटों में पाया जा सकता है। इस प्रकार के XSS का दुर्भावनापूर्ण कोड सर्वर पर संग्रहीत किया जाता है और जब भी कोई उपयोगकर्ता इस PHP पृष्ठ पर जाता है तो इसे निष्पादित किया जाता है।

- XSS पर आधारित DOM: इस प्रकार का XSS उपरोक्त दोनों में से एक हो सकता है। लेकिन, इस प्रकार के XSS का पता लगाना काफी कठिन है और कोड ऑडिट के बाद भी बच सकता है।

XSS के प्रति संवेदनशील साइटों को आमतौर पर PHP वेबसाइट रीडायरेक्ट हैकिंग या एडमिन कुकीज चोरी करने के लिए लक्षित किया जाता है।

8. PHP क्रॉस-साइट अनुरोध जालसाजी

CSRF हमलों का उद्देश्य PHP साइट उपयोगकर्ताओं को अवांछित कार्य करने के लिए धोखा देना है। यदि आपकी कस्टम PHP साइटें पंजीकरण की अनुमति देती हैं, तो एक CSRF उपयोगकर्ताओं को यादृच्छिक खातों को हटाने या अन्य क्रियाएं करने की अनुमति दे सकता है। हालांकि कार्रवाई के निहितार्थ सीधे हमलावर को दिखाई नहीं देते हैं, CSRF साइट ट्रैफ़िक को कम करते हुए, PHP साइटों से उपयोगकर्ताओं को हटा सकता है।

9. स्थानीय PHP फ़ाइलें शामिल करें

फ़ाइल समावेशन भेद्यता तब होती है जब कोई हमलावर "www रूट निर्देशिका . के बाहर फ़ाइलों तक पहुंच सकता है ". इस भेद्यता के मुख्य अपराधी खराब कोडित स्क्रिप्ट हैं जो फ़ाइल नाम को पैरामीटर के रूप में लेते हैं। यह भेद्यता एक हमलावर को आपकी कस्टम PHP साइट से संवेदनशील कॉन्फ़िगरेशन और पासवर्ड फ़ाइलों को पढ़ने की अनुमति देती है। इन फ़ाइलों से प्राप्त जानकारी का उपयोग हमलावरों द्वारा व्यवस्थापक अधिकारों के साथ लॉग इन करने के लिए किया जा सकता है, जिससे एक हैक की गई PHP वेबसाइट बन जाती है।

PHP में शून्य-दिन की खामियां

10. बग्गी प्लग इन या थीम

खराब कोडित PHP प्लगइन्स या थीम कमजोरियां हैं जो आपके सर्वर पर सही बैठती हैं, शोषण की प्रतीक्षा कर रही हैं। ऐसे मामले सामने आए हैं जहां हमलावरों ने PHP साइटों पर बड़े पैमाने पर हमले करने के लिए विशेष रूप से बग्गी प्लगइन्स को लक्षित किया है। अगर आपकी PHP वेबसाइट हैक हो गई है, तो यह शायद खराब कोड वाला प्लगइन या थीम है।

11. समझौता PHP पैकेज

यह भी संभव है कि PHP लाइब्रेरी और पैकेज असुरक्षित हों। ऐसा ही किसी अन्य भाषा के साथ भी हो सकता है। हाल ही में, PHP PEAR पैकेज मैनेजर को हमलावरों द्वारा समझौता किया गया था। हमलावरों ने मूल को उनके इंजेक्शन कोड से बदल दिया था जिसे पहले से न सोचा उपयोगकर्ताओं द्वारा अपलोड किया गया था। इस पैकेज का उपयोग उनके द्वारा अपनी साइटों पर PHP प्रोग्रामिंग भाषा में लिखी गई मुफ्त पुस्तकालयों को खोजने और डाउनलोड करने के लिए किया गया था। हालांकि ऐसे उदाहरण दुर्लभ हैं, शून्य-दिन की खामियों के कारण एक कस्टम PHP वेबसाइट के हैक होने की संभावना को पूरी तरह से नजरअंदाज नहीं किया जा सकता है।

सामाजिक इंजीनियरिंग हमले

12. फ़िशिंग

क्या आपके कस्टम PHP साइट व्यवस्थापक को हाल ही में नाइजीरियाई राजकुमार से एक मेल प्राप्त हुआ है? इस तरह के हमलों को वेब प्रशासकों को हैक की गई PHP वेबसाइट की ओर ले जाने वाली संवेदनशील PHP वेबसाइट जानकारी का खुलासा करने के लिए डिज़ाइन किया गया है। इसलिए, PHP साइट डोमेन में फ़िशिंग फ़िल्टरिंग ईमेल से सुरक्षित रहने के लिए!

13. टेलगेटिंग

टेलगेटिंग फ़िशिंग हमलों का एक और प्रकार है। इस हमले में, एक हमलावर पहले एक निम्न-स्तरीय उपयोगकर्ता खाते से समझौता करता है और फिर इसका उपयोग विशेषाधिकार बढ़ाने के लिए करता है। हमारे शोधकर्ताओं द्वारा एक केस स्टडी में टेलगेटिंग देखा गया था और आमतौर पर इसका पता लगाने से बचने के लिए उपयोग किया जाता है। टेलगेटिंग के परिणाम सूचना की चोरी से लेकर हैक की गई PHP साइट तक हो सकते हैं।

कस्टम PHP वेबसाइट हैक की गई? हमें चैट विजेट पर एक संदेश भेजें, और आपकी हैक की गई PHP वेबसाइट को ठीक करने में आपकी सहायता करने में हमें खुशी होगी।

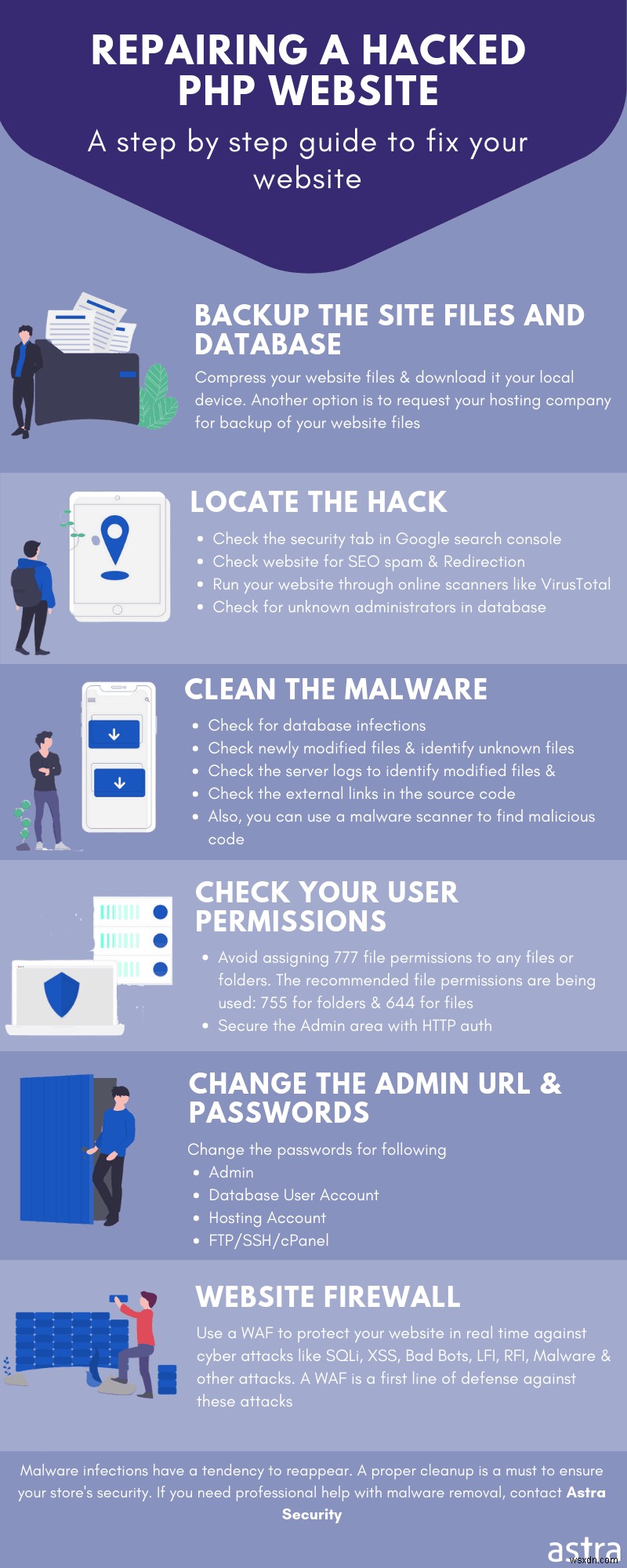

कस्टम PHP वेबसाइट हैक की गई:साइट को सुरक्षित करना

सही अनुमतियां सेट करें

फ़ाइल अनुमतियों की जाँच करने के लिए PHP में निम्नलिखित तीन कार्य हैं:

- is_readable(): यदि उपयोगकर्ता PHP फ़ाइल को पढ़ने के लिए अधिकृत है तो यह फ़ंक्शन एक बूलियन सत्य लौटाता है।

- is_writable(): यदि उपयोगकर्ता को PHP फ़ाइल में लिखने की अनुमति है तो यह फ़ंक्शन एक बूलियन सत्य लौटाता है।

- is_executable(): यदि उपयोगकर्ता PHP फ़ाइल को निष्पादित करने के लिए अधिकृत है तो यह फ़ंक्शन एक बूलियन सत्य लौटाता है।

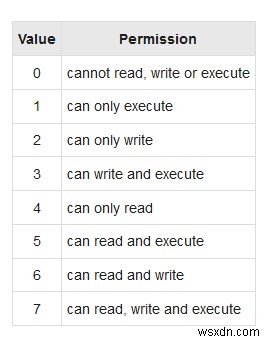

इसी तरह, PHP के chmod() फ़ंक्शन का उपयोग फ़ाइल अनुमतियों को बदलने के लिए किया जा सकता है। बस अनुमति के साथ फ़ाइल का नाम दर्ज करें। यानी "chmod($RandomFile,0644);"। नीचे दी गई छवि में आपको फ़ाइल अनुमतियों की पूरी सूची मिलेगी और वे क्या करते हैं। साथ ही, PHP दुभाषिया को यह बताने के लिए कि इनपुट ऑक्टल है, फ़ाइल अनुमति से पहले "0" जोड़ना सुनिश्चित करें।

सुरक्षित पासवर्ड सेट करें

सुनिश्चित करें कि आपकी कस्टम PHP साइट के लिए आपका पासवर्ड सुरक्षित है। इसे संख्याओं, अक्षरों और प्रतीकों का अच्छा मिश्रण बनाएं। साथ ही, पासवर्ड सेट करने से पहले, लोकप्रिय पासवर्ड शब्दकोशों जैसे Rockyou.txt को ब्राउज़ करने और यह जांचने की अनुशंसा की जाती है कि आप जो पासवर्ड सेट कर रहे हैं वह वहां नहीं है। लिनक्स उपयोगकर्ताओं के मामले में, Grep कमांड इतनी बड़ी फ़ाइलों के माध्यम से खोजने के लिए उपयोगी हो सकती है। बस खोजें, grep -i '*YourNewpass*'rockyou.txt। इसके अलावा, एक नया पासवर्ड बनाने से बचने के लिए, सुरक्षित, लंबा और यादृच्छिक पासवर्ड प्राप्त करने के लिए अन्य ऑनलाइन टूल का भी उपयोग किया जा सकता है।

निर्देशिका अनुक्रमण अक्षम करें

किसी विशेष निर्देशिका में अनुक्रमण को अक्षम करने के लिए, इसकी .htaccess फ़ाइल में निम्न कोड जोड़ें (यदि .htaccess मौजूद नहीं है, तो एक बनाएं):

विकल्प -सूचकांक

सुरक्षित होस्टिंग का उपयोग करें

आम तौर पर, एक होस्टिंग सेवा की तलाश करते समय, सुनिश्चित करें कि यह फ़ायरवॉल या सुरक्षा समाधान प्रदान करता है जैसे एस्ट्रा अपने एकीकृत होस्टिंग भागीदारों के साथ करता है। साथ ही, सुनिश्चित करें कि सबनेट आपकी साइट को उसी सर्वर पर चल रही अन्य साइटों से अलग करता है।

PHP कोड ऑडिट

एक बार कस्टम PHP साइट बन जाने के बाद, स्क्रैच से दूसरी साइट बनाना आर्थिक रूप से संभव नहीं होगा। इसलिए, कोड ऑडिटिंग हमलावरों से पहले PHP वेबसाइट कमजोरियों का पता लगाने का सबसे अच्छा तरीका है। आपकी साइट की सुरक्षा का ऑडिट और परीक्षण करने के लिए एस्ट्रा के पास हैकर्स का एक बड़ा समुदाय है। न केवल कोड ऑडिटिंग के लिए, बल्कि PHP वेबसाइट हैक होने पर एस्ट्रा भी सफाई में मदद कर सकती है।

डेमो एस्ट्रा अभी!