जापानी एसईओ स्पैम या जापानी कीवर्ड हैशिंग के बारे में चिंतित कई वेबसाइट मालिकों ने हमसे संपर्क किया है।

जापानी कीवर्ड हैक क्या है?

एक कीवर्ड हैक . में आपकी साइट पर जापानी, ऑटो-जेनरेटेड जापानी टेक्स्ट दिखना शुरू हो जाता है। यह ब्लैकहैट एसईओ तकनीक शीर्षक और विवरण में जापानी शब्द प्रदर्शित करके Google खोज परिणामों को हाईजैक कर लेती है संक्रमित पृष्ठ। यह तब होता है जब विभिन्न वेब पेज खोज इंजन और सामान्य आगंतुकों के लिए प्रस्तुत किए जाते हैं। इस हमले को ” जापानी कीवर्ड हैक . के नाम से भी जाना जाता है “, “जापानी खोज स्पैम” या “जापानी प्रतीक स्पैम”।

OpenCart, Magento, Drupal, या WordPress जैसे कंटेंट मैनेजमेंट सिस्टम (CMS) का उपयोग करते समय, आप पाएंगे कि जापानी SEO स्पैम पेज अपने आप जेनरेट हो गए हैं। इन पृष्ठों में नकली ब्रांडेड उत्पाद बेचने वाले स्टोर से संबद्ध लिंक होते हैं। ये जापानी उत्पाद आय बढ़ाने और आपके स्टोर से आउटबाउंड लिंक से लाभ उठाने के लिए "स्पैम किए गए" हैं।

क्या आप जापानी एसईओ स्पैम से संक्रमित हैं? हमें चैट विजेट पर एक संदेश भेजें और हमें मदद करने में खुशी होगी।

जापानी कीवर्ड हैशिंग के कारण

आपकी साइट पर जापानी हैक्स के प्रकट होने के कई कारण हो सकते हैं। सबसे आम हैं:

अप्रचलित CMS संस्करण

इन चौंकाने वाले आंकड़ों को पढ़कर आप समझ जाएंगे कि पुराना सीएमएस ही आपकी वेबसाइट हैक होने का मुख्य कारण है। भले ही सीएमएस डेवलपर्स सुरक्षा पैच जारी करने में फुर्तीले हैं, वेबसाइट के मालिक अक्सर इसे अनदेखा कर देते हैं। ये बेजोड़ सुरक्षा खामियां बाद में जापानी कीवर्ड हैशिंग का कारण बन गईं।

तृतीय पक्ष प्लगइन्स

सभी प्लगइन्स सुरक्षित नहीं हैं। और इसमें कोई संदेह नहीं है कि उनमें से अधिकांश को नियमित रूप से बनाए रखा और अद्यतन किया जाता है। इसलिए, आप उन्हें स्थापित करने से पहले प्लगइन्स की जांच कर सकते हैं। साथ ही, तृतीय-पक्ष प्लगइन्स के उपयोग को सीमित करें। और, यदि आपको एक का उपयोग करने के लिए मजबूर किया जाता है, तो इसके नवीनतम अपडेट, समीक्षा और समर्थन की जांच करें। बग वाला प्लग इन जापानी कीवर्ड हैक के लिए वरदान है।

निर्देशिका ब्राउज़िंग सक्षम

निर्देशिका ब्राउज़िंग सक्षम एक हैकर को एक साधारण ऑनलाइन खोज के साथ आपकी निर्देशिका विवरण पुनर्प्राप्त करने की अनुमति देता है। परिणाम आपकी वेबसाइट के लिए खतरनाक हो सकते हैं। हैकर तब इस डेटा का उपयोग जापानी कीवर्ड हैक करने के लिए कर सकता है। इसलिए हमेशा अपनी निर्देशिका ब्राउज़िंग बंद करना सुनिश्चित करें।

गलत फ़ाइल अनुमतियां

गलत फ़ाइल अनुमतियाँ होना एक और सुरक्षा दोष है। आम तौर पर, फाइलों के लिए 644 और निर्देशिकाओं के लिए 755 की अनुमति सेट करना सबसे अच्छा है। साथ ही, config.php फ़ाइल और सामग्री फ़ोल्डर जैसी संवेदनशील फ़ाइलों के लिए अनुशंसित अनुमतियाँ 400 हैं।

जापानी कीवर्ड हैकिंग - SEO स्पैम परिणाम खोज

-

जापानी एसईओ स्पैम:Google खोज का उपयोग करके संक्रमित पृष्ठों की पहचान करें

आप

site:[your site root URL] japan. की खोज करके इन पृष्ठों को खोज सकते हैं Google खोज में।

फिर कुछ खोज परिणामों को ब्राउज़ करके देखें कि कहीं आपको कोई संदिग्ध URL तो नहीं मिल रहा है। ये Google द्वारा अनुक्रमित पृष्ठ हैं जिनमें "जापान" शब्द है। यदि आप शीर्षक या विवरण में जापानी अक्षरों वाले पृष्ठ देखते हैं, तो संभावना है कि आपकी वेबसाइट संक्रमित है।

-

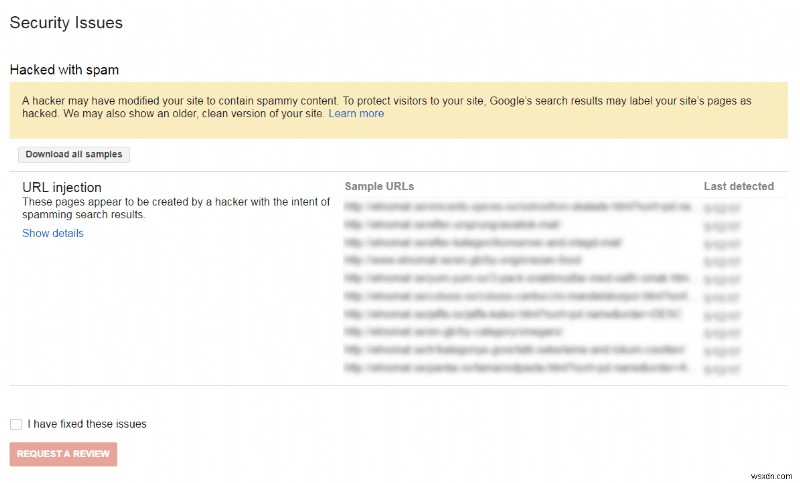

Google सर्च कंसोल में चेक इन करें

अपने Google खोज कंसोल (जिसे पहले Google वेबमास्टर टूल के रूप में जाना जाता था) में, बाईं साइडबार में सुरक्षा समस्याएँ टूल पर जाएँ। आपको निम्न जैसा परिणाम दिखाई देगा:

-

जापानी एसईओ स्पैम:"क्लोकिंग" की जांच के लिए Google के रूप में प्राप्त करें

जब आप इन हैक किए गए पृष्ठों में से किसी एक पर जाते हैं, तो आपको "404 पृष्ठ नहीं मिला" संदेश दिखाई दे सकता है जो बताता है कि वेबपृष्ठ मौजूद नहीं है। सावधान रहें, हैकर छलावरण नामक तकनीक का उपयोग कर सकता है। अपने Google खोज कंसोल में "Google के रूप में पुनर्प्राप्त करें" टूल का उपयोग करके छलावरण की जांच करें।

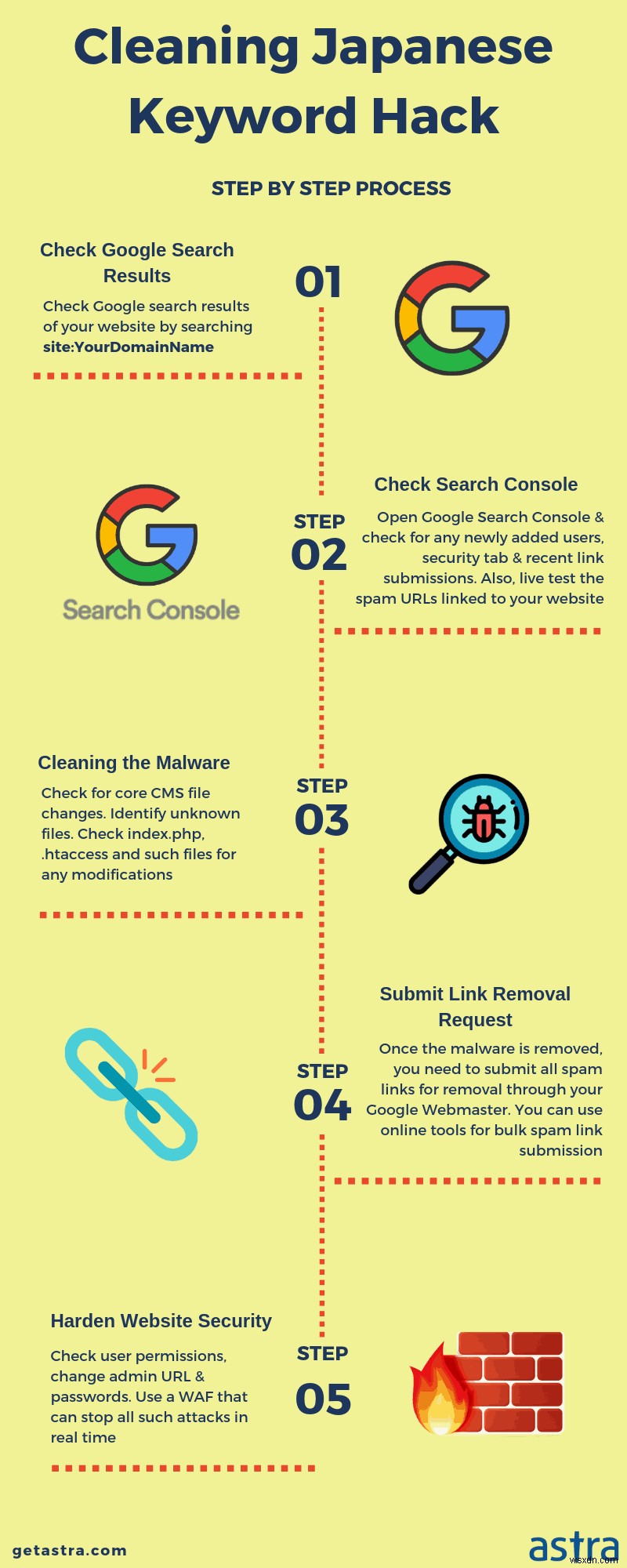

जापानी कीवर्ड हैशिंग को कैसे ठीक करें

-

सफाई करने से पहले अपनी साइट का बैकअप लें

इससे पहले कि आप मैलवेयर क्लीनअप प्रक्रिया शुरू करें, अपनी वर्तमान साइट का बैकअप लें। समस्या के मामले में, आप इस संस्करण को पुनर्स्थापित कर सकते हैं। बैकअप फ़ाइल को ज़िप फ़ाइल की तरह संपीड़ित प्रारूप में रखना सुनिश्चित करें।

-

Search Console में सभी नए बनाए गए उपयोगकर्ता खाते हटाएं

यदि आप "उपयोगकर्ता और स्वामी" टैब में किसी भी उपयोगकर्ता को नहीं पहचानते हैं, तो उनकी पहुंच तुरंत रद्द कर दें। हैकर्स स्पैमर जीमेल अकाउंट को एडमिनिस्ट्रेटर के रूप में जोड़ते हैं ताकि वे आपकी साइट सेटिंग्स, जैसे साइटमैप और जियो-टारगेटिंग को बदल सकें।

-

मैलवेयर स्कैन चलाएं

मैलवेयर और दुर्भावनापूर्ण फ़ाइलों के लिए अपने वेब सर्वर को स्कैन करें। आप अपने वेब होस्ट द्वारा प्रदान किए गए cPanel में “वायरस स्कैनर” टूल का उपयोग कर सकते हैं या आप एस्ट्रा प्रो योजना के साथ विशेषज्ञ मैलवेयर सफाई प्राप्त कर सकते हैं।

-

अपनी .htaccess फ़ाइल जांचें

हैकर्स अक्सर उपयोगकर्ताओं और खोज इंजनों को दुर्भावनापूर्ण पृष्ठों पर पुनर्निर्देशित करने के लिए .htaccess फ़ाइल का उपयोग करते हैं। अपने बैकअप के अंतिम ज्ञात स्वच्छ संस्करण से .htaccess फ़ाइल की सामग्री की जाँच करें। यदि आपको वहां संदिग्ध कोड मिलता है, तो नियम के सामने '#' अक्षर डालकर कमेंट करें।

-

अपने WordPress कॉन्फ़िगरेशन डेटाबेस कनेक्शन स्ट्रिंग को कॉपी करें

आपकी wp-config फ़ाइल आपकी वेबसाइट की कॉन्फ़िगरेशन फ़ाइल है और स्पष्ट रूप से हैकर्स द्वारा सबसे अधिक मांग की जाती है। हैक होने पर, हमलावर इस फ़ाइल में दुर्भावनापूर्ण सामग्री भी डाल सकता है। जापानी एसईओ स्पैम को अपनी वेबसाइट से हटाने के लिए आपको इस फ़ाइल का सावधानीपूर्वक विश्लेषण करने और अज्ञात सामग्री को हटाने की आवश्यकता है।

हालाँकि, यदि आप अनजाने में कुछ महत्वपूर्ण हटाते हैं, तो wp-config को संपादित करना गड़बड़ कर सकता है। इसलिए, परिवर्तन के बावजूद, आप अपने वर्डप्रेस डेटाबेस कनेक्शन स्ट्रिंग्स की एक प्रति ले सकते हैं और एक नई फ़ाइल बना सकते हैं। फिर पुरानी संक्रमित wp-config फाइल को डिलीट कर दें।

नोट:wp-config फ़ाइल को गलत तरीके से संपादित करने से आपकी वेबसाइट नष्ट हो सकती है, इसलिए बहुत सावधान रहें। -

हाल ही में संशोधित फ़ाइलें जांचें

आप निम्न कार्य करके हाल ही में संशोधित फ़ाइलें खोज सकते हैं:

- SSH के माध्यम से अपने वेब सर्वर से कनेक्ट करें।

- सबसे संशोधित फाइलों को खोजने के लिए निम्न आदेश चलाएँ

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

यदि आप एक एस्ट्रा ग्राहक हैं, तो आपको एक ईमेल प्राप्त होगा जो आपको दुर्भावनापूर्ण फ़ाइल परिवर्तनों के बारे में सूचित करेगा। -

मुख्य फ़ाइलें, प्लग इन फ़ाइलें और थीम फ़ाइलें बदलें

आप संक्रमित कोर फ़ाइलों को WordPress.org से उनके मूल संस्करण से बदल सकते हैं। इन फ़ाइलों और निर्देशिकाओं के हाल के संस्करणों और अद्यतनों को डाउनलोड करने के बाद, आप पुराने को हटा सकते हैं।

-

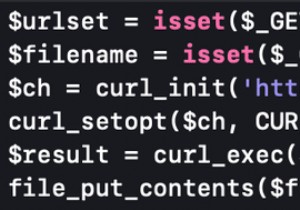

अपनी डाउनलोड निर्देशिका जांचें

काली सूची में डाले गए एक्सटेंशन, जैसे .php, .js, और .ico वाली फ़ाइलों के लिए अपनी wp-content/uploads निर्देशिका देखें। यदि आपको ऐसी फ़ाइलें मिलती हैं, तो base64_decode, Rot13, eval, strrev, gzinflate, आदि जैसे वर्णों की तलाश करके सामग्री की जांच करें। इन सभी फाइलों को हटा दें, क्योंकि इन्हें दुर्भावनापूर्ण माना जाता है।

-

अपना साइटमैप जांचें

हो सकता है कि किसी हैकर ने जापानी एसईओ स्पैम पृष्ठों को शीघ्रता से अनुक्रमित करने के लिए संशोधित किया हो या एक नया साइटमैप जोड़ा हो। यदि आप साइटमैप में संदिग्ध लिंक देखते हैं, तो अपनी CMS कोर फ़ाइलों को अंतिम ज्ञात क्लीन बैकअप से तुरंत अपडेट करें।

-

वेबसाइट फ़ायरवॉल से भविष्य में होने वाले हमलों को रोकें

जापानी एसईओ स्पैम संक्रमण से बचने का एक अन्य विकल्प वेबसाइट फ़ायरवॉल का उपयोग करना है। हमारा सुरक्षा सूट आपकी साइट को स्वचालित रूप से सुरक्षित करता है और दुर्भावनापूर्ण अनुरोधों को आपकी वेबसाइट तक पहुंचने से रोककर सॉफ़्टवेयर को वस्तुतः ठीक करता है।

वर्डप्रेस में इसी तरह का एक और SEO स्पैम अटैक फार्मा अटैक है। यह हमला वियाग्रा, सियालिस आदि जैसे अवांछित फार्मास्यूटिकल्स दिखाता है। आपकी वेबसाइट के SEO शीर्षक या URL पर।

एक जापानी कीवर्ड हैक का आपकी वेबसाइट SEO और ट्रैफ़िक पर प्रभाव?

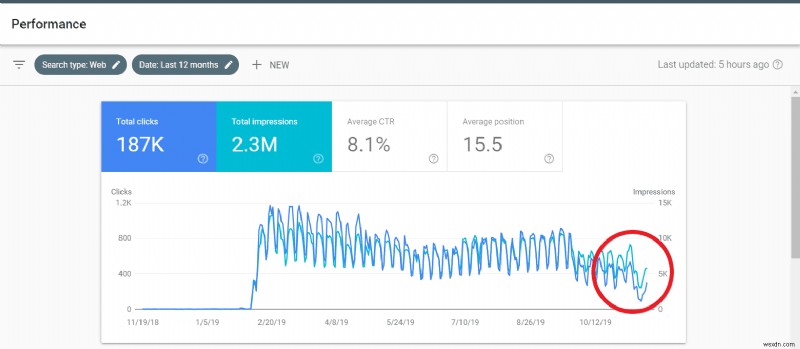

साइबर हमले भयानक हैं। इनके दुष्परिणाम तो और भी हैं। हमने अपने क्लाइंट की वेबसाइट पर एक जापानी कीवर्ड हैक के प्रभाव को देखने के लिए एक छोटा सा अध्ययन किया।

हैक होने के बाद हमने कई दिनों तक वेबसाइट की निगरानी की और हमें यही मिला।

नवंबर में हैक किए जाने के बाद वेबसाइट ट्रैफ़िक अंत की ओर एक तेज गिरावट दिखाता है। ऊपर की छवि में डेटा एक वर्ष तक फैला हुआ है और ट्रैफ़िक में नवंबर की तरह कभी गिरावट नहीं देखी गई है।

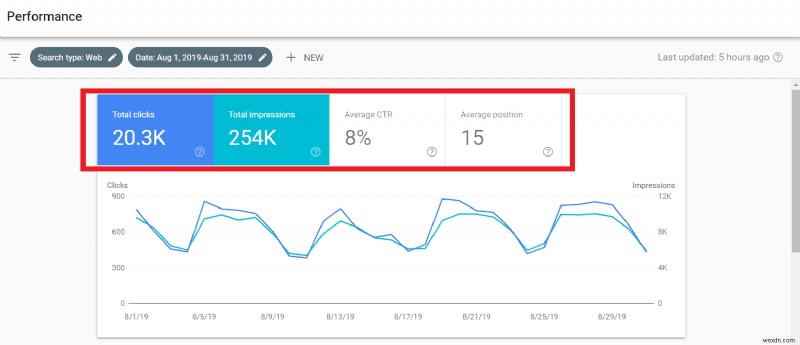

फिर हमने अपनी खोज को हैक किए गए महीने के डेटा तक सीमित करना जारी रखा, जिसकी तुलना हमने अगस्त से की थी। हमने अगस्त को चुना क्योंकि उस महीने के दौरान कोई भी प्रमुख Google अपडेट जारी नहीं किया गया था।

निम्न छवि 1 अगस्त, 2019 से 31 अगस्त, 2019 तक वेबसाइट डेटा दिखाती है। जैसा कि आप देख सकते हैं, कुल क्लिक =20.3k, इंप्रेशन =254k, औसत CTR =8%, और अगस्त में औसत स्थिति =15। ग्राफ भी देखिए। चोटियाँ और कुंड पूरे महीने कमोबेश एक जैसे व्यवहार दिखाते हैं।

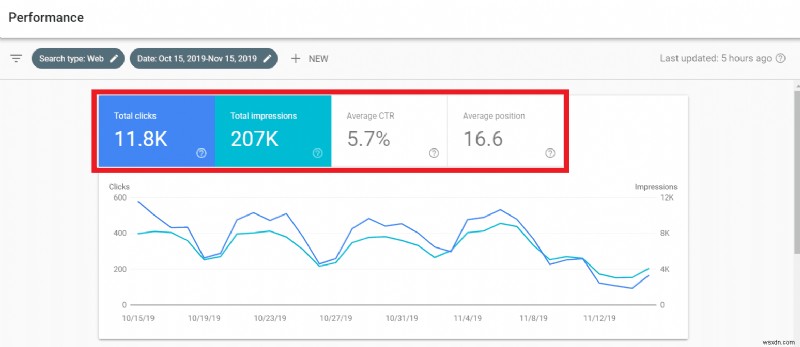

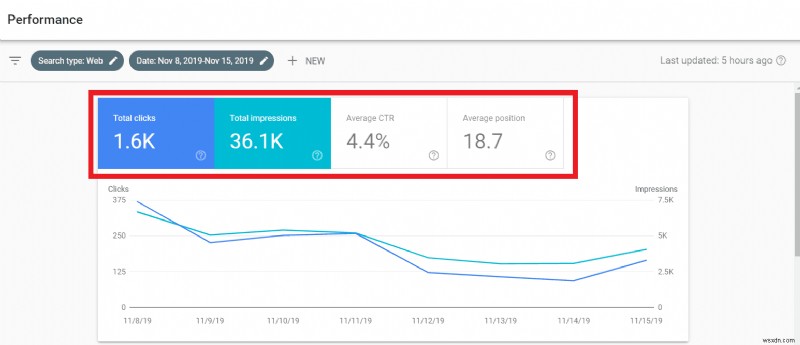

नवंबर में वेबसाइट हैक होने के बाद, यहां बताया गया है कि डेटा कैसे निकला:

जाहिर है, सब कुछ बिखर रहा है। 11.8k पर कुल क्लिक, 207k पर इंप्रेशन, औसत CTR 5.7%, औसत स्थिति 16.6.

जब हमने साइट को हैक किए जाने के दिनों को ट्रैक करने के लिए अपनी खोजों को और कम किया, तो हमें यह मिला:

सीटीआर लगभग 50% की गिरावट दर्शाता है, जबकि औसत स्थिति में भी 2 स्थान की गिरावट आई है।

जापानी कीवर्ड हैक का वेबसाइटों पर स्थायी प्रभाव पड़ता है। भले ही आप अपनी वेबसाइट को हैकिंग से जल्दी ठीक कर लें, लेकिन इसका SEO हिट हो जाता है। क्या मुझे यह कहना चाहिए? वेबसाइट के SEO और प्रतिष्ठा को फिर से बनाने में जो प्रयास किया जाता है वह बहुत बड़ा है।

यदि आप ऐसे भाग्य का सामना नहीं करना चाहते हैं, तो भाग्य पर निर्भर न रहें। निवेश करें और चीजों को अपने लिए आसान बनाएं।

अपनी वेबसाइट की सुरक्षा में सक्रिय रूप से निवेश करें, जबकि सब कुछ बढ़िया और फीका दिखता है। अपनी वेबसाइट के लिए अपने आप को एक मानक सुरक्षा दिनचर्या के साथ व्यवहार करें। फायरवॉल और सुरक्षा प्लग इन परीक्षण समाधान हैं जो आपकी वेबसाइटों की सुरक्षा करने में काफी मदद करते हैं।

एस्ट्रा

एस्ट्रा में, हमारे पास सुरक्षा विशेषज्ञों की एक समर्पित टीम है जो रोजाना दर्जनों समान सुरक्षा मुद्दों को हल करती है। हम एस्ट्रा फ़ायरवॉल deploy तैनात करते हैं XSS, SQL इंजेक्शन, खराब बॉट्स और 80 से अधिक अन्य खतरों के खिलाफ अपनी वेबसाइट को 24/7 सुरक्षित रखने के लिए।

डेमो एस्ट्रा . आज़माएं अभी।