हैक की गई Drupal वेबसाइट बेहद दर्दनाक हो सकती है। अब, हैक होने के कई कारण हो सकते हैं। लेकिन सबसे आम मैलवेयर, कोड इंजेक्शन, स्पैम आदि हैं। यदि आप Drupal मैलवेयर हटाने की तकनीकों की तलाश कर रहे हैं, तो आप सही जगह पर आए हैं। इस गाइड में ड्रुपल फाइलों और हैक की गई वेबसाइट के डेटाबेस को साफ करने के लिए चरण-दर-चरण निर्देश हैं। मैलवेयर और पिछले दरवाजे का पता लगाने का भी उल्लेख किया गया है। यह लेख एक औसत उपयोगकर्ता द्वारा आसानी से लागू होने के लिए डिज़ाइन किया गया है।

Drupal आज उपयोग में आने वाले सबसे लोकप्रिय CMS में सबसे पुराने और सबसे सुरक्षित में से एक है। यह एक मिलियन से अधिक वेबसाइटों को पूरा करता है। हालांकि, इस साल Drupal में कई कमजोरियों की खोज की गई है। आरसीई कमजोरियों की एक श्रृंखला की तरह, जिसे ड्रुपलगेडन कहा जाता है। इसके परिणामस्वरूप कुछ महीनों में Drupal के कई हैक किए गए इंस्टॉलेशन हुए, जिनमें से अधिकांश का उपयोग क्रिप्टोकरेंसी को माइन करने के लिए किया गया था। हालांकि, ड्रूपल की सुरक्षा टीम आवश्यक अपडेट जारी करने के लिए काफी तेज थी।

ड्रूपल हैक किया गया:संभावित ड्रुपल हैक परिणाम

- संवेदनशील जानकारी चुराने के लिए डिज़ाइन किए गए फ़िशिंग पृष्ठ वेबसाइट पर दिखाई देते हैं।

- ग्राहक दुर्भावनापूर्ण रीडायरेक्ट के बारे में शिकायत करते हैं।

- लॉगिन, बैंक विवरण आदि जैसी संवेदनशील जानकारी। डार्कनेट पर बिक्री के लिए।

- जापानी कीवर्ड हैक या फार्मा हैक आदि के कारण साइट पर अजीब सामग्री दिखाई देती है।

- ‘आपका खाता निलंबित कर दिया गया है!’ लॉग इन करते समय संदेश प्रकट होता है।

- Drupal साइट खोज इंजन द्वारा काली सूची में डाल दी जाती है।

- ड्रूपल वेबसाइट बहुत धीमी हो रही है और त्रुटि संदेश दिखा रही है।

- साइट पर कई दुर्भावनापूर्ण विज्ञापन और पॉप-अप दिखाई देते हैं।

- विश्वास की कमी के कारण उपयोगकर्ता साइट पर जाने से परहेज करते हैं।

- उपयोगकर्ता ट्रैफ़िक और आय कम करें।

- नए अनधिकृत व्यवस्थापक लॉगिन डेटाबेस में दिखाई देते हैं।

ड्रूपल हैक किया गया:ड्रुपल हैक के उदाहरण

जब ड्रुपल साइटों को हैक किया जाता है, तो प्रभावित उपयोगकर्ता सामुदायिक मंचों की मदद लेते हुए पाए जा सकते हैं। हैक किए गए ड्रुपल का ऐसा ही एक उदाहरण नीचे दी गई छवि में दिया गया है।

Drupal हैक की गई साइट के बारे में चिंतित हैं? हमें चैट विजेट पर एक संदेश भेजें और हमें इसे हल करने में आपकी मदद करने में खुशी होगी। मेरी Drupal वेबसाइट अभी सुरक्षित करें .

ड्रूपल हैक के संभावित कारण

ड्रूपल हैक किया गया:ड्रुपल एसक्यूएल इंजेक्शन

Drupal SQLi कमजोरियों को अक्सर खराब कोड वाले मॉड्यूल में पाया जा सकता है। हालांकि, एक इन-कर्नेल SQLi काफी दुर्लभ और खतरनाक है। ऐसा खतरनाक दोष Drupal के मूल में पाया गया था और इसे 'Drupalgeddon' कहा गया था, हालाँकि Drupal ने AOP (PHP डेटा ऑब्जेक्ट) का उपयोग स्थिर SQL क्वेरी और डायनेमिक मानों के बीच अंतर करने के लिए किया था।

$ query = $ db-> prepare ("SELECT * FROM utilisateurs WHERE utilisateur =: utilisateur ET mot de passe =: mot de passe");$ account = $ query-> execute (array (':utilisateur' => $ _POST ['utilisateur'], ':mot de passe' => $ _POST ['mot de passe']));सब कुछ ठीक दिखता है क्योंकि डेटाबेस तक पहुंचने से पहले इनपुट को ठीक से साफ किया जाता है। हालाँकि, विवाद की जड़ ड्रुपल की प्लेसहोल्डर टेबल थी। इनका उद्देश्य मॉड्यूल डेवलपर्स को लचीलापन देना था, क्योंकि उन्होंने डेटाबेस प्रश्नों की संरचना को गतिशील रूप से बदलने की अनुमति दी थी।

db_query ("SELECT * FROM {node} WHERE nid IN (: nids)", tableau (': nids' => tableau (13, 42, 144)));इसके बाद, :nest प्लेसहोल्डर दिए गए तर्कों की संख्या से मेल खाएगा। इस तरह:

SELECT * FROM {node} WHERE nid IN (: nids_0, : nids_1, : nids_2)PHP इंडेक्स सरणियों के साथ संयुक्त इस कार्यक्षमता का उपयोग (GET, POST और कुकीज़) जैसे मापदंडों को पारित करने के लिए किया जा सकता है। Drupal प्लेसहोल्डर सरणियाँ एक सरणी होने के लिए डिफ़ॉल्ट $_POST['user'] पैरामीटर मान लेंगी। इसके बाद, यह नए प्लेसहोल्डर नाम उत्पन्न करने के लिए कच्चे सरणी स्ट्रिंग इंडेक्स का उपयोग करेगा। नतीजतन, हमलावर दुर्भावनापूर्ण मान प्रदान कर सकता है जैसे पैरामीटर:उपयोगकर्ता [0 #], मान:foo. परिणामी क्वेरी होगी:

चुनें * {उपयोगकर्ता} से जहां उपयोगकर्ता=:user_0#

इस प्रकार, हमलावर सफलतापूर्वक लॉगिन प्रमाणीकरण को दरकिनार कर देता है। इसके अलावा, हमलावर पैरामीटर को उपयोगकर्ता के रूप में संपादित करके नए उपयोगकर्ता भी बना सकता है [0; INSERT INTO VALUES 'MalUser', 'Passw0rd!', 'administrators'; #]. यह एक बहुत ही महत्वपूर्ण दोष था क्योंकि इसने ड्रूपल के मूल को प्रभावित किया था। अधिक चिंताजनक बात यह है कि इसका फायदा उठाने के लिए एक मेटास्प्लोइट मॉड्यूल भी जारी किया गया है!

ड्रूपल हैक किया गया:ड्रुपल एक्सेस बायपास

एक ड्रूपल एक्सेस बाईपास उपयोगकर्ताओं को उन संसाधनों तक पहुंचने का कारण बन सकता है जो उनके लिए अभिप्रेत नहीं हैं। इस प्रकार की नवीनतम भेद्यता को SA-CONTRIB-2018-081 करार दिया गया है। इसका कारण JSON नाम का एक Drupal मॉड्यूल है:Drupal 8.x के लिए API 8.x-1.x मॉड्यूल। इसका मुख्य रूप से उपयोग किया जाता है:

- ड्रूपल सामग्री और कॉन्फ़िगरेशन इकाइयों तक पहुंचें।

- ड्रूपल सामग्री और कॉन्फ़िगरेशन इकाइयों का हेरफेर।

इस मामले में, यह कुछ अनुरोधों का जवाब देते समय अनुमतियों की सावधानीपूर्वक जांच नहीं करता है। यह दुर्भावनापूर्ण अभिनेताओं को संवेदनशील जानकारी प्राप्त करने के लिए अपर्याप्त प्राधिकरण के साथ अनुमति दे सकता है। इसलिए, इस प्रकार के हमले के लिए केवल GET अनुरोधों का उपयोग किया जा सकता है।

Drupal हैक किया गया:Drupal क्रॉस-साइट स्क्रिप्टिंग

Drupal मॉड्यूल में XSS और SQLi जैसी कमजोरियां काफी आम हैं। इस श्रृंखला में नवीनतम SA-CONTRIB-2018-080 है। ई-साइन मॉड्यूल को एक्सएसएस के प्रति संवेदनशील पाया गया। ई-साइन मॉड्यूल अनिवार्य रूप से सिग्नेचर पैड को ड्रुपल में एकीकृत करने की अनुमति देता है। इस लेख को लिखे जाने तक, लगभग 875 साइटें इस मॉड्यूल का उपयोग कर रही हैं। सिग्नेचर प्रदर्शित होने पर इनपुट सैनिटाइजेशन की कमी के कारण भेद्यता होती है। इस प्रकार, हमलावर <script> alert ('XSS Found!') </script> . कोड का उपयोग करके XSS का परीक्षण कर सकता है . तब कमजोर हस्ताक्षर क्षेत्र "XSS Found!" संदेश को थूक देगा। इस भेद्यता का तब हमलावर द्वारा उपयोग किया जा सकता है:

- उपयोगकर्ताओं की कुकी चुराएं।

- उपयोगकर्ताओं को पुनर्निर्देशित करें।

- Drupal साइट पर जाते समय एंड-यूज़र डिवाइस में मैलवेयर डाउनलोड करें।

Drupal को हैक किया गया:Drupal रिमोट कोड निष्पादन

Drupalgeddon बग की एक श्रृंखला द्वारा Drupal सुरक्षा को प्रेतवाधित किया गया है। Drupalgeddon 3 इस साल नवीनतम पाया गया है। यह अनधिकृत उपयोगकर्ताओं को Drupal साइटों पर कोड चलाने की अनुमति देता है। हालांकि Drupalgeddon 2 भी RCE की अनुमति देता है। हालांकि, इसका फायदा उठाने के लिए, हमलावर को एक नोड को हटाने की क्षमता की आवश्यकता थी। पूरा यूआरएल इस तरह दिखता था:

POST /? Q = node / 99 / delete & destination = node? Q [% 2523] [] = passthru% 26q [% 2523type] = markup% 26q [% 2523markup] = whoami HTTP / 1.1 [...] form_id = node_delete_confirm & _triggering_element_name = form_id & form_token = [CSRF-TOKEN]इधर, एक नोड को हटाने की आड़ में हमलावर ने whoami कमांड को इंजेक्ट कर दिया. कोड की दूसरी पंक्ति सीएसआरएफ टोकन को सत्यापित करना है। एक सीएसआरएफ टोकन मूल रूप से जांचता है कि अनुरोध उसी सर्वर पर उत्पन्न हुआ था या नहीं। इसके बाद, हमलावर प्रतिक्रिया से form_build_id प्राप्त करता है जैसा कि नीचे दिए गए कोड में दिखाया गया है:

PUBLIER / drupal /? q = fichier/ ajax / actions / annuler /%23options/chemin/[FORM_BUILD_ID] HTTP /1.1 [...] form_build_id = [FORM_BUILD_ID]यह अंततः शोषण को ट्रिगर करता है और व्हूमी कमांड का आउटपुट प्रदर्शित होता है। इसलिए, सर्वर में हेरफेर करने के लिए हमलावर सभी प्रकार के आदेशों को निष्पादित कर सकता है। जो बात इस RCE बग को और अधिक गंभीर बनाती है, वह यह है कि शोषण, क्योंकि इसे पहले ही जारी किया जा चुका है!

ड्रूपल हैक की गई साइट को साफ करने के लिए पेशेवर मदद चाहिए? हमें चैट विजेट पर एक संदेश भेजें और हमें मदद करने में खुशी होगी। मेरी Drupal वेबसाइट अभी ठीक करें .

हैक की गई Drupal वेबसाइट की सफाई:Drupal मैलवेयर को साफ करने के चरण

संक्रमण का पता लगाएं

Google निदान का उपयोग करें

जब आपकी Drupal साइट हैक हो जाती है, तो Google जैसे सर्च इंजन अक्सर उसे ब्लैकलिस्ट कर देते हैं। इसलिए, संक्रमण के प्रकार और कारण की पहचान करने के लिए Google के नैदानिक उपकरणों का उपयोग किया जा सकता है। ऐसे मामलों में Google पारदर्शिता रिपोर्ट मददगार होती है। इसे जांचने के लिए:

- निम्न लिंक से सुरक्षित ब्राउज़िंग साइट स्थिति वेबसाइट पर जाएं।

- इस पृष्ठ पर, "साइट स्थिति जांचें" विकल्प देखें।

- आखिरकार, नीचे अपनी साइट का URL दर्ज करें और "खोज" बटन पर क्लिक करें।

- यह स्पैम रीडायरेक्ट आदि के बारे में जानकारी देगा। यदि आपकी साइट संक्रमित है। Drupal संक्रमण के कारण की पहचान करें और इसे खत्म करने के लिए काम करें।

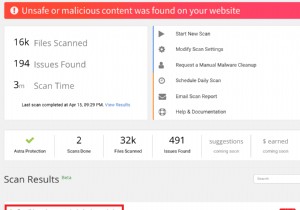

अपनी साइट का विश्लेषण करें

संक्रमित पृष्ठों का पता लगाने के लिए, अपनी साइट को स्कैन करें। VirusTotal जैसे कई मुफ्त विकल्प हैं। या, आप पूरी फ़ाइल को एक .zip फ़ाइल में संपीड़ित कर सकते हैं और विश्लेषण के लिए अपलोड कर सकते हैं। हालांकि, मुफ्त सुरक्षा समाधान आपको अपेक्षित परिणाम नहीं दे सकते हैं, इसलिए यह अनुशंसा की जाती है कि मैलवेयर हटाने के लिए विशेषज्ञों से संपर्क करें ।

संशोधित फ़ाइलों की जांच करें

अक्सर, आपकी ड्रूपल साइट को संक्रमित करने वाले पिछले दरवाजे कोर ड्रूपल फाइलों को संशोधित कर सकते हैं। Drupal साइट फ़ाइल के संशोधन को निम्न चरणों द्वारा सत्यापित किया जा सकता है:

- SSH के माध्यम से अपनी Drupal साइट से कनेक्ट करें।

- इस कमांड का उपयोग करके एक नई डायरेक्टरी बनाएं:mkdir drupal-yx 'y' को अपने Drupal से बदलें यानी 7,8,9 सीरीज। और 'x' को अपने Drupal संस्करण से बदलें, जैसे कि 4.7.1, 2.1.3, आदि।

- कमांड का उपयोग करके इस निर्देशिका तक पहुंचें:

सीडी ड्रुपल-वाईएक्स - आदेश के साथ अपने Drupal संस्करण की एक नई प्रति डाउनलोड करें:

wget https://github.com/drupal/core/archive/yxtar.gz - अब कमांड का उपयोग करके tar.gz फाइल को एक्सट्रेक्ट करें:

tar-zxvf core-yxtar.gz - अंत में, कमांड द्वारा कोर फाइलों के बीच अंतर की तुलना करें:

diff -r core-yx ./public_html

आप एसएसएच के माध्यम से साइट में लॉग इन करके और निम्न आदेश चलाकर भी ऐसा कर सकते हैं:

ढूंढें ./ - प्रकार f -mtime -20

यह आदेश पिछले 20 दिनों में संशोधित सभी फाइलों को सूचीबद्ध करेगा। फ़ाइल संशोधन तिथियों की जाँच करें और यदि कुछ भी संदिग्ध है, तो उस फ़ाइल को मैलवेयर के लिए स्कैन करें।

उपयोगकर्ता लॉग जांचें

उपयोगकर्ता लॉग आपकी साइट पर हैकर्स द्वारा किसी भी संदिग्ध लॉगिन की पहचान करने में आपकी सहायता कर सकते हैं। यह करें:

- अपनी Drupal साइट के व्यवस्थापकीय पृष्ठ पर लॉग इन करें।

- मेनू में, 'लोग' विकल्प पर क्लिक करें

- इस सूची में मौजूद उपयोगकर्ताओं की समीक्षा करें और प्रत्येक उपयोगकर्ता का "अंतिम पहुंच समय" भी देखें। यदि आपको संदिग्ध कनेक्शन मिलते हैं, तो भेद्यता के लिए अपनी साइट की जाँच करें।

संक्रमित फ़ाइलों को साफ करें और छिपे हुए कोड को हटा दें

एक बार संक्रमित पृष्ठों की पहचान हो जाने के बाद, संक्रमण आंशिक (मुख्य फ़ाइल में कोड) या संपूर्ण फ़ाइल हो सकता है। यदि फ़ाइल में अस्पष्ट वर्ण हैं, तो ऐसा इसलिए हो सकता है क्योंकि अधिकांश समय हमलावर कोड को ऐसे प्रारूप में अस्पष्ट करते हैं जो मनुष्यों के लिए अपठनीय है। बेस 64 प्रारूप हमलावरों के बीच बहुत लोकप्रिय है। इस कोड को हटाने के लिए:

- SSH के माध्यम से अपनी साइट से कनेक्ट करें।

- फिर कमांड का उपयोग करके बेस 64 कोड को सत्यापित करें:

ढूँढ़ने के लिए । -नाम "*.php" -exec grep "base64" '{}'; -प्रिंट और> हिडनकोड.txt।

यह कोड बेस 64 एन्कोडेड कोड ढूंढता है और इसे hiddencode.txt में सहेजता है। - और अधिक विश्लेषण के लिए इस लिंक की तरह ऑनलाइन सेवाओं के लिए hiddencode.txt का पाठ अपलोड करें।

- इस साइट पर "डीकोड" विकल्प पर क्लिक करें। यह मूल कोड प्रदर्शित करेगा।

- एफओपीओ जैसे अन्य उलझनों को भी ऑनलाइन सेवाओं का उपयोग करके डिकोड किया जा सकता है।

- यदि संक्रमण पूरी फाइल में है जो मुख्य पैकेज का हिस्सा नहीं है। फ़ाइल हटाएं।

- किसी कोर फ़ाइल में आंशिक संक्रमण होने की स्थिति में, यदि आप दुर्भावनापूर्ण कोड की पहचान कर सकते हैं, तो उसे हटा दें। यदि नहीं, तो टिप्पणी करें और सहायता प्राप्त करें

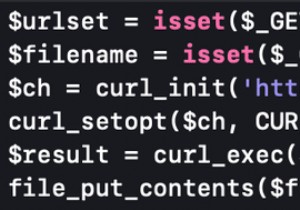

Drupal बैकडोर अक्षम करें

Drupal पिछले दरवाजे को फ़ोल्डरों में छिपा हुआ पाया जा सकता है जैसे:/मॉड्यूल, /थीम, /साइट्स/ऑल/मॉड्यूल, और /साइट्स/ऑल/थीम। उनका पता लगाना आसान नहीं है क्योंकि कोड को अक्सर अस्पष्ट किया जा सकता है। इस कोड को खोजने के लिए, "संक्रमित फ़ाइलों को साफ करें और छिपे हुए कोड को हटा दें" में ऊपर बताए गए चरणों का पालन करें। साथ ही, ये पिछले दरवाजे कुछ PHP फ़ंक्शन का उपयोग करते हैं।

इन सुविधाओं को अक्षम करने के लिए, निम्न कार्य करें:

- अपनी साइट में लॉग इन करें और फ़ाइल प्रबंधक खोलें।

- php.ini फ़ाइल ब्राउज़ करें और खोलें।

- इस फ़ाइल में निम्न कोड जोड़ें:

disable_functions ="show_source, system, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval"

ड्रूपल डेटाबेस को साफ करें

Drupal डेटाबेस को अक्सर मैलवेयर द्वारा लक्षित किया जाता है। अपनी संक्रमित Drupal साइट के डेटाबेस को साफ करने के लिए, इन चरणों का पालन करें:

- व्यवस्थापक पैनल के माध्यम से अपनी Drupal साइट से कनेक्ट करें।

- डेटा एक्सेस> ड्रुपल डेटाबेस पर जाएं

- यहां खोज बार में, मैलवेयर स्कैन के दौरान दिखाई देने वाले संदिग्ध लिंक या सामग्री की तलाश करें।

- उस बोर्ड को खोलें जिसमें यह स्पैमयुक्त सामग्री और लिंक हैं। फिर सामग्री को मैन्युअल रूप से हटा दें।

- एक बार हो जाने के बाद, जांचें कि क्या साइट अभी भी काम कर रही है और अन्य सभी डेटाबेस प्रबंधन टूल को हटा दें।

ड्रूपल सुरक्षा:हमलावरों को रोकें

सुनिश्चित करें कि किसी भी लॉगिन क्रेडेंशियल से समझौता नहीं किया गया है। मैलवेयर क्लीनअप पूरा होने के बाद अपना Drupal साइट पासवर्ड रीसेट करें। अपना पासवर्ड बदलने के लिए, अपनी Drupal साइट में लॉग इन करें।

phpMyAdmin का उपयोग करना

- यदि आपने phpMyAdmin स्थापित किया है, तो cPanel> डेटाबेस बॉक्स> phpMyAdmin पर नेविगेट करें।

- फिर Drupal डेटाबेस चुनें और SQL टैब पर क्लिक करें।

- अब टेक्स्ट फील्ड में निम्न कमांड दर्ज करें:

अपडेट उपयोगकर्ता सेट पास=md5(‘YourPASS’) जहां uid=1; - “YourPASS” को उस पासवर्ड से बदलें जिसे आप सेट करना चाहते हैं और अंत में Go पर क्लिक करें!

ड्रश का प्रयोग करें

- ड्रश के माध्यम से अपनी साइट को प्रबंधित करने के लिए, सुनिश्चित करें कि ड्रश मॉड्यूल स्थापित है।

- Drush का उपयोग करने के लिए, SSH के माध्यम से अपनी साइट से कनेक्ट करें।

- अब, Drupal-8 उपयोगकर्ताओं के लिए, निम्न कमांड चलाएँ:

ड्रश यूजर-पासवर्ड यूजरनेम -पासवर्ड ="आपका-नया-पासवर्ड"। - Drupal-9 के लिए, निम्न कमांड चलाएँ:

उपयोगकर्ता ड्रश:पासवर्ड उपयोगकर्ता नाम "आपका-नया-पासवर्ड"

यहां, 'यूजरनेम' को अपने ड्रुपल साइट यूजर से और 'आपका-नया-पासवर्ड' को उस पासवर्ड से बदलें जिसे आप सेट करना चाहते हैं। सुनिश्चित करें कि पासवर्ड सुरक्षित है और इसमें अक्षरों, संख्याओं और वर्णों का अच्छा संयोजन है।

ड्रूपल सुरक्षा:फ़ाइल पुनर्स्थापित करें

संक्रमित पृष्ठों को बैकअप से पुनर्स्थापित करें। यदि बैकअप उपलब्ध नहीं है, तो एक नई प्रति का उपयोग करें। एक बार फ़ाइलें साफ़ हो जाने के बाद, अपना कैशे निम्न तरीके से साफ़ करें:

- SSH के माध्यम से अपनी Drupal साइट से कनेक्ट करें।

- टर्मिनल से, निम्न कमांड चलाएँ:

ड्रश कैश का पुनर्निर्माण करें (ड्रूपल 8 के लिए) या

सभी कैश साफ़ करें (Drupal 7 के लिए)।

यदि आपकी Drupal साइट को Google या आपके होस्टिंग प्रदाता द्वारा काली सूची में डाला गया है, तो साइट को समीक्षा के लिए सबमिट करें।

ड्रूपल द्वारा शमन हैक किया गया

संवेदनशील फ़ोल्डरों को सुरक्षित रखें

संवेदनशील फाइलों तक पहुंच को अवरुद्ध करना महत्वपूर्ण है। यह इन चरणों का पालन करके किया जा सकता है:

- अपनी साइट में लॉग इन करें और फ़ाइल प्रबंधक खोलें।

- उन फ़ोल्डरों में .htaccess नामक एक नई फ़ाइल बनाएं जिसे आप सुरक्षित करना चाहते हैं।

- इस फाइल में, निम्नलिखित कोड डालें:

आदेश अस्वीकार, अनुमति दें

सभी से मना

22.33.44.55 से अनुमति दें

यह स्निपेट विज़िटर को उन विशेष फ़ोल्डरों तक पहुंच से वंचित करेगा। यहां, कोड की अंतिम पंक्ति अनुमति देने के लिए आईपी पते निर्दिष्ट करती है। संशोधित .htaccess फ़ाइलों के अंदर भी देखें। यदि ऐसी कोई फ़ाइल मिलती है, तो उसे पहले साफ़ करने को प्राथमिकता दें।

अपडेट और बैकअप करें

सुनिश्चित करें कि आप Drupal के नवीनतम संस्करण का उपयोग कर रहे हैं। Drupal Security टीम प्रत्येक नए अपडेट के साथ महत्वपूर्ण खामियों को अपडेट करती है। इसे चैंज का उपयोग करके चेक किया जा सकता है। इसके अलावा, अप्रतिष्ठित प्लगइन्स का उपयोग करने से बचें क्योंकि उनमें बग्गी कोड होने की संभावना है। साइट की एक प्रति बनाना सुनिश्चित करें। यह किसी हमले के बाद साइट को पुनर्स्थापित करने के लिए उपयोगी हो सकता है। अपडेट और बैकअप एक Drupal साइट को सुरक्षित करने का सबसे सस्ता और सबसे प्रभावी तरीका है।

सुरक्षा ऑडिट

एक सुरक्षा ऑडिट ड्रुपल साइट के भीतर महत्वपूर्ण खामियों को प्रकट कर सकता है। सभी वेब व्यवस्थापक सुरक्षा विशेषज्ञ नहीं हो सकते हैं। इसलिए, एस्ट्रा जैसी सेवाएं वेब प्रशासकों की सुरक्षा संभाल सकती हैं। एस्ट्रा सुरक्षा ऑडिट और पेन टेस्ट जिम्मेदारी से साइट पर गंभीर खतरों को प्रकट कर सकते हैं।

यह वेब प्रशासकों को Drupal साइटों को हैक होने से रोकने के लिए एहतियाती उपाय करने की अनुमति दे सकता है। एस्ट्रा सिक्योरिटी ऑडिट एक सुरक्षित वातावरण में वास्तविक समय के हमलों का अनुकरण करता है ताकि साइट को कोई नुकसान न हो और साथ ही साथ महत्वपूर्ण कमजोरियों का पता लगाया जा सके। एस्ट्रा जैसे सुरक्षा ऑडिट Drupal साइट पर OWASP Top 10 जैसी सामान्य कमजोरियों का पता लगा सकते हैं।

ड्रूपल मैलवेयर स्कैनर और फ़ायरवॉल

Drupal में हर महीने नई कमजोरियों की खोज की जाती है। हालांकि, इसका मतलब यह नहीं है कि ड्रूपल साइट असुरक्षित रहेगी। फ़ायरवॉल हमलावरों को इन कमजोरियों का फायदा उठाने से रोक सकता है, भले ही ड्रूपल साइट कमजोर हो। हालांकि, बाजार में उपलब्ध कई फायरवॉल में से सही फ़ायरवॉल चुनना महत्वपूर्ण है। एस्ट्रा फ़ायरवॉल वह है जो सभी मापदंडों पर खड़ा है। यह अत्यधिक मजबूत और स्केलेबल है। इसका मतलब है कि चाहे वह छोटे ब्लॉग हों या बड़ी ई-कॉमर्स साइट, एस्ट्रा उन सभी को सुरक्षित कर सकती है। इसके अतिरिक्त, एस्ट्रा हमलावरों को हनीपोट कर सकता है और आम हमलों को रोक सकता है।

ड्रुपल हैक की गई साइटों को साफ करना और उनकी मरम्मत करना एक श्रमसाध्य कार्य है। हालांकि, स्वचालन बचाव में आ सकता है। एस्ट्रा ड्रुपल मालवेयर स्कैनर मिनटों में हैक की गई साइटों से मैलवेयर का पता लगा सकता है। यह आपके लिए फ़ाइल अंतरों को भी पुनर्प्राप्त करेगा जिन्हें आप एक बटन के एक क्लिक के साथ हटा सकते हैं यदि वे दुर्भावनापूर्ण हैं।