दो साल पहले, मैंने कभी नहीं सोचा था कि जब मैं इंटरनेट का उपयोग कर रहा था तो मुझे अपनी पहचान को अवरुद्ध करने की आवश्यकता होगी। गंभीरता से, हालांकि मैं इंटरनेट का गुमनाम उपयोग केवल हैकर्स, अपराधियों और सामान्य लोगों के लिए था जो अच्छे नहीं थे।

वास्तव में, ऐसे बहुत से वैध कारण हैं जिनकी वजह से आप उन संदेशों से जुड़ी जानकारी की पहचान नहीं करना चाहेंगे जो आप किसी को भेज रहे हैं, या आप उन लोगों को क्यों रोकना चाहते हैं जो आपके ट्रैफ़िक को IP पता, या कंप्यूटर निर्धारित करने से रोक रहे हैं स्थान, जहां से आप इंटरनेट ब्राउज़ कर रहे हैं।

दो साल पहले, मैंने एक आदमी को काम पर रखा था जो चीन में रहता है और मेरे लिए जमीनी स्तर पर खोजी पत्रकारिता करता है। चीन में पत्रकारों के लिए यह आसान नहीं है, एक ऐसी सरकार के साथ जो कम्युनिस्ट पार्टी या देश के बाहर इसकी गतिविधियों के बारे में जानकारी भेजने वाले किसी भी व्यक्ति पर कड़ी कार्रवाई करती है। यह पत्रकार जोखिमों को स्वीकार करने के लिए तैयार था, लेकिन हम दोनों जानते थे कि हमें कुछ सुरक्षा उपाय करने होंगे।

2011 में वापस, मैंने एक गुमनाम और एन्क्रिप्टेड ईमेल सेवाओं में से एक के बारे में लिखा था जिसे हमने वॉल्टलेटमेल कहा था। बहुत संवेदनशील ईमेल के लिए, वह इसे एक फ़ाइल में पैकेज करता था और फिर विभिन्न उपकरणों में से किसी एक का उपयोग करके उस फ़ाइल को एन्क्रिप्ट करता था।

लेकिन यह डर हमेशा बना रहता था कि सरकार इसे रोक देगी और मेरी पहचान का पता लगा लेगी, या इससे भी बदतर - उसकी। एक बार जब मैंने मलेशिया में एक दूसरे संवाददाता को चुना, तो मुझे एहसास हुआ कि संचार की सुरक्षा की आवश्यकता महत्वपूर्ण थी। इसलिए मैं सुरक्षा की एक अतिरिक्त परत की तलाश में निकला, और TorBOX की खोज की।

अपनी पहचान की रक्षा करना

कुछ साल पहले, मेरा एक दोस्त था जिसने इनमें से एक वीएम सिस्टम खुद बनाया था। वह इंग्लैंड की तुलना में पूरी तरह से अलग आईपी से ईमेल भेज सकता था, और मुझे बहुत जलन हो रही थी। मुझे वास्तव में ऐसा कुछ करने की ज़रूरत नहीं पड़ी, लेकिन फिर भी, यह अच्छा था।

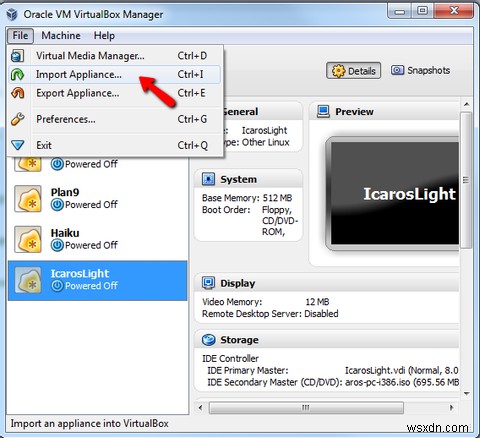

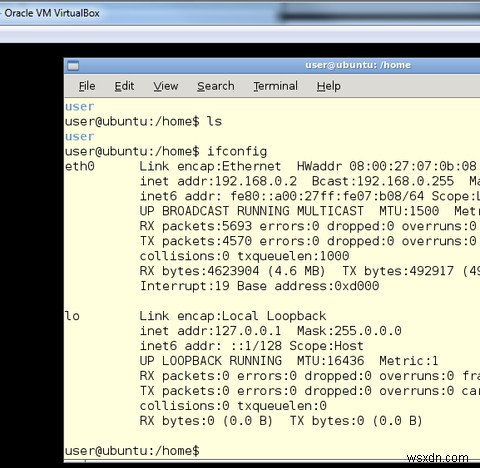

अब, मैंने अपने आप को एक वैध आवश्यकता के साथ पाया है कि मेरा ट्रैफ़िक यू.एस. के अलावा किसी अन्य देश से आता है, या कम से कम पूर्वोत्तर के अलावा किसी अन्य स्थान से आता है। TorBOX के साथ, आपको उन वॉक-ऑन-वाटर प्रोग्रामिंग कौशल की आवश्यकता नहीं है। आपको बस गेटवे और वर्कस्टेशन दोनों को स्थापित करना है। बस दोनों को डाउनलोड करें, और फिर "आयात उपकरण" . का उपयोग करें दो VMs को लोड करने के लिए VirtualBox में टूल।

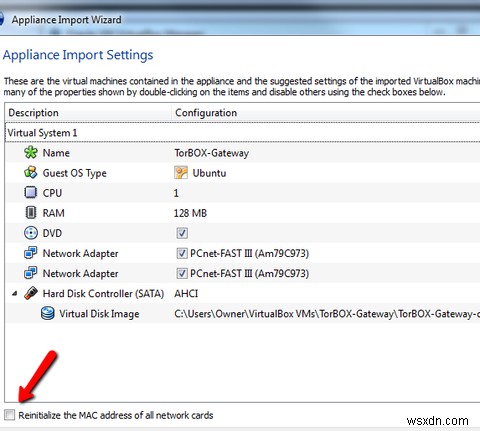

जब आप आयात करते हैं, तो आप पूर्व-कॉन्फ़िगर सिस्टम के सभी विवरण देखेंगे। डेवलपर्स सलाह देते हैं कि मैक पते को फिर से शुरू न करें। मुझे नहीं पता क्यों, ऐसा मत करो।

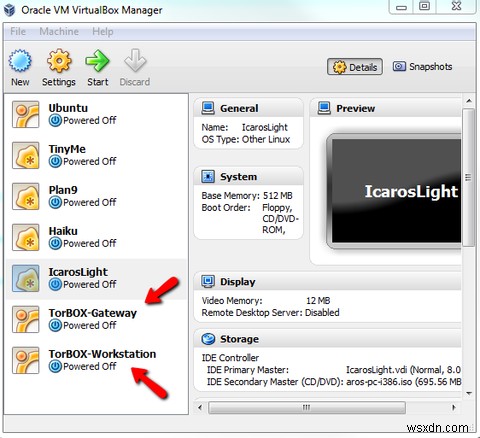

एक बार जब आप उन दोनों को आयात कर लेते हैं, तो आप उन्हें अपनी वर्चुअल मशीन की सूची में दिखाई देंगे। पहले TorBOX गेटवे लॉन्च करें, और फिर वर्कस्टेशन लॉन्च करें।

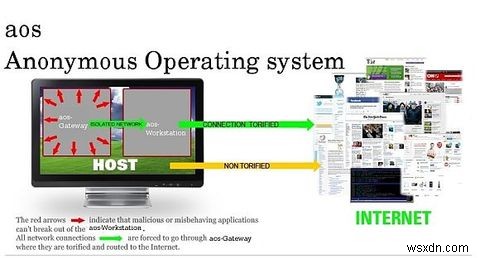

इस सेटअप की खूबी यह है कि यह न केवल आपको इंटरनेट ब्राउज़ करते समय और ईमेल भेजते समय गुमनामी प्रदान करता है, बल्कि यह आपको किसी भी स्पाइवेयर की जासूसी आँखों से भी बचाता है जो आपके ऑनलाइन ट्रैक करने के उद्देश्य से आपके पीसी पर स्थापित हो सकते हैं। प्रसारण।

आप देखें, सेटअप का गेटवे घटक अपने स्वयं के पृथक नेटवर्क के भीतर संचालित होता है, जो केवल VM वर्कस्टेशन से जुड़ा होता है। जब आप इस सेटअप के माध्यम से इंटरनेट का उपयोग करते हैं, तो यह "टोरिफाइड . के माध्यम से इंटरनेट पर चला जाता है " कनेक्शन, आपके "गैर-टोरीफाइड" कनेक्शन के माध्यम से नहीं।

यदि यह आपको भ्रमित करने वाला लगता है या आप नहीं जानते कि टोर कैसे काम करता है, तो जॉर्ज का स्पष्टीकरण देखें, या डैनी का टोर का विवरण देखें। दोनों लेख बहुत अच्छे हैं।

लब्बोलुआब यह है कि, इस VM को चलाने से, आपको न केवल Tor की अनाम सुरक्षा मिलती है, बल्कि आपको अपने ब्राउज़िंग को एक स्व-निहित VM मशीन के भीतर चलाने की अतिरिक्त सुरक्षा भी मिलती है, जिसके भीतर आपका होस्ट कंप्यूटर नहीं चल सकता है। इसका मतलब है कि आपके पीसी पर इंस्टॉल किया गया कोई भी मैलवेयर वहां भी नहीं चल सकता है।

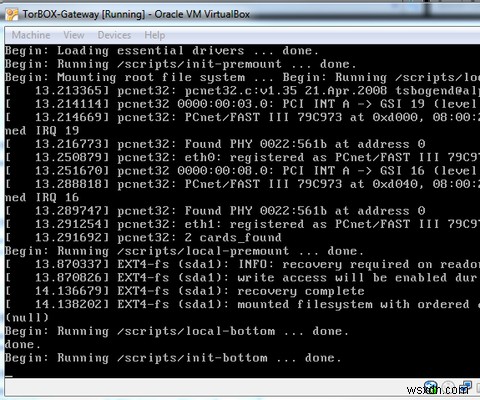

जब आप गेटवे लॉन्च करते हैं, तो आपको स्क्रीन पर टेक्स्ट स्क्रॉलिंग का एक गुच्छा दिखाई देगा।

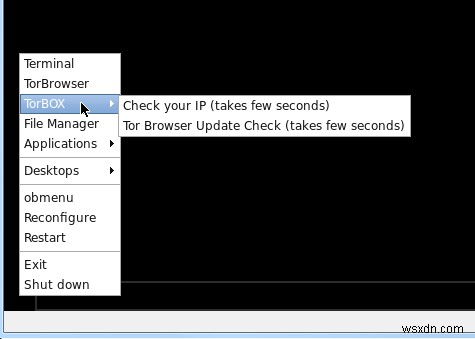

जब यह बंद हो जाता है, तब आप वर्कस्टेशन लॉन्च कर सकते हैं। यह एक उबंटू आधारित प्रणाली है जो बहुत नंगी हड्डियाँ हैं। आप अपनी रंग योजना के आधार पर एप्लिकेशन बार पर कुछ भी नहीं देख सकते हैं। निचले बाएँ कोने में बस दायाँ क्लिक करें, और आप मेनू सिस्टम देखेंगे। जैसा कि आप देख सकते हैं, कुछ मौजूदा एप्लिकेशन पहले से इंस्टॉल हैं - उदाहरण के लिए एक साधारण मीडिया प्लेयर, पीडीएफ रीडर और टेक्स्ट एडिटर।

यदि आप इसे केवल सुरक्षित, अनाम वेब ब्राउज़िंग के लिए चाहते हैं, तो आपके पास वह सब कुछ है जो आपको चाहिए। बस "TorBrowser . पर क्लिक करें ", और ब्राउज़र VM के भीतर लॉन्च होगा।

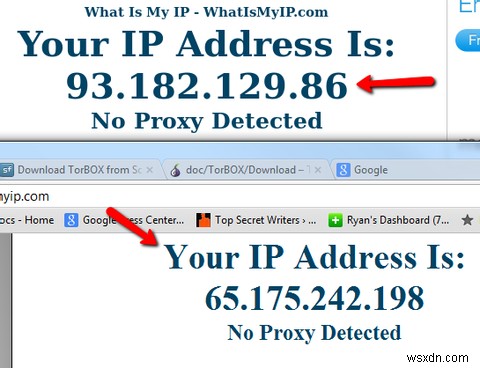

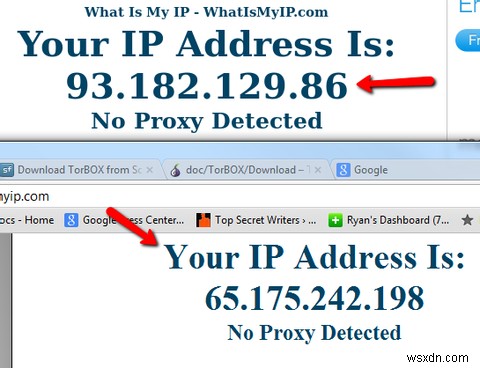

सबसे पहले मैंने अपने होस्ट कंप्यूटर के साथ WhatIsMyIP.com पर ब्राउज़ किया, और TorBrowser के साथ भी ऐसा किया। नीचे की छवि में, TorBrowser का उपयोग करने वाला शीर्ष IP था, जबकि निचला IP नियमित होस्ट IP था।

इससे भी बेहतर, रिमोट सर्वर ने यह नहीं सोचा था कि मेरा टोरबॉक्स ट्रैफिक प्रॉक्सी से आ रहा है। सभी उद्देश्यों और उद्देश्यों के लिए, मैं एक नियमित उपयोगकर्ता हूं, जिसका अर्थ है कि मैं नियमित ऑनलाइन ईमेल सेवाओं और यहां तक कि ऑनलाइन फ़ोरम का उपयोग कर सकता हूं जो प्रॉक्सी का उपयोग करने वाले लोगों को ब्लॉक कर सकते हैं।

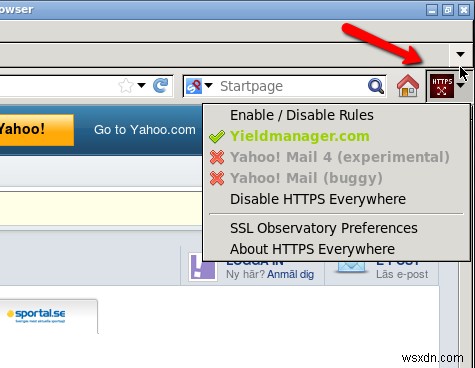

TorBrowser में कुछ अच्छी अतिरिक्त सुरक्षा सुविधाएँ भी हैं। उदाहरण के लिए, ऊपर दाईं ओर HTTPS आइकन पर क्लिक करके, आप जहां संभव हो, सभी साइटों पर HTTPS को सक्षम कर सकते हैं। यह डिफ़ॉल्ट रूप से चालू पर सेट होता है।

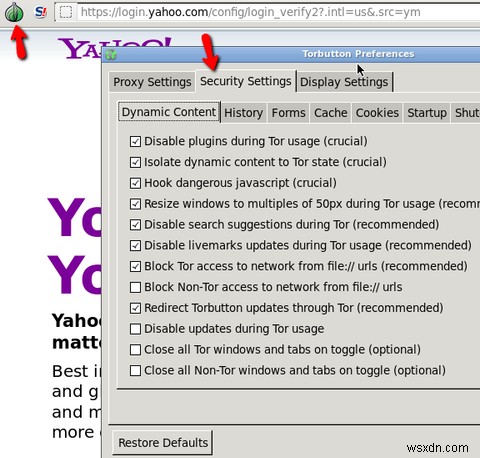

जब आप टोर आइकन पर क्लिक करते हैं, तो आपको वे सभी सुरक्षा सेटिंग्स दिखाई देंगी जिनका उपयोग आप अपनी पसंद के अनुसार अपने इंटरनेट ब्राउज़िंग की सुरक्षा को कड़ा या ढीला करने के लिए कर सकते हैं। कुछ चीजें जिन्हें आप सक्षम कर सकते हैं उनमें प्लग इन के उपयोग को रोकना और गतिशील सामग्री को अलग करना शामिल है।

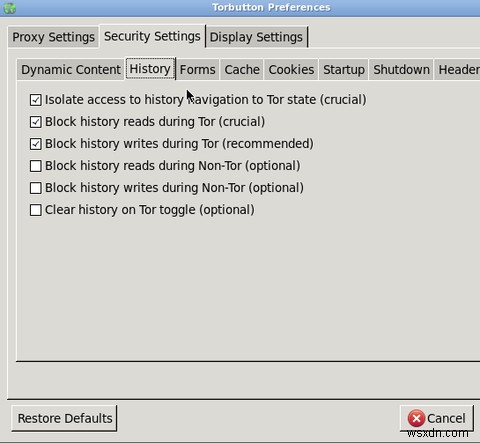

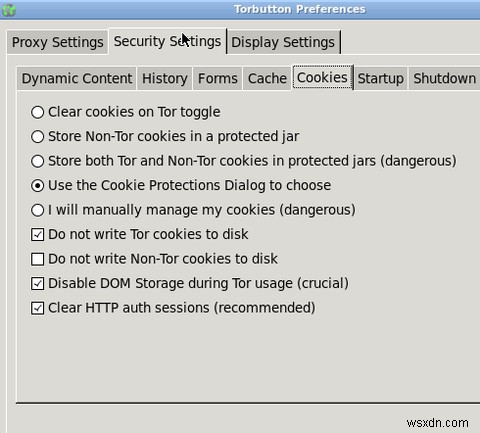

इतिहास . के अंतर्गत टैब पर, आप नियंत्रित कर सकते हैं कि आपके ब्राउज़िंग इतिहास को कैसे संभाला और संरक्षित किया जाता है। फ़ॉर्म, कैशे, कुकी और अन्य टैब के माध्यम से एक्सप्लोर करें और देखें कि आप उन क्षेत्रों में भी सुरक्षा को कैसे कड़ा कर सकते हैं।

इस ब्राउज़र के बारे में सबसे अच्छी बात यह है कि यह पहले से ही सुरक्षित वीएम सेटअप के अंदर और पहले से ही "टोरिफाइड" नेटवर्क पर इस तरह के कड़े स्तर की सुरक्षा प्रदान करता है, जो आपके पास एक अनुमानित आईपी के तहत इंटरनेट पर है। आप इस तरह के सेटअप से बेहतर गुमनामी और सुरक्षा के लिए नहीं कह सकते।

अपने VM सेटअप को सक्षम और सुरक्षित करने के बाद, मैं फिर एक कदम आगे बढ़ता हूं और दुनिया भर में अपने संवाददाताओं से संपर्क करने के लिए हशमेल का उपयोग करता हूं। हस्मेल पहले से ही भंडारित नाकाबंदी में एक और स्तर की सुरक्षा जोड़ता है जो यह मौजूदा सेटअप अब प्रदान करता है।

वेब ब्राउजिंग के अलावा, आप वर्कस्टेशन नोड पर टर्मिनल कंसोल तक भी पहुंच सकते हैं।

मत भूलो, यदि आप अपने सुरक्षित ईमेल सेटअप के लिए वेबमेल के बजाय ईमेल क्लाइंट के साथ काम करना पसंद करते हैं, तो आप अपने नए Torified VM में कभी भी एक Linux ईमेल क्लाइंट डाउनलोड और इंस्टॉल कर सकते हैं।

यह सेटअप सही नहीं है - वास्तव में कोई सुरक्षा सेटअप नहीं है। कोई, कहीं न कहीं यह पता लगाने में सक्षम हो सकता है कि आप कौन हैं और आप कहां हैं। लेकिन, यदि आप TorBOX चलाकर एक अति-सुरक्षित सेटअप का उपयोग कर रहे हैं, तो आप कम से कम निश्चिंत हो सकते हैं कि आपने अपने संवेदनशील संचार और इंटरनेट ट्रैफ़िक को चुभती नज़रों से अलग करने की पूरी कोशिश की है।

क्या आपने कभी किसी टोर टूल्स का इस्तेमाल किया है? क्या आप TorBOX को आजमाने की सोच रहे हैं? नीचे टिप्पणी अनुभाग में अपना स्वयं का सुरक्षा सेटअप साझा करें, हमें यह जानकर अच्छा लगेगा कि आप इंटरनेट पर अपने स्वयं के अति-संवेदनशील संचार की सुरक्षा कैसे करते हैं।