आज, जब व्यवसायों और खरीदारों को एक समान आधार मिल गया है-ई-कॉमर्स स्पेस। ऑनलाइन शॉपिंग आसपास की सबसे प्राकृतिक घटना बन गई है। और सीएमएस (कंटेंट मैनेजमेंट सिस्टम) जैसे मैगेंटो, इस जगह में एक संपन्न सॉफ्टवेयर है। हालाँकि, इसके परिणामस्वरूप यह साइबर हमलों का दुर्भाग्यपूर्ण लक्ष्य बन गया है। खैर, Magento में क्रेडिट कार्ड हैक कुछ अनसुना नहीं है। हमलों की अपनी पिछली सूची को जोड़ते हुए, मैगेंटो में क्रेडिट कार्ड हैक का एक नया मामला सामने आया है।

क्रेडिट कार्ड हैक के संकेतक

अतीत में, हमने Opencart और Prestashop जैसे शीर्ष ई-कॉमर्स CMS(s) में बार-बार क्रेडिट कार्ड हैक होते देखा है। इस प्रकार के हैक में, हैकर या तो एक नई भुगतान विधि जोड़ता है या एक नकली भुगतान फ़ॉर्म लगाता है। ये तरकीबें उसे मूल्यवान क्रेडिट कार्ड की जानकारी प्राप्त करने देती हैं।

इस विशेष हैक का खुलासा तब हुआ जब मैगेंटो के एक उपयोगकर्ता ने हमें बताया कि उसकी वेबसाइट के भुगतान गेटवे के साथ कुछ गड़बड़ चल रहा था। जब हमारे इंजीनियरों ने वेबसाइट को स्कैन किया, तो उन्होंने पाया कि यह वास्तव में हैक किया गया था।

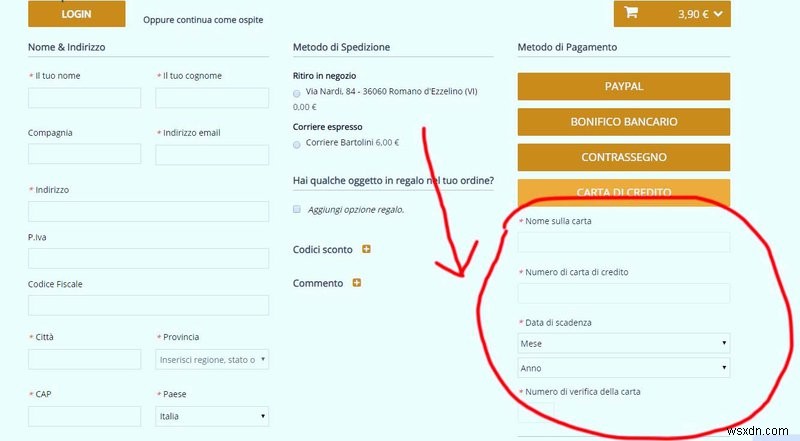

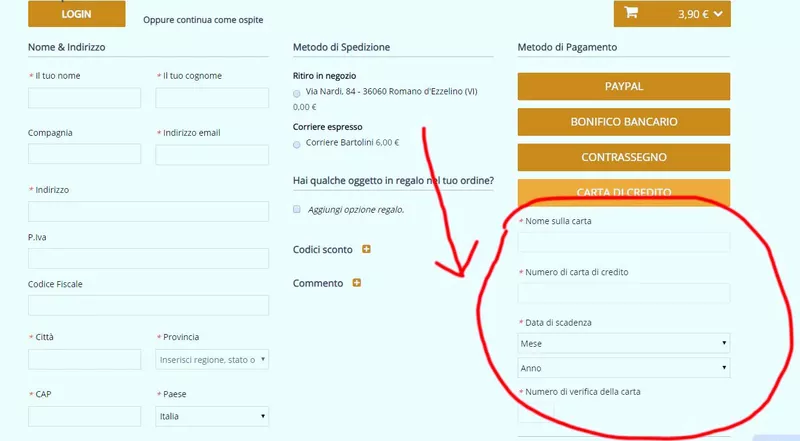

Magento Store Checkout पेज में नकली फॉर्म जोड़ा गया

नीचे हैकर द्वारा जोड़े गए नकली फॉर्म की एक तस्वीर है। छवि का दाहिना भाग नाम, क्रेडिट कार्ड नंबर आदि जैसे विवरणों के एक अन्य सेट के साथ एक अनिवार्य फ़ॉर्म दिखाता है। इस फ़ॉर्म में डाला गया विवरण हैकर को प्रेषित किया जाएगा।

एस्ट्रा का मैगेंटो मालवेयर स्कैनर

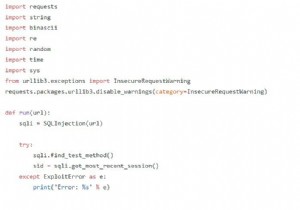

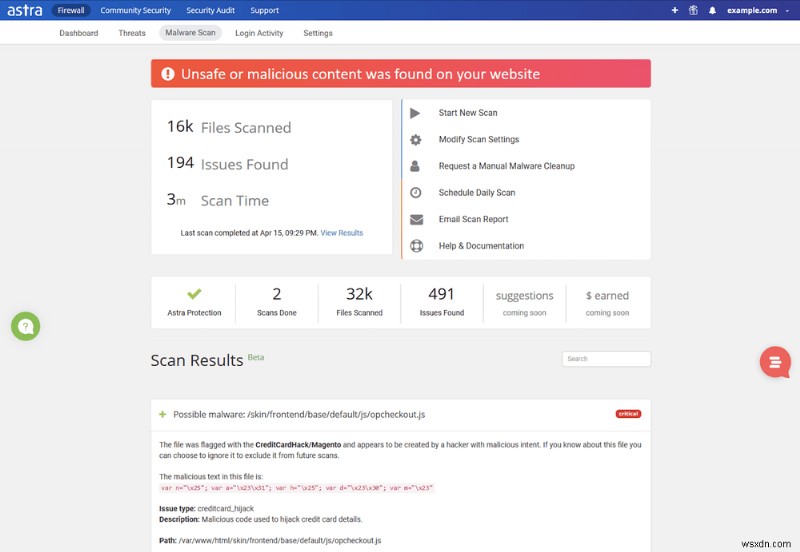

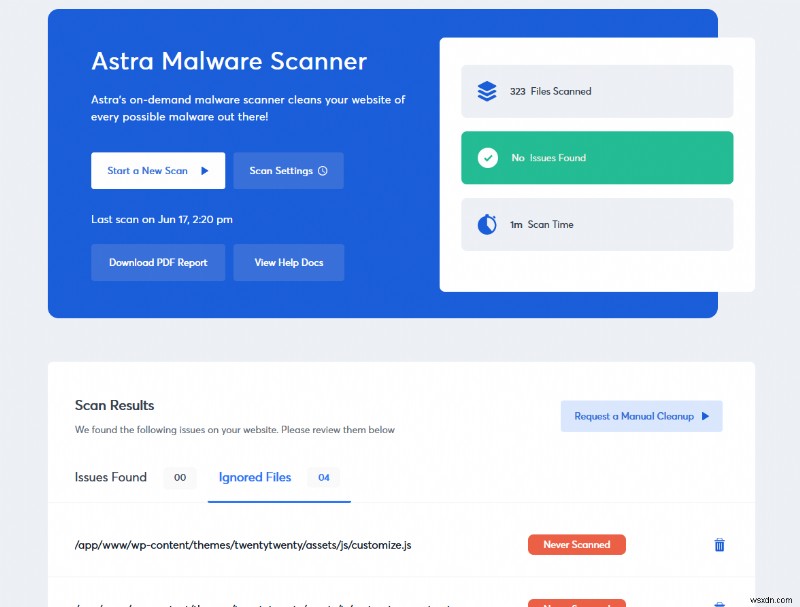

उपयोगकर्ता से पहला संकेत मिलने के बाद, एस्ट्रा के इंजीनियरों ने बिना देर किए ग्राहक की वेबसाइट पर मैलवेयर स्कैनर चलाया। इस स्कैन में कुछ खुलासा करने के लिए भी था, इसने सटीक स्थानों/फाइलों को दिखाया जो संक्रमित थे। इस विशेष मामले में, मैलवेयर JS फ़ाइल . में पाया गया था ।

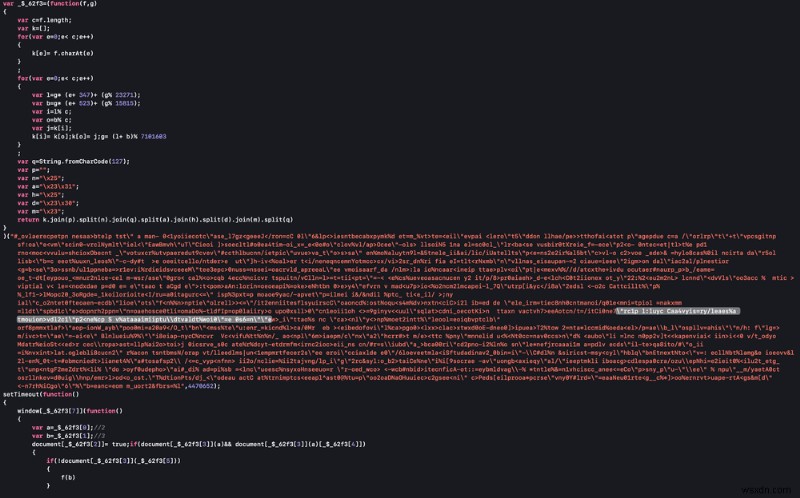

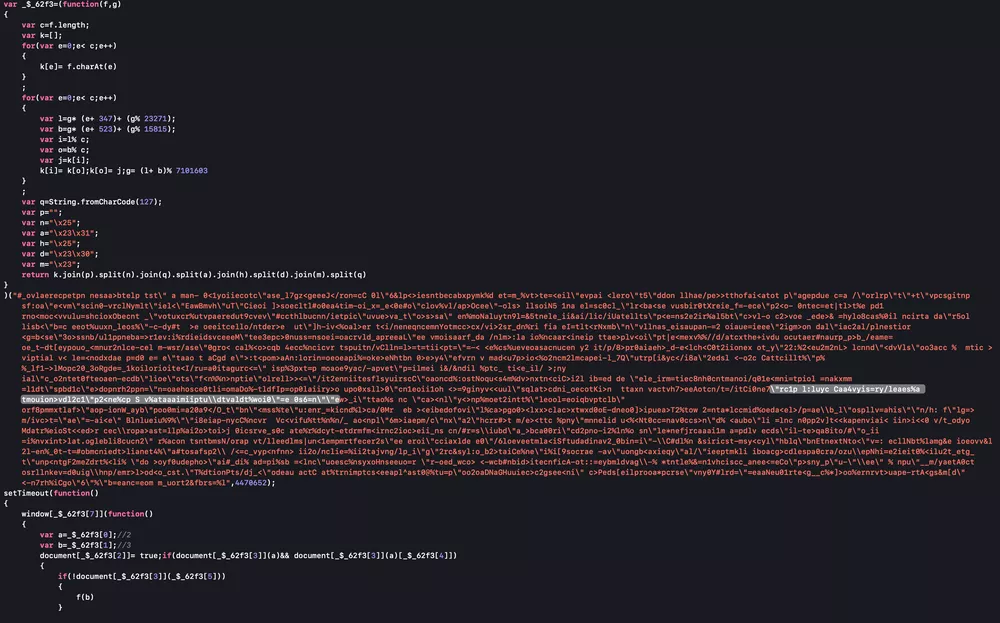

दुर्भावनापूर्ण कोड मिले

हमारी एथिकल हैकिंग टीम ने तब और गहराई तक जाकर पाया कि हैकर ने सुरक्षा के उल्लंघन के लिए कोड की कई पंक्तियों का दुरुपयोग किया था।

निम्न चित्र समझौता किए गए कोड दिखाता है।

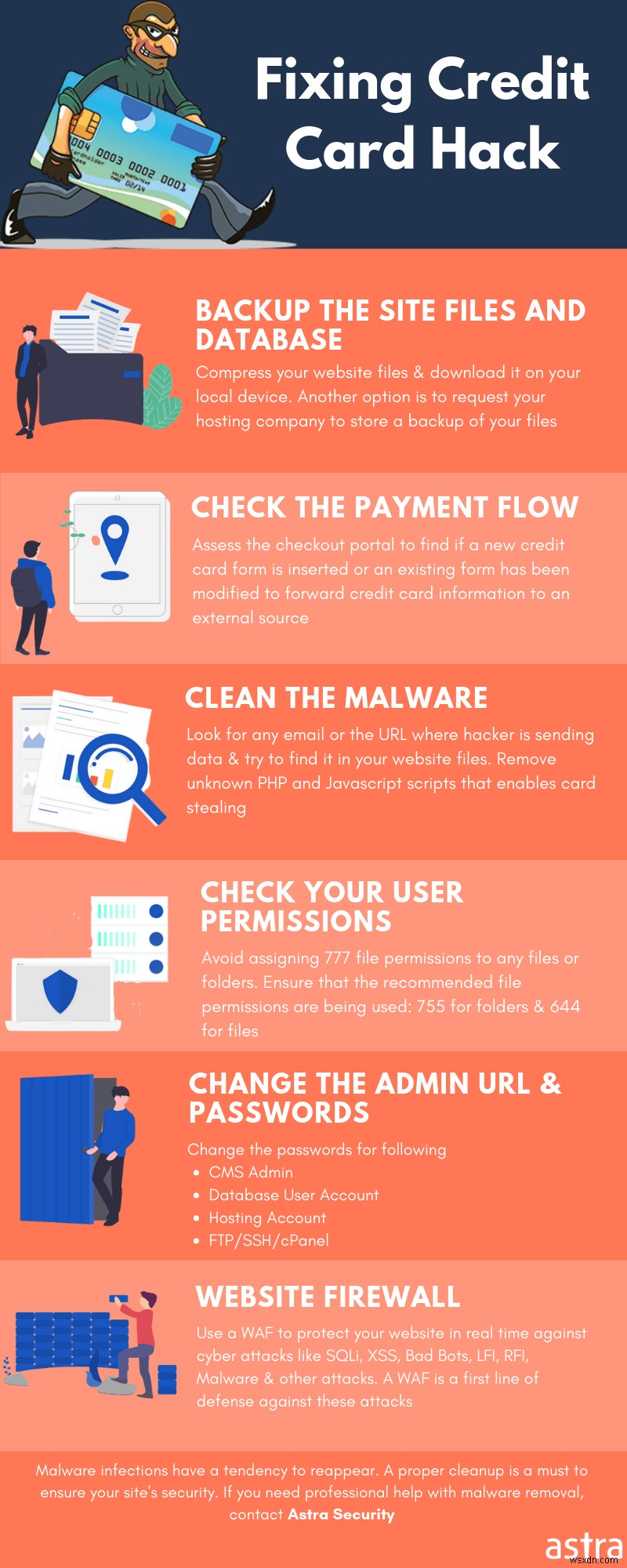

क्रेडिट कार्ड हैक रोकथाम के तरीके

बेशक, हमारी सुरक्षा टीम ने वेबसाइट से मैन्युअल रूप से मैलवेयर हटा दिया है। और फिर इसे बेहतर सुरक्षा सेटिंग्स के साथ इसकी स्वस्थ स्थिति में बहाल कर दिया।

आप अपनी वेबसाइटों से क्रेडिट कार्ड हैक को जांचने और निकालने के लिए निम्न कार्य कर सकते हैं।

संबंधित मार्गदर्शिका - Magento सुरक्षा के लिए चरण-दर-चरण मार्गदर्शिका (90% तक हैक होने के जोखिम को कम करें)

मैं Magento द्वारा सुरक्षा पैच स्थापित करें

Magento अपने उपयोगकर्ताओं को स्थापित करने के लिए समय पर सुरक्षा पैच जारी करता है। इन्हें लगाने में पीछे न रहें। अपने स्टोर को नवीनतम संस्करण में अपग्रेड करना आपके जीवन रक्षक हो सकता है।

व्यवस्थापक फ़ोल्डर का नाम बदलें

फ़ोल्डर का नाम बदलने से हमलावरों के लिए इसे ढूंढना मुश्किल हो जाएगा। इसके अलावा, आप व्यवस्थापक के अलावा अन्य IP द्वारा लॉगिन फ़ोल्डर तक पहुंच को प्रतिबंधित करने के लिए .htaccess का उपयोग कर सकते हैं।

कैटेलॉग सुरक्षित करें

.htaccess कैटलॉग और संवेदनशील फाइलों जैसे .txt, .twig, आदि की सुरक्षा के लिए भी इस्तेमाल किया जा सकता है। फाइल मैच काम करेगा।

सख्त फ़ोल्डर अनुमति सेट करें

फ़ाइलों, फ़ोल्डरों और सबफ़ोल्डरों को इस तरह प्रतिबंधित करना कि केवल व्यवस्थापक ही एक्सेस कर सकें, आपकी सुरक्षा में अत्यधिक वृद्धि करेगा।

सख्त फ़ाइल अनुमति सेट करें

संवेदनशील फ़ाइलों के लिए फ़ाइल अनुमतियों को 644 . पर सेट करें या 444 . यह अनुमति होने से व्यवस्थापक के अलावा अन्य सभी को इसे लिखने/संशोधित करने के लिए प्रतिबंधित कर दिया जाएगा। कुछ संवेदनशील फ़ाइलें हैं:

- config.php

- index.php

- व्यवस्थापक/config.php

- व्यवस्थापक/index.php

- system/startup.php

संबंधित लेख- Magento क्रेडिट कार्ड मैलवेयर हैक कैसे निकालें?

निष्कर्ष

दैनिक आधार पर ई-कॉमर्स साइटों पर होने वाले हमलों की संख्या को देखते हुए, हम कह सकते हैं कि ई-कॉमर्स हैकर्स द्वारा एक प्रतिष्ठित स्थान है। यह इस तथ्य की भी पुष्टि करता है कि इसे दूसरों की तुलना में अधिक सुरक्षित होने की आवश्यकता है। अपने स्टोर को क्रेडिट कार्ड हैक से बचाने के लिए, सुनिश्चित करें कि आपकी वेबसाइट अपग्रेड हो गई है और सभी महत्वपूर्ण फाइलें पहुंच से बाहर हैं। यदि आप इसे स्वयं हल करने में सक्षम नहीं हैं, तो एस्ट्रा सुरक्षा यहाँ है।

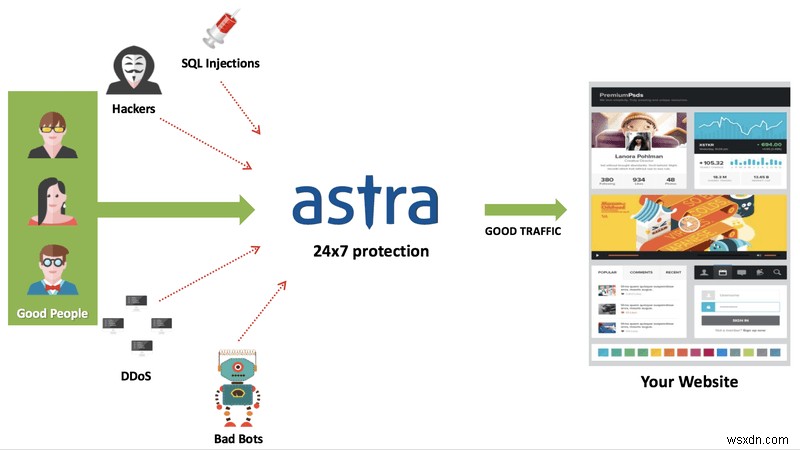

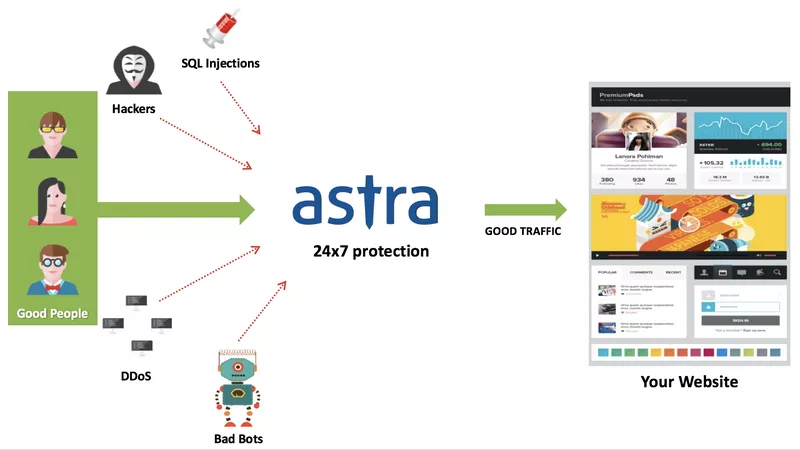

एस्ट्रा का फ़ायरवॉल आपकी वेबसाइट को SQLi, XSS, खराब बॉट्स और 100+ सुरक्षा खतरों से बचाता है। हमारा मैलवेयर स्कैनर किसी वेबसाइट को पहली बार 10 मिनट में स्कैन करता है और बाद के स्कैन के लिए एक मिनट से भी कम समय लेता है। उपयोगकर्ता द्वारा मांग पर इस स्कैनर का लाभ उठाया जा सकता है। एस्ट्रा में VAPT (भेद्यता मूल्यांकन और प्रवेश परीक्षण) सुनिश्चित करता है कि आपकी वेबसाइट पर कोई कोडिंग दोष/मैलवेयर नहीं बचा है।