एक सफल ई-कॉमर्स प्लेटफॉर्म होने के नाते, PrestaShop निस्संदेह हैकर्स के लिए एक आकर्षक लक्ष्य है। लोकप्रिय सीएमएस (सीएमएस) में अनदेखी की गई भेद्यता के लिए हैकर्स लगातार शिकार कर रहे हैं। वे हमेशा अपने पेलोड को वितरित करने के लिए नए तरीकों की तलाश में रहते हैं जैसे एआरपी विषाक्तता के माध्यम से खुले वाई-फाई के यातायात में मैलवेयर इंजेक्शन देना। इसके अलावा, PrestaShop मालवेयर किसी भी प्रकार का दुर्भावनापूर्ण कोड है जिसे हैकर्स द्वारा Prestashop स्टोर का फायदा उठाने के लिए भेद्यता के माध्यम से तैनात किया जाता है।

लर्निंग मालवेयर पुस्तक के अनुसार

विश्लेषण,

यदि आप विभिन्न प्रकार के Prestashop मैलवेयर के बारे में सोच रहे हैं और उनसे स्वयं को कैसे सुरक्षित रखें, तो आगे न देखें। यह लेख वह उपाय है जिसकी आपको आवश्यकता है।

संबंधित लेख- अंतिम Prestashop सुरक्षा व्यवहार और मैलवेयर हटाने की मार्गदर्शिका

PrestaShop मालवेयर इंजेक्शन:डिलीवरी के तरीके

PrestaShop मालवेयर इंजेक्शन निम्नलिखित द्वारा निष्पादित किया जा सकता है:

कोड भेद्यताएं

Prestashop मैलवेयर संक्रमण सबसे अधिक संभावना बग्गी कोड के कारण होता है। यह कोर फाइलों और प्लगइन्स दोनों के लिए लागू है। आइए कुछ सामान्य कमजोरियों पर एक नज़र डालते हैं और उनका उपयोग PrestaShop मैलवेयर को इंजेक्ट करने के लिए कैसे किया जा सकता है।

PrestaShop में SQL इंजेक्शन

PrestaShop स्टोर की टेबल में दुर्भावनापूर्ण कोड डालने के लिए SQL भेद्यता का उपयोग किया जा सकता है। कुछ मामलों में, सर्वर पर फ़ाइलें अपलोड करने के लिए SQLi भेद्यता का उपयोग किया जा सकता है। इसलिए, ऐसे मामलों में, हमलावर PrestaShop स्टोर वेब सर्वर पर दुर्भावनापूर्ण स्क्रिप्ट अपलोड कर सकते हैं। PrestaShop एक SQLi दोष के प्रति संवेदनशील था, जिसे CVE-2018-8824 के रूप में डब किया गया था।

संबंधित लेख- PHP वेबसाइट और CMS में SQL इंजेक्शन के परिणाम

PrestaShop में क्रॉस-साइट स्क्रिप्टिंग (XSS)

यदि PrestaShop स्टोर XSS भेद्यता के लिए असुरक्षित है, तो हमलावर सीधे मैलवेयर को इंजेक्ट कर सकते हैं यदि यह एक संग्रहीत XSS भेद्यता है। यदि भेद्यता एक प्रतिबिंबित XSS है, तो हमलावर Prestashop स्टोर के व्यवस्थापक को विशेष रूप से तैयार किया गया URL भेज सकते हैं। इसके बाद यह हमलावर-नियंत्रित सर्वर से एक दुर्भावनापूर्ण स्क्रिप्ट लोड कर सकता है जिससे PrestaShop मालवेयर को इंजेक्ट किया जा सकता है। PrestaShop 1.7.2.4 XSS के लिए असुरक्षित पाया गया जिसे CVE-2018-5681 के रूप में डब किया गया था।

PrestaShop में रिमोट कोड निष्पादन

रिमोट कोड निष्पादन भेद्यता हमलावरों को सीधे PrestaShop स्टोर के सर्वर से बातचीत करने की अनुमति दे सकती है। इसलिए, यदि PrestaShop स्टोर किसी RCE के प्रति संवेदनशील है, तो हमलावर सीधे वेबसाइट के वैध पृष्ठों में मैलवेयर इंजेक्ट कर सकते हैं। इस प्रकार के मैलवेयर का पता लगाना कठिन हो सकता है कि कोड अस्पष्ट है या नहीं। PrestaShop (1.5 से 1.7) को हाल ही में एक RCE के लिए असुरक्षित पाया गया, जिसे CVE-2018-19355 कहा गया।

सामाजिक इंजीनियरिंग और ड्राइव-बाय डाउनलोड

मैलवेयर पेलोड देने के लिए सोशल इंजीनियरिंग हमले आज भी प्रासंगिक हैं। कभी-कभी हमलावर 'ग्राहक सहायता' देने के बहाने Prestashop स्टोर में मैलवेयर इंजेक्ट कर सकते हैं। अक्सर, Prestashop स्टोर के वेब व्यवस्थापक के ईमेल को हमलावरों द्वारा ड्राइव-बाय डाउनलोड करने के लिए लक्षित किया जाता है। जिसका अर्थ है कि वेब व्यवस्थापक को एक URL पर क्लिक करने के लिए धोखा दिया गया है और इसलिए मैलवेयर चुपचाप Prestashop स्टोर पर स्थापित हो गया है। 1.7.2.5 तक के Prestashop संस्करण UI-रिड्रेसिंग/क्लिकजैकिंग सुरक्षा समस्या के प्रति संवेदनशील पाए गए। इसने हमलावरों को वैध बटन या लिंक के पीछे मैलवेयर छिपाने की अनुमति दी। Prestashop मालवेयर डिलीवर करने के लिए सोशल इंजीनियरिंग को ऊपर बताए गए रिफ्लेक्टेड XSS के साथ भी जोड़ा जा सकता है।

PrestaShop में शून्य-दिन और ट्रोजन

कभी-कभी, हमलावर Prestashop में कुछ खुली हुई कमजोरियों पर अपना हाथ रख सकते हैं। इसके बाद हमलावरों द्वारा वेब पर कई Prestashop प्रतिष्ठानों पर बड़े पैमाने पर मैलवेयर हमले करने के लिए इनका उपयोग किया जाता है। इसके अलावा, ऐसे उदाहरण भी हैं जब हैकर्स ने अपने कोर रिपोजिटरी सर्वर से सॉफ़्टवेयर को लक्षित किया है और इसे मैलवेयर से इंजेक्शन दिया है। उदाहरण के लिए, PHP पीयर पैकेज मैनेजर को इसकी आधिकारिक साइट से मैलवेयर के साथ इंजेक्ट किया गया था। इस प्रकार के Prestashop मैलवेयर जो एक वैध सॉफ़्टवेयर की तरह दिखते हैं, ट्रोजन के रूप में जाने जाते हैं।

PrestaShop में दुर्भावनापूर्ण विज्ञापन

जैसा कि पहले उल्लेख किया गया है, हैकर्स हर दिन Prestashop मैलवेयर को इंजेक्ट करने के लिए नए तरीके विकसित करते हैं और मैलवेयर वितरित करने के लिए विज्ञापनों का उपयोग करना एक और उदाहरण है। यदि आपने अपने कुछ वेब स्पेस को विज्ञापन के लिए किराए पर लिया है, तो इसे हमलावरों द्वारा आपके ग्राहकों तक मैलवेयर पहुंचाने के लिए खरीदा जा सकता है। ऐसे मैलवेयर का पता लगाना मुश्किल हो सकता है क्योंकि आपकी तरफ से सब कुछ साफ-सुथरा लग सकता है लेकिन Prestashop मैलवेयर संक्रमण दुर्भावनापूर्ण विज्ञापनों के कारण हो रहा है।

प्रेस्टाशॉप मालवेयर के प्रकार:

PrestaShop मालवेयर:क्रिप्टोक्यूरेंसी माइनर

Prestashop मैलवेयर का यह प्रकार आपके सर्वर की प्रोसेसिंग पावर और आपके Prestashop स्टोर पर आने वाले उपयोगकर्ताओं को माइन क्रिप्टोकरेंसी में उपयोग करने का इरादा रखता है। एक साधारण क्रिप्टो माइनर मैलवेयर में ऐसा कोड होता है जो कुछ इस तरह दिखता है:

कॉइन हाइव एक वैध सेवा है जिसका कार्यान्वयन में आसानी के कारण हैकर्स द्वारा अक्सर दुरुपयोग किया जाता है। यह मालवेयर का एक साधारण संस्करण है। अधिक जटिल क्रिप्टो माइनिंग मैलवेयर उनके कोड को अस्पष्ट करते हैं और इसलिए उनका पता लगाना आसान नहीं होता है। एक प्रकार होस्टनाम के लिए गैर-बिंदीदार दशमलव संकेतन का उपयोग करता है। इसके अलावा, इस कॉइन हाइव लाइब्रेरी को छिपाने के लिए, मैलवेयर एक नकली jQuery स्क्रिप्ट का उपयोग करता है। यह पता लगाने से बचने के लिए Google Analytics पैरामीटर के समान माइनर वैरिएबल नामों का भी उपयोग करता है।

PrestaShop मालवेयर:रैनसमवेयर

PrestaShop रैंसमवेयर मैलवेयर है जो सिस्टम फाइलों को एन्क्रिप्ट करता है और सिस्टम को अनुपयोगी बना देता है। इसके बाद, केवल एक फ़ाइल, आमतौर पर index.php दिखाई देती है जिसमें एक संदेश होता है जिसमें किसी विशेष पते पर बिटकॉइन भुगतान के लिए कहा जाता है। यहां जो अधिक दुर्भावनापूर्ण है वह यह है कि फिरौती के भुगतान के बाद भी, इस बात का कोई आश्वासन नहीं है कि फाइलें डिक्रिप्ट हो जाएंगी। ऐसे मैलवेयर को हटाना मुश्किल नहीं है लेकिन सर्वर डेटा को रिकवर करना एक चुनौतीपूर्ण काम हो जाता है। कुछ रैंसमवेयर हमलों जैसे रोना चाहते हैं ने पूरी दुनिया में महत्वपूर्ण प्रणालियों को पंगु बना दिया है, इसलिए इस परिदृश्य में रोकथाम सबसे अच्छा इलाज लगता है।

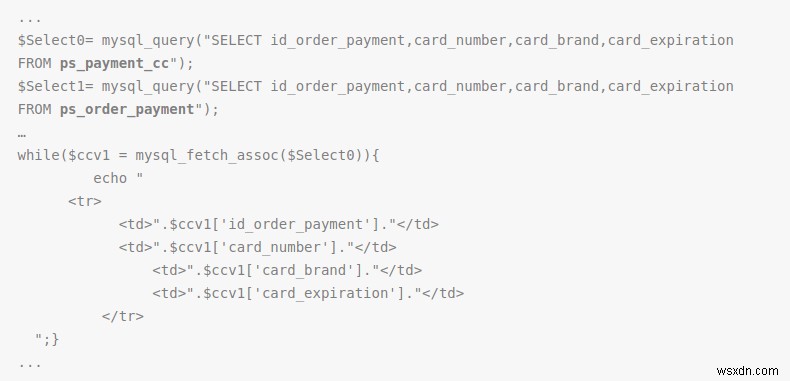

PrestaShop मालवेयर:क्रेडिट कार्ड स्किमर

कुछ प्रकार के PrestaShop मालवेयर को आपके PrestaShop स्टोर से लेनदेन की जानकारी चुराने के लिए अनुकूलित किया गया है। ऐसे ही एक मैलवेयर का कोड स्निपेट नीचे इमेज में दिया गया है।

जैसा कि कोड से स्पष्ट है, यह मैलवेयर सबसे पहले एक डेटाबेस कनेक्शन स्थापित करता है। इसके बाद, मैलवेयर ps_payment_cc . से निम्न जानकारी चुरा लेता है तालिका:

- लेन-देन की भुगतान आईडी.

- क्रेडिट कार्ड नंबर।

- क्रेडिट कार्ड का ब्रांड नाम।

- क्रेडिट कार्ड की समाप्ति तिथि।

इन विवरणों को प्राप्त करने के बाद, मैलवेयर इन विवरणों को हमलावर-नियंत्रित सर्वर पर भेज देता है।

संबंधित लेख - PrestaShop में कार्ड हैक ठीक करना

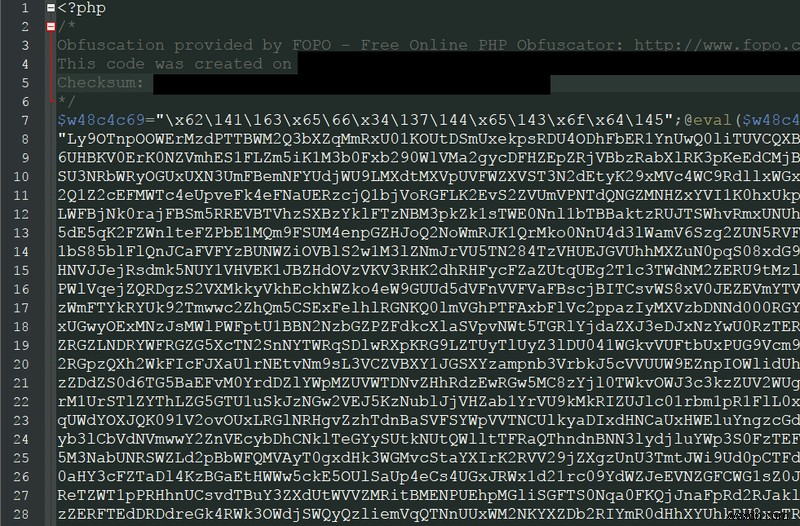

PrestaShop मैलवेयर:वायरस

PrestaShop वायरस आपके स्टोर पर कई तरह के दुर्भावनापूर्ण ऑपरेशन कर सकते हैं। ये एक हानिरहित शरारत से लेकर पूरे फाइल सिस्टम को हटाने तक हो सकते हैं! हालांकि, दृढ़ता बनाए रखने के लिए, PrestaShop वायरस को अपने कोड को अस्पष्ट करने की आवश्यकता होती है। चूंकि PrestaShop PHP का उपयोग करके बनाया गया है, इसलिए एक विशिष्ट वायरस हस्ताक्षर 'php.malware.fopo जैसा कुछ हो सकता है। 'वायरस जैसा कि नीचे चित्र में दिखाया गया है।

जैसा कि छवि में देखा जा सकता है, एफओपीओ ने कोड को मनुष्यों के लिए अपठनीय बना दिया है जिससे पता लगाने से बचा जा सकता है। मैलवेयर हटाने के कोड को पढ़ने के लिए, एक FOPO deobfuscator की आवश्यकता होती है। PrestaShop के कुछ प्लगइन डेवलपर अपने कोड की सुरक्षा के लिए FOPO टूल का उपयोग करते हैं। इसलिए, इस मैलवेयर का पता लगाना जटिल हो जाता है और इसे अप्रशिक्षित पेशेवरों द्वारा कभी नहीं किया जाना चाहिए। इसके अलावा, यह एक सामान्य प्रेस्टाशॉप वायरस का संदर्भ है और ऐसे कई जटिल वायरस हैं, इसलिए प्रत्येक को कवर करना इस लेख के दायरे से बाहर है।

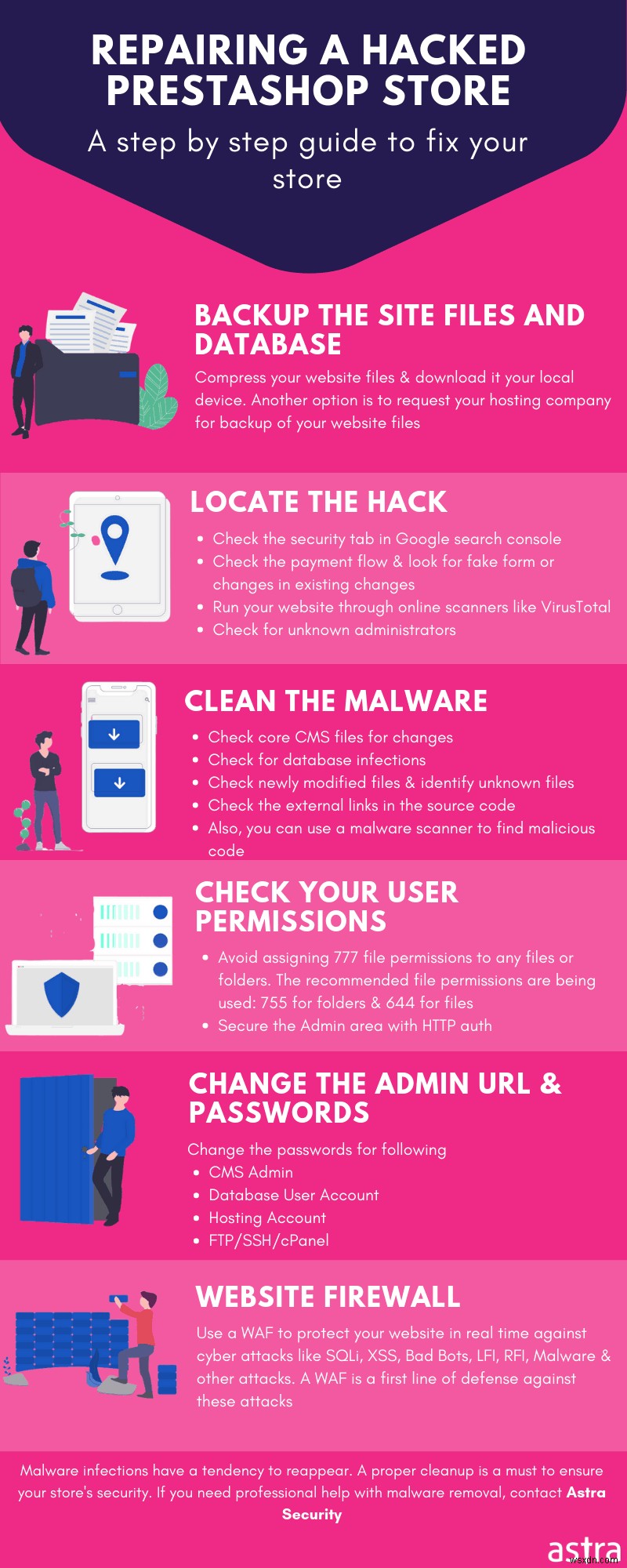

PrestaShop मालवेयर रिमूवल

यदि आपका स्टोर PrestaShop मैलवेयर से संक्रमित है, तो सलाह दी जाती है कि फाइल सिस्टम पर एक नज़र डालकर शुरुआत करें। चूंकि PrestaShop PHP का उपयोग करता है, इसलिए हैकर्स php.ini . जैसी PHP कॉन्फ़िगरेशन फ़ाइलों को संशोधित करते हैं , user.ini , आदि। ये फाइलें सिस्टम की अनुमति सेटिंग के लिए भी जिम्मेदार हैं और इसलिए हमलावरों को अधिक संसाधन प्रदान कर सकती हैं। ऐसी ही एक और महत्वपूर्ण फाइल है .htaccess फ़ाइल। साइट के ट्रैफ़िक को स्पैम साइट पर पुनर्निर्देशित करने के लिए इस फ़ाइल को PrestaShop मैलवेयर द्वारा संशोधित किया गया है। हालाँकि, चूंकि ये फ़ाइलें संवेदनशील हैं, इसलिए उस कोड को न हटाएं जो आपको संदेहास्पद लगता है। इसके बजाय, इस पर टिप्पणी करें और सुरक्षा विशेषज्ञों से संपर्क करें। PrestaShop मैलवेयर को बेस 64 फॉर्मेट में छुपाने के लिए, SSH के माध्यम से इस कमांड का उपयोग करें:

पाना । -नाम "*.php" -exec grep "base64″'{}'; -प्रिंट और> code.txt

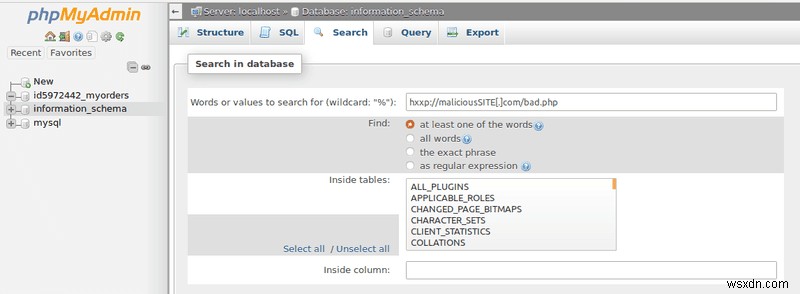

यह कमांड PrestaShop फाइलों में छिपे हुए सभी कोड को बेस 64 एन्कोडिंग के रूप में खोजेगा और इसे code.txt फाइल में सेव करेगा जिसे बाद में डिकोड किया जा सकता है। बेस 64 एन्कोडिंग के अलावा, एफओपीओ का उपयोग कोड छिपाने के लिए भी किया जाता है। ऑनलाइन उपलब्ध टूल का उपयोग करके एफओपीओ कोड को अस्पष्ट किया जा सकता है। अब डेटाबेस को साफ करने के लिए PHPMyAdmin टूल का उपयोग करें। इस उपकरण का उपयोग डेटाबेस में दुर्भावनापूर्ण प्रविष्टियों को खोजने के लिए किया जा सकता है। देखने के लिए कुछ दुर्भावनापूर्ण कीवर्ड हैं:

$_POST, $_GET, eval, exec ,system, passthru, gzdecode, gzuncompress, base64_decode, file_get_contents, file_put_contents, strtoupper।

इनमें से प्रत्येक शब्द को व्यक्तिगत रूप से phpMyAdmin में दर्ज किया जा सकता है और फाइलों या तालिकाओं के भीतर खोजा जा सकता है। नीचे दी गई छवि में दिखाया गया उदाहरण देखें।

अल्टीमेट PrestaShop मालवेयर प्रोटेक्शन

यह सारी मैनुअल प्रक्रिया थकाऊ लगती है और अभी भी इस बात की कोई गारंटी नहीं है कि PrestaShop मैलवेयर संक्रमण दूर हो जाएगा। इस परेशानी से बचने के लिए, एस्ट्रा द्वारा प्रदान किए गए सुरक्षा समाधान का उपयोग करें। एस्ट्रा फ़ायरवॉल आपके PrestaShop स्टोर को संक्रमित करने के लिए हमलावरों द्वारा किए गए सभी दुर्भावनापूर्ण प्रयासों को रोकता है। जबकि एस्ट्रा सुरक्षा समाधान आपके फाइल सिस्टम को संक्रमण के लिए स्कैन करता है। एस्ट्रा स्वचालित रूप से आपकी प्रेस्टाशॉप फाइलों को साफ और अपडेट करता है। बस एस्ट्रा इंस्टॉल करें और इसे हर चीज का ख्याल रखने दें।