टिप्पणी sécuriser वोटर बुटीक मैगेंटो

ऑजोर्डहुई, टौस लेस साइट्स वेब सोंट एक्सपोज ए डे ग्रेव्स रिस्क। माईस, c'est l'industrie du वाणिज्य इलेक्ट्रॉनिक qui fait face au plus de risques en ligne। एट, इल सेवर क्यू मैगेंटो इस्ट ले लीडर डे ल'एस्पेस ई-कॉमर्स, डॉनक उन सिबल कन्वोइटी।

सेपेंडेंट, वौस पाउवेज़ रेडुइरे सेस रिस्क्स सिस्टमैटिकमेंट एन सुइवेंट अन एन्सेम्बल डी बोन्स प्रैटिक्स डे सेक्यूरिट मैगेंटो। डान्स सी गाइड कम्प्लीट एट कम्प्लीट, जे'ए रेपरटोरी डेस मेसुरेस प्रिमिटिव्स एक्सप्लोसिव्स पीअर रेनफोर्सर मैगेंटो।

सी वौस लिसेज़ सी गाइड टाउट औ लॉन्ग एट लावेज़ सुवि एवेक ला प्लस ग्रांडे प्रायोरिटी, वौस पाउवेज़ एट्रे सोर डे ला डिमिनुशन डेस वुलनेराबिलिटेस डी वोटर साइट वेब।

Parcourez les URL ci-dessous si vous recherchez:

- गाइड डे सप्रेशन डी मैगेंटो हैक

- विस्तार दे सुरक्षित मैगेंटो पर एस्ट्रा

- लिस्ट डे कंट्रोल डे सेक्यूरिट मैगेंटो

ले सीएमएस मैगेंटो, एक्ट्यूएलेमेंट, एलिमेंट 25% डे टूस लेस साइट्स डे कॉमर्स इलेक्ट्रॉनिक डान्स ले मोंडे एंटिअर। डी टाउट एविडेंस, c'est l'un des CMS les plus admirés put le commerce électronique। पोर एज़ाउटर ए सेला, इल स्टॉके एगलेमेंट उन मेर डे डोनीज़ पर्सनेल और फाइनेंसर, सी क्यूई ले रेंड एनकोर प्लस ब्रिलेंट ऑक्स य्यूक्स डेस पाइरेट्स। लेस स्टैटिस्टिक्स डे पाइरेटेज सुवांतेस सुर मैगेंटो सौटीएनेंट सेला।

समुद्री डाकू मैगेंटो के आंकड़े

- पाउवॉयर्स मैगेंटो1,2% डी'इंटरनेट।

- Et, 12% de tous les sites de commerce électronique।

- एन chiffres purs, 250,00 साइटें मैगेंटो का उपयोग करती हैं।

- Cependant, seuls 11000 de ces sites fonctionnent sur Magento 2, soit environ 44% de tous les sites Web Magento.

वर्डप्रेस इस्ट ऑसी, ले सीएमएस ले प्लस पाइरेट एप्रेस वर्डप्रेस। विवरण CVE de Magento CMS montrent que XSS est la plus grande menace put Magento. D'autres menaces ने Magento को शामिल किया है l'execution de code, Injection SQL, Traversée d'annuaire, Redirection vers la बुटीक Magento, CSRF, इत्यादि। विज़ुअलाइज़र द्वारा चार्ट

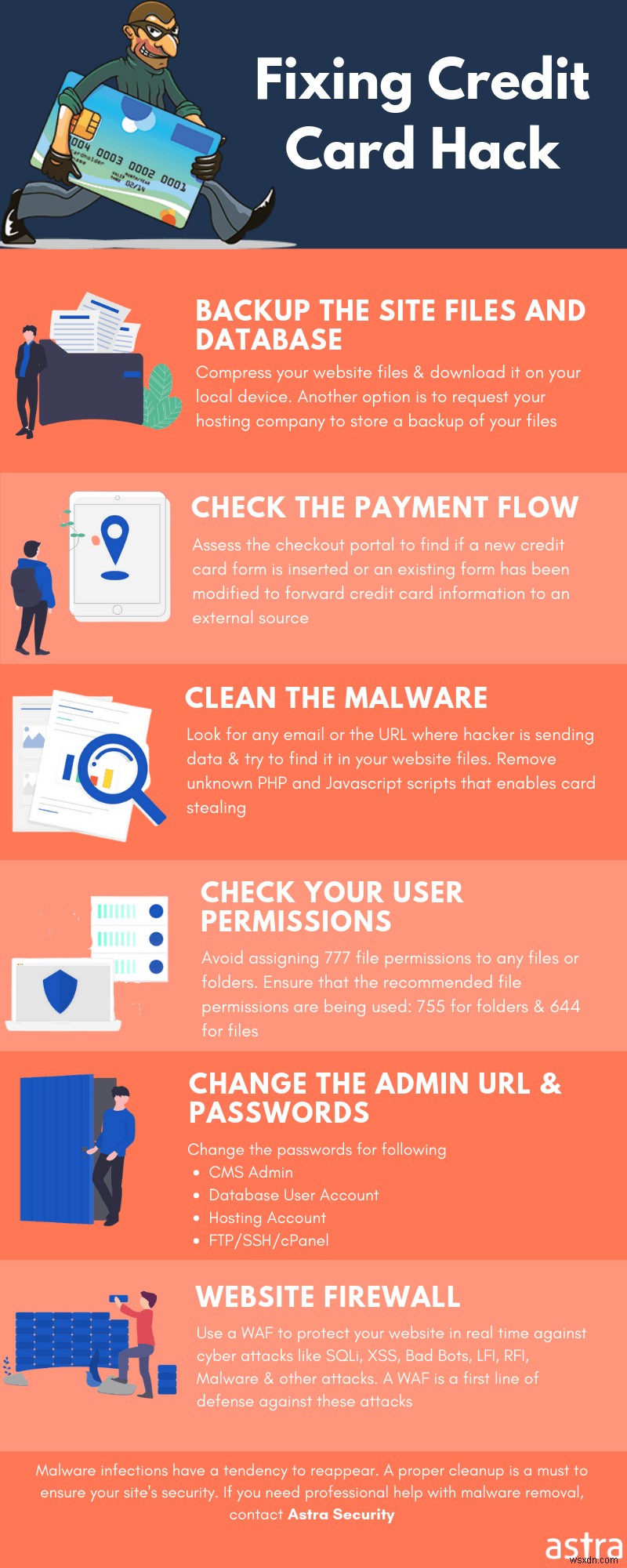

डी प्लस, एक्रेमेज डे ला कार्टे मैगेंटो एट लेस पाइरेटेज डे कार्टेस डे क्रेडिट सॉंट क्वेल्क्स उदाहरण डे ला मैनिएर डोंट लेस डोनीस कॉम्प्रोमाइज सुर मैगेंटो से प्रोड्यूसेंट। डी प्लस, लेस अटैक्स मेगेकार्ट के घटक ल'अटैक ला प्लस पर्सिस्टेंटे सुर मैगेंटो ए सी पत्रिकाएं। la Suite de ces attaques, लेस क्लाइंट्स सोंट कॉन्फ़्रेशेज़ au vol d'identité, au vol de données, de fausses Transactions, इत्यादि। Voici des données plus détaillées sur le piratage put votre व्याख्यान।

Les 16 प्रिन्सिपलस étapes प्योर sécuriser les magasins Magento 1 et Magento 2

ला सेक्यूराइज़ेशन एट ला मेंटेनेंस डी वोटर साइट वेब सोंट क्रिटिकल्स एन सेट ईरे डे साइबर क्रिमिनल एक्रू, एनकोर प्लस लॉर्सक्विल एस'एगिट डे कॉमर्स इलेक्ट्रॉनिक। लेस सेक्वेलस डी'उन अट्टाक सुर मैगेंटो या सुर टाउट कॉमर्स इलेक्ट्रॉनिक डी'एलेउर्स से रेपरक्यूटेंट सुर उन प्लस ग्रैंड नोम्ब्रे डे पर्सनेस। डैन्स डी टेल्स कैस, सीई सोंट लेस जेन्स ऑर्डिनेयर्स एट लेउर्स डोनीज़ क्यूई सोंट एन जेयू। बिल गेट्स, एक्सप्राइम जस्ट टाइट्रे ल'एप्रेशन डाउ लेस साइट्स डे कॉमर्स इलेक्ट्रॉनिक कम,

टाउट से रिज्यूमे उने चुना गया:सेक्यूरिसर वोटर साइट वेब पोयर क्यू लेस जेन्स से सेंटेंट सफीसैमेंट एन कॉन्फिएंस पीयर ग्लिसर लेउर्स कार्टेस डायरेक्शन एट ने पास सबिर लेस परिणाम। एन सी क्यूई चिंता लेस प्रोप्राइटेयर्स डे साइट्स वेब, इल अस्तित्व डेस प्रतिबंध फ्रायड्स एट सेवेरेस प्योर जस्टिफायर ला सेक्यूरिट डे मैगेंटो।

सेपेंडेंट, वौस पाउवेज़ इविटर डी'एत्रे कांफ्रेंस ए ला टेम्पोटे एन सुइवेंट सिंपलमेंट लेस मेसुरेस डे सेक्यूरिट सी-डेसस डेक्रिट्स डांस सी गाइड। सम्मान, si vous avez mis en uvre ces mesures avec soin, vous réduirez les risques au max.

गाइड कनेक्शन – Sécurité du commerce électronique

1. PCI-DSS (पेमेंट कार्ड उद्योग - डेटा सुरक्षा मानक)

टेंट डोने क्यू लेस साइट्स डी कॉमर्स इलेक्ट्रॉनिक ट्रेंटेंट लेस डोनीस डे पैमेंट सेन्सिबल डेस क्लाइंट्स, सेला नेसेसाइट उन सर्विलांस विजिलेंट। इसके परिणामस्वरूप, ले पीसीआई (पेमेंट कार्ड इंडस्ट्री), उन एसोसिएशन डेस प्रिंसिपल्स सोसाइटी डे कार्टेस डे क्रेडिट, वेइल ए ला सेक्यूरिट डेस मैगसिन्स मैगेंटो डे सेस साइट्स।

एन टेंट क्यू प्रोप्राइटर डी'एंटरप्राइज़ वेब, इल इस्ट डे ला प्लस हाउते महत्व क्यू लेस क्लाइंट्स बेनिफिसिएंट डी'अन पेइमेंट सेक्यूरिस गारंती। इसके परिणामस्वरूप, पीसीआई-डीएसएस के उपयोग के बाद वेब मैगेंटो यूटिलिटी यून जेस्टेशन स्टैंडर्ड और सेक्यूरिसी डेस कार्टेस डे क्रेडिट। En cas de non-reference, de lourdes amendes et des प्रतिबंध सेवेरेस प्यूवेंट tre facturées.

क्यू कॉम्प्रेंड ला कन्फर्मिट पीसीआई?

Les exigences de sécurité en vertu de la Conformité PCI comprennent les politiques et procédures, la conception de Logiciels et l'architecture réseau. डान्स ला लैंग डेस प्रोफेन्स

- Construire et maintenir un réseau et des systèmes sécurisés

शर्त 1:इंस्टॉलर और मेनटेनिर उन कॉन्फ़िगरेशन डे पारे-फु प्योर प्रोटेगर लेस डोनीस डेस टिटुलैरेस डे कार्टे।

शर्त 2:ने पेस यूटिलाइज़र लेस वेलेर्स पर डेफॉट फोरनीज़ पार ले फोरनिसेउर पोर लेस मोट्स डे पासे सिस्टेम एट ऑट्रेस पैरामेट्स डे सेक्यूरिट।

- Protéger les données des titulaires de Carte

Exigence 3:प्रोटेगर लेस डोनीज़ डे टिटुलैरेस डे कार्टे स्टॉकीज़।

Exigence 4:क्रिप्टर ला ट्रांसमिशन डेस डोनीस डे टिटुलैरेस डे कार्टे सुर डेस रेज़्यू पब्लिक ऑउवर्ट्स। - कार्यक्रम के अनुसार रख-रखाव करें

शर्त 5:प्रोटेगर टूस लेस सिस्टम्स कॉन्ट्रे लेस लॉजिकिएल्स मालवीलैंट्स एट मेट्रे ए जर्नल रेगुलिएरमेंट लेस लॉजिकियल्स या प्रोग्राम एंटीवायरस।

शर्त 6:डेवलपर एट मेनटेनिर डेस सिस्टम्स एट डेस एप्लिकेशन सेक्यूरिस - Mettre en uvre des mesures de contrôle d'acces सख्त

Exigence 7:रेस्ट्रेइंड्रे ल'अक्सेस ऑक्स डोनीस डेस टिटुलैरेस डे कार्टे ऑक्स बेसोइन्स डे ल'एंट्रेप्राइज एक्सिजेंस 8:आइडेंटिफायर और ऑथेंटिफायर l'accès aux composants du système,

Exigence 9:रेस्ट्रेइंड्रे ल'अक्सेस फिजिक ऑक्स डोनीस डेस टिटुलैरेस डे कार्टे, - सर्वेक्षक और परीक्षक régulièrement les réseaux

एक्सिजेंस 10:सुइवर एट सर्वेलर टौस लेस एक्स ऑक्स रिसोर्सेज डू रेसेउ एट ऑक्स डोनीस डे टिटुलैरेस डे कार्टे।

Exigence 11:टेस्टर रेगुलिएरमेंट लेस सिस्टम्स और प्रोसस डी सेक्यूरिट, - मेनटेनिर उन पॉलिटिक डे सेक्यूरिट डे ल'इन्फोर्मेशन

Exigence 12:मेनटेनिर उन पॉलिटिक क्वी ट्रैटे डे ला सेक्यूरिट डेस इंफॉर्मेशन पोयर टाउट ले कार्मिक,

पीसीआई-एसएससी के निर्देशों का सम्मान न करें और इसे आगे बढ़ाएं पाइरेटेज डे कार्टेस डे क्रेडिट डान्स वोटर मैगसिन।

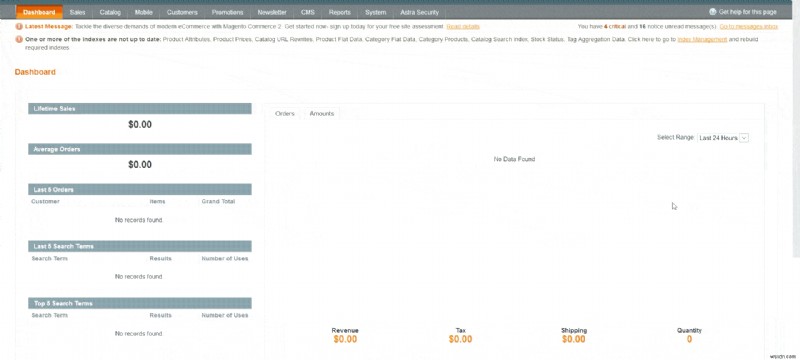

2. चेंजर ले नोम डी'यूटिलिसेटर डे ल'एडमिनिस्ट्रेटर मैगेंटो स्टोर डालें

यूने फॉइस क्यू वौस एट्स एश्योर डे ला कन्फर्मिट पीसीआई डी वोटर साइट, मॉडिफिएज ले नोम डी'यूटिलिसेटर पर डेफॉट डी ल'एडमिनिस्ट्रेटर। vitez toujours d'utiliser l'évidence Comme nom d'utilisateur. उदाहरण के लिए, ले मोट «एडमिन», वोटर प्रोप्रे नॉम, ले नोम डे वोटर साइट वेब सोंट ट्रॉप फैसिल्स डिवाइनर एक हैकर और डॉन डेंजरेक्स डालें। एक साइट पर वेब मैगेंटो का नयापन स्थापित करें और ई-मेल का स्वामित्व प्राप्त करें और इसे उपयोग करें। मॉडिफिएज एल'एड्रेस ई-मेल डी कोड फिक्से पर डेफॉट डु प्रोप्राइटेयर डू प्रोजेक्ट कम सूट:

- Connectez-vous votre पनेउ डी'एडमिनिस्ट्रेशन मैगेंटो

- एलर सिस्टम>> मेरा खाता

- Saisissez le nouveau nom d'utilisateur Unique dans le Champ “‘उपयोगकर्ता नाम’ ।

- क्लिक करें "खाता सहेजें ".

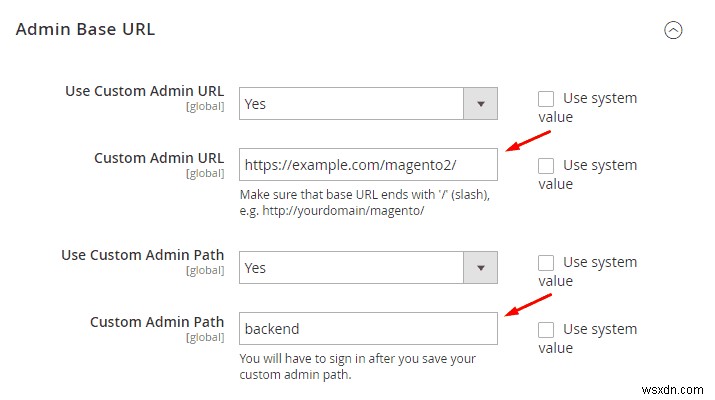

3. चेंजर l'URL d'administration dans Magento

प्रीस्क टूस लेस साइट्स वेब ऑन / एडमिन कम यूआरएल पर डेफॉट डालें लेउर्स पेज डी'एडमिनिस्ट्रेशन। ने पेस संशोधक सेट यूआरएल डी'एडमिनिस्ट्रेटर पर डेफॉट डैन्स मैगेंटो क्री उन वल्नेराबिलिट सीरीयूज। डी'अन ऑट्रे कोटे, चेंजर एल'यूआरएल पर डेफॉट मास्केरिट ला पेज डी'एडमिनिस्ट्रेशन डी वोटर साइट वेब, एमिलियोरेंट आइन्सी ला सेक्यूरिट डे मैगेंटो। डी प्लस, नूस वौस रिकमंडन्स डी चॉइसिर उन वेलेउर ऑट्रे क्यू «एडमिन» या «बैकएंड» या अन ऑट्रे टर्म क्यू एन'एस्ट पास फैसिल डिवाइनर।

Vous pouvez संशोधक l'URL d'administration par défaut en suivant quelques étapes Come ci-dessous:

- डांस ले पनेउ डी'प्रशासन, चयन z सिस्टम> कॉन्फ़िगरेशन ।

- चयनकर्ता व्यवस्थापक डान्स ला कॉलोन ला प्लस गौचे।

- Acédez au अनुभाग व्यवस्थापक आधार URL अनुभाग , वगैरह सूट करें:

a) डेफिनिसेज़ कस्टम व्यवस्थापक URL का उपयोग करें "हाँ"। Ensuite, entrez l'URL d'administration Personnalisée dans un format कम celui-ci:

http://votredomaine.com/magento/

b) डेफिनिसेज़ ले केमिन डी'एडमिनिस्ट्रेशन पर्सनलाइज़ सुर "हाँ"। Ensuite, entrez le nom du chemin d'administration व्यक्तिगत। Choisissez quelque ने qui n'est pas facilement devinable par les attaquants को चुना। - एनफिन, फ्रैपेज़ ले कॉन्फ़िगरेशन सहेजें et Connectez-vous avec l'URL nouvellement crée.

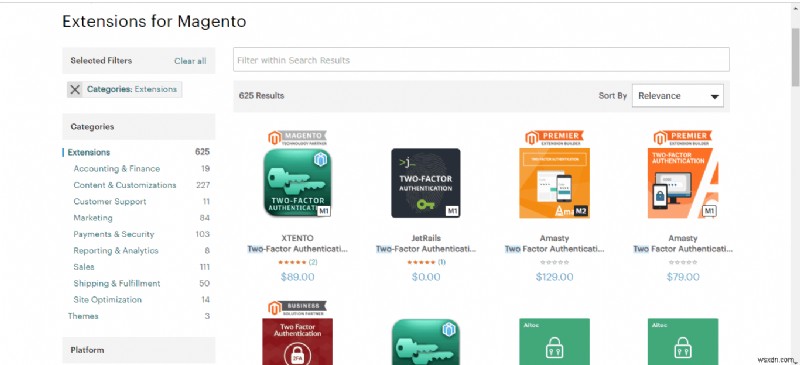

4. Utilisez la vérification en deux étapes pom la connexion Magento

ला वेरिफिकेशन एन ड्यूक्स एटैप्स रिड्यूट कंसिडरेबलमेंट लेस रिस्क्स डे सेक्यूरिट लाईस ए वोस मोट्स डे पासे मैगेंटो। मेमे सी अन पायरेट इंफॉर्मेटिक ए एक्सेस ए डेस इंफॉर्मेशन डी'आइडेंटिफिकेशन वॉलीज़, इल ने पेउट टाउट सिंपलमेंट पास से कनेक्टर वोटर पनेउ डी'एडमिनिस्ट्रेशन एन रायसन डी'यूने सेक्यूरिट सप्लिमेंटेयर। डी प्लस, l'authentification deux facteurs Verifie également le forçage क्रूर। Vous pouvez également इंस्टालर TFA वोटर पेज डी कनेक्शन डालें एकस ऑथेंटिक ऑक्स कॉम्पट्स डी'यूटिलिसेटर्स डालें।

इल अस्तित्व डे नोम्ब्रेउस एक्सटेंशन क्वी ऑफरेंट एल'यूटिलिट डे ला वेरिफिकेशन एन ड्यूक्स इटेप्स, चॉइसिसेज़ ला मेइल्योर एन फोन्क्शन डेस नोट्स।

5. Utilisez la liste blanche IP et .htaccess dans Magento

ला प्रोचाइन एटेप इस्ट ला लिस्ट ब्लैंच आईपी एट .htaccess। ला लिस्ट ब्लैंच ने सेलेक्शनने क्यू लेस एड्रेसेस आईपी पोर एक्सेडर औ पन्नू डी'एडमिनिस्ट्रेशन डे मैगेंटो इस्ट अन मोयेन इंटेलिजेंट डे सेक्यूरिसर वोटर साइट। आइन्सी, यूटिलिसेज़ ला लिस्टे ब्लैंच आईपी एट ला प्रोटेक्शन पर मोट डे पासे। एचटीएसीएसी डार ब्लोकर एल'एक्सेस ए टाउट सिस्टम डे डेवलपमेंट, डे प्रिपरेशन ओ डे टेस्ट। कॉमे सी सोंट डेस सिस्टम्स ट्रेस सेंसिबल्स एट क्यू टुटे कॉम्प्रोमिशन डी सेउक्स-सी एंटरनेरैट उन फ्यूइट डे डोनीज़ भयानक या उन अट्टाक क्रूर।

ध्वनि टिप्पणी vous pouvez संशोधक votre fichier .htaccess प्योर प्रोटेगर निश्चित URL des attaquants कैशे

a) सिंगल-स्टोर व्यू मैगेंटो इंस्टॉलेशन के लिए

b) उपनिर्देशिका में स्टोर दृश्य के लिए

सी मैग्नेटो इस्ट इंस्टाल डैन्स अन सोस-रिपर्टोइरे या उन वुए डे मैगसिन एन टैंट क्यू सूस-रिपर्टोइरे पुण्यल डु नोम डे डोमिन प्रिंसिपल,

उदाहरण के लिए। https://www.getastra.com/features/

उदाहरण के लिए। https://www.getastra.com/hi/

उदाहरण के लिए। https://www.getastra.fr/

अन ऑट्रे मोयेन सिंपल डे मेटट्रे डेस एड्रेसेस आईपी सुर लिस्ट ब्लैंच कंसिस्टे यूटिलाइजर यून एक्सटेंशन टेले क्यू वेरौइलेज अल्टाइम जियोआईपी क्वी अकॉर्ड एल'अक्सेस औ मैगसिन डेस एड्रेस आईपी स्पेसिफिकेशंस। Avec cette एक्सटेंशन, vous pouvez facilement bloquer le trafic provant de pays, regions et पता IP indésirables। De plus, vous pouvez également bloquer l'acès l'ensemble du magasin, des produits spécifiques et à des pages Web.

6. यूटिलिसेज़ डेस मोट्स डे पाससे फ़ोर्ट्स

सी वौस यूटिलिसेज टूजॉर्स अन मोट डे पासे फैसिल डिवाइनर, वीयूइलेज ले रिकॉन्सिडर। L'utilisation d'un mot de Passe Fort vous सहयोगी à:

- प्रोटेजेज वोस इंफॉर्मेशन कर्मी

- प्रोटेजेज वोस ई-मेल्स, फिचियर्स एट ऑट्रेस कॉन्टेनस

- Empêcher quelqu'un d'acéder votre Compte

उन मोट दे पासे फ़ोर्ट से टियंट डन्स उन क्राइसिस कम उन अटैक डे फ़ोर्स ब्रूट। अनुरक्षणकर्ता, क्वेस्ट-सी क्यू'उन मोट डे पासे किला और क्वेस्ट-सी क्यूई ने ल'एस्ट पास? ला कॉम्बिनाइसन डे लेट्रेस, डे शिफ्रेस एट डे सिंबल कम मोट्स डे पासे एन फेट उन मोट डे पासे फोर्ट। डेपुइस, लेस मोट्स डे पासे सोंट सेंसिबल्स ए ला कासे, एल'यूटिलेशन डे लेट्रेस मैजुस्क्यूल्स एट माइनसक्यूल्स ले रेंड एनकोर प्लस फोर्ट। ला लोंग्युर आइडियल डू मोट डे पासे इस्ट में एंट्रे 8 और 14 कैरेक्टेरेस शामिल हैं। डी'उन ऑट्रे कोटे, अन मोट डे पासे फैबल इस्ट सेलुई क्यूई डेस मोट्स, डेस वाक्यांशों और डेस कॉम्बिनाइसन फैसिल्स डिवाइनर का उपयोग करें। Par exemple, mot de passe, 12345678, 9874561, etc. est classé comme mots de passe faibles.

Vous pouvez créer des mots de passe vous-même ou utiliser un générateur de mots de passe en ligne à cet effet. Si vous prévoyez de créer vous-même des mots de passe, nous vous suggérons de consulter ce guide sur – “Comment créer des mots de passe sûrs et sécurisés. »

Voici un exemple de la façon dont vous pouvez convertir un mot de passe simple en un mot de passe fort:

Remplacez les lettres par des chiffres et des symboles Exemple:«Spooky Halloween» devient « sPo0kyH @ ll0w3En »

7. Limiter les tentatives de connexion pour Magento Admin

Un autre moyen sécurisé de verrouiller votre panneau d’administration contre les attaquants consiste à limiter le nombre de tentatives de connexion infructueuses. Vous pouvez également continuer et limiter le nombre maximum de demandes de réinitialisation de mot de passe. Cela protégera votre site Web contre les tentatives de connexion non authentifiées.

Pour configurer votre site Web, vous pouvez suivre les étapes ci-dessous:

Pour Magento 1.x:

- Connectez-vous à votre panneau d’administration.

- Aller vers System.

- Ensuite, allez à Configuration ।

- Cliquer sur Advanced> Admin ।

- Cliquez pour agrandir Security option là-bas. Et modifiez les paramètres respectifs

Pour Magento 2.x:

- Connectez-vous à votre panneau d’administration.

- Aller vers Stores> Settings

- Ensuite, allez à Configuration ।

- Cliquer sur Advanced> Admin ।

- Cliquez pour agrandir Security option là-bas. Et modifiez les paramètres respectifs

Blog connexe – Protection de connexion Magento

8. Activer le Captcha dans la connexion et les formulaires Magento

CAPTCHA est une abréviation de test de Turing public entièrement automatisé pour distinguer les ordinateurs et les humains. C’est assez explicite. Donc, CAPTCHA est le meilleur pari pour décourager les attaques de bots sur le panneau d’administration de votre Magento. Vous pouvez activer CAPTCHA sur votre site en suivant ces étapes simples:

Pour Magento 1.x:

- Aller vers System

- Cliquer sur Configuration

- Aller à Advanced>> Admin dans le panneau le plus à gauche

- Élargir le CAPTCHA section; Sélectionnez «Oui» pour activer CAPTCHA.

Pour Magento 2.x:

Accédez à Boutiques> Paramètres> Configuration> Avancé> Admin> CAPTCHA

- Aller vers Stores>> Settings

- Cliquer sur Configuration

- Aller à Advanced>> Admin dans le panneau le plus à gauche

Élargir le CAPTCHA section; Sélectionnez «Oui» pour activer CAPTCHA.

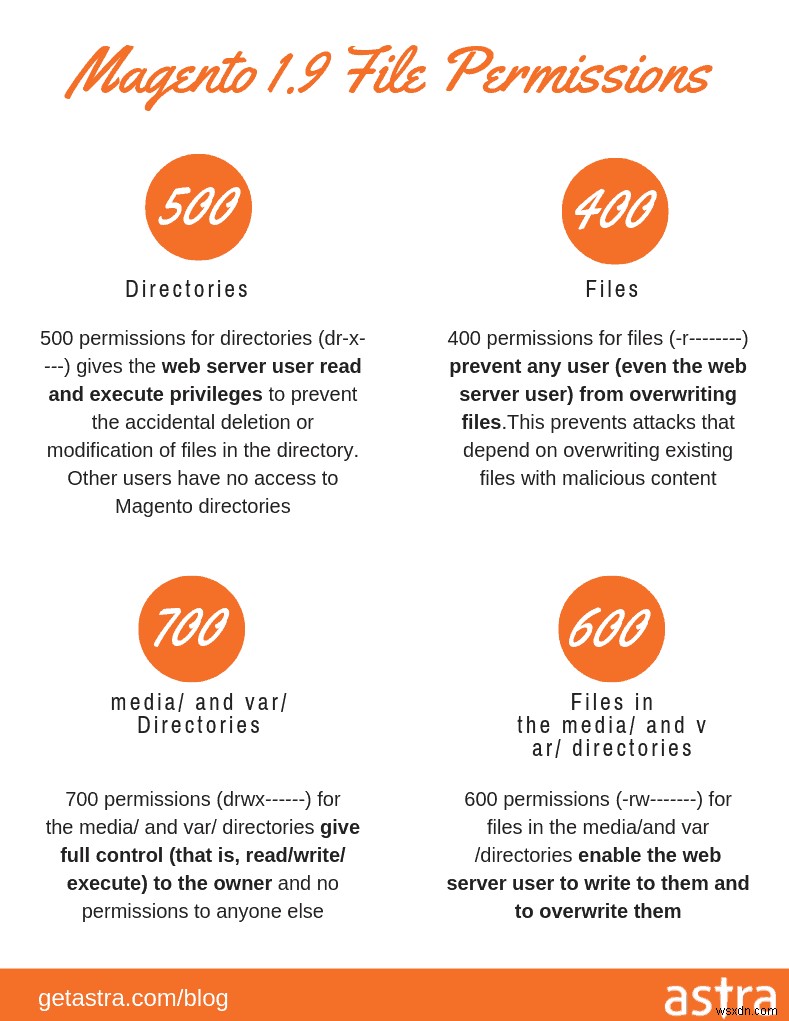

9. Définissez les autorisations de fichiers et de répertoires recommandées dans Magento Store

Pour adapter Magento aux besoins spécifiques de votre entreprise, vous devrez peut-être personnaliser la plate-forme. Les fichiers et dossiers et leurs autorisations respectives jouent un rôle important à cet égard. Cependant, c’est aussi complexe.

En tant que responsable de la sécurité, je recommande d’avoir l’autorisation de 755 pour les répertoires et de 644 pour les fichiers. Cela étant dit, certains fichiers de votre site Web Magento peuvent nécessiter une autorisation différente de celle que nous venons de mentionner. La liste de tous ces fichiers et de leurs autorisations appropriées rendra ce guide inutilement long, mais nous avons un guide sur “Comment définir les autorisations correctes des fichiers Magento” Qui aidera.

Lisez aussi: Shell web PHP

Définissez les autorisations de dossier comme:

- Accédez à votre site Web via FTP.

- Accédez à votre dossier d’installation Magento. Ex:(/ chemin / vers / votre / Magento / install /)

- Faites un clic droit sur le dossier et sélectionnez le File Permissions option

- Une fois que vous avez cliqué sur l’option, une nouvelle fenêtre s’ouvrira. Insérez “700” dans le Numeric value champ.

- Puis activez le “Recurse into subdirectories ” Option. Dans la liste ci-dessous, cochez la case intitulée “Apply to directories only "।

- Appuyez sur le bouton OK ।

- Le processus peut prendre plusieurs minutes pour un grand nombre de fichiers.

Définissez les autorisations de fichier comme:

- Accédez à votre site Web via FTP.

- Accédez à l’endroit où Magento est installé. Ex:(/ chemin / vers / votre / Magento / install /)

- Cliquez avec le bouton droit sur le fichier et sélectionnez le File Permissions option

- Une fois que vous avez cliqué sur l’option, une nouvelle fenêtre s’ouvrira. Dans le champ Valeur numérique, saisissez la valeur “600”.

- Activez ensuite l’option “Recurse into subdirectories” . Dans la liste ci-dessous, cochez la case intitulée “Apply to files only” ।

- Appuyez sur le bouton OK.

- Le processus peut prendre plusieurs minutes pour un grand nombre de fichiers.

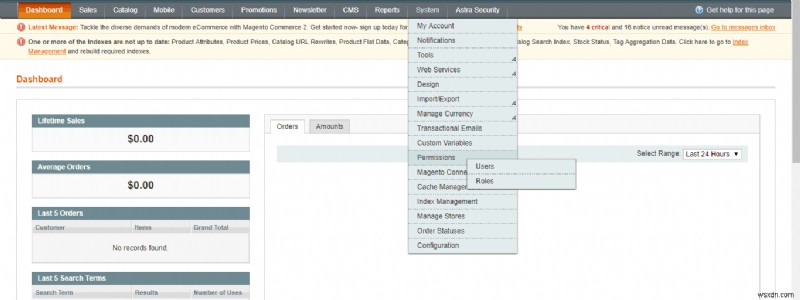

10. Définissez les rôles et autorisations utilisateur recommandés dans Magento Store

La définition des rôles d’utilisateur corrects aide à séparer les tâches. Il améliore également la sécurité du magasin car chaque utilisateur ne bénéficie pas de toutes les autorisations. Il existe différents niveaux d’autorisations. Vous pouvez attribuer un rôle à un utilisateur en fonction de son devoir et de vos préférences.

Voici les étapes pour définir les autorisations utilisateur correctes:

- Connectez-vous à votre site Web et accédez à ‘System’

- Cliquez sur ‘Permissions’ , vous verrez deux options ‘Users’ &‘Roles’

- ‘Roles’ est la section où vous pouvez définir des rôles, tandis que ‘Users’ est l’endroit où vous les attribuez.

11. Sauvegardez vos données régulièrement

En cas d’attaque inattendue, une sauvegarde peut sauver votre site. Une bonne sauvegarde permet de restaurer votre site Web piraté en quelques minutes. C’est la meilleure gestion des catastrophes que vous ayez. Mais, pour rendre les sauvegardes fonctionnelles, vous devez vous occuper de quelques choses, comme-

- les fichiers à inclure

- la fréquence de la sauvegarde

- la fonctionnalité de la sauvegarde

Avant de commencer à sauvegarder votre site, comprenez correctement les nécessités. Une sauvegarde doit inclure tous les fichiers nécessaires à la configuration, à l’apparence et au fonctionnement de votre site Web.Un site Web Magneto vous permet d’effectuer quatre types de sauvegardes telles que:

- Sauvegarde du système (comprend le code source + base de données + média),

- Sauvegarde de la base de données (exclusivement pour la base de données),

- Base de données avec sauvegarde des médias, et

- Système sans support de sauvegarde.

Remarque:

- Mettez votre site Web en mode maintenance avant d’effectuer une sauvegarde. Le site Web sort automatiquement du mode Maintenance après la sauvegarde.

- Assurez-vous que votre serveur et votre base de données sont sauvegardés sur un emplacement externe autre que votre serveur.

Une sauvegarde système est la sauvegarde la plus fonctionnelle car elle inclut à la fois le code source et la base de données. Cependant, vous pouvez mélanger les types en fonction de vos besoins.

Venir à la fréquence des sauvegardes. Eh bien, cela peut varier en fonction de la fréquence à laquelle vous mettez à jour le contenu de votre site Web. Vous pouvez opter pour des sauvegardes quotidiennes, hebdomadaires ou mensuelles.

Désormais les méthodes de sauvegarde, vous pouvez opter soit pour une sauvegarde manuelle, soit automatiser le processus.

Le but d’une sauvegarde est de restaurer votre site Web à sa position initiale et saine. Ainsi, vérifiez toujours complètement les sauvegardes sur votre site Web. Dans le cas d’un grand site, la restauration d’une sauvegarde devient trop fastidieuse et prend du temps. Dans de telles situations, il serait préférable de travailler avec votre hébergeur afin de déployer une solution de sauvegarde de base de données professionnelle.

12. Mettre à jour les correctifs de sécurité Magento 2.0 manquants

L’exécution de sites Web sur des versions obsolètes et vulnérables reste la principale cause de piratage dans le CMS. Exécutez toujours votre boutique sur la dernière version de Magento. Cela garantit que votre installation ne contient aucune vulnérabilité. Chaque mise à jour inclut les dernières améliorations de sécurité. Vérifiez les mises à jour de sécurité ici – https://magento.com/security

Si pour une raison quelconque vous ne pouvez pas mettre à niveau vers la dernière version, assurez-vous de installer tous les correctifs de sécurité comme recommandé par Magento. Bien que Magento publie des correctifs de sécurité pour résoudre les problèmes majeurs, les nouvelles versions de produits incluent également des améliorations supplémentaires pour aider à sécuriser le site.

13. Installer des extensions à partir d’une source fiable

Les extensions tierces non mises à jour et vulnérables sont à nouveau la cause principale de nombreux hacks. Assurez-vous d’installer des extensions uniquement à partir de sources fiables. Vous pouvez vérifier les statistiques et les critiques de Magento Marketplace et identifier quel développeur d’extension a un profil crédible. Par exemple, un développeur d’extension tel que FMEextenstions a une forte empreinte sur Marché Magento et propose une large gamme d’extensions vérifiées.

N’utilisez jamais d’extensions payantes publiées sur des torrent ou d’autres sites. Vérifiez l’assistance fournie par une extension. C’est la deuxième chose la plus importante après avoir vérifié si l’extension est mise à jour et maintenue souvent. Vérifiez toujours les extensions pour les problèmes de sécurité avant de les installer.

Ne cliquez pas sur les liens suspects ou n’ouvrez pas les e-mails suspects.Ne divulguez pas le mot de passe à votre serveur ou à l’administrateur Magento.Vérifiez périodiquement les accès administrateur non autorisés. Travaillez avec votre fournisseur d’hébergement pour examiner les journaux du serveur afin de détecter toute activité suspecte Système de détection d’intrusion (IDS) sur votre réseau.

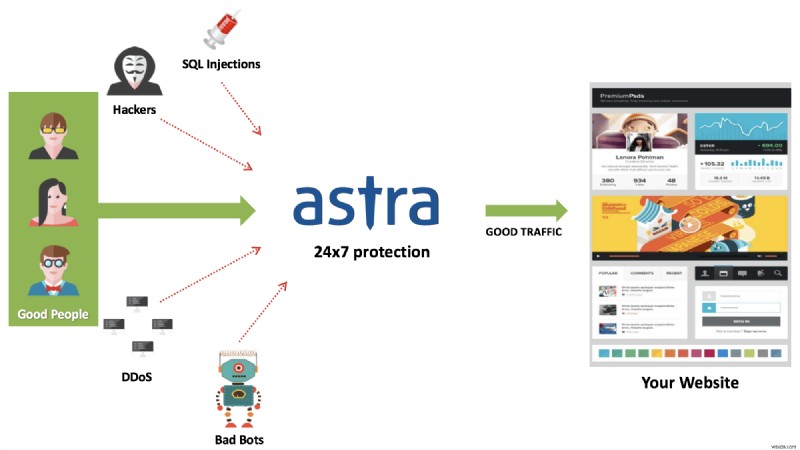

14. Sécuriser Magento Store avec un pare-feu d’application Web

Les magasins de commerce électronique sont une cible privilégiée des hackers. Utilisation d’un pare-feu d’application Web comme Astra peut aider à analyser le trafic et à découvrir des modèles suspects. Un pare-feu peut bloquer le trafic malveillant et les adresses IP qui tentent de pirater votre site Web. Il protège votre magasin contre XSS, LFI, RFI, injection SQL et plus de 100 menaces de sécurité.

Ne prenez pas nos mots pour ça. Voyez par vous-même!

Coup d’oeil à l’intérieur d’Astra

Avoir un pare-feu sur votre site Web, c’est comme avoir un bouclier de sécurité. Un pare-feu est le meilleur moyen de déployer un mécanisme de surveillance de site Web en temps réel. Voici comment le pare-feu Astra protège votre site Web:

15. Renforcement de votre serveur

La sécurisation de votre serveur est un autre pilier de la structure de sécurité du magasin. Avant d’héberger votre site Web, pesez bien le fournisseur d’hébergement pour ses offres, telles que –

- Sécurité

- Soutien

- Personnalisation

- Temps de chargement

Si vous le pouvez, demandez à l’hébergeur quelles mesures de sécurité il prend. Vérifiez également le support qu’il fournit. Un hébergement sans support approprié peut devenir vraiment frustrant au cas où quelque chose irait au sud avec votre site Web. Un hébergement géré résout ce problème de manière assez aiguë. Avec l’hébergement géré, vous obtenez un hébergeur dédié, qui s’occupe de votre site Web et est là pour résoudre les urgences 911 avec le site.

Hormis l’hébergement géré, l’hébergement sur un cloud fait fureur à l’heure actuelle. L’hébergement cloud réduit le temps de chargement de votre site car les informations proviennent du cluster le plus proche. Plusieurs sociétés comme Amazon, Serverguy, etc. proposent un hébergement cloud à des prix fiables.

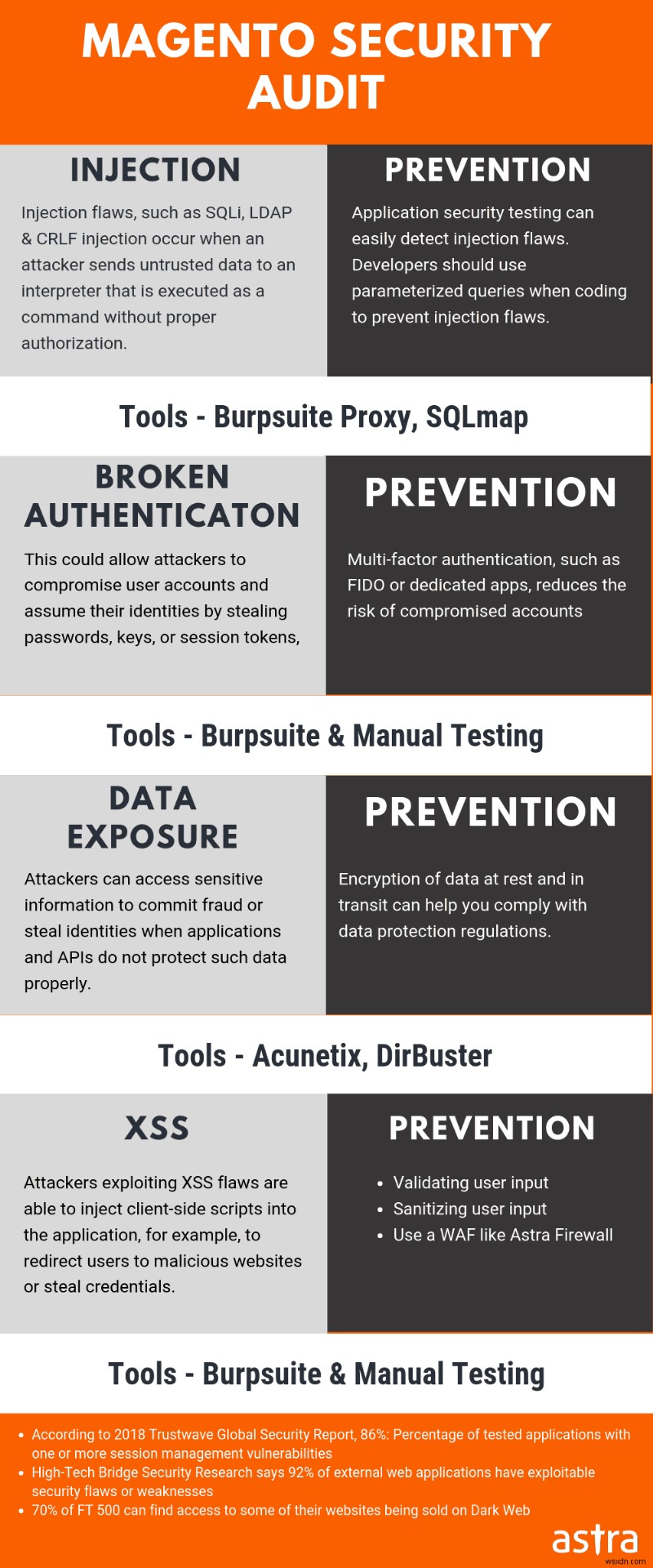

16. Audit de sécurité Magento

La maintenance d’un site Web comprend également son audit régulier. Un audit de sécurité vous aide à identifier les failles, les portes dérobées et la structure de sécurité brisée avant qu’un pirate ne le fasse. Désormais, une analyse approfondie telle qu’un audit peut ne pas être réalisable pour un propriétaire d’entreprise. Pourtant, vous pouvez opter pour un audit de sécurité professionnel par Astra.

Les experts en sécurité d’Astra effectuent un audit de sécurité approfondi et un pentesting pour vous, pendant que vous faites des affaires. Cet audit de sécurité découvrira chaque vulnérabilité, échappatoire et porte dérobée que votre site pourrait contenir. Nos ingénieurs en sécurité vous aideront également dans les étapes de fixation et promet d’être là jusqu’au moment où vos développeurs le répareront.

Sécurité Magento:à la fin…

Je sais, la création d’une boutique en ligne fringante nécessite d’énormes efforts, la maintenir davantage. Mais ce n’est pas impossible. Pour être honnête, c’est bien le contraire. Et j’espère avoir réussi à mettre en place les mesures de sécurité essentielles du magasin Magento. Suivez les pratiques fondamentales mentionnées et améliorez votre sécurité en ligne par dix.

Si vous pensez que nous en avons manqué, commentez ci-dessous. Je serai heureux de vous entendre!