क्लाइंट कंप्यूटर से BitLocker पुनर्प्राप्ति कुंजियों (पासवर्ड) के बैकअप को सुरक्षित रूप से संग्रहीत करने के लिए आप सक्रिय निर्देशिका का उपयोग कर सकते हैं। यदि आपके पास अपने डेटा को एन्क्रिप्ट करने के लिए BitLocker का उपयोग करने वाले कई उपयोगकर्ता हैं तो यह बहुत सुविधाजनक है। आप अपने डोमेन में समूह नीतियों को कॉन्फ़िगर कर सकते हैं ताकि BitLocker के साथ किसी भी ड्राइव को एन्क्रिप्ट करते समय, कंप्यूटर AD में अपने कंप्यूटर ऑब्जेक्ट खाते में पुनर्प्राप्ति कुंजी को सहेज लेगा (जैसे LAPS का उपयोग करके उत्पन्न स्थानीय कंप्यूटर व्यवस्थापक पासवर्ड संग्रहीत करना)।

सक्रिय निर्देशिका में बिटलॉकर कुंजियों को संग्रहीत करने के लिए कॉन्फ़िगर करने के लिए, आपके बुनियादी ढांचे को निम्नलिखित आवश्यकताओं को पूरा करना होगा:

- प्रो और एंटरप्राइज़ संस्करणों के साथ Windows 10 या Windows 8.1 चलाने वाले क्लाइंट कंप्यूटर;

- एडी स्कीमा संस्करण:विंडोज सर्वर 2012 या उच्चतर;

- आपकी GPO ADMX फ़ाइलें नवीनतम संस्करणों में अपडेट होनी चाहिए।

सामग्री:

- AD में BitLocker पुनर्प्राप्ति कुंजियों को संग्रहीत करने के लिए समूह नीति को कैसे कॉन्फ़िगर करें?

- सक्रिय निर्देशिका में BitLocker पुनर्प्राप्ति कुंजी कैसे देखें और प्रबंधित करें?

AD में BitLocker पुनर्प्राप्ति कुंजियों को संग्रहीत करने के लिए समूह नीति को कैसे कॉन्फ़िगर करें?

सक्रिय निर्देशिका डोमेन में स्वचालित रूप से (बैकअप) BitLocker पुनर्प्राप्ति कुंजियों को सहेजने के लिए, आपको एक विशेष GPO कॉन्फ़िगर करने की आवश्यकता है।

- डोमेन समूह नीति प्रबंधन कंसोल खोलें (

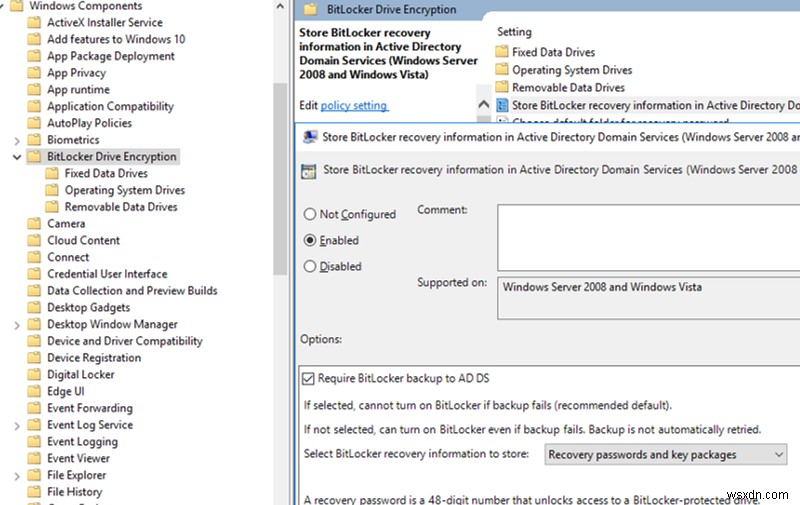

gpmc.msc), एक नया GPO बनाएं और इसे OU से उन कंप्यूटरों से लिंक करें जिन्हें आप AD में स्वचालित BitLocker कुंजी सहेजना सक्षम करना चाहते हैं; - कंप्यूटर कॉन्फ़िगरेशन -> व्यवस्थापकीय टेम्प्लेट -> Windows घटक -> BitLocker ड्राइव एन्क्रिप्शन पर जाएं;

- सक्षम करेंसक्रिय निर्देशिका डोमेन सेवाओं में BitLocker पुनर्प्राप्ति जानकारी संग्रहीत करें निम्नलिखित सेटिंग्स के साथ नीति:AD DS के लिए BitLocker बैकअप की आवश्यकता है और स्टोर करने के लिए BitLocker पुनर्प्राप्ति जानकारी चुनें:पुनर्प्राप्ति पासवर्ड और कुंजी पैकेज;

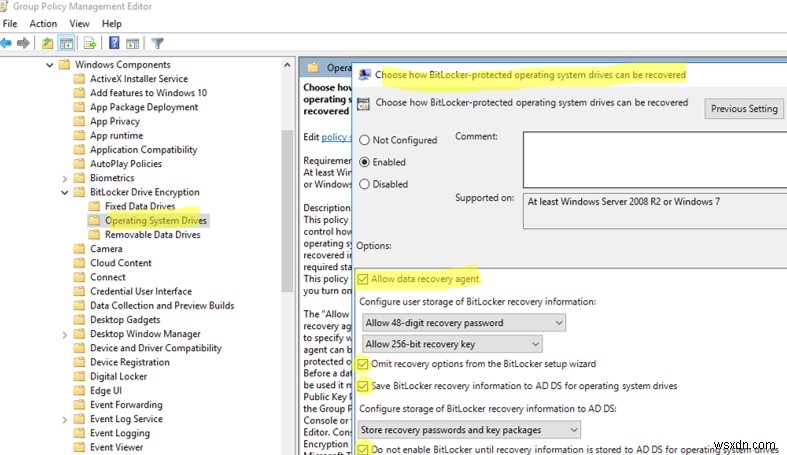

- फिर कंप्यूटर कॉन्फ़िगरेशन -> नीतियां -> प्रशासनिक टेम्पलेट -> विंडोज घटक -> बिटलॉकर ड्राइव एन्क्रिप्शन -> ऑपरेटिंग सिस्टम ड्राइव पर जाएं और नीति को सक्षम करें चुनें कि बिटलॉकर-संरक्षित ऑपरेटिंग सिस्टम ड्राइव को कैसे पुनर्प्राप्त किया जा सकता है . ध्यान दें कि यह जांचने की अनुशंसा की जाती है कि बिटलॉकर को तब तक सक्षम न करें जब तक कि पुनर्प्राप्ति जानकारी ऑपरेटिंग सिस्टम ड्राइव के लिए AD DS में संग्रहीत न हो जाए . यदि आप विकल्प की जांच करते हैं, तो बिटलॉकर तब तक ड्राइव एन्क्रिप्शन शुरू नहीं करेगा जब तक कि कंप्यूटर एडी में एक नई पुनर्प्राप्ति कुंजी सहेजता नहीं है (यदि आप एक मोबाइल उपयोगकर्ता हैं, तो आपको डोमेन नेटवर्क के अगले कनेक्शन की प्रतीक्षा करनी होगी);

- हमारे मामले में, ऑपरेटिंग सिस्टम ड्राइव के लिए बिटलॉकर कुंजी की स्वचालित बचत सक्षम है। यदि आप बाहरी मीडिया उपकरणों या अन्य ड्राइव के लिए BitLocker पुनर्प्राप्ति कुंजियों को सहेजना चाहते हैं, तो इन GPO अनुभागों में एक समान नीति कॉन्फ़िगर करें:फिक्स्ड डेटा ड्राइव और हटाने योग्य डेटा ड्राइव;

- ग्राहकों पर समूह नीति सेटिंग अपडेट करें:

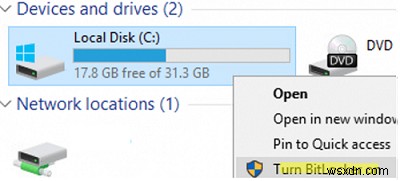

gpupdate /force - बिटलॉकर का उपयोग करके विंडोज 10 प्रो चलाने वाले अपने कंप्यूटर के सिस्टम ड्राइव को एन्क्रिप्ट करें (BitLocker चालू करें );

- Windows 10 सक्रिय निर्देशिका में कंप्यूटर के लिए BitLocker पुनर्प्राप्ति कुंजी को सहेजेगा और ड्राइव को एन्क्रिप्ट करेगा। आपके पास एक ही कंप्यूटर के लिए एकाधिक बिटलॉकर पुनर्प्राप्ति पासवर्ड हो सकते हैं (उदाहरण के लिए, विभिन्न हटाने योग्य उपकरणों के लिए)।

यदि कंप्यूटर डिस्क पहले से ही BitLocker का उपयोग करके एन्क्रिप्ट की गई है, तो आप AD में मैन्युअल रूप से सिंक कर सकते हैं। कमांड चलाएँ:

manage-bde -protectors -get c:

संख्यात्मक पासवर्ड आईडी को कॉपी करें मान (उदाहरण के लिए, 22A6A1F0-1234-2D21-AF2B-7123211335047 )।

पुनर्प्राप्ति कुंजी को वर्तमान कंप्यूटर के AD खाते में सहेजने के लिए नीचे दिए गए आदेश को चलाएँ:

manage-bde -protectors -adbackup C: -id {22A6A1F0-1234-2D21-AF2B-7123211335047}

आपको यह संदेश दिखाई देगा:

Recovery information was successfully backed up to Active Directoryया आप PowerShell का उपयोग करके अपने सिस्टम ड्राइव के लिए सक्रिय निर्देशिका में BitLocker पुनर्प्राप्ति कुंजी का बैकअप ले सकते हैं:

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorId

सक्रिय निर्देशिका में BitLocker पुनर्प्राप्ति कुंजी कैसे देखें और प्रबंधित करें?

सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर स्नैप-इन (ADUC, dsa.msc) से BitLocker पुनर्प्राप्ति कुंजियों को प्रबंधित करने के लिए ), आपको दूरस्थ सर्वर व्यवस्थापन उपकरण (RSAT) स्थापित करना होगा।

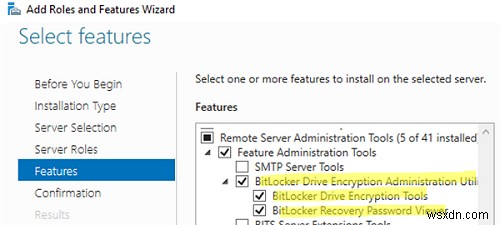

Windows सर्वर में, आप BitLocker Drive Encryption व्यवस्थापन उपयोगिता . को स्थापित कर सकते हैं सर्वर मैनेजर (इसमें बिटलॉकर ड्राइव एन्क्रिप्शन टूल्स और बिटलॉकर रिकवरी पासवर्ड व्यूअर शामिल हैं) का उपयोग कर सुविधा।

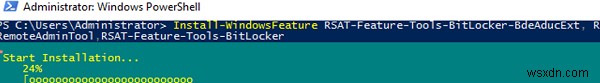

या आप PowerShell का उपयोग करके इन Windows सर्वर सुविधाओं को स्थापित कर सकते हैं:

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

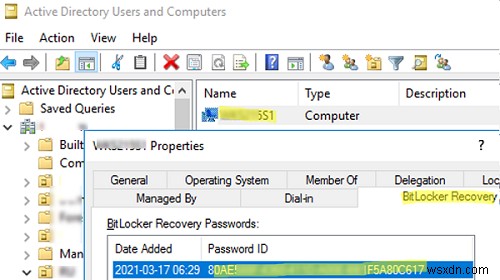

अब, यदि आप ADUC कंसोल में किसी भी कंप्यूटर के गुण खोलते हैं, तो आपको एक नया BitLocker पुनर्प्राप्ति दिखाई देगा। टैब।

यहां आप देख सकते हैं कि पासवर्ड कब बनाया गया था, पासवर्ड आईडी और बिटलॉकर रिकवरी कुंजी प्राप्त करें।

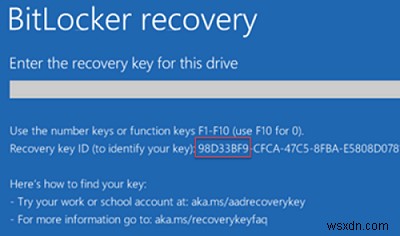

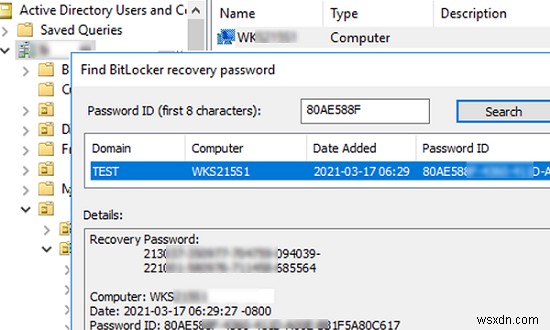

फिर यदि कोई उपयोगकर्ता अपना बिटलॉकर पासवर्ड भूल जाता है, तो वह कंप्यूटर स्क्रीन पर प्रदर्शित पुनर्प्राप्ति कुंजी के पहले 8 प्रतीकों को व्यवस्थापक को बता सकता है, और व्यवस्थापक कार्रवाई -> BitLocker पुनर्प्राप्ति पासवर्ड ढूंढें और इसे उपयोगकर्ता को बताएं। पुनर्प्राप्ति पासवर्ड (48-अंकीय संख्या) एक बिटलॉकर-संरक्षित ड्राइव को अनलॉक करने में मदद करेगा।

डिफ़ॉल्ट रूप से, केवल डोमेन व्यवस्थापक ही BitLocker पुनर्प्राप्ति कुंजी देख सकते हैं। सक्रिय निर्देशिका में, आप किसी विशिष्ट OU में BitLocker पुनर्प्राप्ति कुंजियों को देखने के लिए किसी भी उपयोगकर्ता समूह को अनुमतियाँ सौंप सकते हैं। ऐसा करने के लिए, msFVE-RecoveryInformation . देखने की अनुमति सौंपें विशेषता मान।

इसलिए, इस लेख में, हमने दिखाया है कि सक्रिय निर्देशिका में BitLocker पुनर्प्राप्ति कुंजियों के स्वचालित बैकअप को कैसे कॉन्फ़िगर किया जाए। यदि कोई उपयोगकर्ता BitLocker पासवर्ड भूल जाता है, तो आप उसे प्राप्त कर सकते हैं और उपयोगकर्ता के डिवाइस पर डेटा तक पहुंच बहाल कर सकते हैं।

यदि हार्ड ड्राइव का BitLocker सिस्टम सूचना क्षेत्र क्षतिग्रस्त है, तो आप इस आलेख के अनुसार डेटा को डिक्रिप्ट करने का प्रयास कर सकते हैं।