विंडोज सर्वर 2016 में सक्रिय निर्देशिका का संस्करण एक दिलचस्प विशेषता पेश करता है जो आपको अस्थायी रूप से एक उपयोगकर्ता को एडी सुरक्षा समूह में जोड़ने की अनुमति देता है। इस सुविधा को अस्थायी समूह सदस्यता (समय आधारित) . कहा जाता है . इस सुविधा का उपयोग तब किया जा सकता है जब आपको अस्थायी रूप से किसी उपयोगकर्ता को AD सुरक्षा समूह सदस्यता के आधार पर कुछ अधिकार देने की आवश्यकता होती है। निर्दिष्ट समय बीत जाने के बाद, उपयोगकर्ता को सुरक्षा समूह (व्यवस्थापक के हस्तक्षेप के बिना) से स्वचालित रूप से हटा दिया जाएगा।

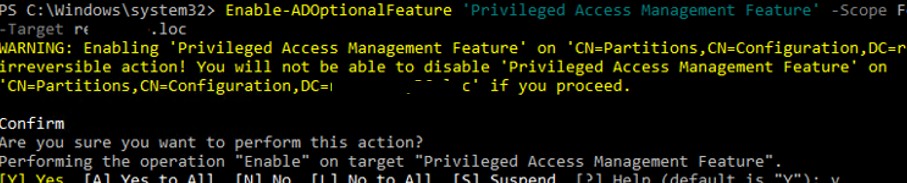

अस्थायी समूह सदस्यता का उपयोग करने के लिए, आपको विशेषाधिकार प्राप्त प्रबंधन सुविधा को सक्षम करने की आवश्यकता है आपके सक्रिय निर्देशिका फ़ॉरेस्ट में। AD रीसायकल बिन की तरह (जो आपको हटाए गए ऑब्जेक्ट को पुनर्प्राप्त करने की अनुमति देता है), आप PAM को सक्षम करने के बाद उसे अक्षम नहीं कर सकते।

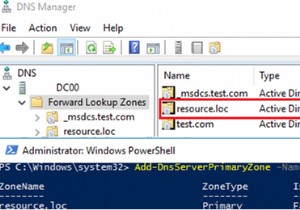

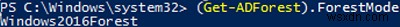

सुनिश्चित करें कि आपका AD फ़ॉरेस्ट Windows Server 2016 फ़ॉरेस्ट फ़ंक्शन स्तर (या उच्चतर) पर चल रहा है:

(Get-ADForest).ForestMode

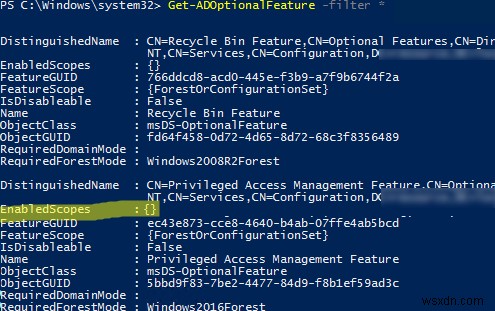

जाँच करें कि AD PowerShell मॉड्यूल से कमांड का उपयोग करके वर्तमान फ़ॉरेस्ट में विशेषाधिकार पहुँच प्रबंधन सुविधा सक्षम है या नहीं:

Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'"

हमें EnableScopes . का मान चाहिए पैरामीटर। यह हमारे उदाहरण में खाली है। इसका मतलब है कि इस फ़ॉरेस्ट के लिए प्रिविलेज्ड एक्सेस मैनेजमेंट फ़ीचर सक्षम नहीं है।

इसे सक्रिय करने के लिए, सक्षम करें-ADOptionalFeature . का उपयोग करें कमांड, और अपने वन नाम को तर्कों में से एक के रूप में निर्दिष्ट करें:

Enable-ADOptionalFeature 'Privileged Access Management Feature' -Scope ForestOrConfigurationSet -Target contoso.com

Enable-ADOptionalFeature: The SMO role ownership could not be verified because its directory partition has not replicated successfully with at least one replication partner " आदेश चलाते समय प्रकट होता है, डोमेन नियंत्रकों और AD प्रतिकृति की स्थिति और FSMO भूमिका स्वामियों की उपलब्धता की जाँच करें। मैन्युअल रूप से AD प्रतिकृति को बाध्य करें।

कमांड चलाएँ Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'" | select EnabledScopes और जांचें कि सक्षमस्कोप फ़ील्ड खाली नहीं है।

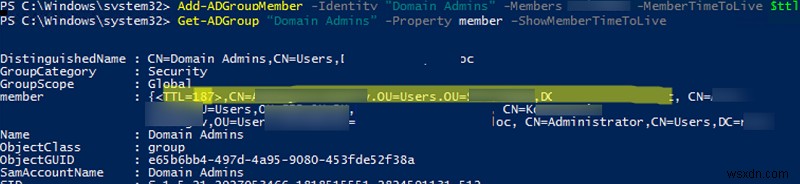

dsa.msc में ADUC ग्राफिकल स्नैप से सुरक्षा समूह में अस्थायी रूप से जोड़ना ) समर्थित नहीं है। PAM सक्षम होने के बाद, आप एक विशेष तर्क MemberTimeToLive का उपयोग करके किसी उपयोगकर्ता को AD समूह में जोड़ने का प्रयास कर सकते हैं Add-ADGroupMember cmdlet का। नई-समय अवधि . का उपयोग करके समय अंतराल (TTL) सेट करना सुविधाजनक है सीएमडीलेट। मान लें कि आप उपयोगकर्ता को जोड़ना चाहते हैं test1 डोमेन व्यवस्थापकों . को 15 मिनट के लिए समूह:

$ttl = New-TimeSpan -Minutes 5

Add-ADGroupMember -Identity "Domain Admins" -Members test1 -MemberTimeToLive $ttl

Get-ADGroup cmdlet:Get-ADGroup 'Domain Admins' -Property member –ShowMemberTimeToLive का उपयोग करके आप जांच सकते हैं कि उपयोगकर्ता कितने समय तक समूह सदस्य रहेगा।

कमांड परिणामों में आप <TTL=187,CN=test1,CN=Users,DC=woshub,DC=loc> समूह के सदस्यों के लिए। TTL मान सेकंड में प्रदर्शित होता है। इसका अर्थ है कि इस उपयोगकर्ता को अस्थायी रूप से डोमेन व्यवस्थापक समूह में जोड़ा गया है। 187 सेकंड के बाद, उसे स्वतः ही समूह से हटा दिया जाएगा

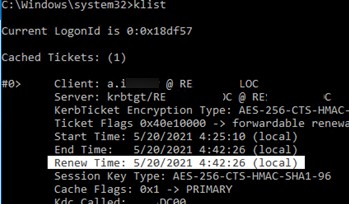

उपयोगकर्ता Kerberos टिकट भी समाप्त हो जाता है। यह इस तथ्य के कारण लागू किया गया है कि केडीसी एडी समूहों में अस्थायी सदस्यता वाले उपयोगकर्ता के लिए टीटीएल मूल्य के न्यूनतम के बराबर आजीवन टिकट जारी करता है।

आप आदेश के साथ अगले Kerberos टिकट नवीनीकरण समय की जांच कर सकते हैं:

klist

TGT टिकट के अगले नवीनीकरण का समय नवीनीकरण समय . में प्रदर्शित होता है पैरामीटर।

इससे पहले, हमने दिखाया कि बिना लॉग ऑफ किए AD समूह सदस्यता को ताज़ा करने के लिए klist का उपयोग कैसे करें।

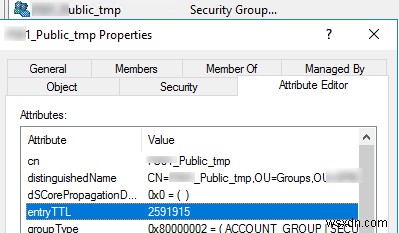

AD में भी (Windows2003Fores फ़ॉरेस्ट कार्यात्मक स्तर या नए के साथ), आप अस्थायी AD समूह बना सकते हैं। ऐसे समूहों के लिए, dynamicObject वर्ग का प्रयोग किया जाता है। ऐसे समूहों का स्वत:विलोपन सक्रिय निर्देशिका कचरा संग्रह प्रक्रिया द्वारा किया जाता है।

उदाहरण के लिए, एक अस्थायी समूह बनाने के लिए जो एक महीने के बाद स्वचालित रूप से हटा दिया जाएगा (2592000 = 31 * 24 * 60 * 60 ), निम्न पावरशेल स्क्रिप्ट का उपयोग करें:

$OU = [adsi]"LDAP://OU=Groups,OU=Munich,OU=DE,DC=woshub,DC=loc"

$Group = $OU.Create("group","cn=MUN-FS01_Public_tmp")

$Group.PutEx(2,"objectClass",@("dynamicObject","group"))

$Group.Put("entryTTL","2678400")

$Group.SetInfo()

ADUC कंसोल में समूह विशेषताएँ खोलें। एंट्रीTTL पर ध्यान दें गुण। यह इंगित करता है कि यह AD समूह कितने सेकंड में हटा दिया जाएगा।

इससे पहले, एक अस्थायी AD समूह सदस्यता को लागू करने के लिए, आपको गतिशील वस्तुओं, विभिन्न स्क्रिप्ट और शेड्यूल किए गए कार्यों, या काफी जटिल सिस्टम (Microsoft Forefront Identity Manager, आदि) का उपयोग करना पड़ता था। अब, Windows Server 2016/2019 में, यह आसान सुविधा आउट-ऑफ़-द-बॉक्स उपलब्ध है।