सुक्षम पासवर्ड नीतियां (FGPP) आपको विशिष्ट उपयोगकर्ताओं या समूहों के लिए एकाधिक पासवर्ड नीतियां बनाने की अनुमति देता है। सक्रिय निर्देशिका के विंडोज सर्वर 2008 संस्करण से शुरू होने वाली एकाधिक पासवर्ड नीतियां उपलब्ध हैं। AD के पिछले संस्करणों में, आप प्रति डोमेन केवल एक पासवर्ड नीति बना सकते थे (डिफ़ॉल्ट डोमेन नीति का उपयोग करके)।

इस लेख में, हम एक सक्रिय निर्देशिका डोमेन में एकाधिक पासवर्ड सेटिंग ऑब्जेक्ट बनाने और कॉन्फ़िगर करने का तरीका दिखाएंगे।

सामग्री:

- बढ़िया पासवर्ड नीतियां अवधारणाएं

- सक्रिय निर्देशिका में पासवर्ड सेटिंग नीति (पीएसओ) कैसे बनाएं?

- पावरशेल का उपयोग करके बढ़िया पासवर्ड नीतियां (पीएसओ) कॉन्फ़िगर करना

ठीक-ठाक पासवर्ड नीतियां अवधारणाएं

परिष्कृत पासवर्ड नीतियां एक व्यवस्थापक को एकाधिक कस्टम पासवर्ड सेटिंग ऑब्जेक्ट . बनाने की अनुमति देती हैं (पीएसओ ) एक AD डोमेन में। पीएसओ में, आप पासवर्ड आवश्यकताएं (लंबाई, जटिलता, इतिहास) और खाता लॉकआउट विकल्प सेट कर सकते हैं। PSO नीतियों को विशिष्ट उपयोगकर्ताओं या समूहों को सौंपा जा सकता है, लेकिन सक्रिय निर्देशिका कंटेनरों (OUs) को नहीं। यदि किसी उपयोगकर्ता को कोई PSO असाइन किया जाता है, तो डिफ़ॉल्ट डोमेन नीति GPO से पासवर्ड नीति सेटिंग अब उपयोगकर्ता पर लागू नहीं होती हैं।

उदाहरण के लिए, FGPP नीतियों का उपयोग करके आप व्यवस्थापक खातों, सेवा खातों, या डोमेन संसाधनों तक बाहरी पहुंच रखने वाले उपयोगकर्ताओं (वीपीएन या DirectAccess के माध्यम से) के लिए पासवर्ड की लंबाई और जटिलता की आवश्यकताओं को बढ़ा सकते हैं।

एक डोमेन में एकाधिक FGPP पासवर्ड नीतियों का उपयोग करने के लिए बुनियादी आवश्यकताएं:

- Windows Server 2008 डोमेन या नए डोमेन का कार्यात्मक स्तर;

- पासवर्ड नीतियां उपयोगकर्ताओं को या वैश्विक को सौंपी जा सकती हैं (!) सुरक्षा समूह;

- FGPP पूरी तरह से लागू है (आप GPO में कुछ पासवर्ड सेटिंग सेट नहीं कर सकते हैं, और उनमें से कुछ FGPP में)

सक्रिय निर्देशिका में पासवर्ड सेटिंग नीति (पीएसओ) कैसे बनाएं?

Windows Server 2012 और नए पर, आप सक्रिय निर्देशिका व्यवस्थापन केंद्र (ADAC) के ग्राफ़िकल इंटरफ़ेस से बारीक-बारीक पासवर्ड नीतियां बना और संपादित कर सकते हैं कंसोल.

AD के इस संस्करण में एक सक्रिय निर्देशिका रीसायकल बिन भी शामिल है, जो आपको हटाए गए AD ऑब्जेक्ट और प्रबंधित सेवा खाते (gMSA) को पुनर्स्थापित करने की अनुमति देता है।इस उदाहरण में, हम दिखाएंगे कि डोमेन व्यवस्थापकों के लिए एक अलग पासवर्ड नीति कैसे बनाएं और असाइन करें समूह।

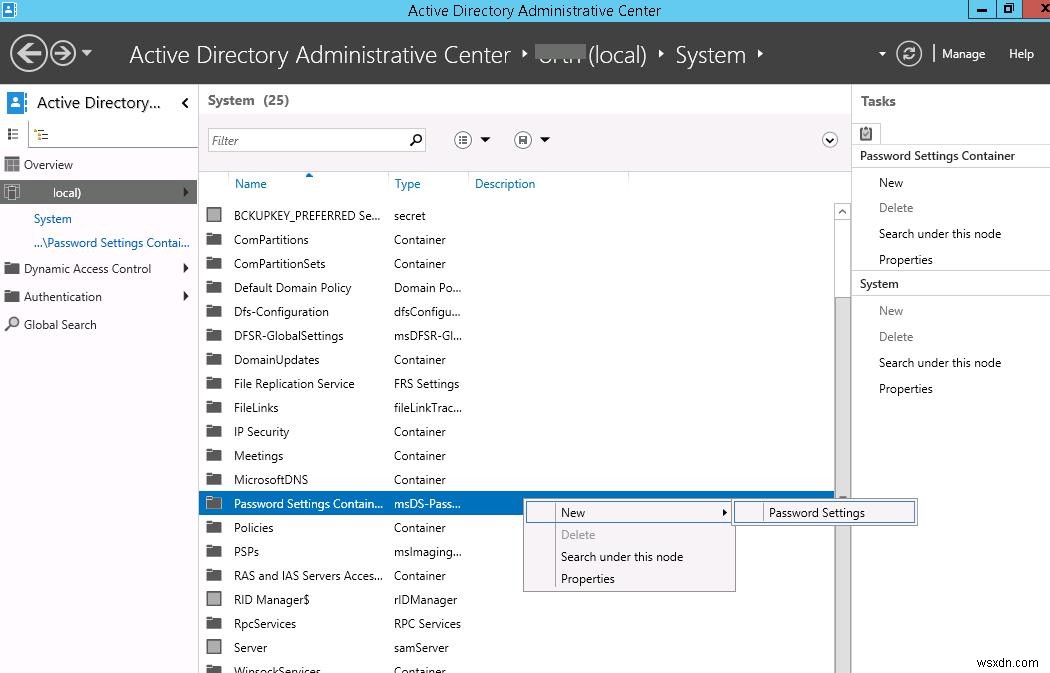

सक्रिय निर्देशिका प्रशासनिक केंद्र प्रारंभ करें (dsac.msc ), ट्री व्यू पर स्विच करें और सिस्टम . का विस्तार करें कंटेनर। पासवर्ड सेटिंग कंटेनर खोजें , उस पर राइट-क्लिक करें, और नया . चुनें -> पासवर्ड सेटिंग.

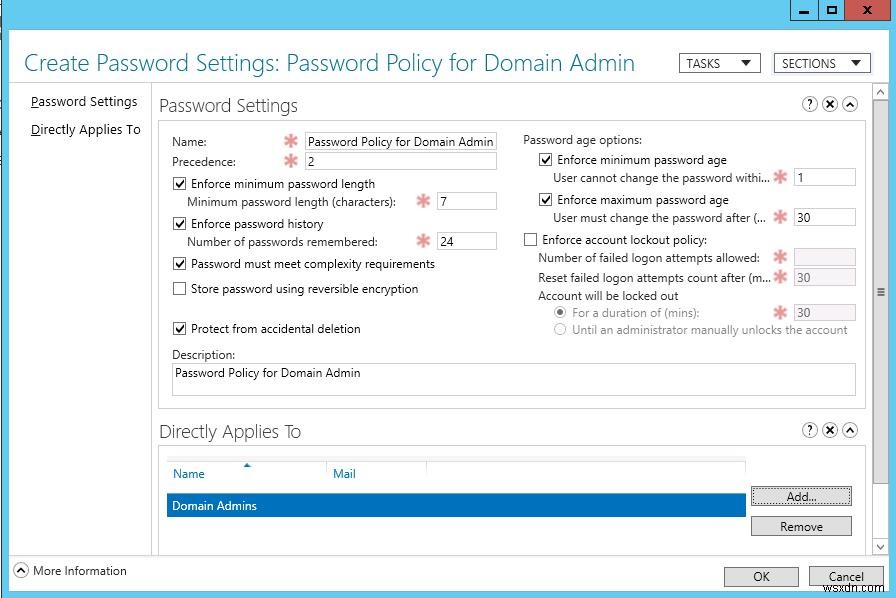

पासवर्ड नीति का नाम निर्दिष्ट करें (हमारे उदाहरण में यह डोमेन व्यवस्थापकों के लिए पासवर्ड नीति है ) और इसकी सेटिंग्स को कॉन्फ़िगर करें (एक पासवर्ड की न्यूनतम लंबाई और जटिलता, इतिहास में संग्रहीत पासवर्ड की संख्या, लॉकआउट सेटिंग्स, पासवर्ड कितनी बार बदलना है, आदि)।

प्रत्येक PSO पैरामीटर (msDS-PasswordSettings .) class) को एक अलग AD विशेषता द्वारा वर्णित किया गया है: - msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-Lockoutसीमा

- msDS-MaximumPasswordAge

- msDS-न्यूनतम पासवर्ड आयु

- msDS-न्यूनतम पासवर्ड लंबाई

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-पासवर्डसेटिंगप्राथमिकता

प्राथमिकता . पर ध्यान दें गुण। यह विशेषता वर्तमान पासवर्ड नीति की प्राथमिकता निर्धारित करती है। यदि किसी ऑब्जेक्ट में कई FGPP नीतियां असाइन की गई हैं, तो प्राथमिकता फ़ील्ड में न्यूनतम मान वाली नीति लागू की जाएगी।

नोट ।- यदि किसी उपयोगकर्ता की दो नीतियां समान वरीयता मान असाइन की गई हैं, तो निम्न GUID वाली नीति लागू की जाएगी।

- यदि किसी उपयोगकर्ता के पास कई नीतियां असाइन की गई हैं, और उनमें से एक AD सुरक्षा समूह के माध्यम से सक्षम है, और दूसरी सीधे उपयोगकर्ता खाते को असाइन की गई है, तो खाते को दी गई नीति लागू की जाएगी।

फिर इस पर सीधे लागू होता है . में समूह या उपयोगकर्ता जोड़ें नीति लागू करने के लिए अनुभाग (हमारे मामले में, यह डोमेन व्यवस्थापक है)। हम अनुशंसा करते हैं कि आप व्यक्तिगत उपयोगकर्ताओं के बजाय समूहों पर PSO नीति लागू करें। नीति सहेजें।

उसके बाद, यह पासवर्ड नीति डोमेन व्यवस्थापक समूह के सभी सदस्यों पर लागू होगी।

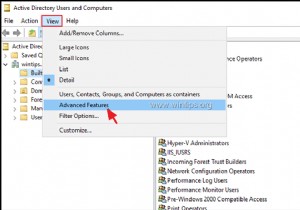

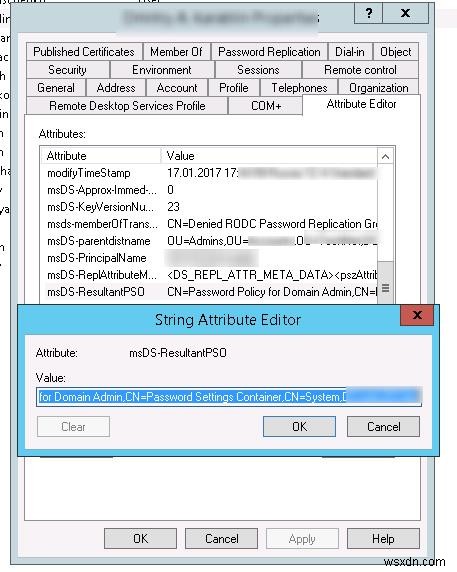

सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर प्रारंभ करें (dsa.msc ) कंसोल (उन्नत सुविधाएं विकल्प सक्षम के साथ) और डोमेन व्यवस्थापक समूह से किसी भी उपयोगकर्ता के गुण खोलें। विशेषता संपादक टैब पर जाएं और निर्मित . चुनें फ़िल्टर . में विकल्प फ़ील्ड.

msDS-ResultantPSO खोजें उपयोगकर्ता विशेषता। यह विशेषता उपयोगकर्ता के लिए सक्षम पासवर्ड नीति दिखाती है (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=woshub,DC=com )।

आप dsget . का उपयोग करके किसी उपयोगकर्ता के लिए वर्तमान PSO नीति भी प्राप्त कर सकते हैं उपकरण:

dsget user "CN=Max,OU=Admins,DC=woshub,DC=com" –effectivepso

पावरशेल का उपयोग करके बारीक-बारीक पासवर्ड नीतियां (पीएसओ) कॉन्फ़िगर करना

आप पावरशेल का उपयोग करके पीएसओ पासवर्ड नीतियों का प्रबंधन कर सकते हैं (सक्रिय निर्देशिका पावरशेल मॉड्यूल आपके कंप्यूटर पर स्थापित होना चाहिए)।

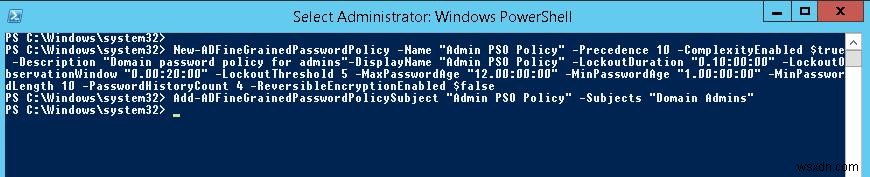

New-ADFineGrainedPasswordPolicy cmdlet का उपयोग एक नया PSO बनाने के लिए किया जाता है:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

अब आप किसी उपयोगकर्ता समूह को पासवर्ड नीति असाइन कर सकते हैं:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

PSO नीति सेटिंग बदलने के लिए:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

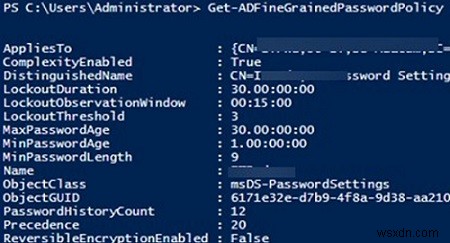

डोमेन में सभी FGPP नीतियों की सूची बनाएं:

Get-ADFineGrainedPasswordPolicy -Filter *

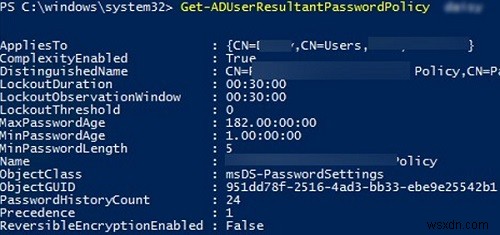

किसी विशिष्ट उपयोगकर्ता पर लागू होने वाली परिणामी पासवर्ड नीति प्राप्त करने के लिए Get-ADUserResultantPasswordPolicy कमांड का उपयोग करें।

Get-ADUserResultantPasswordPolicy -Identity jsmith

उपयोगकर्ता पर लागू होने वाले PSO का नाम नाम . में निर्दिष्ट है फ़ील्ड.

आप Get-ADGroup cmdlet का उपयोग करके किसी सक्रिय निर्देशिका समूह को असाइन की गई PSO नीतियों की सूची प्रदर्शित कर सकते हैं:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

डिफ़ॉल्ट डोमेन नीति GPO से डिफ़ॉल्ट पासवर्ड नीति सेटिंग दिखाने के लिए, कमांड चलाएँ:

Get-ADDefaultDomainPasswordPolicy

P@ssw0rd , Pa$$w0rd , आदि। हम अनुशंसा करते हैं कि आप कमजोर उपयोगकर्ता पासवर्ड के लिए समय-समय पर अपने डोमेन का ऑडिट करें।