नए हार्डवेयर बग बताए गए हैं जो प्रोसेसर को प्रभावित करते हैं। जिन्हें इंटेल, एएमडी और एआरएम द्वारा डिजाइन किया गया है। इन सुरक्षा खामियों के बारे में Google के Project Zero ने बताया था। और इसे पहले से ही अब तक के सबसे खराब CPU अटैक बग्स में से एक कहा जा रहा है।

स्पेक्टर मेल्टडाउन समझाया गया:

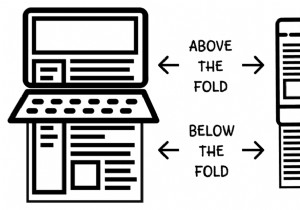

मेल्टडाउन और स्पेक्टर कमजोरियां दुर्भावनापूर्ण प्रोग्राम को पढ़ने की अनुमति देती हैं। साथ ही अन्य कार्यक्रमों से डेटा एक्सेस करना। सभी सिस्टम प्रभावित होते हैं जो किसी भी आधुनिक कंप्यूटिंग डिवाइस का उपयोग करते हैं। आप एक वर्डप्रेस साइट के मालिक या वेबसाइटों के एक आकस्मिक ब्राउज़र हो सकते हैं। यह समस्या आपको नुकसान पहुंचा सकती है। उदाहरण के लिए, आपके पास एक दुर्भावनापूर्ण साइट तक पहुंचने वाला ब्राउज़र टैब है। यह टैब ब्राउज़र पर स्थापित पासवर्ड मैनेजर से डेटा एक्सेस करने में सक्षम है। या अन्य टैब से कुकीज़ भी। इसी तरह, यदि आपके पास वेब होस्ट के साथ होस्ट की गई वर्डप्रेस साइट है। और इसमें एक ही हार्डवेयर साझा करने वाली कई साइटें हैं। आपकी साइट डेटा उल्लंघन की चोरी के लिए अतिसंवेदनशील है। इसका मतलब है कि चाहे आप साझा पर हों या होस्ट करने में कामयाब हों। आप बुरी स्थिति में हैं।

स्पेक्ट्रर और मेल्टडाउन खतरनाक क्यों हैं?

यह विशेष समस्या उन सभी को प्रभावित करती है जो किसी भी आधुनिक कंप्यूटिंग डिवाइस का उपयोग करते हैं। आप एक वर्डप्रेस साइट के मालिक या वेबसाइटों के एक आकस्मिक ब्राउज़र हो सकते हैं। यह समस्या आपको नुकसान पहुंचा सकती है। उदाहरण के लिए, आपके पास एक दुर्भावनापूर्ण साइट तक पहुंचने वाला ब्राउज़र टैब है। यह टैब ब्राउज़र पर स्थापित पासवर्ड मैनेजर से डेटा एक्सेस कर सकता है . या यहां तक कि अन्य टैब से कुकीज़ से भी। उसी तरह, यदि आपके पास वेब होस्ट के साथ होस्ट की गई वर्डप्रेस साइट है। और होस्ट के पास समान हार्डवेयर साझा करने वाली कई साइटें हैं। आपकी साइट डेटा चोरी के लिए अतिसंवेदनशील है। इसका मतलब है कि चाहे आप साझा या प्रबंधित होस्टिंग पर हों। आप बुरी स्थिति में हैं।

क्या मैं एक वेबसाइट स्वामी के रूप में प्रभावित हूं?

अभी तक, आप पहले से ही मेल्टडाउन सुरक्षा बग से प्रभावित हैं। डेटा चोरी में पासवर्ड, एसएसएल कुंजियाँ और अन्य संवेदनशील जानकारी शामिल हो सकती है।

एक WordPress साइट के स्वामी के रूप में मुझे क्या करना चाहिए?

वर्डप्रेस साइट को होस्ट करने के चार लोकप्रिय तरीके हैं:

साझा होस्टिंग – GoDaddy, Bluehost, SiteGround और अन्य।

साझा होस्टिंग पर, कई अन्य साइटों के साथ-साथ कई साइटें चल रही हैं। और एक सर्वर पर बहुत करीब से। इन सर्वरों में एक निश्चित स्तर की सुरक्षा होती है। एक साइट की दूसरे से सुरक्षा सुनिश्चित करना। साइटों के बीच की यह दीवार सामान्य ऑपरेशन के तहत पर्याप्त है। लेकिन इसका उल्लंघन किया जा सकता है। सभी वेबसाइट इंस्टेंस एक ही मशीन पर चल रहे हैं। यह भेद्यता दुर्भावनापूर्ण साइट को अन्य साइटों पर डेटा तक पहुंचने का प्रयास करने की अनुमति दे सकती है।

वेब होस्ट, इस मामले में, स्पेक्टर मेल्टडाउन पैच को तैनात करने के लिए जिम्मेदार हैं। आपको अपने वेब होस्ट के साथ अनुवर्ती कार्रवाई करनी चाहिए। और सुनिश्चित करें कि उनके पास इसके लिए एक योजना है।

प्रबंधित WordPress होस्टिंग - WP इंजन, पैन्थियॉन, आदि।

प्रबंधित वर्डप्रेस होस्टिंग को पारंपरिक रूप से एक बेहतर होस्टिंग माना जाता है। और साझा होस्टिंग से भी अधिक सुरक्षित विकल्प। अधिकांश लोकप्रिय प्रबंधित वर्डप्रेस होस्टिंग प्रदाता साइटों को बड़े क्लाउड प्रदाता पर होस्ट करते हैं। उन प्रदाताओं में एडब्ल्यूएस, डिजिटल महासागर, Google क्लाउड शामिल हैं। प्रबंधित होस्टिंग एक साइट के दूसरी साइट को प्रभावित करने के जोखिम को कम करती है। यह उसी सर्वर पर अन्य साइटें हैं। हालाँकि, यह मामला अलग है क्योंकि स्पेक्टर और मेल्टडाउन हार्डवेयर बग हैं। आप एक समर्पित कंटेनर पर होस्ट किए गए हैं? जान लें कि एक ही मशीन पर कई कंटेनर चल रहे होंगे। यह आपको साझा होस्टिंग पर होस्ट की गई साइट के समान जोखिम में डालता है।

कई क्लाउड प्लेटफॉर्म ने अपने अंतर्निहित प्लेटफॉर्म को पहले ही ठीक कर लिया है। इसके लिए कुछ अन्य लोगों ने भी योजना बनाई है। प्रबंधित वेब होस्ट को मेल्टडाउन या स्पेक्टर मेल्टडाउन पैच के लिए सॉफ़्टवेयर पैच लागू करने की भी आवश्यकता होगी। उन्हें यह अपने सिस्टम के साथ भी करना होगा।

क्लाउड होस्टिंग - डिजिटल महासागर, AWS आदि।

हम में से कुछ लोग क्लाउड होस्टिंग प्लेटफॉर्म से वर्चुअल सर्वर किराए पर लेकर अपनी साइट चलाते हैं। ये क्लाउड प्लेटफ़ॉर्म एकाधिक ग्राहकों को एक भौतिक सर्वर साझा करने की अनुमति देते हैं। ग्राहक अपना स्वयं का ऑपरेटिंग सिस्टम स्थापित कर सकते हैं। और फिर इसके ऊपर के पूरे स्टैक को प्रबंधित करें। उन्हें पूरा लचीलापन देना। अंतर्निहित सर्वर आम है। इसलिए, मेल्टडाउन भेद्यता या स्पेक्टर भेद्यता का फायदा उठाना संभव है।

प्रमुख क्लाउड सेवाएं अपने प्लेटफॉर्म को तेजी से पैच कर रही हैं। हालाँकि, आप अपने स्वयं के वर्चुअल सर्वर को बनाए रखने के लिए जिम्मेदार हैं। आपको अपना OS जल्द से जल्द अपडेट करना चाहिए।

समर्पित सर्वर

निजी स्वामित्व वाले और अनुरक्षित सर्वर की होस्टिंग एक लोकप्रिय विकल्प नहीं है। यह जटिलता और लागत के कारण है। हालाँकि, यदि आप ऐसा करते हैं, तो आपको इस बग से कम से कम जोखिम होता है। हालांकि हम अभी भी आपके ओएस को अपडेट रखने की सलाह देंगे।

क्या मैं जान सकता हूं कि मेरी साइट पर हमला हुआ है या नहीं?

दुर्भाग्य से, यह जानने की संभावना नहीं है कि क्या आप पर हमला हो रहा है। ये हार्डवेयर बग हैं जो डेटा चोरी का कारण बन सकते हैं। वह भी पारंपरिक लॉग फाइलों में कोई निशान छोड़े बिना। हमला ऑपरेटिंग सिस्टम से स्वतंत्र है। और यह किसी भी सॉफ़्टवेयर सुरक्षा भेद्यता पर निर्भर नहीं करता है। ये बग पर्सनल कंप्यूटर चिप्स, मोबाइल डिवाइस और क्लाउड सिस्टम पर काम करते हैं। आपसे और आपके आगंतुकों से डेटा चोरी करना संभव हो सकता है। लेकिन यह होस्टिंग प्रदाता के बुनियादी ढांचे पर निर्भर करता है।

मैं इसे कैसे ठीक कर सकता हूं?

दुख की बात है कि इस समय आप बहुत कुछ नहीं कर सकते। यह बग लगभग सभी को प्रभावित करता है। ऑपरेटिंग सिस्टम वेंडर्स ने पहले से ही सुधारों को रोल आउट करना शुरू कर दिया है। लेकिन ये स्टॉपगैप पैच और लागत प्रदर्शन हैं। मेल्टडाउन अटैक या मेल्टडाउन स्पेक्टर पैच में 5 से 30% CPU प्रदर्शन प्रभाव होना चाहिए। जबकि स्पेक्टर (और स्पेक्टर वेरिएंट) को जल्द ही ठीक नहीं किया जाएगा। हमें उम्मीद है कि इंटेल और एएमडी जैसे चिप निर्माता कदम उठाएंगे। इससे भविष्य में होने वाले इस प्रकार के हमलों से निपटने में मदद मिलेगी। और किसी भी प्रकार के चिप दोष को रोकेगा।

हाल ही में इंटेल प्रोसेसर डिजाइन दोष और इंटेल स्पेक्टर मेल्टडाउन या मेल्टडाउन इंटेल के रूप में डब किए जाने के बारे में काफी चर्चा हुई है। सुरक्षित इंटेल चिप्स और एएमडी प्रोसेसर के साथ, आप अपने पीसी की सुरक्षा करने में सक्षम होंगे।

सहायता के लिए मुझे किससे संपर्क करना चाहिए?

प्रमुख होस्टिंग कंपनियों ने पहले ही स्पेक्टर और मेल्टडाउन पैच या मेल्टडाउन और स्पेक्टर पैच की तैनाती शुरू कर दी है। एक साइट स्वामी के रूप में आपके होस्टिंग प्रदाता के साथ उनके सिस्टम की स्थिति के बारे में जांच करता है। यदि उन्होंने पहले से सुधार नहीं किए हैं तो उन्हें तुरंत लागू करने के लिए कहें। उनके साथ जांचें कि अंतिम उपयोगकर्ता के रूप में ये सुधार आपके लिए क्या मायने रखते हैं। क्या यह साइट के प्रदर्शन को प्रभावित करेगा? क्या ये प्रभाव आपके अंतिम उपयोगकर्ताओं को दिखाई देंगे?

लेकिन वैसे भी ये मेल्टडाउन और स्पेक्टर हमले क्या हैं या स्पेक्टर भेद्यता की व्याख्या की गई है?

Google प्रोजेक्ट ज़ीरो ने इस बग का खुलासा किया:

उपरोक्त कथन मेल्टडाउन या स्पेक्टर द्वारा किए गए कारनामों का सारांश प्रस्तुत करता है। वास्तव में, वे साइड चैनल कमजोरियों या साइड चैनल हमलों का एक उदाहरण हैं।

जनवरी में Amazon, Google और AMD जैसी प्रमुख कंपनियों द्वारा वक्तव्य जारी किए गए हैं। वे अपने उपयोगकर्ताओं को आश्वस्त करते हैं कि उनके नवीनतम सॉफ़्टवेयर संस्करण सुरक्षित हैं। Apple जैसे कई अन्य दिग्गजों ने अभी तक कोई टिप्पणी नहीं की है। अपने कंप्यूटर पर एंटीवायरस सॉफ़्टवेयर का उपयोग करें। अपने कंप्यूटर पर एक स्पेक्टर मेल्टडाउन चेकर भी प्राप्त करें। आप प्रोजेक्ट ज़ीरो समाचार और Google की टीम Blogspot पर अपडेट के बारे में अधिक जान सकते हैं।

नीचे खोजे गए नए हमलों की सूची दी गई है:

Meltdown-PK (Protection Key Bypass)

Meltdown-BR (Bounds Check Bypass)

Spectre-PHT-CA-OP

Spectre-PHT-SA-IP

Spectre-PHT-SA-OP

Spectre-BTB-SA-IP

Spectre-BTB-SA-OP

आशा है कि हमारी शोध टीमों द्वारा लिखा गया यह ब्लॉग आपकी अधिकांश शंकाओं का समाधान कर देगा। अधिक सुरक्षा अपडेट के साथ-साथ वर्डप्रेस सुरक्षा पर संपूर्ण मार्गदर्शिका के लिए इस स्थान को देखें।