यह पोस्ट बताती है कि Oracle® WebLogic® Server 12c (12.1.2) पर SSL को कैसे कॉन्फ़िगर किया जाए।

अवलोकन

डेटा और सूचना की सुरक्षा आज की दुनिया में एक प्राथमिक चिंता है। नेटवर्क पर सुरक्षित संचार के लिए विभिन्न प्रकार के एप्लिकेशन सिक्योर सॉकेट लेयर (एसएसएल) प्रोटोकॉल का उपयोग करते हैं। वास्तव में, यह सबसे व्यापक रूप से उपयोग किए जाने वाले नेटवर्क संचार प्रोटोकॉल में से एक है।

WebLogic सर्वर, SSL का उपयोग करने के लिए कॉन्फ़िगर किया गया है, दोनों पहचान प्रमाणीकरण . प्रदान करता है औरइन-ट्रांजिट डेटा एन्क्रिप्शन दो आवेदन कार्यक्रमों के बीच संबंध के लिए। इस प्रकार, एसएसएल के माध्यम से एक दूसरे के साथ इंटरैक्ट करने वाले कोई भी दो एप्लिकेशन निम्नलिखित सुरक्षित-कनेक्शन लाभ प्राप्त करते हैं:

- वे अलग-अलग एसएसएल प्रमाणपत्रों का उपयोग करके एक-दूसरे की पहचान सत्यापित करते हैं।

- वे दोनों एप्लिकेशन प्रोग्राम के बीच एन्क्रिप्टेड (इन-ट्रांजिट) डेटा का आदान-प्रदान करते हैं।

एसएसएल कनेक्शन अनुरोध और प्रतिक्रिया तंत्र प्रमाणीकरण के संबंध में अतिरिक्त डेटा और जानकारी को संसाधित करने के लिए गणना ओवरहेड जोड़ता है और जटिल क्रिप्टोग्राफ़िक एल्गोरिदम प्रसंस्करण की आवश्यकता होती है। इसलिए, अधिकांश लोग आमतौर पर डेवलपमेंट मोड . में चल रहे वेबलॉगिक सर्वर इंस्टेंस में इसका उपयोग नहीं करते हैं अत्यधिक सुरक्षित नेटवर्क अवसंरचना के भीतर। हालांकि, उत्पादन मोड में चल रहे वेबलॉजिक सर्वर इंस्टेंस के लिए SSL कॉन्फ़िगरेशन अत्यधिक वांछनीय है। ।

कॉन्फ़िगरेशन प्रदर्शन

इस पोस्ट में MYPROD_AdminServer पर एक प्रीइंस्टॉल्ड वेबलॉजिक सर्वर पर SSL को कॉन्फ़िगर करने के चरणों को शामिल किया गया है और प्रबंधित सर्वर MYPROD_DOMAIN . में उदाहरण डोमेननोड प्रबंधक।

ऐसा करने के लिए, नए हस्ताक्षरित प्रमाणपत्र को संग्रहीत करने के लिए एक नया पहचान कीस्टोर और एक नया विश्वसनीय कीस्टोर बनाएं। इस प्रकार, WebLogic व्यवस्थापक, सभी प्रबंधित सर्वर इंस्टेंस, और NodeManager कस्टम कीस्टोर पर आधारित SSL प्रोटोकॉल का उपयोग करके संचार करते हैं।

मौजूदा वेबलॉजिक सर्वर इंस्टेंस पर एसएसएल को कॉन्फ़िगर करने के लिए निम्नलिखित चरणों का उपयोग करें:

चरण 1:पहचान कीस्टोर बनाएं

पहचान कीस्टोर बनाने के लिए निम्न चरणों का पालन करें, MYPRODIdentity.jks ,myprodserver.mydomain.local . पर सर्वर:

(ए) WebLogic सर्वर Linux® सर्वर शेल में WebLogic एप्लिकेशन स्वामी उपयोगकर्ता (जैसे Oracle) के रूप में लॉग इन करें ) और एक नया फ़ोल्डर बनाने के लिए निम्न कोड चलाएँ,

[oracle@myprodserver]$ mkdir -p /u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores

(बी) MYPROD_DOMAIN सेट करें पर्यावरण और नया कीस्टोर बनाएं:

[oracle@myprodserver]$ cd /u01/Middleware/user_projects/domains/MYPROD_DOMAIN/bin

[oracle@myprodserver]$ . ./setDomainEnv.sh

[oracle@myprodserver]$ cd keystores

[oracle@myprodserver]$ keytool -genkeypair -alias mywlsprodcert -keyalg RSA -keysize 1024 -dname "CN=*.mydomain.local,OU=<Organization>,O=<Company>,L=<City>,S=<State>,C=<US>" -keystore MYPRODIdentity.jks

Enter keystore password: <Type a new keyStorePass>

Re-enter new password: <Re-type the keyStorePass>

Enter key password for <mywlsprodcert> (RETURN if same as keystore password): <ENTER>

चरण 2:एक नया CSR जेनरेट करें

MYPRODIdentity.jks का उपयोग करके एक नया प्रमाणपत्र हस्ताक्षर अनुरोध (CSR) उत्पन्न करने के लिए निम्न चरणों का पालन करें :

(ए) keytool का उपयोग करने के लिए निम्नलिखित कोड चलाएँ सीएसआर उत्पन्न करने के लिए उपयोगिता:

[oracle@myprodserver]$ keytool -certreq -v -alias prodcert -file MYWLSPRODCert.csr -keystore MYPRODIdentity.jks

Enter keystore password: <KeyStorePass>

Certification request stored in file <MYWLSPRODCert.csr>

(बी) एक सर्टिफिकेट अथॉरिटी सीए को नव निर्मित सर्टिफिकेट साइनिंग रिक्वेस्ट (सीएसआर) जमा करें। CSR पर हस्ताक्षर करने के बाद, CA डिजिटल प्रमाणपत्र और उसकी निजी कुंजी प्रदान करता है।

नोट :इस प्रदर्शन के लिए, हम प्रमाणपत्र पर हस्ताक्षर करने के लिए WebLogic Demo CA (CertGenCA.der) का उपयोग करते हैं। यह डेमो स्व-हस्ताक्षर सुविधा वेबलॉजिक सर्वर के साथ उपलब्ध है। उत्पादन में, आपको अपने संगठन के नामित, विश्वसनीय सीए द्वारा हस्ताक्षरित सर्वर प्रमाणपत्र प्राप्त करना चाहिए।

चरण 3:CSR पर स्वयं हस्ताक्षर करें

WebLogic डेमो CA (CertGenCA.der) का उपयोग करके CSR पर स्व-हस्ताक्षर करने के लिए निम्न चरणों का पालन करें और इसे नए बनाए गए पहचान कीस्टोर में आयात करें:

(ए) प्रमाण पत्र पर स्व-हस्ताक्षर करने के लिए निम्नलिखित कोड चलाएँ:

[oracle@myprodserver]$ java utils.CertGen -keyfile MYPRODCertPrivateKey -keyfilepass password -certfile mywlsprodcert -cn "*.my.local"

Generating a certificate with wildcard *.domain.local and key strength 1024

/u01/Middlewaree/wlserver_12.1/server/lib/CertGenCA.der file and key from /u01/Middlewaree/wlserver_12.1/server/lib/CertGenCAKey.der file

[oracle@myprodserver]$

(बी) पहले बनाए गए कीस्टोर में नव निर्मित सर्वर प्रमाणपत्र और निजी कुंजी आयात करें:

[oracle@myprodserver]$ java utils.ImportPrivateKey -keystore MYPRODIdentity.jks -keyfile MYPRODCertPrivateKey.pem -keyfilepass <password> -certfile MYPRODCert.pem -storepass <keyStorePass> -alias mywlsprodcert

चरण 4:कीस्टोर बनाएं

myprodserver.mydomain.local पर कस्टम ट्रस्ट कीस्टोर बनाने के लिए निम्न चरणों का पालन करें मशीन:

(ए) MYPRODTrust.jks बनाएं मानक जावा ट्रस्ट से एक प्रति बनाकर कीस्टोर:

[oracle@myprodserver]$ cp /u01/java/jre/lib/security/cacerts

/u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores/MYPRODTrust.jks

(बी) डिफ़ॉल्ट कैसर्ट Change बदलें पासवर्ड। डिफ़ॉल्ट है changeit . इसे अपनी पसंद के नए पासवर्ड में अपडेट करें:

[oracle@myprodserver]$ keytool -storepasswd -keystore MYPRODTrust.jks

Enter keystore password: <defaultKeyStorePass>

New keystore password: <NewKeyStorePass>

Re-enter new keystore password: <Re-type NewKeyStorePass>

(सी) हाल ही में बनाए गए ट्रस्ट कीस्टोर में नव निर्मित स्व-हस्ताक्षरित प्रमाणपत्र आयात करें:

[oracle@myprodserver]$ keytool -import -v -trustcacerts -alias rootCA -file /u01/Middleware/wlserver_12.1/server/lib/CertGenCA.der -keystore MYPRODTrust.jks

चरण 5:एसएसएल प्रमाणपत्र को डोमेन के अन्य सभी सर्वरों पर कॉपी करें

चूंकि आपने SSL प्रमाणपत्र को विशिष्ट सर्वर नाम के बजाय वाइल्डकार्ड पर आधारित किया है, इसलिए MYPROD_DOMAIN के सभी सर्वर एक ही प्रमाणपत्र का उपयोग कर सकते हैं।

इसलिए, पहले बनाई गई कीस्टोर निर्देशिका की प्रतिलिपि बनाएँ,/u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores , जिसमें MYPROD_DOMAIN द्वारा साझा किए गए सभी WebLogic सर्वरों के लिए आवश्यक प्रमाणपत्र शामिल हैं ।

चरण 6:WebLogic Node Manager को कॉन्फ़िगर करें

नए बनाए गए SSL प्रमाणपत्र का उपयोग करने के लिए WebLogic Node Manager को कॉन्फ़िगर करने के लिए निम्न चरणों का पालन करें:

(ए) $WL_HOME/common/nodemanager/nodemanager.properties में निम्न चर अपडेट करें फ़ाइल:

KeyStores=CustomIdentityAndCustomTrust

CustomIdentityKeyStoreFileName=/u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores/MYPRODIdentity.jks

CustomIdentityKeyStorePassPhrase=<NewKeyStorePass>

CustomIdentityAlias=mywlsprodcert

CustomIdentityPrivateKeyPassPhrase=<PrivateKeyPassword>

(बी) बंद करें और नोड प्रबंधक शुरू करें।

चरण 7:WebLogic Admin Server कॉन्फ़िगर करें

SSL कनेक्शन के लिए नए कस्टमकीस्टोर और प्रमाणपत्र का उपयोग करने के लिए WebLogic Admin Server को कॉन्फ़िगर करने के लिए निम्न चरणों का पालन करें:

(ए) अपने वेबलॉजिक व्यवस्थापक क्रेडेंशियल्स का उपयोग करके वेबलॉजिक सर्वर कंसोल में लॉग इन करें।

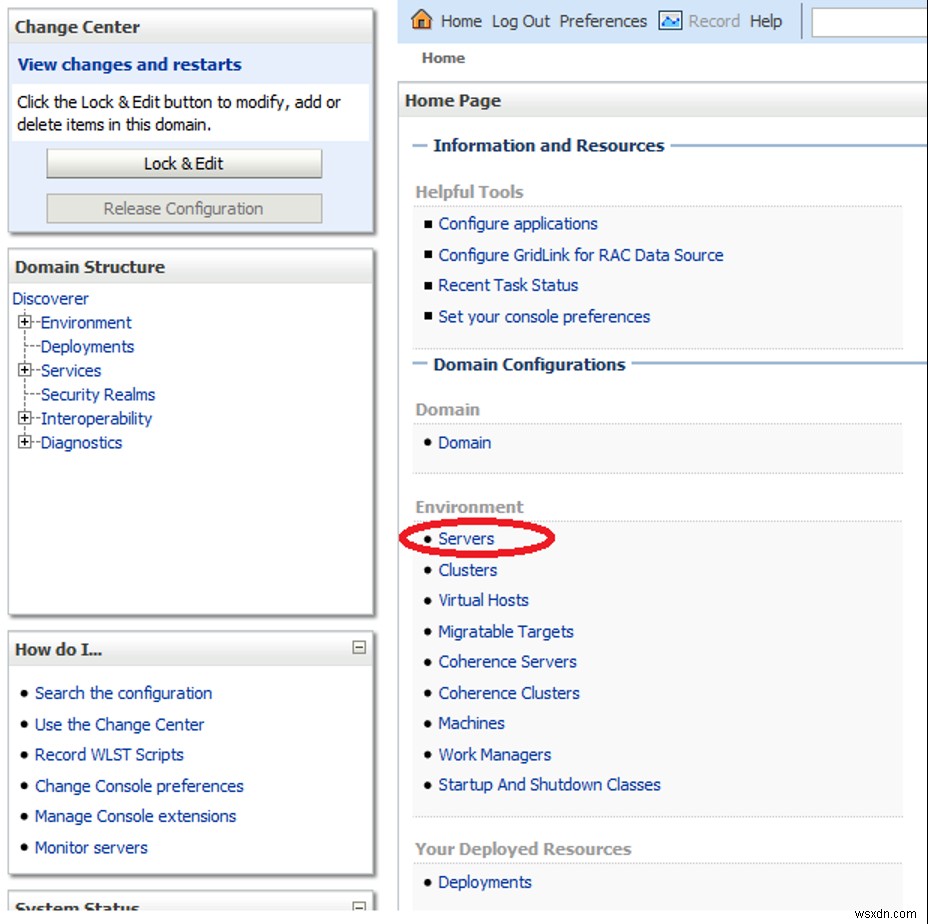

(बी) होम . पर पृष्ठ, डोमेन कॉन्फ़िगरेशन –> परिवेश . के अंतर्गत , सर्वर . क्लिक करें , जैसा कि निम्न स्क्रीनशॉट में दिखाया गया है:

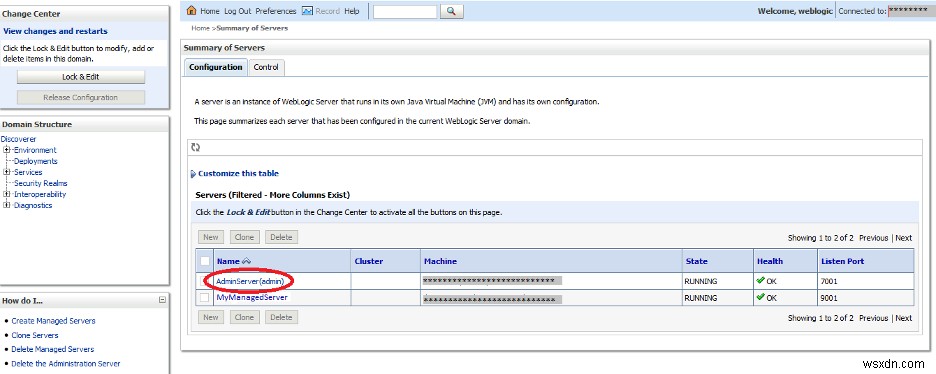

(सी) सर्वर के सारांश . पर पेज पर क्लिक करें, AdminServer (व्यवस्थापक) . पर क्लिक करें :

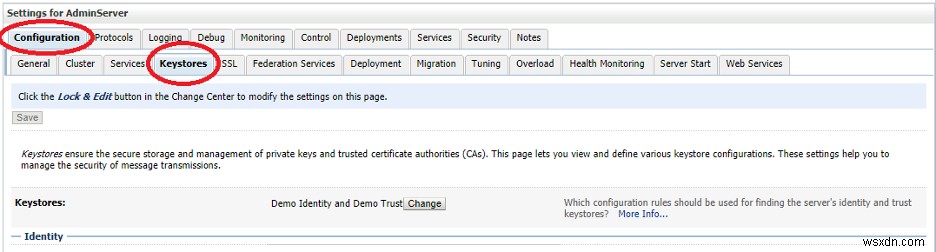

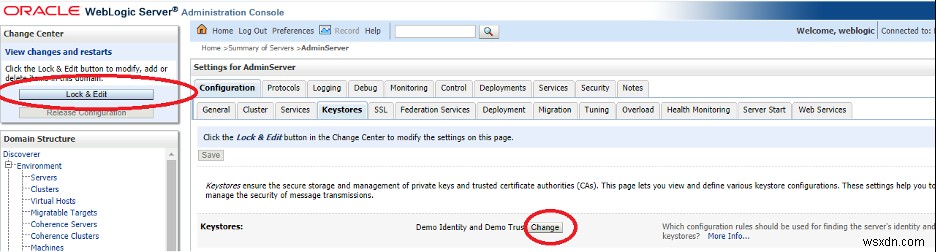

(डी) ऊपर बाईं ओर केंद्र बदलें -> परिवर्तन देखें और पुनरारंभ करें , क्लिक करेंलॉक करें और संपादित करें कीस्टोर नियम सेटिंग अपडेट करने के लिए।

(e) AdminServer के लिए सेटिंग . में कॉन्फ़िगरेशन . के अंतर्गत , कीस्टोर्स . क्लिक करें टैब करें और फिर बदलें . क्लिक करें , जैसा कि SSL कनेक्शन के लिए नए बनाए गए कस्टम कीस्टोर का उपयोग करने के लिए WebLogic adminserver नियम को बदलने के लिए निम्न छवियों में दिखाया गया है।

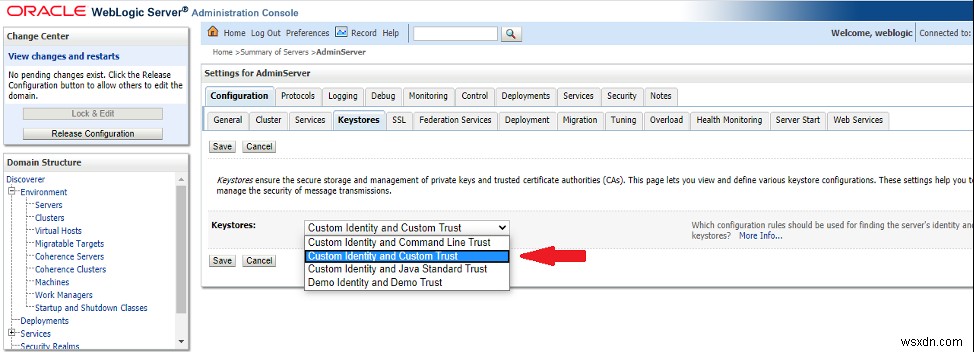

(f) कस्टम पहचान और कस्टम ट्रस्ट . का चयन करके कीस्टोर नियम अपडेट करें कीस्टोर . से ड्रॉप-डाउन सूची और अपडेट सहेजें।

(g) अपडेट ./keystores/MYPRODIdentity.jks कस्टम पहचान कीस्टोर . में टेक्स्ट बॉक्स। अपडेट करें कीस्टोर पासवर्ड और सहेजें।

(ज) अपडेट ./keystores/MYPRODTrust.jks कस्टम ट्रस्ट कीस्टोर . में टेक्स्ट बॉक्स अपडेट करें। विश्वसनीय keyStore पासवर्ड और सहेजें।

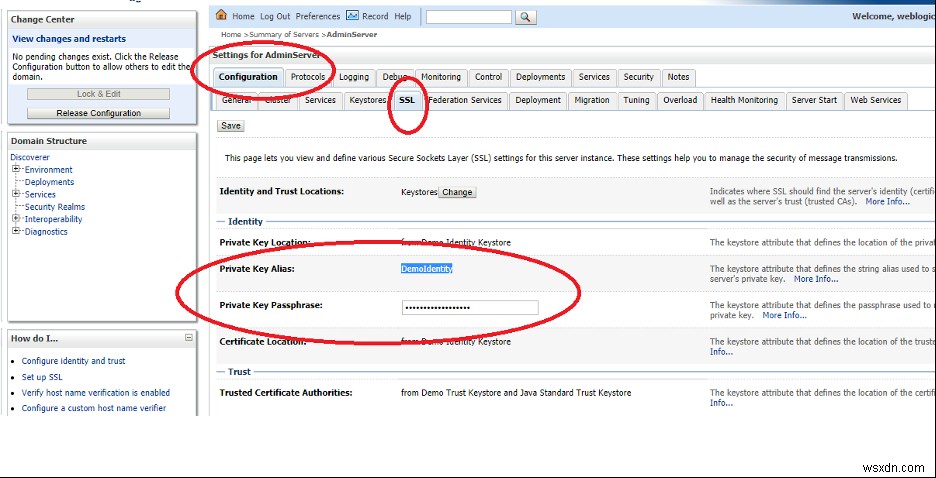

(i) कॉन्फ़िगरेशन . के अंतर्गत SSL टैब खोलें पैरेंट टैब और निम्न पैरामीटर अपडेट करें:

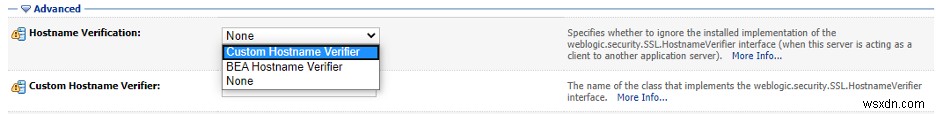

(i) अपडेट निजी कुंजी उपनाम mywlsprodcert . के लिए पैरामीटर मान .(ii) निजी कुंजी पासफ़्रेज़ अपडेट करें निजी कुंजी पासवर्ड के साथ। (iii) उन्नत . के अंतर्गत मेनू, होस्टनाम सत्यापन को अपडेट करें कस्टम होस्टनाम सत्यापनकर्ता . के लिए मान नीचे दी गई छवि में दिखाए अनुसार ड्रॉप-डाउन सूची से:

(iv) कस्टम होस्टनाम सत्यापनकर्ता को अपडेट करें weblogic.security.utils.SSLWLSWildcardHostnameVerifier का मान .यह आवश्यक है क्योंकि हम सभी सर्वरों के लिए एकल वाइल्डकार्ड प्रमाणपत्र का उपयोग कर रहे हैं (CN=*.mydomain.local ).(v) इन अपडेट को सेव करें।

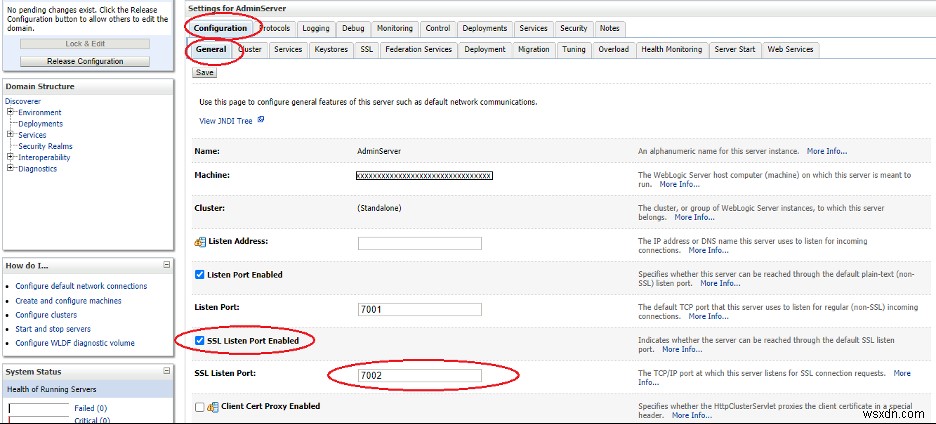

(जे) कॉन्फ़िगरेशन -> सामान्य पर नेविगेट करें टैब और सक्षम करें SSL सुनो पोर्ट सक्षम निम्न छवि में दिखाए गए अनुसार चेकबॉक्स को चेक करके विकल्प चुनें:

(के) WebLogic व्यवस्थापक सर्वर डिफ़ॉल्ट SSL पोर्ट 7002 है , लेकिन आप अन्य बंदरगाहों पर भी एसएसएल सेवाओं को कॉन्फ़िगर कर सकते हैं। आपको डिफ़ॉल्ट मान का उपयोग करने की आवश्यकता है 7002 यहां प्रदर्शन के उद्देश्य से, इसलिए SSL लिसन पोर्ट को अपडेट करें से 7002 . तक और अपडेट को सेव करें, जैसा कि निम्नलिखित इमेज में दिखाया गया है:

चरण 8:WebLogic प्रबंधित सर्वर कॉन्फ़िगर करें

एसएसएल कनेक्शन के लिए नए कस्टम कुंजी स्टोर और प्रमाणपत्र का उपयोग करने के लिए सभी वेबलॉजिक प्रबंधित सर्वर को कॉन्फ़िगर करने के लिए, चरणों को दोहराएं 7a - 7k . आपको प्रत्येक WebLogic प्रबंधित सर्वर के लिए भिन्न SSLport मानों का उपयोग करने की आवश्यकता है। उदाहरण के लिए, ManagedServer01: SSL port - 9001 का उपयोग करें ,ManagedServer02: SSL port - 9002 , ManagedServer03: SSL port - 9003 , और इसी तरह।

चरण 9:कॉन्फ़िगरेशन फ़ाइलों में अपडेट लागू करें

रिलीज़ कॉन्फ़िगरेशन क्लिक करें WebLogic कॉन्फ़िगरेशन फ़ाइलों में सभी अपडेट लागू करने के लिए ऊपरी बाएँ हाथ के मेनू से।

चरण 10:WebLogic को पुनरारंभ करें

WebLogic व्यवस्थापक और सभी प्रबंधित सर्वरों को Node Manager के साथ पुनः प्रारंभ करें।

निष्कर्ष

यह पोस्ट एक एन्क्रिप्टेड प्रारूप में संवेदनशील जानकारी को सुरक्षित रूप से पारित करने के लिए वेबसाइटों को सक्षम करने के लिए एसएसएल सुरक्षा प्रोटोकॉल का उपयोग करने के लिए एक वेबलॉजिक सर्वर को कॉन्फ़िगर करने के लिए कदम प्रदान करता है। एसएसएल प्रमाणपत्रों और आरएसए डेटा सुरक्षा के क्रिप्टोग्राफी तंत्र के उपयोग के साथ, उपयोगकर्ता सुरक्षित तरीके से डेटा और जानकारी का आदान-प्रदान और संसाधित कर सकते हैं।

क्योंकि आपने इस दस्तावेज़ का उपयोग करके व्यवस्थापक सर्वर और प्रबंधित सर्वर दोनों पर SSL सक्षम किया है, डेटा और वेबलॉजिक सर्वर दोनों किसी भी साइबर हमले और डेटा लीक से सुरक्षित हैं।

कोई भी टिप्पणी करने या प्रश्न पूछने के लिए फीडबैक टैब का उपयोग करें। आप विक्रय चैट . पर भी क्लिक कर सकते हैं अभी चैट करने और बातचीत शुरू करने के लिए।