एकल साइन-ऑन (एसएसओ) वह तकनीक है जो एक प्रमाणित (हस्ताक्षरित) उपयोगकर्ता को पुन:प्रमाणीकरण के बिना अन्य डोमेन सेवाओं तक पहुंचने की अनुमति देती है। दूरस्थ डेस्कटॉप सेवा पर लागू, SSO डोमेन कंप्यूटर पर लॉग इन किए गए उपयोगकर्ता को RDS सर्वर से कनेक्ट होने या प्रकाशित RemoteApps लॉन्च करते समय खाता क्रेडेंशियल (उपयोगकर्ता नाम और पासवर्ड) को फिर से दर्ज नहीं करने की अनुमति देता है।

इस लेख में, हम Windows Server 2016 और 2012 R2 चलाने वाले RDS सर्वर पर पारदर्शी SSO (एकल साइन-ऑन) प्रमाणीकरण को कॉन्फ़िगर करने की ख़ासियत का वर्णन करेंगे।

सिस्टम आवश्यकताएं:

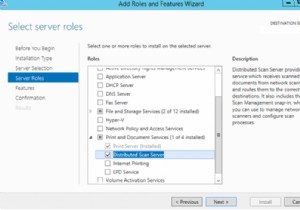

- कनेक्शन ब्रोकर सर्वर और सभी RDS सर्वर Windows Server 2012 या बाद के संस्करण पर चलने चाहिए;

- SSO केवल डोमेन वातावरण में काम करता है:सक्रिय निर्देशिका उपयोगकर्ता खातों का उपयोग किया जाना चाहिए, RDS सर्वर और उपयोगकर्ता के कार्यस्थानों को AD डोमेन में शामिल किया जाना चाहिए;

- RDP 8.0 या बाद के संस्करण का उपयोग rdp क्लाइंट पर किया जाना चाहिए (Windows XP में RDP क्लाइंट के इस संस्करण को स्थापित करना संभव नहीं होगा);

- निम्न OS संस्करण rdp-क्लाइंट पक्ष पर समर्थित हैं:Windows 10, 8.1 या 7;

- एसएसओ केवल पासवर्ड प्रमाणीकरण के साथ काम करता है (स्मार्ट कार्ड समर्थित नहीं हैं);

- कनेक्शन सेटिंग में RDP सुरक्षा परत को बातचीत . पर सेट किया जाना चाहिए या एसएसएल (TLS 1.0), और एन्क्रिप्शन मोड से उच्च या अनुपालक FIPS ।

एकल साइन-ऑन कॉन्फ़िगरेशन की प्रक्रिया में निम्नलिखित चरण शामिल हैं:

- आपको RD गेटवे, RD वेब और RD कनेक्शन ब्रोकर सर्वर पर SSL प्रमाणपत्र जारी करने और असाइन करने की आवश्यकता है;

- वेब एसएसओ को आरडीवेब सर्वर पर सक्षम करना होगा;

- क्रेडेंशियल डेलिगेशन के लिए समूह नीति को कॉन्फ़िगर करना होगा;

- प्रमाणपत्र थंबप्रिंट को GPO का उपयोग करके विश्वसनीय .rdp प्रकाशकों में जोड़ा जाना चाहिए।

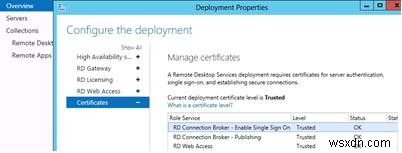

सबसे पहले, आपको एक एसएसएल प्रमाणपत्र जारी करने और असाइन करने की आवश्यकता है। EKU (उन्नत कुंजी उपयोग) प्रमाणपत्र गुण में, सर्वर प्रमाणीकरण पहचानकर्ता उपस्थित होना चाहिए। हम एसएसएल प्रमाणपत्र प्राप्त करने की प्रक्रिया का वर्णन नहीं करेंगे क्योंकि यह इस लेख के दायरे से परे है (आप स्वयं एक स्व-हस्ताक्षरित एसएसएल प्रमाणपत्र उत्पन्न कर सकते हैं, लेकिन आपको इसे समूह का उपयोग करने वाले सभी ग्राहकों पर विश्वसनीय प्रमाणपत्र में तैनात करना होगा। नीति)।

प्रमाणपत्र प्रमाणपत्र . में असाइन किया गया है RDS परिनियोजन . का अनुभाग गुण।

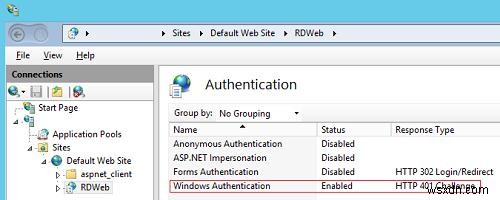

फिर आपको “Windows प्रमाणीकरण . को सक्षम करना होगा IIS RDWeb निर्देशिका के लिए वेब एक्सेस भूमिका वाले सभी सर्वरों पर और “बेनामी प्रमाणीकरण” को अक्षम करें ।

परिवर्तनों को सहेजने के बाद, IIS पुनः प्रारंभ करें:

iisreset /noforce

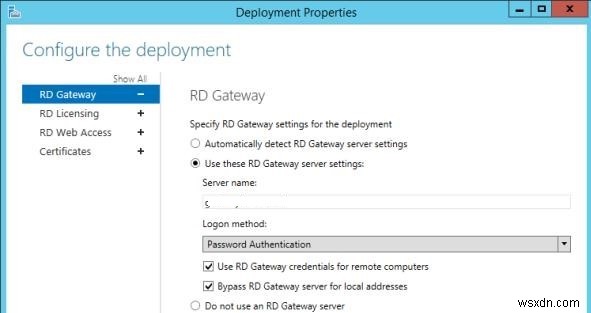

यदि आप RD गेटवे का उपयोग कर रहे हैं, तो सुनिश्चित करें कि इसका उपयोग आंतरिक क्लाइंट के कनेक्शन के लिए नहीं किया जाता है (स्थानीय पते के लिए RD गेटवे सर्वर को बायपास करें विकल्प की जाँच करनी होगी)।

अगला चरण क्रेडेंशियल डेलिगेशन नीति का कॉन्फ़िगरेशन है। एक नया डोमेन जीपीओ बनाएं और इसे उन उपयोगकर्ताओं (कंप्यूटर) के साथ ओयू से लिंक करें जिन्हें एसएसओ को आरडीएस सर्वर तक पहुंच की अनुमति देने की आवश्यकता है। यदि आप सभी डोमेन उपयोगकर्ताओं के लिए SSO को अनुमति देना चाहते हैं, तो डिफ़ॉल्ट डोमेन नीति को संपादित करना स्वीकार्य है।

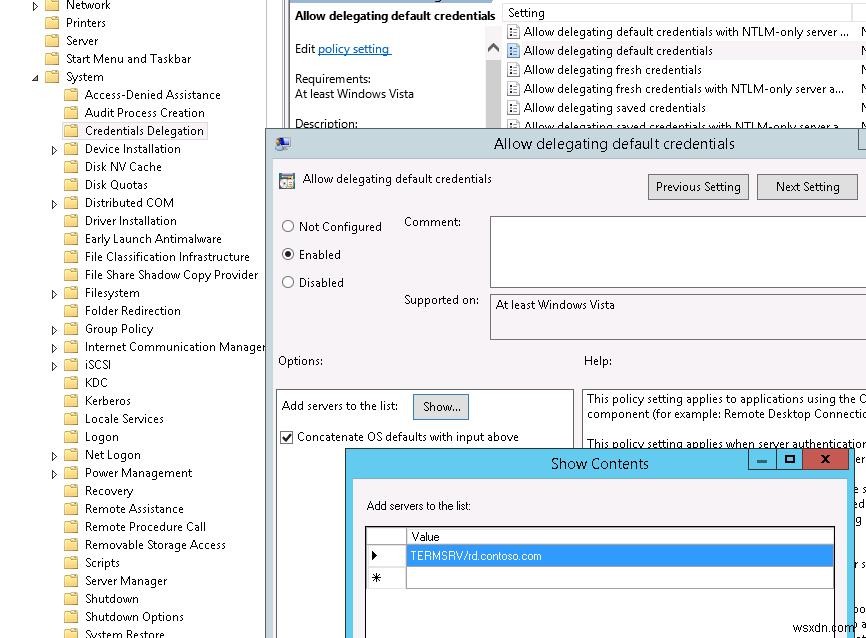

यह नीति निम्न GPO अनुभाग में स्थित है:कंप्यूटर कॉन्फ़िगरेशन -> नीतियां -> व्यवस्थापकीय टेम्प्लेट -> सिस्टम -> क्रेडेंशियल डेलिगेशन -> डेलिगेशन डिफ़ॉल्ट क्रेडेंशियल की अनुमति दें . नीति कुछ सर्वरों को Windows उपयोगकर्ताओं के क्रेडेंशियल्स तक पहुंचने की अनुमति देती है:

- नीति को सक्षम करना होगा (सक्षम );

- आपको उन सर्वरों की सूची में RDS सर्वरों के नाम जोड़ने होंगे जिन पर क्लाइंट SSO प्रमाणीकरण करने के लिए स्वचालित रूप से उपयोगकर्ता क्रेडेंशियल भेज सकता है। सर्वर जोड़ने का प्रारूप इस प्रकार है:TERMSRV/rd.contoso.com (ध्यान दें कि सभी TERMSRV वर्ण अपर केस में होने चाहिए)। यदि आपको डोमेन के सभी टर्मिनल सर्वरों को यह अनुमति देनी है (कम सुरक्षित), तो आप इस निर्माण का उपयोग कर सकते हैं:TERMSRV/*.contoso.com ।

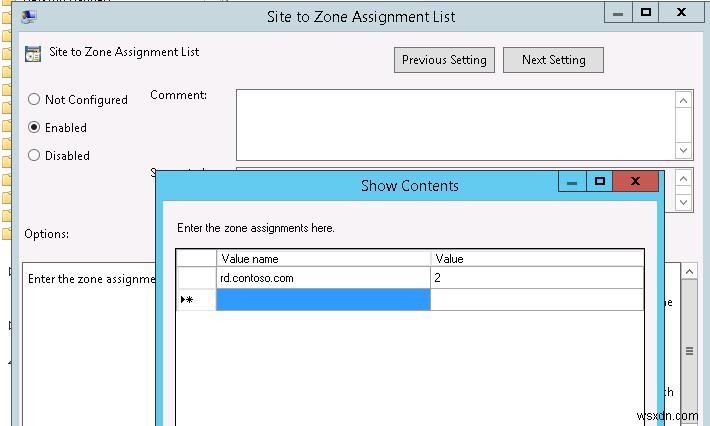

फिर, दूरस्थ एप्लिकेशन प्रकाशक के अविश्वसनीय होने की विंडो चेतावनी को प्रकट होने से रोकने के लिए, क्लाइंट कंप्यूटर पर "साइट टू ज़ोन असाइनमेंट सूची" नीति का उपयोग करके विश्वसनीय ज़ोन में कनेक्शन ब्रोकर भूमिका वाले सर्वर का पता जोड़ें। /मजबूत> (विंडोज 10 पर ओपन फाइल सुरक्षा चेतावनी को अक्षम करने के लेख के समान):उपयोगकर्ता/कंप्यूटर कॉन्फ़िगरेशन -> प्रशासनिक उपकरण -> विंडोज घटक -> इंटरनेट एक्सप्लोरर -> इंटरनेट नियंत्रण कक्ष -> सुरक्षा पृष्ठ ।

FQDN निर्दिष्ट करें सर्वर का नाम आरडीसीबी और जोन 2 (विश्वसनीय साइटें)।

फिर लॉगऑन विकल्प enable सक्षम करें उपयोगकर्ता/कंप्यूटर कॉन्फ़िगरेशन में नीति -> व्यवस्थापकीय उपकरण -> Windows घटक -> इंटरनेट एक्सप्लोरर -> इंटरनेट नियंत्रण कक्ष -> सुरक्षा -> विश्वसनीय साइट क्षेत्र और ड्रॉपडाउन सूची में "वर्तमान उपयोगकर्ता नाम और पासवर्ड के साथ स्वचालित लॉगऑन" चुनें ।

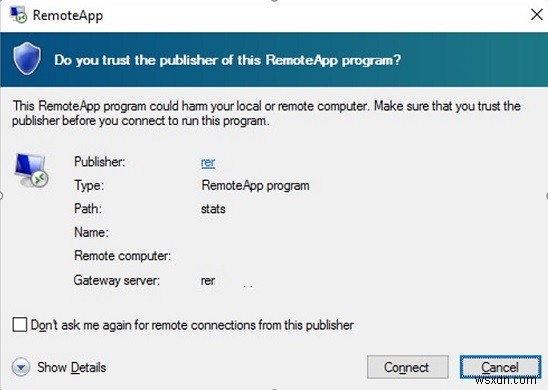

क्लाइंट पर समूह नीतियों को अपडेट करने के बाद, यदि आप RemoteApp प्रारंभ करने का प्रयास करते हैं, तो एक पासवर्ड संकेत दिखाई नहीं देगा, लेकिन एक चेतावनी विंडो दिखाई देगी:

Do you trust the publisher of this RemoteApp program?

इस संदेश को हर बार उपयोगकर्ता लॉगऑन पर प्रदर्शित होने से रोकने के लिए, आपको आरडी कनेक्शन ब्रोकर पर एसएसएल प्रमाणपत्र थंबप्रिंट प्राप्त करना होगा और इसे विश्वसनीय आरडीपी प्रकाशकों की सूची में जोड़ना होगा। ऐसा करने के लिए, RDS कनेक्शन ब्रोकर सर्वर पर PowerShell कमांड चलाएँ:

Get-Childitem CERT:\LocalMachine\My

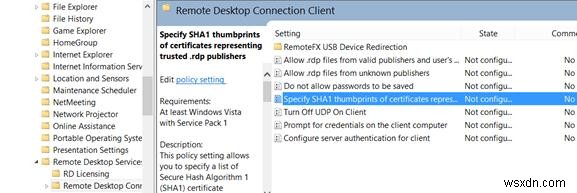

प्रमाणपत्र थंबप्रिंट के मूल्य की प्रतिलिपि बनाएँ और इसे नीति में अंगूठे के निशान की सूची में जोड़ें RDP प्रकाशकों का प्रतिनिधित्व करने वाले प्रमाणपत्रों के SHA1 अंगूठे के निशान निर्दिष्ट करें (कंप्यूटर कॉन्फ़िगरेशन -> प्रशासनिक टेम्पलेट -> विंडोज डेस्कटॉप सेवाएं -> रिमोट डेस्कटॉप कनेक्शन क्लाइंट)।

अब SSO कॉन्फ़िगरेशन समाप्त हो गया है, और नीतियों को लागू करने के बाद, उपयोगकर्ता पासवर्ड को फिर से दर्ज किए बिना RDP का उपयोग करके Windows सर्वर RDS फ़ार्म से जुड़ सकता है।

अब, जब आप mstsc.exe (रिमोट डेस्कटॉप कनेक्शन क्लाइंट) शुरू करते हैं और RDS सर्वर का नाम निर्दिष्ट करते हैं, तो उपयोगकर्ता नाम फ़ील्ड स्वचालित रूप से कैप्शन के साथ (user@domain.com) प्रारूप में उपयोगकर्ता नाम प्रदर्शित करेगा:

Your Windows logon credentials will be used to connect.

एसएसओ के साथ आरडी गेटवे का उपयोग करने के लिए, आपको "आरडी गेटवे प्रमाणीकरण विधि सेट करें नीति को सक्षम करने की आवश्यकता है। ” (उपयोगकर्ता विन्यास -> नीतियां -> प्रशासनिक टेम्पलेट -> विंडोज घटक -> दूरस्थ डेस्कटॉप सेवाएं -> आरडी गेटवे) और इसके मान को “स्थानीय रूप से लॉग-ऑन क्रेडेंशियल का उपयोग करें पर सेट करें। .

आरडी वेब एक्सेस पर वेब एसएसओ का उपयोग करने के लिए, कृपया ध्यान दें कि माइक्रोसॉफ्ट रिमोट डेस्कटॉप सर्विसेज वेब एक्सेस कंट्रोल (एमएसआरडीपी क्लाइंटशेल) नामक सक्रिय एक्स घटक के साथ इंटरनेट एक्सप्लोरर का उपयोग करने की अनुशंसा की जाती है।