इस लेख में, हम कॉर्पोरेट लैन से इंटरनेट एक्सेस करने के लिए दो स्क्वीड (लिनक्स) प्रॉक्सी सर्वरों के उच्च-उपलब्ध फ़ेलओवर कॉन्फ़िगरेशन पर विचार करेंगे। एक फ़ेलओवर कॉन्फ़िगरेशन बनाने के लिए हम रख-रखाव . का उपयोग करके एक HA क्लस्टर बनाने जा रहे हैं .

एक HA क्लस्टर सर्वरों का एक समूह है जिसमें समूह में किसी भी सर्वर के हार्डवेयर या सॉफ़्टवेयर समस्याओं के मामले में ऐप डाउनटाइम को कम करने के लिए एम्बेडेड अतिरेक होता है। इस परिभाषा के अनुसार, HA क्लस्टर के सही संचालन के लिए निम्नलिखित को लागू किया जाना चाहिए:

- सर्वर स्थिति जांच;

- सर्वर की विफलता के मामले में संसाधनों का स्वचालित स्विचिंग।

Keepalived इन दोनों को सक्षम बनाता है। रखा गया लिनक्स सिस्टम में एक सिस्टम डेमॉन है जो सर्विस फेलओवर और लोड बैलेंसिंग को सक्षम बनाता है। विफलता एक अस्थायी आईपी पते द्वारा प्रदान की जाती है जिसे दूसरे सर्वर पर स्विच किया जाता है यदि मुख्य विफल रहता है। सर्वरों के बीच IP पते को स्वचालित रूप से स्विच करने के लिए, VRRP . का उपयोग करके Keepalive किया जा रहा है (वर्चुअल राउटर रिडंडेंसी प्रोटोकॉल - https://www.ietf.org/rfc/rfc2338.txt)।

VRRP के सिद्धांत

सबसे पहले, आइए कुछ सिद्धांत और मुख्य VRRP परिभाषाओं पर विचार करें।

- वीआईपी — वर्चुअल आईपी, एक वर्चुअल आईपी पता जो विफलता की स्थिति में सर्वर के बीच स्वचालित रूप से स्विच करने में सक्षम है;

- Master — एक सर्वर जिस पर वर्तमान में VIP सक्रिय है;

- बैकअप — मास्टर विफल होने की स्थिति में VIP जिन सर्वरों पर स्विच करेगा;

- VRID — वर्चुअल राउटर आईडी, वर्चुअल IP (VIP) साझा करने वाले सर्वर तथाकथित वर्चुअल राउटर बनाते हैं और इसके विशिष्ट पहचानकर्ता का मान 1 और 255 के बीच हो सकता है। एक सर्वर एक समय में कई VRID से संबंधित हो सकता है, लेकिन प्रत्येक VRID के पास एक अद्वितीय वर्चुअल IP पता होना चाहिए।

बेसिक ऑपरेशन एल्गोरिथम:

- निश्चित अंतराल पर, मास्टर सर्वर VRRP पैकेट भेजता है (दिल की धड़कन s) विशिष्ट मल्टीकास्टिंग पते 224.0.0.18 पर, और सभी दास सर्वर इस पते को सुनते हैं। मल्टीकास्टिंग का अर्थ है कि एक प्रेषक और एकाधिक प्राप्तकर्ता हैं;संकेत . सर्वर को मल्टीकास्टिंग मोड में काम करने के लिए, आपके नेटवर्क उपकरण को मल्टीकास्ट ट्रैफ़िक का समर्थन करना चाहिए।

- यदि स्लेव सर्वर को कोई हार्टबीट पैकेट प्राप्त नहीं होता है, तो यह मास्टर चयन प्रक्रिया शुरू करता है। यदि सर्वर प्राथमिकता के आधार पर मास्टर बन जाता है, तो यह VIP को सक्रिय करेगा और एक अनावश्यक ARP भेजेगा . कृतज्ञ एआरपी एक विशेष प्रकार की एआरपी प्रतिक्रिया है जो नेटवर्क स्विच पर मैक टेबल को अपडेट करती है ताकि वर्चुअल आईपी एड्रेस के मालिक और मैक एड्रेस को ट्रैफिक को रीडायरेक्ट करने के बारे में सूचित किया जा सके।

CentOS पर इंस्टाल और कॉन्फिगर करें

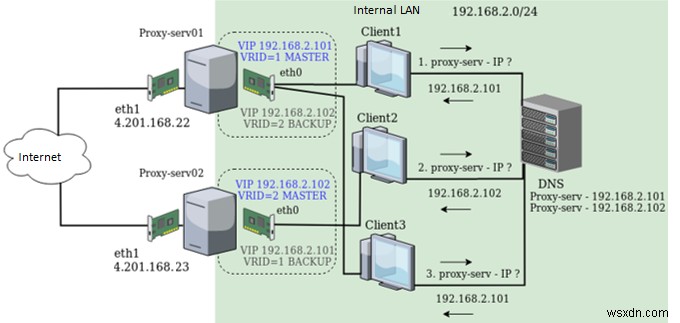

हम दो लिनक्स सर्वरों (प्रॉक्सी-सर्व 01 और प्रॉक्सी-सर्व 02) पर स्क्वीड स्थापित के साथ सेंटोस 7 चलाने वाले कीपलाइव को स्थापित और कॉन्फ़िगर करेंगे। हमारी योजना में, हम लोड संतुलन की सबसे सरल विधि का उपयोग करेंगे — राउंड रॉबिन डीएनएस . यह विधि बताती है कि एक एकल DNS नाम में कई पंजीकृत IP पते होते हैं, और क्लाइंट को ये पते एक-एक करके प्राप्त होते हैं। तो हमें एक DNS नाम (प्रॉक्सी-सर्व) के लिए पंजीकृत दो वर्चुअल आईपी पते की आवश्यकता होगी। यहाँ नेटवर्क आरेख है:

प्रत्येक Linux सर्वर में दो भौतिक नेटवर्क इंटरफेस होते हैं:eth1 सार्वजनिक (सफेद) आईपी पते और eth0 . के साथ स्थानीय नेटवर्क में।

निम्नलिखित सर्वर आईपी पते वास्तविक के रूप में उपयोग किए जाते हैं:

192.168.2.251 — प्रॉक्सी-सर्वर के लिए01192.168.2.252 — प्रॉक्सी-सर्वर02 के लिए

निम्न IP पतों का उपयोग वर्चुअल के रूप में किया जाएगा जो कि विफलता की स्थिति में सर्वरों के बीच स्वचालित रूप से स्विच हो जाते हैं:

192.168.2.101192.168.2.102महत्वपूर्ण . जब आप VRRP को कॉन्फ़िगर करते हैं, तो कभी भी वास्तविक सर्वर IP पते को वर्चुअल के रूप में उपयोग न करें, क्योंकि सर्वर के विफल होने की स्थिति में उसका पता अगले सर्वर पर चला जाएगा, और फ़ेलबैक के बाद पहला सर्वर नेटवर्क से अलग हो सकता है। बात यह है कि आईपी एड्रेस को वापस पाने के लिए सर्वर को नेटवर्क पर वीआरआरपी पैकेट भेजने पड़ते हैं, लेकिन उसके पास ऐसा करने के लिए कोई आईपी एड्रेस नहीं होता है।

आप yum पैकेज मैनेजर (या dnf . का उपयोग करके दोनों सर्वरों पर Keepalived स्थापित कर सकते हैं CentOS 8 पर):

# yum install keepalived

दोनों सर्वरों पर इंस्टालेशन पूरा होने के बाद, दोनों सर्वरों पर कीपाइव्ड कॉन्फ़िगरेशन फ़ाइल बदलें:

# nano /etc/keepalived/keepalived.conf

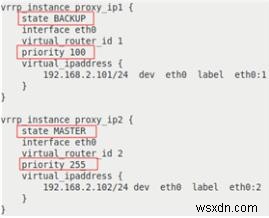

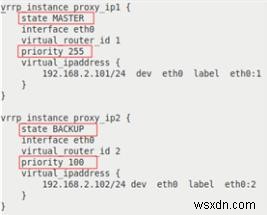

विभिन्न मापदंडों वाली रेखाएं हाइलाइट की जाती हैं:

| प्रॉक्सी-सर्व01 | प्रॉक्सी-सर्व02 |

1  | <टीडी> 2

आइए विकल्पों का अधिक विस्तार से वर्णन करें:

- vrrp_instance

— वह सेक्शन है जो VRRP इंस्टेंस को परिभाषित करता है; - राज्य <मास्टर|बैकअप> — स्टार्टअप पर प्रारंभिक नोड स्थिति है;

- इंटरफ़ेस <इंटरफ़ेस नाम> — वह इंटरफ़ेस है जिस पर VRRP चल रहा है;

- virtual_router_id <संख्या 0 से 255 तक> — अद्वितीय VRRP उदाहरण पहचानकर्ता है, यह सभी सर्वरों पर समान होना चाहिए;

- प्राथमिकता <0 से 255 तक की संख्या> - सर्वर प्राथमिकता सेट करता है, उच्च प्राथमिकता वाला सर्वर मास्टर बन जाता है;

- वर्चुअल_आईपैडड्रेस — मास्टर स्थिति में सर्वर पर सक्रिय वर्चुअल आईपी एड्रेस का एक ब्लॉक है। वे VRRP इंस्टेंस के अंदर सभी सर्वरों पर समान होने चाहिए

यदि वर्तमान नेटवर्क कॉन्फ़िगरेशन मल्टीकास्ट का उपयोग करने की अनुमति नहीं देता है, तो Keepalived एक यूनिकास्ट विकल्प प्रदान करता है, i. इ। VRRP हार्टबीट पैकेट सूची के अनुसार सीधे सर्वर पर भेजे जाएंगे। यूनिकास्ट का उपयोग करने के लिए, आपको निम्नलिखित विकल्पों की आवश्यकता होगी:

- unicast_src_ip — VRRP पैकेट का स्रोत पता है

- unicast_peer — सर्वर IP पतों का ब्लॉक है, जिस पर VRRP पैकेट भेजे जाएंगे।

इस प्रकार, हमारा कॉन्फ़िगरेशन दो VRRP इंस्टेंस, प्रॉक्सी_आईपी1 और प्रॉक्सी_आईपी2 को परिभाषित करता है। नियमित संचालन पर, प्रॉक्सी-सर्व 01 वर्चुअल आईपी 192.168.2.101 के लिए मास्टर और 192.168.2.102 के लिए बैकअप होगा, और इसके विपरीत, प्रॉक्सी-सर्व02 वर्चुअल आईपी 192.168.2.102 के लिए मास्टर होगा, और बैकअप के लिए 192.168.2.101.

यदि सर्वर पर फ़ायरवॉल सक्रिय है, तो आपको iptables का उपयोग करके मल्टीकास्ट ट्रैफ़िक और VRRP के लिए अनुमति नियम जोड़ने होंगे:

# iptables -A INPUT -i eth0 -d 224.0.0.0/8 -j ACCEPT

# iptables -A INPUT -p vrrp -i eth0 -j ACCEPT

सिस्टम बूट पर ऑटोस्टार्ट के लिए रखी गई सेवा को सक्षम करें और इसे दोनों सर्वरों पर चलाएं

# systemctl enable keepalived

# systemctl start keepalived

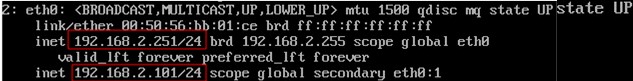

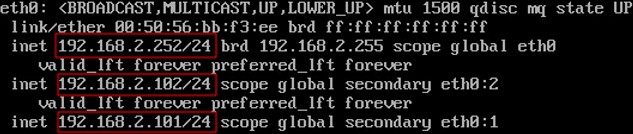

रख-रखाव शुरू होने के बाद, वर्चुअल आईपी पते आपकी कॉन्फ़िगरेशन फ़ाइल से इंटरफेस को सौंपे जाएंगे। आइए सर्वरों के वर्तमान eth0 IP पतों को देखें:

# ip a show eth0

प्रॉक्सी-सर्व01 पर:

प्रॉक्सी-सर्व02 पर:

कीपलाइव्ड के साथ ऐप या इंटरफ़ेस की स्वास्थ्य जांच कैसे करें?

VRRP प्रोटोकॉल सर्वर स्थिति की निगरानी प्रदान करता है। उदाहरण के लिए, यह भौतिक सर्वर विफलता या स्विच/सर्वर एनआईसी पोर्ट के मामले में उपयोगी है। हालाँकि, अन्य समस्याएँ भी हो सकती हैं:

- एक प्रॉक्सी सर्वर (या अन्य ऐप) त्रुटि — सर्वर के आभासी पते तक पहुँचने वाले क्लाइंट को उनके ब्राउज़र में एक त्रुटि संदेश मिलेगा कि प्रॉक्सी सर्वर अनुपलब्ध है;

- दूसरे इंटरफ़ेस की इंटरनेट एक्सेस विफलता — सर्वर के आभासी पते तक पहुँचने वाले क्लाइंट को उनके ब्राउज़र में एक त्रुटि संदेश मिलेगा कि कनेक्शन स्थापित नहीं किया जा सका।

ऊपर वर्णित स्थितियों को संभालने के लिए, निम्नलिखित विकल्पों का उपयोग करें:

- track_interface — इंटरफ़ेस स्थिति पर नज़र रखता है, और यदि DOWN में सूचीबद्ध इंटरफ़ेस में से एक है, तो VRRP उदाहरण के लिए FAULT स्थिति सेट करता है;

- track_script — 0 . लौटाने वाली स्क्रिप्ट का उपयोग करके आपके HA ऐप की स्वास्थ्य जांच करता है अगर चेक सफल रहा है, या चेक विफल होने पर 1।

eth1 इंटरफ़ेस मॉनिटरिंग जोड़कर कॉन्फ़िगरेशन को अपडेट करें (डिफ़ॉल्ट रूप से, VRRP इंस्टेंस उस इंटरफ़ेस की जांच करेगा जिससे यह बाध्य है:यह वर्तमान कॉन्फ़िगरेशन में eth0 है)।

track_interface { eth1} track_script निर्देश निम्नलिखित प्रारूप में vrrp_script ब्लॉक द्वारा निर्धारित मापदंडों के साथ एक स्क्रिप्ट चलाता है:

vrrp_script{ script <"निष्पादन योग्य फ़ाइल का पथ"> अंतराल <संख्या, सेकंड> - स्क्रिप्ट चलाने की आवधिकता, डिफ़ॉल्ट रूप से 1 सेकंड गिरना <संख्या> - स्क्रिप्ट के वापस आने की संख्या FAULT स्थिति में स्विच करने के लिए शून्य से भिन्न मान - वह संख्या जब स्क्रिप्ट ने FAULT स्थिति से बाहर निकलने के लिए एक शून्य मान लौटाया है (फेलबैक) टाइमआउट <संख्या> - स्क्रिप्ट तक प्रतीक्षा करने का समय परिणाम देता है (यदि समय समाप्त हो गया है, तो स्क्रिप्ट एक गैर-शून्य मान_ वजन <संख्या> देता है - वह मान, जिसके द्वारा सर्वर प्राथमिकता कम हो जाएगी यदि यह FAULT स्थिति प्राप्त करता है। डिफ़ॉल्ट मान 0 है, जिसका अर्थ है कि फॉल पैरामीटर में कई बार स्क्रिप्ट के विफल होने के बाद सर्वर को FAULT स्थिति मिलती है}

आइए स्क्वीड प्रॉक्सी स्वास्थ्य जांच को कॉन्फ़िगर करें। इस कमांड का उपयोग करके, आप जांच सकते हैं कि स्क्विड प्रक्रिया सक्रिय है या नहीं:

# squid -k check

हर 3 सेकंड में चलने वाला vrrp_script बनाएं। इस ब्लॉक को vrrp_instance ब्लॉक के बाहर परिभाषित किया गया है।

vrrp_script chk_squid_service { script "/usr/sbin/squid -k check" अंतराल 3} इस स्क्रिप्ट को दोनों vrrp_instance ब्लॉक में मॉनिटरिंग में जोड़ें:

track_script { chk_squid_service} यदि स्क्वीड विफल रहता है, तो वर्चुअल आईपी पता दूसरे सर्वर पर स्विच कर दिया जाएगा।

आप कोई भी अतिरिक्त कार्रवाइयां specify निर्दिष्ट कर सकते हैं यदि सर्वर की स्थिति बदल जाती है तो किया जाना चाहिए।

यदि किसी इंटरफ़ेस से कनेक्शन स्वीकार करने के लिए स्क्विड को कॉन्फ़िगर किया गया है, i. इ। http_port 0.0.0.0:3128 , वर्चुअल आईपी एड्रेस स्विच करने पर कोई समस्या नहीं होगी, और स्क्विड नए पते से कनेक्शन स्वीकार करेगा। हालाँकि, यदि विशिष्ट IP पते कॉन्फ़िगर किए गए हैं, उदा। जी.:

http_port 192.168.2.101:3128http_port 192.168.2.102:3128

स्क्वीड को यह नहीं पता होगा कि क्लाइंट के अनुरोधों को सुनने के लिए सिस्टम में एक नया पता दिखाई दिया है। उन स्थितियों को संभालने के लिए जब वर्चुअल आईपी पते को स्विच किया गया है, तो कुछ अतिरिक्त क्रियाएं आवश्यक हैं, यदि सर्वर की स्थिति बदलती है, उदाहरण के लिए, मास्टर से बैकअप तक, या इसके विपरीत, तो Keepalived एक स्क्रिप्ट चलाने की अनुमति देता है। इसे इस विकल्प का उपयोग करके कार्यान्वित किया जाता है:

"निष्पादन योग्य फ़ाइल का पथ" सूचित करें

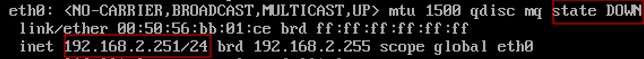

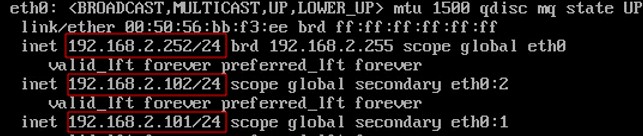

विफलता के मामले में बनाए रखा विफलता परीक्षण

वर्चुअल आईपी को कॉन्फ़िगर करने के बाद, सुनिश्चित करें कि विफलताओं को सही तरीके से संभाला जाता है। पहली जांच एक सर्वर विफलता सिमुलेशन है। प्रॉक्सी-सर्व 01 पर eth0 को अक्षम करें, और यह VRRP दिल की धड़कन पैकेट भेजना बंद कर देगा। प्रॉक्सी-सर्व02 को वर्चुअल आईपी एड्रेस 192.168.2.101 को सक्रिय करना चाहिए। इसे इस कमांड से जांचें:

# ip a show eth0

प्रॉक्सी-सर्व01 पर:

प्रॉक्सी-सर्व02 पर:

जैसा कि अपेक्षित था, प्रॉक्सी-सर्व02 ने वर्चुअल आईपी एड्रेस 192.168.2.101 को सक्रिय किया। आइए देखें कि निम्नलिखित कमांड का उपयोग करके लॉग में क्या लिखा गया है:

cat /var/log/messages | grep -i keepalived

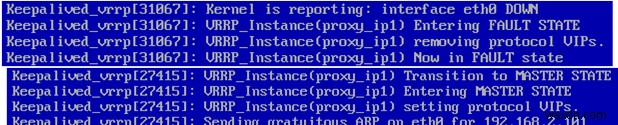

| प्रॉक्सी-सर्व01 पर | प्रॉक्सी-सर्व02 पर |

Kepalived_vrrp[xxxxx]:कर्नेल रिपोर्ट कर रहा है:इंटरफ़ेस eth0 DOWNKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) FAULT STATEKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_Kip1) को हटा रहा है। (proxy_ip1) अब गलत स्थिति में है | Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) मास्टर स्टेट में संक्रमण |

| Kepalived को एक संकेत प्राप्त होता है कि eth0 नीचे की स्थिति में है और प्रॉक्सी_ip1 VRRP उदाहरण के लिए FAULT स्थिति सेट करता है, इस प्रकार वर्चुअल IP पते को मुक्त करता है। | Kepalived, proxy_ip1 VRRP इंस्टेंस के लिए MASTER स्थिति सेट करता है, eth0 पर IP पता 192.168.2.101 सक्रिय करता है और नि:शुल्क ARP भेजता है। |

और सुनिश्चित करें कि जब आप फिर से प्रॉक्सी-सर्व 01 पर eth0 को सक्षम करते हैं, तो वर्चुअल आईपी पता 192.168.2.101 वापस स्विच हो जाता है।

| प्रॉक्सी-सर्व01 पर | प्रॉक्सी-सर्व02 पर |

Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) एक नए मास्टर चुनाव के लिए मजबूर कर रहा हैKepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) मास्टर स्टेट में संक्रमण VRRP_Instance(proxy_ip1) सेटिंग प्रोटोकॉल VIP.Kepalived_vrrp[xxxxx]:192.168.2.101के लिए eth0 पर gratuitous ARP भेजा जा रहा है | Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) को उच्च प्राथमिकता वाला विज्ञापन मिला 255, हमारा 100Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) प्रोटोकॉल में प्रवेश कर रहा है।> |

| Kepalived को एक संकेत मिलता है कि eth0 वापस आ गया है और प्रॉक्सी_आईपी1 VRRP इंस्टेंस के लिए मास्टर का चयन करना शुरू कर देता है। MASTER स्थिति प्राप्त करने के बाद, सर्वर eth0 में IP पता 192.168.2.101 को सक्रिय करता है और नि:शुल्क ARP भेजता है। | Kepalived को प्रॉक्सी_आईपी1 वीआरआरपी इंस्टेंस के लिए उच्च प्राथमिकता वाला पैकेट मिलता है, प्रॉक्सी_आईपी1 को बैकअप स्थिति में स्विच करता है और आईपी पते को मुक्त करता है। |

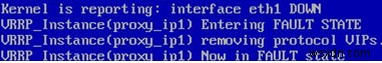

दूसरी जाँच बाहरी नेटवर्क इंटरफ़ेस विफलता का अनुकरण है। ऐसा करने के लिए, प्रॉक्सी-सर्व 01 पर बाहरी नेटवर्क इंटरफ़ेस eth1 को अक्षम करें। लॉग में परिणाम देखें।

| प्रॉक्सी-सर्व01 पर | प्रॉक्सी-सर्व02 पर |

Kepalived_vrrp[xxxxx]:कर्नेल रिपोर्ट कर रहा है:इंटरफ़ेस eth1 DOWNKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) FAULT STATEKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_Kip1) को हटा रहा है। (proxy_ip1) अब गलत स्थिति में है | Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) MASTER STATEKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) में संक्रमण:मास्टर स्टेट में प्रवेश करना eth0 पर 192.168.2.101 के लिए |

| Kepalived को एक संकेत मिलता है कि eth1 नीचे है और प्रॉक्सी_ip1 VRRP इंस्टेंस के लिए FAULT स्थिति सेट करता है, इस प्रकार वर्चुअल IP पतों को मुक्त करता है। | Kepalived, proxy_ip1 VRRP इंस्टेंस के लिए MASTER स्थिति सेट करता है, eth0 में IP पता 192.168.2.101 सक्रिय करता है और नि:शुल्क ARP भेजता है। |

तीसरी जाँच एक विद्रूप विफलता का अनुकरण है। ऐसा करने के लिए, इस आदेश का उपयोग करके मैन्युअल रूप से सेवा बंद करें:

# systemctl stop squid

लॉग में परिणाम देखें:

| प्रॉक्सी-सर्व01 पर | प्रॉक्सी-सर्व02 पर |

Kepalived_vrrp[xxxxx]:VRRP_Script(chk_squid_service) विफलKepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) FAULT STATEKeepalived_vrrp में प्रवेश करना ) अब FAULT स्थिति में | Kepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) MASTER STATEKeepalived_vrrp[xxxxx]:VRRP_Instance(proxy_ip1) में संक्रमण:मास्टर स्टेट में प्रवेश करना eth0 पर 192.168.2.101 के लिए |

| स्क्वीड प्रॉक्सी सेवा की गतिविधि की जांच करने वाली स्क्रिप्ट एक त्रुटि लौटाती है। Keepalived, proxy_ip1 VRRP इंस्टेंस के लिए FAULT स्थिति सेट करता है, इस प्रकार वर्चुअल IP पतों को मुक्त करता है। | Kepalived, proxy_ip1 VRRP इंस्टेंस के लिए MASTER स्थिति सेट करता है, eth0 में IP पता 192.168.2.101 सक्रिय करता है और नि:शुल्क ARP भेजता है। |

सभी तीन चेक सफलतापूर्वक पास हो गए, और Keepalived सही ढंग से कॉन्फ़िगर किया गया है। बाद में हम पेसमेकर का उपयोग करके एक HA क्लस्टर को कॉन्फ़िगर करेंगे और उनकी विशेषताओं का वर्णन करेंगे।

अंतिम कॉन्फ़िगरेशन फ़ाइल /etc/keepalived/keepalived.conf प्रॉक्सी-सर्व01 . के लिए :

vrrp_script chk_squid_service { script "/usr/sbin/squid -k check" अंतराल 3} vrrp_instance proxy_ip1 { स्टेट मास्टर इंटरफ़ेस eth0 वर्चुअल_राउटर_आईडी 1 प्राथमिकता 255 eth0 वर्चुअल_आईपैडड्रेस {/ 24 एथ ट्रैक:ट्रैक_स्क्रिप्ट { chk_squid_service }}vrrp_instance proxy_ip2 { राज्य बैकअप इंटरफ़ेस eth0 वर्चुअल_राउटर_आईडी 2 प्राथमिकता 100 वर्चुअल_आईपैडड्रेस { 192.168.2.102/24 देव eth0 लेबल eth0:2 _} ट्रैक_इंटरफ़ेस {_ ट्रैक फ़ाइल प्रॉक्सी-सर्व02 . के लिए : vrrp_script chk_squid_service { script "/usr/sbin/squid -k check" अंतराल 3}vrrp_instance proxy_ip1 { स्टेट बैकअप इंटरफ़ेस eth0 वर्चुअल_राउटर_आईडी 1 प्राथमिकता 100 वर्चुअल_आईपैडड्रेस { 19 एथ 68.2.10}/ ट्रैक_स्क्रिप्ट { chk_squid_service }}vrrp_instance proxy_ip2 { राज्य मास्टर इंटरफ़ेस eth0 वर्चुअल_राउटर_आईडी 2 प्राथमिकता 255 वर्चुअल_आईपैडड्रेस { 192.168.2.102/24 देव eth0 लेबल eth0:2_ ट्रैक_इंटरफ़ेस {> नैतिकता