कभी किसी ऐसे ईमेल पते से स्पैम या फ़िशिंग संदेश प्राप्त हुआ है जिसे आपने नहीं पहचाना? हो सकता है कि किसी ने आपको मुफ्त यात्रा की पेशकश की हो, आपको व्यक्तिगत तस्वीरों के बदले उन्हें बिटकॉइन भेजने के लिए कहा हो, या सिर्फ आपको एक अवांछित मार्केटिंग ईमेल भेजा हो?

क्या आपने सोचा है कि वे ईमेल कहां से आए? एक स्पैमर को आपका ईमेल पता धोखा देते देखा और सोचा कि उन्होंने यह कैसे किया?

ईमेल स्पूफिंग, या ईमेल बनाना ऐसा प्रतीत होता है जैसे ईमेल किसी भिन्न पते से आया है (उदाहरण के लिए एक ईमेल जो whitehouse.gov से आता है, लेकिन वास्तव में एक स्कैमर से है) उल्लेखनीय रूप से आसान है।

कोर ईमेल प्रोटोकॉल में प्रमाणीकरण के लिए कोई तरीका नहीं है, जिसका अर्थ है कि 'प्रेषक' पता मूल रूप से केवल एक रिक्त स्थान भर है।

आमतौर पर जब आपको कोई ईमेल मिलता है, तो वह कुछ इस तरह दिखाई देता है:

From: Name <name@gmail.com>

Date: Tuesday, July 16, 2019 at 10:02 AM

To: Me <Me@freecodecamp.com>नीचे वह विषय और संदेश है।

लेकिन आप कैसे जानते हैं कि वह ईमेल वास्तव में कहां से आया था? क्या कोई अतिरिक्त डेटा नहीं है जिसका विश्लेषण किया जा सके?

हम जो खोज रहे हैं वह पूर्ण ईमेल शीर्षलेख है - जो आप ऊपर देख रहे हैं वह केवल आंशिक शीर्षलेख है। यह डेटा हमें इस बारे में कुछ अतिरिक्त जानकारी देगा कि ईमेल कहां से आया और यह आपके इनबॉक्स में कैसे पहुंचा।

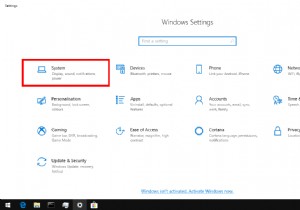

यदि आप अपने स्वयं के ईमेल हेडर देखना चाहते हैं, तो यहां आउटलुक और जीमेल पर उन्हें एक्सेस करने का तरीका बताया गया है। अधिकांश मेल प्रोग्राम एक समान तरीके से काम करते हैं, और एक साधारण Google खोज आपको वैकल्पिक मेल सेवाओं पर हेडर देखने का तरीका बताएगी।

इस लेख में हम वास्तविक शीर्षलेखों के एक समूह को देखेंगे (हालाँकि वे बहुत अधिक संशोधित हैं - मैंने होस्टनाम, टाइमस्टैम्प और आईपी पते बदल दिए हैं)।

हम हेडर को ऊपर से नीचे तक पढ़ेंगे, लेकिन ध्यान रखें कि प्रत्येक नया सर्वर अपने हेडर को ईमेल बॉडी के शीर्ष पर जोड़ता है। इसका मतलब है कि हम अंतिम संदेश हस्तांतरण एजेंट (एमटीए) से प्रत्येक शीर्षलेख पढ़ेंगे और संदेश को स्वीकार करने के लिए पहले एमटीए तक काम करेंगे।

आंतरिक स्थानान्तरण

Received: from REDACTED.outlook.com (IPv6 Address) by REDACTED.outlook.com with HTTPS via REDACTED.OUTLOOK.COM; Fri, 25 Oct 2019 20:16:39 +0000यह पहला हॉप एक HTTPS लाइन दिखाता है, जिसका अर्थ है कि सर्वर ने मानक SMTP के माध्यम से संदेश प्राप्त नहीं किया और इसके बजाय एक वेब एप्लिकेशन पर प्राप्त इनपुट से संदेश बनाया।

Received: from REDACTED.outlook.com (IPv6Address) by REDACTED.outlook.com (IPv6Address) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id 15.1.1358.20; Fri, 25 Oct 2019 20:16:38 +0000

Received: from REDACTED.outlook.com (IPv6Address) by REDACTED.outlook.office365.com (IPv6Address) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id 15.20.2385.20 via Frontend Transport; Fri, 25 Oct 2019 20:16:37 +0000 Authentication-Results: spf=softfail (sender IP is REDACTEDIP)smtp.mailfrom=gmail.com; privatedomain.com; dkim=pass (signature was verified)header.d=gmail.com;privatedomain.com; dmarc=pass action=noneheader.from=gmail.com;compauth=pass reason=100Received-SPF: SoftFail (REDACTED.outlook.com: domain of transitioning gmail.com discourages use of IPAddress as permitted sender)ये पहले दो हेडर ब्लॉक हैं जो आंतरिक मेल ट्रांसफर हैं। आप बता सकते हैं कि ये Office365 सर्वर (outlook.com) द्वारा प्राप्त किए गए थे, और आंतरिक रूप से सही प्राप्तकर्ता को रूट किए गए थे।

आप यह भी बता सकते हैं कि मैसेज एन्क्रिप्टेड एसएमटीपी के जरिए भेजा जा रहा है। आप इसे जानते हैं क्योंकि हेडर "माइक्रोसॉफ्ट एसएमटीपी सर्वर के साथ" सूचीबद्ध करता है और फिर टीएलएस संस्करण का उपयोग कर रहा है, साथ ही विशिष्ट सिफर भी निर्दिष्ट करता है।

तीसरा हेडर ब्लॉक स्थानीय मेल सर्वर से मेल फ़िल्टरिंग सेवा में संक्रमण को चिह्नित करता है। आप इसे जानते हैं क्योंकि यह "फ्रंटएंड ट्रांसपोर्ट के माध्यम से" चला गया जो एक माइक्रोसॉफ्ट-एक्सचेंज विशिष्ट प्रोटोकॉल है (और इसलिए यह सख्ती से एसएमटीपी नहीं था)।

इस ब्लॉक में कुछ ईमेल चेक भी शामिल हैं। आउटलुक डॉट कॉम का हेडर यहां उनके एसपीएफ़/डीकेआईएम/डीएमएआरसी परिणामों का विवरण दे रहा है। SPF सॉफ्टफेल का अर्थ है कि यह IP पता gmail.com की ओर से ईमेल भेजने के लिए अधिकृत नहीं है।

"dkim=pass" का अर्थ है कि ईमेल उसके कथित प्रेषक की ओर से है और (सबसे अधिक संभावना है) ट्रांज़िट में परिवर्तित नहीं किया गया था।

DMARC नियमों का एक समूह है जो मेल सर्वर को SPF और DKIM परिणामों की व्याख्या करने का तरीका बताता है। पास की संभावना का मतलब है कि ईमेल अपने गंतव्य पर जारी है।

SPF, DKIM और DMARC के बारे में अधिक जानकारी के लिए, इस लेख को देखें।

आंतरिक/बाहरी संक्रमण

Received: from Redacted.localdomain.com (IP address) byredacted.outlook.com (IP address) with Microsoft SMTPServer (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id15.20.2305.15 via Frontend Transport; Fri, 25 Oct 2019 20:16:37 +0000

Received-SPF: None (Redacted.localdomain.com: no senderauthenticity information available from domain ofsender@gmail.com) identity=xxx; client-ip=IPaddress;receiver=Redacted.localdomain.com;envelope-from="sender@gmail.com";x-sender="sender@gmail.com"; x-conformance=sidf_compatible

Received-SPF: Pass (Redacted.localdomain.com: domain ofsender@gmail.com designates sending IP as permittedsender) identity=mailfrom; client-ip=IPaddress2;receiver=Redacted.localdomain.com;envelope-from="sender@gmail.com";x-sender="sender@gmail.com"; x-conformance=sidf_compatible;x-record-type="v=spf1"; x-record-text="v=spf1ip4:35.190.247.0/24 ip4:64.233.160.0/19 ip4:66.102.0.0/20ip4:66.249.80.0/20 ip4:72.14.192.0/18 ip4:74.125.0.0/16ip4:108.177.8.0/21 ip4:173.194.0.0/16 ip4:209.85.128.0/17ip4:216.58.192.0/19 ip4:216.239.32.0/19 ~all"यह Google का SPF रिकॉर्ड है - प्राप्तकर्ता सर्वर को बता रहा है कि जो ईमेल कहता है कि वह gmail.com से आ रहा है, वह Google द्वारा स्वीकृत सर्वर से आ रहा है।

Received-SPF: None (redacted.localdomain.com: no senderauthenticity information available from domain ofpostmaster@redatedgoogle.com) identity=helo;client-ip=IPaddress; receiver=Redacted.localdomain.com;envelope-from="sender@gmail.com";x-sender="postmaster@.google.com";x-conformance=sidf_compatibleAuthentication-Results-Original: Redacted@localdomain.com; spf=Nonesmtp.pra=sender@gmail.com; spf=Pass smtp.mailfrom=sender@gmail.com;spf=None smtp.helo=postmaster@redacted.google.com; dkim=pass (signatureverified) header.i=@gmail.com; dmarc=pass (p=none dis=none) d=gmail.comIronPort-SDR: IronPort-PHdr: =X-IronPort-Anti-Spam-Filtered: trueX-IronPort-Anti-Spam-Result: =X-IronPort-AV: ;d="scan"X-Amp-Result: SKIPPED(no attachment in message)X-Amp-File-Uploaded: Falseयह कुछ अतिरिक्त एसपीएफ़/डीकेआईएम/डीएमएआरसी जांच दिखाता है, साथ ही आयरनपोर्ट स्कैन के परिणाम भी दिखाता है।

आयरनपोर्ट एक लोकप्रिय ईमेल फ़िल्टर है जिसका उपयोग कई निगम स्पैम, वायरस और अन्य दुर्भावनापूर्ण ईमेल देखने के लिए करते हैं। यह ईमेल में लिंक और अटैचमेंट को स्कैन करता है और यह निर्धारित करता है कि क्या ईमेल दुर्भावनापूर्ण है (और छोड़ दिया जाना चाहिए), यदि यह संभावित रूप से वैध है और इसे डिलीवर किया जाना चाहिए, या यदि यह संदेहास्पद है तो किस मामले में यह शरीर के लिए एक हेडर संलग्न कर सकता है। उपयोगकर्ताओं को ईमेल से सावधान रहने के लिए कहता है।

Received: from redacted.google.com ([IPAddress])by Redacted.localdomain.com with ESMTP/TLS/ECDHE-RSA-AES128-GCM-SHA256; Fri, 25 Oct 2019 16:16:36 -0400

Received: by redacted.google.com with SMTP idfor recipient@localdomain.com; Fri, 25 Oct 2019 13:16:35 -0700 (PDT)

X-Received: by IPv6:: with SMTP id; Fri, 25 Oct 2019 13:16:35 -0700 (PDT) Return-Path: sender@gmail.com

Received: from senderssmacbook.fios-router.home (pool-.nycmny.fios.verizon.net. [IP address redacted])by smtp.gmail.com with ESMTPSA id redacted IP(version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128);Fri, 25 Oct 2019 13:16:34 -0700 (PDT)

Received: from senderssmacbook.fios-router.home (pool-.nycmny.fios.verizon.net. [IP address redacted])by smtp.gmail.com with ESMTPSA id redacted IP(version=TLS1 cipher=ECDHE-RSA-AES128-SHA bits=128/128);Fri, 25 Oct 2019 13:16:34 -0700 (PDT)यह खंड जीमेल के रूटिंग सिस्टम के माध्यम से प्रेषक के प्रारंभिक उपकरण से ईमेल द्वारा लिए गए आंतरिक हॉप्स और प्राप्तकर्ता के आउटलुक वातावरण को दिखाता है। इससे हम देख सकते हैं कि प्रारंभिक प्रेषक एक मैकबुक से था, एक होम राउटर का उपयोग करते हुए, NYC में Verizon Fios के साथ।

यह उस हॉप्स का अंत है जो ईमेल द्वारा प्रेषक से प्राप्तकर्ता तक के मार्ग को दर्शाता है। इसके बाद, आपको ईमेल का मुख्य भाग दिखाई देगा (और हेडर जिन्हें आप आमतौर पर "से:", "से:", आदि जैसे देखते हैं), शायद मीडिया प्रकार और ईमेल क्लाइंट के आधार पर कुछ स्वरूपण के साथ (उदाहरण के लिए MIME संस्करण, सामग्री प्रकार, सीमा, आदि)। इसमें कुछ उपयोगकर्ता-एजेंट जानकारी भी हो सकती है, जो इस बात का विवरण है कि किस प्रकार के उपकरण ने संदेश भेजा है।

इस मामले में हम पहले से ही जानते हैं कि ऐप्पल के नामकरण परंपरा के कारण भेजने वाला उपकरण मैकबुक था, लेकिन इसमें सीपीयू प्रकार, संस्करण, यहां तक कि ब्राउज़र और संस्करण पर विवरण भी शामिल हो सकते हैं जो डिवाइस पर स्थापित किए गए थे।

कुछ मामलों में, लेकिन सभी में नहीं, इसमें भेजने वाले डिवाइस का आईपी पता भी हो सकता है (हालांकि कई प्रदाता बिना सम्मन के उस जानकारी को छिपा देंगे)।

ईमेल हेडर आपको क्या बता सकते हैं?

ईमेल हेडर यह पहचानने में मदद कर सकते हैं कि उनके कथित प्रेषकों से ईमेल कब नहीं भेजे जा रहे हैं। वे प्रेषक पर कुछ जानकारी प्रदान कर सकते हैं - हालांकि यह आमतौर पर सच्चे प्रेषक की पहचान करने के लिए पर्याप्त नहीं है।

कानून प्रवर्तन अक्सर इस डेटा का उपयोग सही ISP से जानकारी को वापस लेने के लिए कर सकते हैं, लेकिन हममें से बाकी लोग इसका उपयोग केवल जांच को सूचित करने में मदद करने के लिए कर सकते हैं, आमतौर पर फ़िशिंग में।

इस प्रक्रिया को इस तथ्य से कठिन बना दिया गया है कि हेडर को दुर्भावनापूर्ण सर्वर या हैकर्स द्वारा नकली बनाया जा सकता है। प्रत्येक सर्वर के स्वामी से संपर्क किए बिना और व्यक्तिगत रूप से यह सत्यापित किए बिना कि आपके ईमेल में शीर्षलेख उनके एसएमटीपी लॉग से मेल खाते हैं, जो श्रमसाध्य और समय लेने वाला है, आप निश्चित नहीं होंगे कि शीर्षलेख सटीक हैं (आपके स्वयं के मेल सर्वर द्वारा संलग्न शीर्षलेखों के अलावा)।

प्रत्येक सर्वर के स्वामी से संपर्क किए बिना और व्यक्तिगत रूप से यह सत्यापित किए बिना कि आपके ईमेल में शीर्षलेख उनके एसएमटीपी लॉग से मेल खाते हैं, जो श्रमसाध्य और समय लेने वाला है, आप निश्चित नहीं होंगे कि शीर्षलेख सभी सटीक हैं..

DKIM, DMARC और SPF सभी इस प्रक्रिया में मदद कर सकते हैं, लेकिन वे सही नहीं हैं, और उनके बिना, कोई सत्यापन नहीं है।

अपने स्वयं के शीर्षलेखों का विश्लेषण नहीं करना चाहते हैं? यह साइट आपके लिए यह कर देगी।