डिजिटल संचार के बढ़ने से एक संगठन के लिए सामाजिक इंजीनियरिंग हमलों का जोखिम बढ़ रहा है लेकिन साइबर बदमाशों के लिए यह कम हो रहा है।

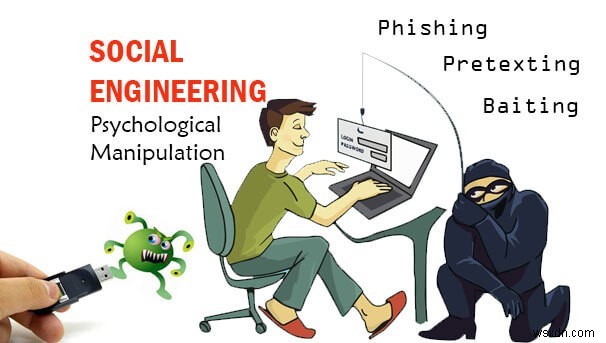

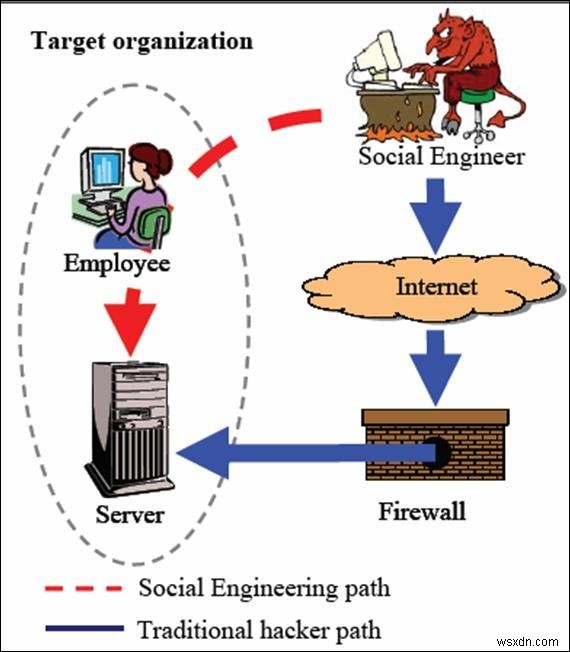

सोशल इंजीनियरिंग मानव मनोविज्ञान का दोहन करके संगठनों के नेटवर्क, सिस्टम या डेटा तक पहुंच प्राप्त करने की कला है। साइबर अपराधी जानकारी तक पहुँचने के लिए हैकिंग तकनीकों का उपयोग करने के बजाय, उपयोगकर्ताओं को गोपनीय जानकारी प्रकट करने के लिए बरगलाने के लिए सोशल इंजीनियरिंग तकनीक का उपयोग करते हैं।

एक सोशल इंजीनियर किसी कर्मचारी को आईटी सहायक व्यक्ति होने का नाटक कर कॉल कर सकता है, और उसका पासवर्ड और अन्य गोपनीय जानकारी प्रकट करने के लिए उसे धोखा दे सकता है।

अगर आपको लगता है कि जब सुरक्षा की बात आती है तो आपको सभी घंटियाँ और सीटी मिल जाती हैं, तो आप गलत हैं। एक चालाक सामाजिक इंजीनियर आसानी से अपना रास्ता भटक सकता है, क्योंकि हर गुजरते दिन हैकर कंपनी की मूल्यवान जानकारी देने के लिए कर्मचारियों और व्यक्तियों को मूर्ख बनाने के लिए चतुर तरीके ईजाद कर रहे हैं।

सोशल इंजीनियरिंग में मानव तत्व शामिल है; इसलिए, कोई भी संगठन सुरक्षित नहीं है। मनुष्य सुरक्षा की सबसे कमजोर कड़ी है। और कर्मचारियों से निपटने वाले संगठन के लिए इसे रोकना मुश्किल हो सकता है।

इस लेख में हम सोशल इंजीनियरिंग के बारे में महत्वपूर्ण बातों की व्याख्या करेंगे, जैसे हैकर्स द्वारा सोशल इंजीनियरिंग हमलों को करने के लिए अपनाई जाने वाली तकनीकें, सोशल इंजीनियरिंग हमलों के प्रकार और बहुत कुछ।

अक्टूबर राष्ट्रीय साइबर सुरक्षा जागरूकता माह है, और हम एक कंपनी होने के नाते विंडोज के लिए उन्नत सिस्टम रक्षक, मैक के लिए सिस्टवीक एंटी-मैलवेयर, एंड्रॉइड के लिए सिस्टवीक एंटी-मैलवेयर जैसे सुरक्षा उपकरणों से निपटने वाली कंपनियों, कर्मचारियों, अंतिम उपयोगकर्ताओं को शिक्षित करने की पहल कर रहे हैं। सोशल इंजीनियरिंग के प्रयासों की पहचान कैसे करें और इन हमलों को सफल होने से कैसे रोकें।

इतना ही नहीं हम आपको प्रसिद्ध सोशल इंजीनियरिंग हमलों, सोशल इंजीनियरिंग हमलों और सोशल इंजीनियरिंग हमलों के प्रकारों को रोकने के तरीकों से भी अवगत कराएंगे।

उत्तर पाने के लिए आगे पढ़ें।

सोशल इंजीनियरिंग क्या है?

धोखाधड़ी करने के लिए मानव व्यवहार का लाभ उठाने की कला सोशल इंजीनियरिंग है। व्यापक विश्वास के विपरीत हैकिंग सॉफ्टवेयर या ऑपरेटिंग सिस्टम में खामियों को खोजने से संबंधित है। बता दें, साइबर बदमाश इंसान के व्यवहार और आदतों में कमजोरियों की तलाश करना और उनका पता लगाना भी एक तरह की हैकिंग है, क्योंकि इससे किसी भी चीज की तुलना में संगठन की सुरक्षा को काफी नुकसान हो सकता है।

सभी का सबसे आम उदाहरण ट्रॉय की दीवारों के अंदर जाने के लिए ट्रोजन हॉर्स का उपयोग करने वाले यूनानी हैं। आधुनिक दिनों के साइबर अपराधी उर्फ सोशल इंजीनियर उसी रास्ते पर हैं, वे तकनीकी सुरक्षा उपायों को दरकिनार करने के लिए मानवीय त्रुटियों का उपयोग करते हैं।

कंपनियां जोखिम में कैसे हैं?

अंतिम उपयोगकर्ता किसी भी संगठन के लिए सबसे बड़ा सुरक्षा खतरा है और सामाजिक इंजीनियर इसके बारे में जागरूक हैं। इसलिए, वे संगठन, उसके कर्मचारियों, वे कैसे चलाते हैं, और Facebook, LinkedIn, और अन्य जैसी सोशल नेटवर्किंग साइटों का उपयोग करके और भी बहुत कुछ के बारे में व्यापक शोध करते हैं।

सामाजिक इंजीनियर जानते हैं कि लोग सोशल साइट पर जानकारी साझा करते समय सतर्क नहीं रहते हैं, इससे उन्हें फ़िशिंग मेल तैयार करने, बेहतर होने का नाटक करने, कानून प्रवर्तन एजेंसी या सहकर्मी को अपना हाथ प्राप्त करने के लिए जितना हो सके उतना इकट्ठा करने में मदद मिलती है। पासवर्ड और अन्य संवेदनशील जानकारी।

सोशल इंजीनियरिंग कैसे काम करती है?

सोशल इंजीनियरिंग साइबर हमले के सबसे आम साधनों में से एक है, जो लोकप्रिय हो रहा है क्योंकि बदमाश सुरक्षा श्रृंखला की सबसे कमजोर कड़ी को निशाना बनाते हैं।

उपयोगकर्ताओं को आमतौर पर दो तरह से लक्षित किया जाता है:फोन पर या ऑनलाइन।

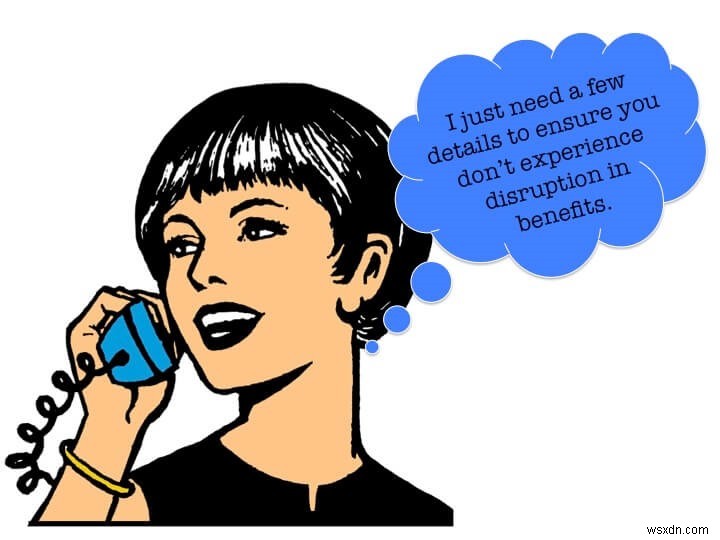

फोन द्वारा : साइबर-अपराधी भरोसा हासिल करने के लिए एक कर्मचारी, वरिष्ठ प्रबंधन, या कानून प्रवर्तन अधिकारी के रूप में दिखावा करते हैं और वे इसके लिए कुछ सवाल भी पूछते हैं। एक बार जब पीड़ित ट्रिक के झांसे में आ जाता है तो वे लॉगिन क्रेडेंशियल या पासवर्ड मांगते हैं जिस पर किसी का ध्यान नहीं जाता क्योंकि दूसरे छोर पर मौजूद व्यक्ति कॉलर में विश्वास करता है।

फ़िशिंग :साइबर हमलावरों द्वारा उपयोग की जाने वाली सबसे लोकप्रिय और सामान्य धोखाधड़ी तकनीक। इस पद्धति में, उपयोगकर्ता जानकारी साझा करते हैं क्योंकि उनका मानना है कि वे एक सुरक्षित और विश्वसनीय साइट पर हैं। सोशल इंजीनियरिंग का एक और तरीका ऑनलाइन होता है जो दुर्भावनापूर्ण अटैचमेंट के माध्यम से होता है।

अब जब हम जानते हैं कि सोशल इंजीनियरिंग क्या है, कैसे सोशल इंजीनियर संवेदनशील जानकारी प्रकट करने के लिए उपयोगकर्ताओं को बरगलाते हैं, तो अब समय आ गया है कि सोशल इंजीनियरिंग हमलों के प्रकारों को जानें।

सोशल इंजीनियरिंग हमलों के प्रकार

संगठनों को अपने कर्मचारियों को सामान्य प्रकार के सोशल इंजीनियरिंग हमलों के बारे में जागरूक करने के लिए शिक्षित करने की आवश्यकता है, जिसमें स्पीयर फ़िशिंग, क्विड प्रो क्वो, बैटिंग, फ़िशिंग, प्रेटेक्सिंग और टेलगेटिंग शामिल हैं।

निश्चित रूप से, सोशल इंजीनियरिंग हमलों को संभालने के लिए कंपनियां फ़ायरवॉल, ईमेल फ़िल्टर और नेटवर्क मॉनिटरिंग टूल जैसे तरीके अपना सकती हैं। लेकिन यह मानव त्रुटि के जोखिम को कम नहीं करेगा, इसलिए सामाजिक इंजीनियरिंग हमलों की घटनाओं को कम करने के लिए कर्मचारियों को सामान्य प्रकार की सामाजिक इंजीनियरिंग और उन्हें संभालने के तरीकों को जानने की आवश्यकता है।

साइबर अपराधियों द्वारा अपनाई जाने वाली सामान्य सामाजिक इंजीनियरिंग विधियों का विवरण यहां दिया गया है:

<मजबूत>1. स्पीयर फ़िशिंग - एक प्रकार का फ़िशिंग हमला जो किसी विशिष्ट संगठन या व्यक्ति पर केंद्रित होता है। स्पीयर फ़िशिंग हमले को सफल बनाने और वैध हमलावर दिखने के लिए पीड़ित के सोशल मीडिया खातों या अन्य ऑनलाइन गतिविधियों से एकत्रित जानकारी का उपयोग करें।

<मजबूत>2. बदले में - जब हमलावर गोपनीय जानकारी का अनुरोध करता है और बदले में किसी की जरूरत की किसी चीज के बदले में हमला होता है। उदाहरण के लिए, यदि किसी पीड़ित को उपहार प्राप्त करने के लिए खाते में लॉग इन करने या व्यक्तिगत जानकारी साझा करने के लिए कहा जाता है, तो यह एक प्रतिदान हमला हो सकता है। कभी मत भूलिए, अगर कुछ सच होने के लिए बहुत अच्छा लगता है, तो कुछ ऐसा है जो सही नहीं है।

<मजबूत>3. बैटिंग - जब व्यक्ति संक्रमित यूएसबी फ्लैश ड्राइव या हमलावर द्वारा रखी गई सीडी का इस्तेमाल करते हैं तो हमला होता है। इसका मतलब है कि हमलावर एक संक्रमित डिवाइस को ऐसी जगह पर रखते हैं जहां इसे आसानी से देखा जा सके, और कोई इसे उठाकर इस्तेमाल कर लेगा। जैसे ही इस तरह की डिवाइस डिवाइस से जुड़ी होती है हमलावर डिवाइस पर नियंत्रण कर सकता है क्योंकि मशीन पर मैलवेयर इंस्टॉल हो जाता है।

<मजबूत>4. फ़िशिंग - जब लोग ऐसी तरकीबों के झांसे में आ जाते हैं जो उन्हें मैलवेयर इंस्टॉल करने, व्यक्तिगत, वित्तीय, या कॉर्पोरेट जानकारी साझा करने के लिए फ़िशिंग हमला होता है। यह सोशल इंजीनियरिंग हमले करने का सबसे आम और लोकप्रिय तरीका है। फ़िशिंग हमले को सफल बनाने के लिए धोखेबाज़ पीड़ित को नकली संचार भेजता है जो वैध के रूप में या किसी विश्वसनीय स्रोत से होने का दावा करता है। आमतौर पर हमलावर एक प्राकृतिक आपदा का लाभ उठाते हैं और ऐसी त्रासदियों के बाद लोगों की सद्भावना का शोषण करते हुए और व्यक्तिगत या भुगतान जानकारी दर्ज करके किसी कारण के लिए दान करने का आग्रह करते हुए, दान की दलीलों के रूप में मेल भेजते हैं।

<मजबूत>5. बहाना - जब हमलावर पीड़ित को गोपनीय जानकारी या संरक्षित सिस्टम तक पहुंच देने के लिए मजबूर करने के लिए नकली स्थितियां बनाता है। उदाहरण के लिए, धोखेबाज़ संगठन की भरोसेमंद इकाई का हिस्सा होने का नाटक करता है और उसे लॉगिन क्रेडेंशियल प्रकट करने या गुप्त डेटा को जानकारी देने के लिए बरगलाता है।

<मजबूत>6. टेलगेटिंग - यह भौतिक सामाजिक इंजीनियरिंग तकनीक है जो तब होती है जब अनधिकृत व्यक्ति किसी सुरक्षित स्थान पर व्यक्तियों का अनुसरण करता है। उद्देश्य पहुँच प्राप्त करना और मूल्यवान जानकारी चुराना है।

सोशल इंजीनियरिंग उन संगठनों और कर्मचारियों के लिए एक निरंतर और गंभीर खतरा है जो विपक्ष में आते हैं। इसलिए, कर्मचारियों को शिक्षित करने और सामाजिक इंजीनियरों द्वारा अपनाई गई परिष्कृत सामाजिक इंजीनियरिंग विधियों के बारे में जागरूक करने के लिए सुरक्षित रहने का पहला कदम; इस प्रकार, गोपनीय डेटा तक पहुंच प्राप्त करना।

अंतिम उपयोगकर्ता को कैसे शिक्षित करें कि वे शिकार बनें/सोशल इंजीनियरिंग हमलों को रोकें?

सुरक्षित रहने के लिए पहला कदम कर्मचारियों के बीच जागरूकता पैदा करना और उन्हें डेटा चोरी करने के लिए सामाजिक इंजीनियरों द्वारा उपयोग की जाने वाली रणनीति से परिचित कराना है। इसके अलावा, निम्नलिखित बातें ध्यान देने योग्य हैं:

1. सुरक्षा जागरूकता पैदा करने के लिए कर्मचारियों को बार-बार प्रशिक्षित करें।

2. नवीनतम फ़िशिंग खतरों और वे कैसे होते हैं, इसके बारे में कर्मचारियों को अद्यतन और जागरूक रखने के लिए एक व्यापक सुरक्षा प्रशिक्षण कार्यक्रम चलाने की गारंटी।

3. वरिष्ठ और निम्न स्तर के अधिकारियों दोनों को प्रशिक्षण दें।

4. सुनिश्चित करें कि कोई भी फोन या ईमेल पर कोई गोपनीय डेटा साझा नहीं करता है।

5. समय-समय पर मौजूदा प्रक्रिया की समीक्षा करें।

6. सीईओ या किसी अधिकारी के लिए वित्तीय जानकारी या व्यावसायिक रहस्य पूछने वाले ईमेल को लाल झंडा उठाना चाहिए और उन्हें ऐसी चालों के लिए गिरना चाहिए।

7. यह देखने के लिए मॉक टेस्ट चलाएँ कि कर्मचारी फ़िशिंग और सोशल इंजीनियरिंग हमलों के बारे में पर्याप्त रूप से समझते हैं या नहीं।

8. लॉगिन क्रेडेंशियल, पासवर्ड किसी के साथ साझा करने से बचें। अगर किसी वैध व्यक्ति को किसी भी जानकारी तक पहुंचने की आवश्यकता है, तो वे आपसे जानकारी साझा करने के लिए कहे बिना ऐसा करने में सक्षम होंगे।

9. उपयोगकर्ता नाम, पासवर्ड, या खाता विवरण जैसे किसी भी विवरण को दर्ज करने से पहले सुनिश्चित करें कि URL वास्तविक और सही है।

10. यदि आप अज्ञात प्रेषक से अटैचमेंट प्राप्त करते हैं तो उन्हें कभी न खोलें और न ही डाउनलोड करें।

फिर भी अगर आपको लगता है कि सोशल इंजीनियरिंग के हमलों का पता लगाना आसान है और आसानी से संभाला जा सकता है। यहां हम लोकप्रिय सोशल इंजीनियरिंग हमलों को सूचीबद्ध करते हैं जो आपके लिए आंखें खोलने वाले हो सकते हैं।

लोकप्रिय सोशल इंजीनियरिंग हमले

2016:डेमोक्रेटिक नेशनल कन्वेंशन ईमेल:हमलावरों ने स्पीयर फ़िशिंग ईमेल तैयार किए जो वैध प्रतीत हुए जिसके परिणामस्वरूप क्लिंटन अभियान के बारह कर्मचारियों से 150,000 ईमेल चोरी हो गए।

2016:संयुक्त राज्य अमेरिका का न्याय विभाग: एक हैकर द्वारा बरगलाया गया क्योंकि उसने एक नए कर्मचारी के रूप में पेश किया जिसे कुछ मदद की आवश्यकता थी, जिसके परिणामस्वरूप उसे एक्सेस कोड दिया गया जिससे 20,000 FBI और 9,000 DHS कर्मचारियों का डेटा लीक हो गया।

2015:सर्वव्यापी नेटवर्क बीईसी हमला: कंपनी को लगभग $46.7 मिलियन डॉलर का नुकसान हुआ। यह एक विशेष प्रकार का भाला फ़िशिंग ईमेल हमला था जिसमें हमलावर एक उच्च अधिकारी लक्षित कर्मचारी के रूप में कुछ कार्य करने की शक्ति रखता है, जैसे धन हस्तांतरित करना या मानव संसाधन रिकॉर्ड तक पहुँचना। भेजे गए ईमेल में कर्मचारी को एक निश्चित खाते में वायर ट्रांसफर करने के लिए कहा गया था, जिसे भागीदार खाता कहा गया था, लेकिन वास्तव में, यह हैकर के नियंत्रण में था, जिसका अर्थ है कि निर्दोष कर्मचारी की चाल में विफल होने के कारण संगठन को वित्तीय नुकसान उठाना पड़ता है।

2014:सोनी पिक्चर्स हैक

2014:Yahoo हैक: 2014 Yahoo हैक महत्वपूर्ण था, जिसने 500 मिलियन उपयोगकर्ताओं को खतरे में डाला। याहू के "अर्ध-विशेषाधिकार प्राप्त" कर्मचारियों को लक्षित करने वाला भालाघाती हमला।

2013:एसोसिएटेड प्रेस ट्विटर

2013:बिट9 प्रमाणपत्र की चोरी

2013:बिक्री का लक्ष्य बिंदु

2013:युनाइटेड स्टेट्स डिपार्टमेंट ऑफ़ लेबर वाटरिंग होल

2011:RSA SecurID

निष्कर्ष

यह पढ़ना कुछ लोगों के लिए एक तत्व हो सकता है क्योंकि वे खराब सुरक्षा निर्णयों के बारे में पढ़ रहे हैं लेकिन यह विश्वास कि कोई भी सोशल इंजीनियरिंग हमलों से सुरक्षित नहीं है, और सबसे समझदार व्यक्ति ऐसे हमलों का शिकार हो जाता है। इसलिए, ऑनलाइन सुरक्षा को गंभीरता से लेना और हर ऑनलाइन अनुरोध पर संदेहपूर्ण नजर रखना महत्वपूर्ण है।