DDoS या डिस्ट्रीब्यूटेड डेनियल-ऑफ-सर्विस एक ऐसा हमला है जहां कई बॉटनेट सिस्टम एक सिस्टम को निशाना बनाते हैं और उसके संचालन को तोड़फोड़ करने के लिए बाढ़ कर देते हैं। यह हमलावर की ओर से वेबसाइट पर सेवाएं बंद करने का प्रयास है। इसे किसी भी सेवा जैसे एप्लिकेशन, नेटवर्क, सेवाओं, उपकरणों, सर्वरों और यहां तक कि सॉफ्टवेयर के भीतर विशेष लेनदेन तक पहुंच को रोककर प्रबंधित किया जा सकता है। DoS हमले में, यह एक सिस्टम है जो दुर्भावनापूर्ण डेटा या अनुरोध भेज रहा है; DDoS अटैक कई सिस्टम से आता है।

साइबर अपराधी सेवा के लिए अतिप्रवाह अनुरोधों के साथ सिस्टम को डुबो देते हैं। हमलावर या तो सर्वर पर किसी पृष्ठ तक पहुँचने के अनुरोधों की भरमार कर देंगे या बहुत सारे प्रश्नों के साथ सिस्टम के डेटाबेस को हिट कर देंगे। नतीजतन, यह रैम, सीपीयू और निश्चित रूप से इंटरनेट बैंडविड्थ जैसे हार्डवेयर संसाधन की सीमा क्षमता को पार कर जाता है और पूरे सिस्टम को तोड़ देता है। नुकसान सेवाओं में मामूली व्यवधान से लेकर बड़े नुकसान तक हो सकता है जैसे कि सिस्टम जैसे एप्लिकेशन, वेबसाइट या यहां तक कि पूरे व्यवसाय में डाउनटाइम का अनुभव करना।

DDoS हमले के लक्षण

DDoS अटैक एक गैर-दुर्भावनापूर्ण गतिविधि की तरह दिखता है जो सेवा समस्याओं का कारण बनता है - जैसे सर्वर में डाउनटाइम, वास्तविक उपयोगकर्ताओं से कई वास्तविक अनुरोध या एक विच्छिन्न केबल। इसलिए, आपको यह जांचने के लिए ट्रैफ़िक का विश्लेषण करने की आवश्यकता है कि आप पर हमला किया गया है या नहीं।

DDoS हमलों की कहानी

2000 की शुरुआत में, माइकल कैल्स उर्फ माफियाबॉय नाम के एक छात्र ने DDoS हमले के साथ Yahoo की सेवा को बाधित कर दिया। इसके अलावा, वह CNN, eBay और Amazon पर तीन सफल हमले करने में सक्षम था। हालाँकि यह अब तक का पहला DDoS हमला नहीं था, लेकिन हमलों की श्रृंखला ने बहुत ध्यान आकर्षित किया और फिर दुनिया भर के शक्तिशाली व्यवसायों को परेशान करना शुरू कर दिया। DDoS हमलों का इस्तेमाल आम तौर पर जबरन वसूली, साइबर युद्ध छेड़ने या सटीक बदला लेने के लिए किया जाता है। DDoS के हमले वर्षों से विकसित हुए हैं क्योंकि उनके पास ऐसे संसाधन हैं जो उन्हें 1000 Gbps से ऊपर जा सकते हैं। आपने 2016 में प्रसिद्ध Dyn हमले के बारे में सुना होगा, जहां डेटा दर 1.2Tbps के रूप में दर्ज की गई थी। यह आधुनिक बॉटनेट (मिराई बॉटनेट) की मदद से संभव हुआ है। इस हमले ने अमेरिका के पूरे पूर्वी तट को हिलाकर रख दिया जहां सर्वर पर प्रश्नों को शूट करने के लिए लाखों आईपी पते का इस्तेमाल किया गया था। Dyn हमले ने सीधे तौर पर 100,000 IoT उपकरणों को प्रभावित किया जिसमें प्रिंटर और कैमरे भी शामिल थे। बाद में, इस तरह के हमलों को नेटफ्लिक्स, ट्विटर, टम्बलर, स्पॉटिफाई, रेडिट और यहां तक कि अमेज़ॅन जैसी सेवाओं पर भी निशाना बनाया गया। इसके अलावा, DDoS हमलों को GitHub पर लागू किया गया, जिसने 1.35Tbps की डेटा अंतरण दर दर्ज की। हमला बड़े पैमाने पर था लेकिन गिटहब हमले से निपटने और तुरंत कार्य करने में कामयाब रहा।

हमले का विश्लेषण करने के बाद, यह तस्वीर सामने आई कि हमलावरों ने हमले के प्रभाव को बढ़ाने के लिए मेमकेच्ड सर्वर का इस्तेमाल किया, जो पिछले हमलों की तुलना में सरल तकनीक थी।

सुरक्षा विशेषज्ञों द्वारा मिराई बॉटनेट हमले के समान वायरएक्स नामक एक अन्य हमले की खोज की गई। इसने 100 देशों में 100,000 Android उपकरणों को लक्षित किया। तब से, विभिन्न सेवा प्रदाताओं पर अधिक DDoS हमले लक्षित किए जा रहे हैं और इसलिए, ऐसी घटनाओं की जांच की आवश्यकता है।

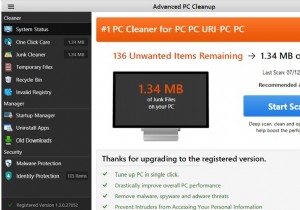

DDoS अटैक टूल्स

DDoS हमले को फैलाने के लिए हमलावर बॉटनेट का उपयोग करते हैं। उन लोगों के लिए जो बॉटनेट के बारे में नहीं जानते हैं, वे मैलवेयर-संक्रमित डिवाइस हैं जिन्हें बॉटमास्टर (हमलावर) द्वारा नियंत्रित किया जाता है। DDoS हमलावर आमतौर पर सर्वर और कंप्यूटर को संक्रमित करने के लिए अंतिम बिंदु के रूप में चुनते हैं। आजकल मोबाइल और IoT उपकरणों का उपयोग लक्ष्य प्रणाली में बाढ़ लाने के लिए भी किया जाता है। इस तरह के उपकरणों का उपयोग सामूहिक इंजेक्शन तकनीकों, मालवेयर हमलों और फ़िशिंग हमलों के माध्यम से एकल प्रणाली को संक्रमित करने के लिए किया जाता है।

Types of DDoS Attacks

DDoS attacks can be divided into three different classes. वे इस प्रकार हैं:-

- Attacks that use huge amount of fake traffic to stop the access to a system. Eg:– spoof-packet flood attacks, UDP and ICMP attacks.

- Attacks that use data packets to victimize the entire network infrastructure or even infrastructure management tools. Eg:– Smurf DDoS and SYN Floods

- Attacks that victimize organization’s application layer and flood applications with malware-infected requests. Therefore, they make online resources unresponsive.

How DDoS Attacks Advanced

Nowadays attackers rent botnets to conduct DDoS attacks. Another advanced called “APDoS- Advanced Persistent Denial-Of-Service” uses different attack vectors in a single attack. This kind of attack affects applications, the database and also the server in a system. Attackers also use the technique of directly affecting ISP to affect maximum number of devices at the same time.

Now DDoS attack has grown into an attack that not just targets a single system but different organizations, suppliers, vendors and business professionals simultaneously. As we all know that no business is more secure than its weakest link, entities such as third parties, employees etc. should be safeguarded.

Technology and strategies have fewer chances of standing against cyber criminals that are refining their DDoS attacks every now and then. However, with the invention of AI, Machine Learning and newer IoT devices being introduced to the world, DDoS attacks will continue to evolve. Attackers will manage to inhibit these technologies in their attacks, which will make attacks deadlier. Nevertheless, DDoS technology will also continue to evolve.