सक्रिय निर्देशिका डोमेन में उपयोगकर्ता खातों के लिए उच्च स्तर की सुरक्षा सुनिश्चित करने के लिए, एक व्यवस्थापक को डोमेन पासवर्ड नीति को कॉन्फ़िगर और कार्यान्वित करना होगा। पासवर्ड नीति को पर्याप्त जटिलता, पासवर्ड की लंबाई और उपयोगकर्ता और सेवा खाता पासवर्ड बदलने की आवृत्ति प्रदान करनी चाहिए। इस प्रकार, आप किसी हमलावर के लिए नेटवर्क पर भेजते समय उपयोगकर्ता पासवर्ड को क्रूर-बल या कैप्चर करना कठिन बना सकते हैं।

डिफ़ॉल्ट डोमेन नीति में पासवर्ड नीति

डिफ़ॉल्ट रूप से, एडी डोमेन में उपयोगकर्ता पासवर्ड के लिए सामान्य आवश्यकताओं को सेट करने के लिए समूह नीति (जीपीओ) सेटिंग्स का उपयोग किया जाता है। डोमेन उपयोगकर्ता खातों की पासवर्ड नीति डिफ़ॉल्ट डोमेन नीति . में कॉन्फ़िगर की गई है . यह नीति डोमेन के मूल से जुड़ी हुई है और इसे PDC एम्यूलेटर भूमिका वाले डोमेन नियंत्रक पर लागू किया जाना चाहिए।

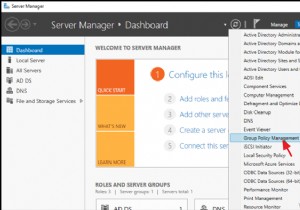

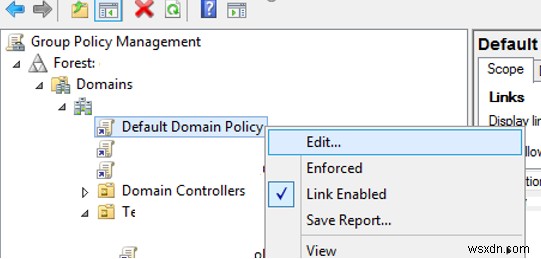

- एडी खाता पासवर्ड नीति को कॉन्फ़िगर करने के लिए, समूह नीति प्रबंधन . खोलें कंसोल (

gpmc.msc); - अपने डोमेन का विस्तार करें और डिफ़ॉल्ट डोमेन नीति . नाम का GPO ढूंढें . उस पर राइट-क्लिक करें और संपादित करें select चुनें;

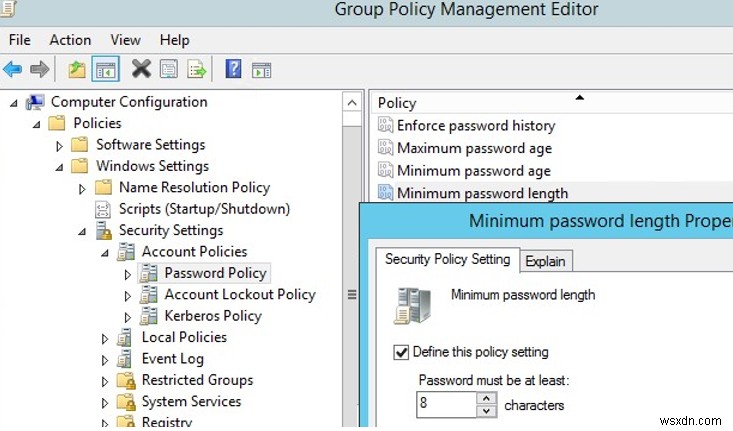

- पासवर्ड नीतियां निम्नलिखित जीपीओ अनुभाग में स्थित हैं:कंप्यूटर कॉन्फ़िगरेशन-> नीतियां-> विंडोज सेटिंग्स->सुरक्षा सेटिंग्स->खाता नीतियां->पासवर्ड नीति;

- किसी नीति सेटिंग को संपादित करने के लिए उस पर डबल-क्लिक करें। किसी विशिष्ट नीति सेटिंग को सक्षम करने के लिए, इस नीति सेटिंग को परिभाषित करें . की जांच करें और आवश्यक मान निर्दिष्ट करें (नीचे स्क्रीनशॉट पर, मैंने न्यूनतम पासवर्ड लंबाई 8 वर्णों पर सेट की है)। परिवर्तनों को सुरक्षित करें;

- नई पासवर्ड नीति सेटिंग कुछ समय (90 मिनट) में, कंप्यूटर बूट के दौरान, पृष्ठभूमि में सभी डोमेन कंप्यूटरों पर लागू की जाएंगी, या आप

gpupdate /forceचलाकर तुरंत नीति लागू कर सकते हैं आदेश।

आप पासवर्ड नीति सेटिंग को GPO प्रबंधन कंसोल से या PowerShell cmdlet Set-ADDefaultDomainPasswordPolicy का उपयोग करके बदल सकते हैं:

Set-ADDefaultDomainPasswordPolicy -Identity woshub.com -MinPasswordLength 10 -LockoutThreshold 3

Windows पर मूल पासवर्ड नीति सेटिंग

आइए सभी उपलब्ध विंडोज पासवर्ड सेटिंग्स पर विचार करें। GPO में छह पासवर्ड सेटिंग्स हैं:

- पासवर्ड इतिहास लागू करें - AD में संग्रहीत पुराने पासवर्ड की संख्या निर्धारित करता है, इस प्रकार उपयोगकर्ता को पुराने पासवर्ड का उपयोग करने से रोकता है। हालाँकि, डोमेन व्यवस्थापक या उपयोगकर्ता जिसे AD में पासवर्ड रीसेट अनुमतियाँ दी गई हैं, वह खाते के लिए पुराने पासवर्ड को मैन्युअल रूप से सेट कर सकता है;

- अधिकतम पासवर्ड आयु - दिनों में पासवर्ड की समाप्ति निर्धारित करता है। पासवर्ड समाप्त होने के बाद, विंडोज उपयोगकर्ता को पासवर्ड बदलने के लिए कहेगा। उपयोगकर्ताओं द्वारा पासवर्ड परिवर्तन की नियमितता सुनिश्चित करता है; आप यह पता लगा सकते हैं कि किसी विशिष्ट उपयोगकर्ता का पासवर्ड PowerShell का उपयोग करके कब समाप्त होता है:

Get-ADUser -Identity j.werder -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - न्यूनतम पासवर्ड लंबाई - यह अनुशंसा की जाती है कि पासवर्ड में कम से कम 8 प्रतीक होने चाहिए (यदि आप यहां 0 निर्दिष्ट करते हैं, तो पासवर्ड की आवश्यकता नहीं है);

- न्यूनतम पासवर्ड आयु - सेट करता है कि उपयोगकर्ता कितनी बार अपना पासवर्ड बदल सकते हैं। यह सेटिंग उपयोगकर्ता को पासवर्ड को बार-बार बदलने के बाद पासवर्ड इतिहास से उन्हें हटाकर पुराने पासवर्ड पर वापस जाने के लिए पासवर्ड को बार-बार बदलने की अनुमति नहीं देती है। एक नियम के रूप में, यहां 1 दिन निर्धारित करना उचित है ताकि उपयोगकर्ता स्वयं पासवर्ड बदल सकें यदि यह समझौता हो जाता है (अन्यथा एक व्यवस्थापक को इसे बदलना होगा);

- पासवर्ड जटिलता आवश्यकताओं को पूरा करना चाहिए - यदि नीति सक्षम है, तो उपयोगकर्ता पासवर्ड में खाते के नाम का उपयोग नहीं कर सकता (

usernameके 2 से अधिक प्रतीकों का नहीं) याFirstnameएक पंक्ति में), पासवर्ड में भी 3 प्रकार के प्रतीकों का उपयोग किया जाना चाहिए:संख्याएँ (0–9), अपरकेस अक्षर, लोअरकेस अक्षर और विशेष वर्ण ($, #,%, आदि)। साथ ही, कमजोर पासवर्ड (पासवर्ड डिक्शनरी से) का उपयोग करने से रोकने के लिए, AD डोमेन में उपयोगकर्ता पासवर्ड का नियमित रूप से ऑडिट करने की अनुशंसा की जाती है; - प्रतिवर्ती एन्क्रिप्शन का उपयोग करके पासवर्ड संग्रहीत करें - उपयोगकर्ता पासवर्ड एडी डेटाबेस में एन्क्रिप्टेड संग्रहीत किए जाते हैं, लेकिन कुछ मामलों में आपको कुछ ऐप्स को उपयोगकर्ता पासवर्ड तक पहुंच प्रदान करनी होती है। यदि यह नीति सेटिंग सक्षम है, तो पासवर्ड कम सुरक्षित होते हैं (लगभग सादा पाठ)। यह सुरक्षित नहीं है (यदि DC से छेड़छाड़ की जाती है तो एक हमलावर पासवर्ड डेटाबेस तक पहुंच प्राप्त कर सकता है; केवल-पढ़ने के लिए डोमेन नियंत्रक (RODC) का उपयोग सुरक्षा उपायों में से एक के रूप में किया जा सकता है)।

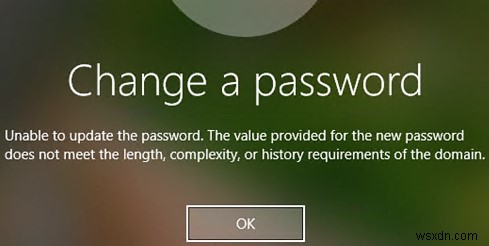

यदि कोई उपयोगकर्ता पासवर्ड बदलने का प्रयास करता है जो डोमेन में पासवर्ड नीति से मेल नहीं खाता है, तो त्रुटि संदेश दिखाई देगा:

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

अतिरिक्त रूप से, निम्नलिखित पासवर्ड सेटिंग्स को GPO अनुभाग खाता लॉकआउट पासवर्ड में कॉन्फ़िगर किया जाना चाहिए :

- खाता लॉकआउट सीमा - असफल साइन-इन प्रयासों की संख्या (गलत पासवर्ड के साथ) उपयोगकर्ता द्वारा अपने खाते के लॉकआउट से पहले किए जा सकते हैं;

- खाता बंद करने की अवधि - यदि उपयोगकर्ता ने कई बार गलत पासवर्ड डाला है, तो खाता कब तक लॉक रहेगा;

- खाता लॉकआउट काउंटर को इसके बाद रीसेट करें - मिनटों की संख्या जिसके बाद खाता लॉकआउट थ्रेसहोल्ड काउंटर रीसेट किया जाएगा।

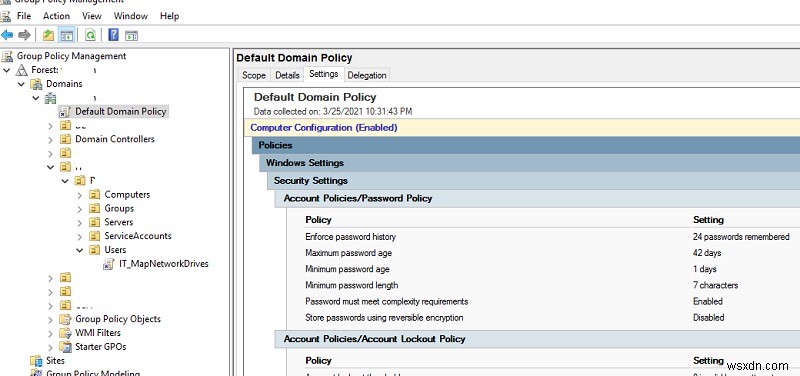

AD डोमेन में पासवर्ड नीतियों की डिफ़ॉल्ट सेटिंग्स नीचे दी गई तालिका में सूचीबद्ध हैं:

| नीति | डिफ़ॉल्ट मान |

| पासवर्ड इतिहास लागू करें | 24 पासवर्ड |

| अधिकतम पासवर्ड आयु | 42 दिन |

| न्यूनतम पासवर्ड आयु | 1 दिन |

| न्यूनतम पासवर्ड लंबाई | 7 |

| पासवर्ड जटिलता आवश्यकताओं को पूरा करना चाहिए | सक्षम |

| प्रतिवर्ती एन्क्रिप्शन का उपयोग करके पासवर्ड संग्रहीत करें | अक्षम |

| खाता बंद करने की अवधि | सेट नहीं |

| खाता लॉकआउट सीमा | 0 |

| खाता लॉकआउट काउंटर को इसके बाद रीसेट करें | सेट नहीं |

सुरक्षा अनुपालन टूलकिट में, Microsoft निम्नलिखित पासवर्ड नीति सेटिंग्स का उपयोग करने की अनुशंसा करता है:

- पासवर्ड इतिहास लागू करें:24

- अधिकतम पासवर्ड आयु:निर्धारित नहीं

- न्यूनतम पासवर्ड आयु:सेट नहीं

- न्यूनतम पासवर्ड लंबाई:14

- पासवर्ड जटिलता के अनुरूप होना चाहिए:सक्षम

- प्रतिवर्ती एन्क्रिप्शन का उपयोग करके पासवर्ड स्टोर करें:अक्षम

एडी डोमेन में वर्तमान पासवर्ड नीति की जांच कैसे करें?

आप वर्तमान पासवर्ड नीति सेटिंग्स को डिफ़ॉल्ट डोमेन नीति में gpmc.msc में देख सकते हैं कंसोल (सेटिंग टैब पर)।

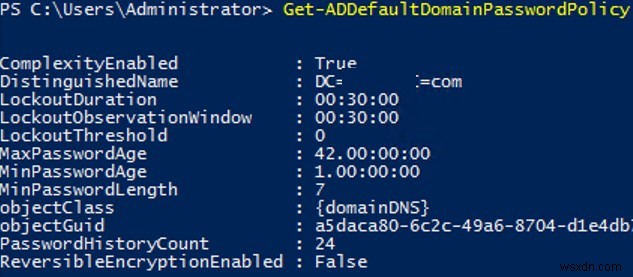

आप पावरशेल का उपयोग करके पासवर्ड नीति की जानकारी भी प्रदर्शित कर सकते हैं (कंप्यूटर पर एडी पावरशेल मॉड्यूल स्थापित होना चाहिए):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled: True

DistinguishedName: DC=woshub,DC=com

LockoutDuration: 00:20:00

LockoutObservationWindow: 00:30:00

LockoutThreshold: 0

MaxPasswordAge: 60.00:00:00

MinPasswordAge: 1.00:00:00

MinPasswordLength: 8

objectClas : {domainDNS}

PasswordHistoryCount: 24

ReversibleEncryptionEnabled: False साथ ही, आप gpresult कमांड का उपयोग करके किसी भी डोमेन कंप्यूटर पर वर्तमान एडी पासवर्ड नीति सेटिंग्स की जांच कर सकते हैं।

एक सक्रिय निर्देशिका डोमेन में एकाधिक पासवर्ड नीतियां

डोमेन नियंत्रक, PDC एम्यूलेटर FSMO भूमिका का स्वामी, डोमेन पासवर्ड नीति के प्रबंधन के लिए ज़िम्मेदार है। डिफ़ॉल्ट डोमेन नीति को संपादित करने के लिए डोमेन व्यवस्थापक अधिकारों की आवश्यकता होती है सेटिंग्स।

प्रारंभ में, डोमेन में केवल एक पासवर्ड नीति हो सकती है, जो डोमेन रूट पर लागू होती है और बिना किसी अपवाद के सभी उपयोगकर्ताओं को प्रभावित करती है (कुछ बारीकियां हैं, लेकिन हम उनके बारे में बाद में बात करेंगे)। भले ही आप अलग-अलग पासवर्ड सेटिंग्स के साथ एक नया जीपीओ बनाते हैं और इसे लागू और ब्लॉक इनहेरिटेंस पैरामीटर के साथ विशिष्ट ओयू पर लागू करते हैं, यह उपयोगकर्ताओं पर लागू नहीं होगा।

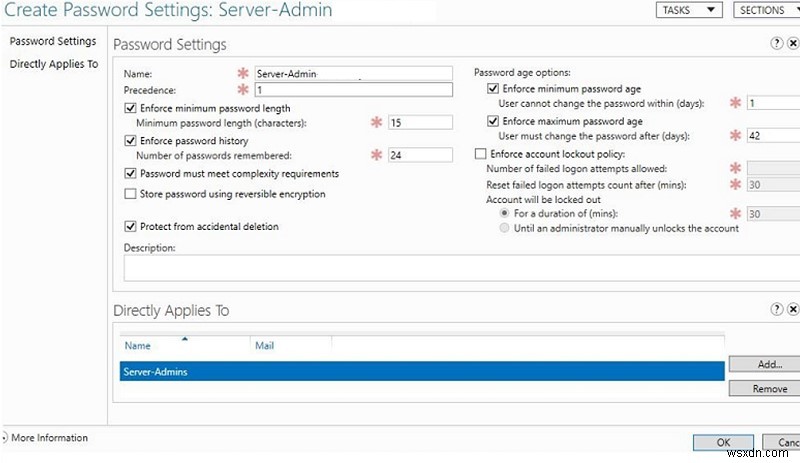

डोमेन पासवर्ड नीति केवल उपयोगकर्ता AD ऑब्जेक्ट को प्रभावित करती है। डोमेन विश्वास संबंध प्रदान करने वाले कंप्यूटर पासवर्ड की अपनी GPO सेटिंग्स होती हैं।Windows Server 2008 में सक्रिय निर्देशिका से पहले, प्रति डोमेन केवल एक पासवर्ड नीति कॉन्फ़िगर की जा सकती थी। AD के नए संस्करणों में, आप फाइन-ग्रेन्ड पासवर्ड पॉलिसी (FGPP) का उपयोग करके विभिन्न उपयोगकर्ताओं या समूहों के लिए कई पासवर्ड नीतियां बना सकते हैं। दानेदार पासवर्ड नीतियां आपको विभिन्न पासवर्ड सेटिंग्स ऑब्जेक्ट (पीएसओ) बनाने और लागू करने देती हैं। उदाहरण के लिए, आप डोमेन व्यवस्थापक खातों के लिए बढ़ी हुई पासवर्ड लंबाई या जटिलता के साथ एक PSO बना सकते हैं (लेख AD डोमेन में व्यवस्थापक खातों को सुरक्षित करना देखें), या कुछ खातों के पासवर्ड को अधिक सरल बना सकते हैं या उन्हें पूरी तरह से अक्षम भी कर सकते हैं।