अगस्त 2020 में, माइक्रोसॉफ्ट ने सक्रिय निर्देशिका में एक महत्वपूर्ण विंडोज सर्वर भेद्यता को ठीक करने के लिए एक अपडेट जारी किया - CVE-2020-1472 (Zerologon . के रूप में अधिक जाना जाता है) ) . यह अद्यतन 4 महीने पहले सभी डोमेन नियंत्रकों पर सफलतापूर्वक स्थापित किया गया था। हालाँकि, सभी Windows व्यवस्थापक यह नहीं जानते हैं कि DC पर अद्यतन की स्थापना कहानी का अंत नहीं है। इस लेख में, हम Zerologon भेद्यता के बारे में बताएंगे कि AD डोमेन नियंत्रकों को इससे कैसे बचाया जाए, फरवरी 2021 में एक और Zerologon अपडेट क्यों जारी किया जाएगा और एक Windows सर्वर व्यवस्थापक को इस सब के साथ क्या करना चाहिए।

ZeroLogon:Windows Netlogon भेद्यता CVE-2020-1472

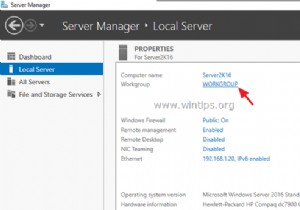

सभी विंडोज सर्वर संस्करणों (2008 R2, 2012, 2016, 2019) में सक्रिय निर्देशिका में महत्वपूर्ण भेद्यता CVE-2020-1472 एक गैर-प्रमाणित उपयोगकर्ता को दूरस्थ रूप से डोमेन व्यवस्थापक विशेषाधिकार प्राप्त करने की अनुमति देता है। नेटलॉगऑन रिमोट प्रोटोकॉल (MS-NRPC) में AES-CFB8 एन्क्रिप्शन प्रोटोकॉल कार्यान्वयन में एक बग के कारण , नेटवर्क पर एक डोमेन नियंत्रक तक पहुंच रखने वाला एक हमलावर विशेषाधिकार बढ़ा सकता है और AD में डोमेन नियंत्रक खाता पासवर्ड बदल सकता है। फिर एक हमलावर एक डीसी पर सिस्टम विशेषाधिकारों के साथ प्रमाणित कर सकता है और सक्रिय निर्देशिका पर पूर्ण नियंत्रण प्राप्त कर सकता है (डोमेन व्यवस्थापक पासवर्ड रीसेट करें या एडी में कोई अन्य काम करें)।

AD डोमेन नेटवर्क में उपयोगकर्ताओं और कंप्यूटरों को प्रमाणित करने के लिए Netlogon प्रोटोकॉल का उपयोग किया जाता है। Netlogon का उपयोग सक्रिय निर्देशिका डोमेन में कंप्यूटर खाता पासवर्ड को दूरस्थ रूप से अद्यतन करने के लिए भी किया जाता है।

Zerologon भेद्यता को लागू करने के लिए, हमलावर को Netlogon पर एक कनेक्शन स्थापित करने की आवश्यकता होती है (निम्नलिखित पोर्ट का उपयोग किया जाता है:RPC लोकेटर TCP/135, RPC डायनेमिक पोर्ट रेंज और TCP/445 पर SMB प्रोटोकॉल) के साथ शुरू होने वाले विशिष्ट अनुक्रम का उपयोग करते हुए शून्य नेटलॉगऑन भेद्यता आपको वैध डोमेन कंप्यूटर का प्रतिरूपण करने की अनुमति देती है, और आप अपने विशेषाधिकारों को बढ़ाने के बाद डीसी खाता पासवर्ड बदल सकते हैं।

अधिकतम सीवीएसएस रेटिंग (10 10 अंक) भेद्यता को दिया गया था।

सभी Windows सर्वर संस्करण प्रभावित हैं:

- विंडोज सर्वर 2019, विंडोज सर्वर 2016;

- विंडोज सर्वर 2004, 1909, 1903;

- विंडोज सर्वर 2012 R2/2012;

- Windows Server 2008 R2 SP 1.

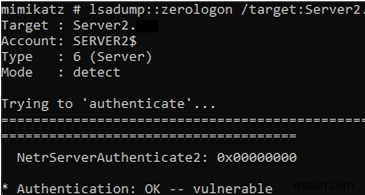

फिलहाल, कई काम कर रहे ज़ीरोलॉगन सार्वजनिक कारनामे हैं (मिमिकेट्ज़ में एक ज़ीरोलॉगन मॉड्यूल भी जोड़ा गया था)।

ज़ीरोलॉगन भेद्यता के लिए आपके डीसी का परीक्षण करने के लिए एक पायथन स्क्रिप्ट है:https://github.com/SecuraBV/CVE-2020-1472।

Zerologon के विरुद्ध Windows सर्वर अपडेट

क्योंकि Microsoft अब Windows Server 2008 R2 का समर्थन नहीं करता है, इस OS संस्करण के लिए कोई सार्वजनिक रूप से उपलब्ध बगफिक्स नहीं है। हालांकि, अगर आपने विस्तारित सुरक्षा अपडेट (ESU) . खरीदा है 1-वर्ष की सदस्यता, आप WS2008R2 के लिए 4571729 अपडेट को डाउनलोड और इंस्टॉल कर सकते हैं।

Windows Server 2008 R2 के लिए एक अनौपचारिक ज़ीरोलॉगन पैच है — 0patch (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html)। आप इसे अपने जोखिम पर इस्तेमाल कर सकते हैं।अन्य विंडोज सर्वर संस्करणों में विंडोज अपडेट, डब्ल्यूएसयूएस में अपडेट उपलब्ध हैं या आप माइक्रोसॉफ्ट अपडेट कैटलॉग से मैन्युअल रूप से अपडेट डाउनलोड कर सकते हैं और एमएसयू अपडेट फाइल को मैन्युअल रूप से इंस्टॉल कर सकते हैं।

- विंडोज सर्वर 2019 (KB4565349), विंडोज सर्वर 2016 (KB571694);

- विंडोज सर्वर 2004 (4566782), 1909 (KB4565351), 1903 (KB4565351);

- Windows Server 2012 R2 (KB4571723), Windows Server 2012 (KB4571702)।

सक्रिय निर्देशिका डोमेन नियंत्रकों को ZeroLogon से सुरक्षित रखना

ज़ीरोलॉगन भेद्यता को ठीक करने वाले अपडेट अगस्त 2020 में जारी किए गए थे। अपनी सक्रिय निर्देशिका की सुरक्षा के लिए, आपको सभी डोमेन नियंत्रकों पर अपने विंडोज सर्वर संस्करण के लिए अगस्त संचयी अद्यतन (या बाद में एक) स्थापित करना होगा।

दरअसल, पैच एक अस्थायी फिक्स है।

Microsoft दो चरणों में Zerologon को ठीक करने जा रहा है जो Netlogon में सुरक्षित दूरस्थ प्रक्रिया कॉल (RPC) के लिए सुगम संक्रमण प्रदान करने की अनुमति देता है:

- पहला (तैनाती) चरण। अगस्त पैच डोमेन नियंत्रकों को ज्ञात आक्रमण परिदृश्य से सुरक्षित रखने के लिए एक आपातकालीन सुधार है। लेकिन यह अद्यतन भेद्यता को पूरी तरह से ठीक नहीं करता है (नेटलॉगन के माध्यम से डीसी पर हमला करने के लिए अन्य परिदृश्य भी संभव हैं)। लीगेसी सिस्टम जो Netlogon के लिए RPC प्रोटोकॉल के नए सुरक्षित संस्करण का समर्थन नहीं करते, वे अब भी किसी डोमेन नियंत्रक से कनेक्ट हो सकते हैं।

- दूसरा (प्रवर्तन) चरण . अगला अपडेट 9 फरवरी, 2021 को जारी किया जाएगा। इस अपडेट को स्थापित करने के बाद, सभी डोमेन नियंत्रक पुराने नेटलॉगन प्रोटोकॉल का उपयोग करने वाले कनेक्शन को अस्वीकार कर देंगे (हालांकि, आप जीपीओ का उपयोग करके लीगेसी डिवाइस के लिए बहिष्करण सेट कर सकते हैं, हम दिखाएंगे कि कैसे करना है इसे नीचे)।

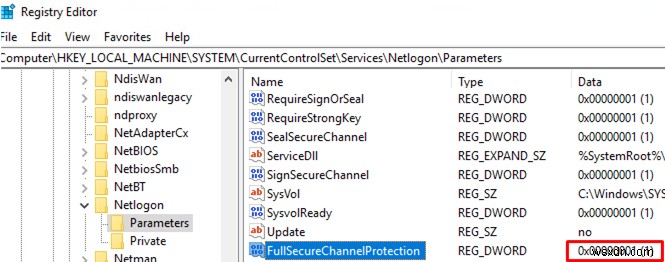

पहला पैच स्थापित करने के बाद, आप डोमेन नियंत्रक लॉग्स में डिवाइस कनेक्शन ईवेंट ढूंढ सकते हैं जो Netlogon RPC के असुरक्षित संस्करण का उपयोग करते हैं। साथ ही, यदि आपके नेटवर्क में लीगेसी डिवाइस नहीं हैं, तो आप 2021 की प्रतीक्षा किए बिना (FullSecureChannelProtection का उपयोग करके, अपने डोमेन नियंत्रकों पर पुराने Netlogon RPC संस्करण के लिए समर्थन अक्षम कर सकते हैं) रजिस्ट्री पैरामीटर)।

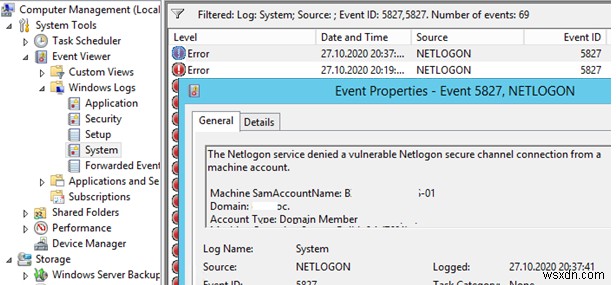

आपके द्वारा सुरक्षा अद्यतन स्थापित करने के बाद, डोमेन नियंत्रक लॉग में एक असुरक्षित Netlogon संस्करण का उपयोग कर कंप्यूटरों को जोड़ने की घटनाएँ पंजीकृत की जाएँगी। आपको NETLOGON . से निम्नलिखित EventID पर ध्यान देना चाहिए इवेंट व्यूअर में -> विंडोज लॉग्स -> सिस्टम:

- EventID 5827 और 5828 — Netlogon सेवा ने कंप्यूटर खाते से एक असुरक्षित Netlogon सुरक्षित चैनल कनेक्शन से इनकार किया। इस संदेश का अर्थ है कि एक कमजोर नेटलॉगन संस्करण का उपयोग करने वाले इस कंप्यूटर का कनेक्शन अस्वीकार कर दिया गया है (यह फरवरी 2021 तक एक संदर्भ संदेश है, कनेक्शन को अवरुद्ध करने के लिए कोई वास्तविक कार्रवाई नहीं की जाती है)।

आप सभी ईवेंट को CSV फ़ाइल में सहेज सकते हैं और DC से कनेक्ट करने का प्रयास कर रहे उपकरणों के नामों का विश्लेषण कर सकते हैं। निम्न PowerShell आदेश का उपयोग करें:

आप सभी ईवेंट को CSV फ़ाइल में सहेज सकते हैं और DC से कनेक्ट करने का प्रयास कर रहे उपकरणों के नामों का विश्लेषण कर सकते हैं। निम्न PowerShell आदेश का उपयोग करें:Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8

- EventID 5829 — एक कमजोर नेटलॉगन संस्करण का उपयोग करने वाले कनेक्शन की अनुमति है;

- EventID 583, 5831 — एक कमजोर नेटलॉगन संस्करण का उपयोग करने वाले कनेक्शन की अनुमति है क्योंकि डिवाइस को "डोमेन नियंत्रक:कमजोर नेटलॉगन सुरक्षित चैनल कनेक्शन की अनुमति दें" नीति में जोड़ा गया है।

फरवरी 2021 तक, आपको सभी खोजे गए उपकरणों पर नवीनतम सुरक्षा अद्यतन स्थापित करने होंगे। विंडोज़ में, नवीनतम संचयी अद्यतन स्थापित करने के लिए पर्याप्त है। अपने डिवाइस/सॉफ़्टवेयर विक्रेताओं (OEM) से अन्य सभी डिवाइसों के अपडेट के लिए कहें जो सक्रिय निर्देशिका से कनेक्ट करने के लिए नेटलॉगऑन रिमोट प्रोटोकॉल का उपयोग करते हैं।

फरवरी में एक विशेष सुरक्षा अद्यतन जारी किया जाएगा जो डोमेन नियंत्रकों को एक ऐसे मोड में रखेगा जहां सभी कनेक्टिंग डिवाइसों को नेटलॉगन प्रोटोकॉल के सुरक्षित संस्करण का उपयोग करना होगा। उसी समय, इवेंट 5829 में निर्दिष्ट डिवाइस (जो सुरक्षित नेटलॉगन संस्करण का समर्थन नहीं करते हैं) डोमेन को कनेक्ट करने में सक्षम नहीं होंगे। आपको इन उपकरणों को मैन्युअल रूप से GPO बहिष्करण में जोड़ना होगा।

इसका मतलब है कि अब समर्थित नहीं Windows संस्करण (Windows XP/Windows Server 2003/Vista/2008) आपके AD डोमेन में सामान्य रूप से काम करने में सक्षम नहीं होंगे।ज़ीरोलोगन के लिए समूह नीतियां

यदि आपके नेटवर्क पर कोई डिवाइस नहीं बचा है जो केवल असुरक्षित नेटलॉगऑन संस्करण का समर्थन करता है, तो आप डीसी को 9 फरवरी, 2021 से पहले एक सुरक्षित नेटलॉगन संस्करण का उपयोग करने के लिए बाध्य करने के लिए एक अलग जीपीओ बना सकते हैं (जब दूसरे चरण का अपडेट जारी किया जाएगा, जो कनेक्शन से इनकार करता है) एक असुरक्षित नेटलॉगन संस्करण का उपयोग करके)। ऐसा करने के लिए, GPO का उपयोग करके निम्न रजिस्ट्री कुंजी को अपने सभी DC पर परिनियोजित करें:

- रजिस्ट्री कुंजी:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters - पैरामीटर प्रकार:

DWORD - पैरामीटर नाम:

FullSecureChannelProtection

संभावित मान:

- 1 - प्रवर्तन मोड को सक्षम करता है। DC Netlogon के कमजोर संस्करण के माध्यम से कनेक्शन को अस्वीकार कर देगा। नीति में जोड़े गए खातों के लिए पैरामीटर का कोई प्रभाव नहीं है "डोमेन नियंत्रक:कमजोर नेटलॉगन सुरक्षित चैनल कनेक्शन की अनुमति दें" (नीचे देखें);

- 0 - DC को गैर-Windows . से एक कमजोर Netlogon संस्करण का उपयोग करके कनेक्शन स्वीकार करने की अनुमति देता है डिवाइस (इस विकल्प को प्रवर्तन चरण रिलीज़ में हटा दिया जाएगा)।

<मजबूत>

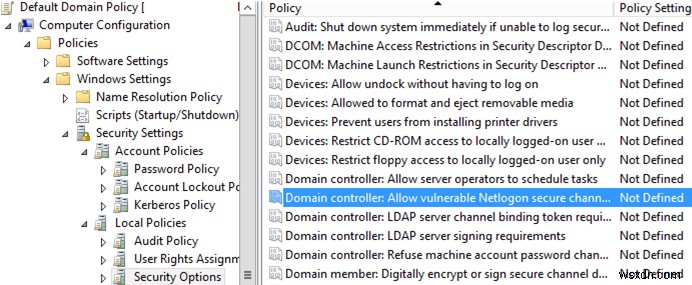

गैर-Windows उपकरणों को Netlogon का उपयोग करके DC से कनेक्ट करने की अनुमति कैसे दें?

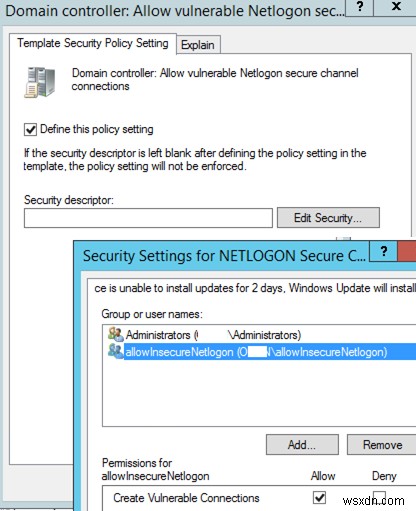

एक विशेष पैरामीटर जो कुछ डिवाइस/खातों को डीसी से कनेक्ट करने के लिए एक कमजोर नेटलॉगऑन संस्करण का उपयोग करने की अनुमति देता है, जीपीओ में दिखाई दिया। नीति को डोमेन नियंत्रक कहा जाता है:कमजोर नेटलॉगन सुरक्षित चैनल कनेक्शन की अनुमति दें और आप इसे कंप्यूटर कॉन्फ़िगरेशन -> Windows सेटिंग -> सुरक्षा सेटिंग -> स्थानीय नीतियां -> सुरक्षा विकल्प के अंतर्गत पा सकते हैं।

आपको AD में एक सुरक्षा समूह बनाना होगा और उसमें उन खातों/उपकरणों को जोड़ना होगा जिनकी आवश्यकता है लीगेसी Netlogon RPC का उपयोग करके डोमेन नियंत्रक के साथ एक सुरक्षित चैनल स्थापित करने की अनुमति दी जाए।

DC के लिए नीति सक्षम करें (डिफ़ॉल्ट डोमेन नियंत्रक नीति स्तर पर), सुरक्षा परिभाषित करें क्लिक करें और उस समूह को निर्दिष्ट करें जिसे असुरक्षित नेटलॉगन प्रोटोकॉल का उपयोग करने की अनुमति है (कमजोर कनेक्शन बनाएं -> अनुमति दें )