विंडोज़ में कुछ क्रियाएं करने के लिए, व्यवस्थापकीय विशेषाधिकारों के लिए पर्याप्त नहीं है। उदाहरण के लिए, आप सिस्टम फ़ाइलों और कुछ रजिस्ट्री कुंजियों को प्रतिस्थापित या हटा नहीं सकते हैं, सिस्टम सेवाओं को रोक सकते हैं या कुछ अन्य संभावित असुरक्षित कार्य कर सकते हैं जो आपके ऑपरेटिंग सिस्टम की स्थिरता को प्रभावित कर सकते हैं। इन मामलों में, सिस्टम व्यवस्थापक फ़ाइलों या अन्य वस्तुओं का स्वामित्व ले सकता है, या सिस्टम खाते की ओर से कार्रवाई कर सकता है। इस लेख में आप देखेंगे कि किसी ऐप या कमांड प्रॉम्प्ट को विशेषाधिकार प्राप्त SYSTEM के रूप में कैसे चलाया जाता है। (LocalSystem ) विंडोज 10 पर खाता।

अस्वीकरण . सिस्टम खाते की ओर से Windows छवि में परिवर्तन करना एक गैर-मानक ऑपरेशन है। कृपया ध्यान दें कि NT AUTHORITY\SYSTEM विशेषाधिकारों के साथ की गई गलत कार्रवाइयाँ आपके विंडोज को तोड़ सकती हैं। व्यवहार में, सिस्टम खाते के रूप में चल रही प्रक्रियाओं का उपयोग शायद ही कभी किया जाता है। ज्यादातर मामलों में आप कुछ मानक तरीकों का उपयोग करके एक समस्या का समाधान कर सकते हैं:रनस, व्यवस्थापक विशेषाधिकारों के बिना एक ऐप चलाएं और यूएसी प्रॉम्प्ट को दबाएं, फाइलों/रजिस्ट्री कुंजियों पर स्वामित्व लें, सभी या केवल कुछ ऐप्स के लिए यूएसी अक्षम करें, गैर के लिए सेवा प्रबंधन विशेषाधिकार प्रदान करें -व्यवस्थापक उपयोगकर्ता।

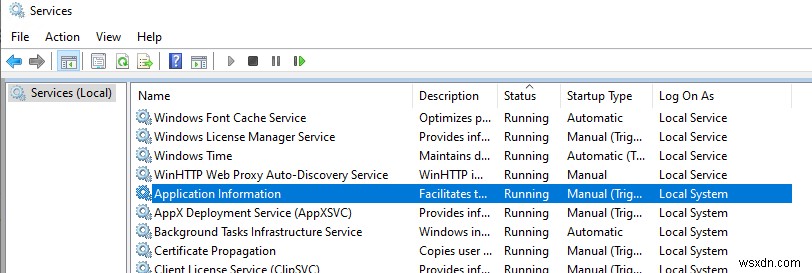

सिस्टम सेवाओं को चलाने और प्रबंधित करने के लिए SCM (सेवा नियंत्रण प्रबंधक) द्वारा अंतर्निहित सिस्टम खाते का उपयोग किया जाता है। सिस्टम खाते का उपयोग करना (इसे NT AUTHORITY\SYSTEM . भी कहा जा सकता है) , स्थानीय प्रणाली या कंप्यूटर\लोकल सिस्टम ), अधिकांश सिस्टम सेवाएँ और प्रक्रियाएँ चलती हैं (NT OS कर्नेल सहित)। सेवा प्रबंधन एमएमसी स्नैप-इन खोलें (

services.msc ) और उन सेवाओं को नोट करें जिनमें स्थानीय प्रणाली . है लॉगऑनएस . में स्तंभ। ये सेवाएं सिस्टम खाते के तहत चल रही हैं।

विंडोज़ (विस्टा से पहले के संस्करण) में लोकल सिस्टम अकाउंट के तहत सीएमडी कैसे चलाएं?

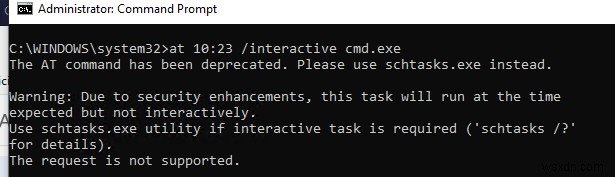

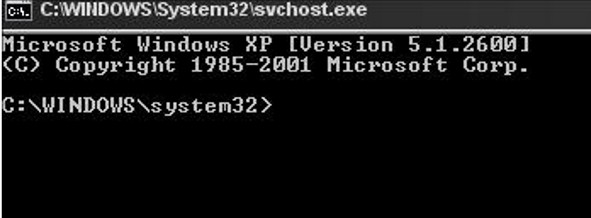

विंडोज एक्सपी और विंडोज सर्वर 2003 (जो अब समर्थित नहीं हैं) में, एक दिलचस्प ट्रिक थी जिसने आपको टास्क शेड्यूलर का उपयोग करके सिस्टम विशेषाधिकारों के साथ एक प्रोग्राम या इंटरेक्टिव कमांड प्रॉम्प्ट (cmd.exe) चलाने की अनुमति दी थी। व्यवस्थापक खाते के तहत कमांड प्रॉम्प्ट खोलने और निम्न आदेश चलाने के लिए पर्याप्त था:

at 10:23 /interactive cmd.exe

जहां, 10:23 वर्तमान समय + एक मिनट (24 घंटे के प्रारूप में)

जब निर्दिष्ट समय आता है, तो स्थानीय सिस्टम खाते के अंतर्गत एक कमांड प्रॉम्प्ट चलता हुआ दिखाई देगा। यदि आपने Windows Server 2003/XP पर टर्मिनल (RDP) सत्र में यह आदेश चलाया है, तो ध्यान दें कि सिस्टम विशेषाधिकारों के साथ कमांड प्रॉम्प्ट केवल कंसोल सत्र में प्रदर्शित होता है (आप mstsc /console या mstsc /admin )।

Windows 10 at . का उपयोग करके इंटरैक्टिव कमांड प्रॉम्प्ट चलाने का समर्थन नहीं करता है आदेश। schtasks.exe . का उपयोग करने की अनुशंसा की जाती है इसके बजाय।

चेतावनी:सुरक्षा संवर्द्धन के कारण, यह कार्य अपेक्षित समय पर चलेगा लेकिन अंतःक्रियात्मक रूप से नहीं। यदि इंटरैक्टिव कार्य की आवश्यकता है तो schtasks.exe उपयोगिता का उपयोग करें (विवरण के लिए 'schtasks /?')। अनुरोध समर्थित नहीं है।

PSExec का उपयोग करके Windows 10 पर CMD/Process को सिस्टम के रूप में कैसे चलाएं?

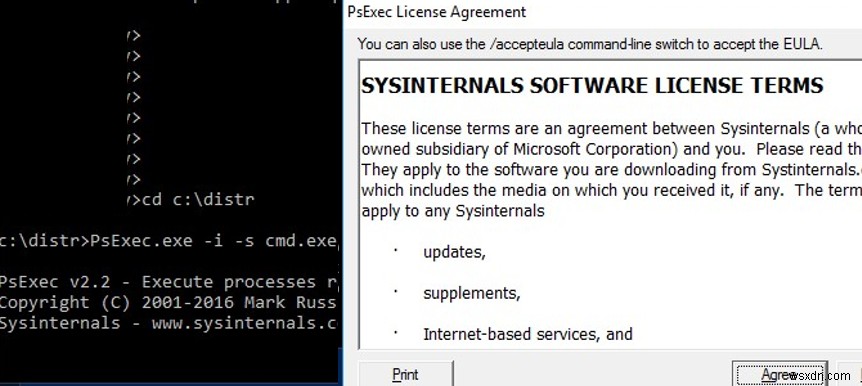

विंडोज 7 या उच्चतर में, इंटरेक्टिव कमांड प्रॉम्प्ट को टास्क शेड्यूलर का उपयोग करके सिस्टम खाते के तहत नहीं चलाया जा सकता है। एनटी अथॉरिटी सिस्टम के रूप में कमांड चलाने के लिए, आप PSExec.exe . का उपयोग कर सकते हैं Sysinternals द्वारा उपयोगिता।

आप Microsoft वेबसाइट से PSExec.exe टूल डाउनलोड कर सकते हैं:https://docs.microsoft.com/en-us/sysinternals/downloads/psexec। कोई भी Windows व्यवस्थापक PSExec से परिचित है। ज्यादातर मामलों में, इसका उपयोग विंडोज़ को दूरस्थ रूप से प्रबंधित करने के लिए किया जाता है, और इसमें सिस्टम खाते की ओर से प्रक्रियाओं को चलाने के लिए एक उपयोगी सुविधा भी होती है। कुछ एंटीवायरस संभावित रूप से हानिकारक प्रोग्राम के रूप में PSExec.exe की पहचान कर सकते हैं (वैसे, यह psexec था जिसका उपयोग कुख्यात नोटपेटिया वायरस को वितरित करने के लिए किया गया था)।PSExec को स्थापित करने की आवश्यकता नहीं है। एलिवेटेड कमांड प्रॉम्प्ट ("व्यवस्थापक के रूप में चलाएँ") खोलें, उस फ़ोल्डर पर जाएँ जहाँ PSexec.exe स्थित है और निम्न कमांड चलाएँ:

psexec -i -s cmd.exe-i - इंटरैक्टिव मोड में प्रक्रिया/ऐप शुरू करने की अनुमति देता है (एक उपयोगकर्ता डेस्कटॉप पर ऐप के साथ बातचीत कर सकता है; यदि आप इस पैरामीटर का उपयोग नहीं करते हैं, तो प्रक्रिया कंसोल सत्र में शुरू होती है),

–s - का अर्थ है कि प्रक्रिया (इस मामले में, कमांड प्रॉम्प्ट) को सिस्टम खाते के रूप में चलाया जाना चाहिए।

पहली बार PsExec चलाने पर, आपको लाइसेंस अनुबंध को स्वीकार करने के लिए प्रेरित किया जाएगा।

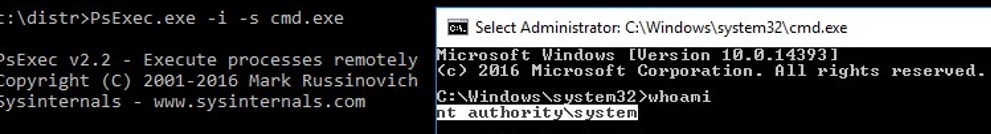

कमांड चलाने के बाद, NT Authority\System . के तहत एक नई कमांड प्रॉम्प्ट विंडो चलती दिखाई देगी हेतु। इस आदेश को चलाकर सुनिश्चित करें कि यह सत्य है:

whoamiइस प्रकार, आप किसी भी प्रोग्राम, कमांड या स्क्रिप्ट को सिस्टम अकाउंट के रूप में चला सकते हैं। यह cmd.exe को PsExec पैरामीटर में उस ऐप के नाम से बदलने के लिए पर्याप्त है जिसे आप चलाना चाहते हैं।

दिखाई देने वाली कमांड प्रॉम्प्ट विंडो में, आप किसी भी कमांड को सिस्टम के रूप में चला सकते हैं। अब आप TrustedInstaller या SYSTEM के स्वामित्व वाली सिस्टम फ़ाइलों/रजिस्ट्री कुंजियों को बदल सकते हैं, उनका नाम बदल सकते हैं या हटा सकते हैं। इस विंडो में आपके द्वारा शुरू किए गए सभी प्रोग्राम या प्रक्रियाएं उन्नत लोकल सिस्टम विशेषाधिकारों के साथ चलेंगी। उदाहरण के लिए, आप सिस्टम सेवा को रोक सकते हैं या सिस्टम प्रक्रिया द्वारा खोली गई फ़ाइल को बंद कर सकते हैं।

PSExec का उपयोग करके, आप दूरस्थ कंप्यूटर पर NT AUTORITY\SYSTEM विशेषाधिकारों के साथ इंटरैक्टिव कमांड प्रॉम्प्ट खोल सकते हैं। ऐसा करने के लिए, निम्न कमांड का उपयोग किया जाता है:

psexec -s \\mun-b21pc12 cmd.exe

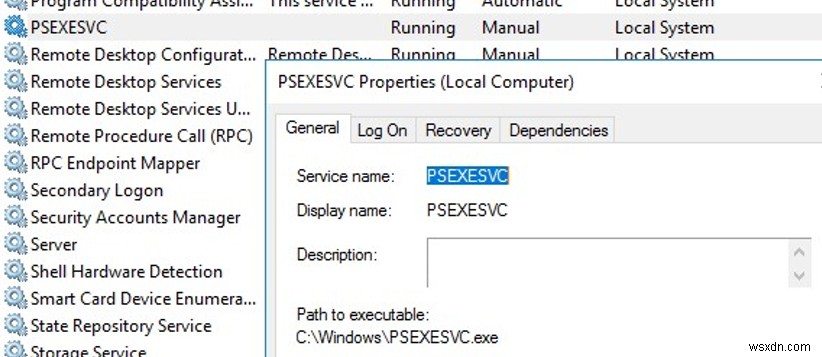

यदि “

Couldn’t install PSEXESVC service"त्रुटि दिखाई देती है, सुनिश्चित करें कि:

- कमांड प्रॉम्प्ट को व्यवस्थापक के रूप में चलाया जाता है;

- एक और PSEXESVC सेवा उदाहरण नहीं चल रहा है

सिस्टम खाते के रूप में ऐप्स चलाने के लिए कई तृतीय-पक्ष टूल भी हैं (AdvancedRun , RunAsSystem , पॉवररन ), लेकिन मैं उनका उपयोग करने का कोई मतलब नहीं देख सकता। सबसे पहले, वे तृतीय-पक्ष हैं और आप सुनिश्चित नहीं हो सकते कि उनमें कोई दुर्भावनापूर्ण कोड नहीं है। दूसरे, Microsoft द्वारा आधिकारिक PsExec उपयोगिता बहुत अच्छा काम करती है।