टोर इंटरनेट गोपनीयता की दुनिया में एक मानक है, और इसके योग्य है। हालाँकि, यदि आप पारंपरिक वेब ब्राउज़ करने के लिए टोर का उपयोग कर रहे हैं, तो सावधान रहें कि टोर के निकास नोड्स (जो आपके मूल डेटा को टोर नेटवर्क से बाहर रूट करते हैं) नहीं जानते कि आप कौन हैं, वे, आवश्यकता के अनुसार, एक्सेस कर सकते हैं मूल डेटा जो आपने नेटवर्क के माध्यम से भेजा था।

वहाँ कुछ निकास नोड हैं जो साइबर अपराधियों और सरकारों द्वारा किसी कारण से गोपनीयता चाहने वालों द्वारा उत्पन्न मूल्यवान डेटा को स्क्रैप करने की उम्मीद में चलाए जा रहे हैं। जानें कि आप अपने आप को दुर्भावनापूर्ण टोर निकास नोड्स से कैसे बचा सकते हैं।

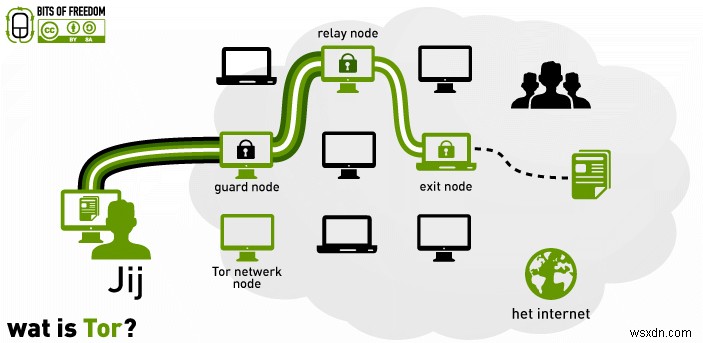

टोर हुड के नीचे क्या चल रहा है?

एक गैर-प्याज (यानी, सामान्य इंटरनेट) साइट से एक टोर कनेक्शन इस तरह दिखता है:

- आपका कंप्यूटर टोर नेटवर्क के लिए एक एन्क्रिप्टेड कनेक्शन स्थापित करता है और एक एंट्री गार्ड ढूंढता है, जो पर्याप्त बैंडविड्थ और अपटाइम के इतिहास के साथ कोई भी रिले हो सकता है। ब्राउज़र टोर नेटवर्क के माध्यम से एक यादृच्छिक मार्ग की गणना करता है (यह हर 10 मिनट में बदलता है) और आपके डेटा को एन्क्रिप्शन की कई परतों में लपेटता है।

- आपका डेटा मार्ग पर नोड्स के बीच यात्रा करता है, प्रत्येक को केवल इससे पहले के नोड और उसके बाद के नोड के बारे में पता होता है, जिसका अर्थ है कि आपका मूल पता एक बाउंस के बाद अस्पष्ट है। प्रत्येक टोर नोड एक परत को डिक्रिप्ट कर सकता है, इसे डेटा भेजने के लिए अगले स्थान पर जानकारी देता है - इस प्रकार, टोर से जुड़ी "प्याज" शब्दावली।

- अंतिम नोड पर पहुंचने पर, एन्क्रिप्शन की अंतिम परत हटा दी जाती है, और डेटा को टोर नेटवर्क के बाहर सर्वर पर भेज दिया जाता है जहां यह मूल रूप से था।

टोर के एन्क्रिप्शन के चले जाने के बाद से अंतिम नोड टोर नेटवर्क की सबसे कमजोर कड़ी है और कोई भी अनएन्क्रिप्टेड डेटा अब नोड द्वारा पठनीय है। यदि ट्रैफ़िक को Tor नेटवर्क में प्रवेश करने से पहले एन्क्रिप्ट किया गया था, हालांकि, वह एन्क्रिप्शन तब तक बना रहता है जब तक ट्रैफ़िक बाहरी गंतव्य सर्वर तक नहीं पहुँच जाता, जो आपकी गोपनीयता और सुरक्षा को बनाए रखने के लिए महत्वपूर्ण है।

खराब निकास नोड कौन चलाता है?

एग्जिट नोड हमलावरों की दो मुख्य श्रेणियां साइबर अपराधी और सरकारें हैं। साइबर-अपराधी पासवर्ड और अन्य व्यक्तिगत डेटा चाहते हैं जिसका वे उपयोग कर सकते हैं, और सरकारें आपराधिक गतिविधियों की निगरानी करना चाहती हैं, नागरिकों का सर्वेक्षण करती हैं, और यहां तक कि अन्य देशों की जांच भी करती हैं।

कई स्वतंत्र प्रयोगों में दुर्भावनापूर्ण निकास नोड्स का खुलासा या प्रदर्शन किया गया है:

- 2007:सुरक्षा शोधकर्ता डैन एगरस्टेड पांच टोर निकास नोड्स चलाते हैं और संवेदनशील डेटा को इंटरसेप्ट करते हैं जिसमें गोपनीय राजनयिक संचार शामिल हैं। बाद में उन्हें गिरफ्तार कर लिया गया लेकिन आरोपित नहीं किया गया।

- 2014:शोधकर्ताओं ने "कई" दुर्भावनापूर्ण निकास नोड्स की खोज की।

- 2015:स्वतंत्र शोधकर्ता क्लो विभिन्न नोड्स के लिए नकली लॉगिन सेट करता है और उन्हें एक अनएन्क्रिप्टेड टोर कनेक्शन पर उपयोग करता है। उसकी हनीपोट साइट को बहुत सारे हिट और लगभग 30 लॉगिन प्रयास मिलते हैं।

- 2016:नॉर्थईस्टर्न यूनिवर्सिटी के शोधकर्ताओं ने सौ से अधिक दुर्व्यवहार रिले की पहचान की।

- 2017:आरा सुरक्षा अमेरिकी सरकारी एजेंसियों और रूसी क्रेमलिन से संबंधित क्षेत्रों में भौगोलिक रूप से स्थित नोड्स की पहचान करती है।

दुर्भावनापूर्ण निकास नोड्स से कैसे सुरक्षित रहें

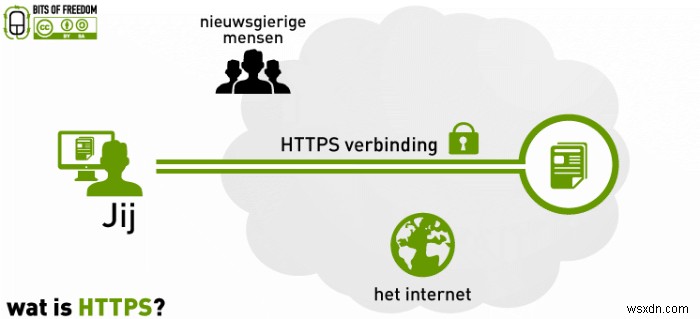

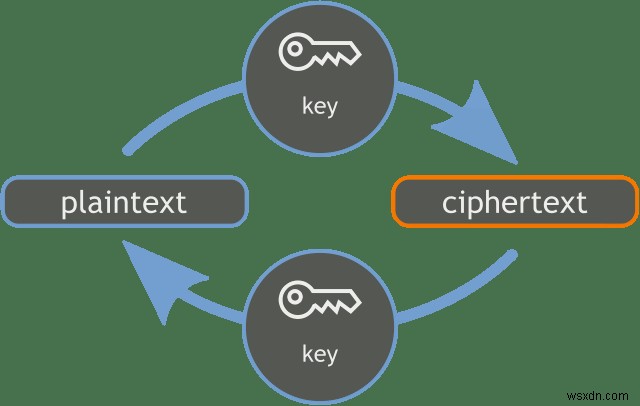

<एच3>1. केवल HTTPS के साथ ब्राउज़ करेंअपने डेटा को स्नूपिंग एग्जिट नोड्स से सुरक्षित रखने का सबसे अच्छा तरीका अच्छा पुराना HTTPS है। निर्धारित निकास नोड हमलावर सैद्धांतिक रूप से इसके आसपास हो सकते हैं, लेकिन क्योंकि HTTPS पर ट्रैफ़िक आपके कंप्यूटर से गंतव्य सर्वर और वापस पूरी यात्रा पर एन्क्रिप्ट किया गया है, इसका मतलब है कि आपका ट्रैफ़िक डिफ़ॉल्ट रूप से किसी भी टोर नोड को क्लियरटेक्स्ट में कभी नहीं दिखाई देगा। यहां तक कि एग्जिट नोड भी साइट पर एन्क्रिप्टेड जानकारी भेज रहा है।

Tor स्वचालित रूप से हर संभव कनेक्शन को HTTPS में अपग्रेड करता है, लेकिन यदि आप कभी भी खुद को एक गैर-एन्क्रिप्टेड कनेक्शन (उदाहरण के लिए, HTTP साइटों) पर पाते हैं, तो सावधान रहें कि आपका ट्रैफ़िक निकास नोड को दिखाई दे रहा है। सौभाग्य से, अधिकांश आधुनिक साइटें डिफ़ॉल्ट रूप से HTTPS का उपयोग करती हैं, लेकिन सावधान रहें और किसी HTTP कनेक्शन पर लॉग इन या कोई संवेदनशील जानकारी प्रसारित न करें।

<एच3>2. अपनी संवेदनशील जानकारी कम से कम रखेंअधिकतम गोपनीयता के लिए, यह मान लेना सबसे अच्छा है कि कोई व्यक्ति सब कुछ देख रहा है और उसी के अनुसार एन्क्रिप्ट करता है, भले ही कनेक्शन HTTPS का उपयोग करता हो। यदि आपके पास किसी से संवाद करने के लिए संवेदनशील डेटा है, तो इसे पहले पीजीपी जैसी किसी चीज़ से एन्क्रिप्ट करें। व्यक्तिगत जानकारी प्रदान न करें या वास्तविक आप से जुड़े खातों में लॉग इन न करें।

व्यवहार में, यदि आप एक HTTPS कनेक्शन पर हैं, तो आप अपेक्षाकृत सामान्य रूप से ब्राउज़ करने के लिए शायद ठीक हैं, लेकिन अपने गार्ड को निराश न करें।

<एच3>3. केवल .प्याज साइटों का सेवन करें

.onion साइटों को Tor नेटवर्क पर होस्ट किया जाता है और उन्हें बाहर निकलने वाले नोड से बाहर निकलने की आवश्यकता नहीं होती है, जिसका अर्थ है कि आपके डिक्रिप्टेड ट्रैफ़िक को देखने के लिए दुर्भावनापूर्ण नोड के लिए कोई अवसर नहीं है। प्याज के संस्करणों वाली प्रमुख साइटें कम और बहुत दूर हैं, लेकिन आप कम से कम न्यूयॉर्क टाइम्स पढ़ सकते हैं और फेसबुक ब्राउज़ कर सकते हैं (यदि यह आपको एक अच्छा विचार लगता है)।

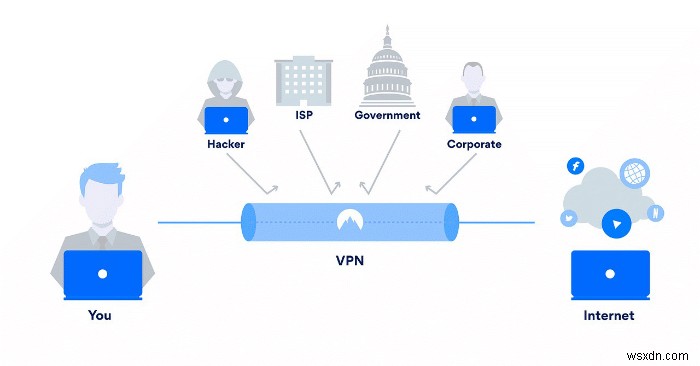

वीपीएन + टोर के बारे में क्या?

टॉर प्राइवेसी के लिए अच्छा है, और वीपीएन प्राइवेसी के लिए अच्छे हैं, इसलिए वीपीएन + टोर =डबल प्राइवेसी, है ना? खैर, यह उससे थोड़ा अधिक जटिल है। संयोजन का उपयोग करना कुछ चीजों के लिए अच्छा हो सकता है, लेकिन यह ट्रेडऑफ के साथ आता है - विशेष रूप से गति के मामले में।

<एच3>1. टोर ओवर वीपीएन (टोर एंट्री गार्ड से वीपीएन कनेक्शन)

<एच3>1. टोर ओवर वीपीएन (टोर एंट्री गार्ड से वीपीएन कनेक्शन) पहले वीपीएन से कनेक्ट करें और फिर टोर ब्राउजर का उपयोग करें। यह कुछ सुरक्षा प्रदान करेगा। यह प्रवेश नोड्स को आपके आईपी पते को देखने से रोकता है और आपके आईएसपी को यह जानने से रोकता है कि आप टोर का उपयोग कर रहे हैं। हालांकि, इसका मतलब है कि आपको अपने वीपीएन प्रदाता के साथ-साथ टोर नेटवर्क पर भी भरोसा करना होगा और आपको खराब निकास नोड्स से बचाने के लिए कुछ भी नहीं करना होगा। हालांकि, टोर-ब्लॉकिंग सेंसरशिप के लिए ब्रिज रिले बेहतर हैं।

<एच3>2. टोर पर वीपीएन (निकास नोड के बाद वीपीएन)टॉर पर वीपीएन सेट करना थोड़ा कठिन है, क्योंकि आपको वीपीएन से कनेक्शन सेट करना होगा, टोर के माध्यम से डेटा भेजना होगा, फिर इसे वीपीएन सर्वर पर भेजना होगा। इसका मतलब है कि खराब एग्जिट नोड्स अनएन्क्रिप्टेड डेटा को नहीं पढ़ सकते हैं, लेकिन यह आपको कम गुमनाम भी बनाता है क्योंकि एग्जिट नोड और साइट दोनों आपके वीपीएन सर्वर को देखते हैं। आप .onion साइटों तक भी नहीं पहुंच सकते हैं और सर्किट स्विचिंग जैसी कुछ टोर नेटवर्क अनामीकरण सुविधाओं से लाभ नहीं उठा सकते हैं। इस पर बहुत बहस हो रही है, लेकिन सामान्य तौर पर, एन्क्रिप्टेड HTTPS कनेक्शन से चिपके रहना एक बेहतर विकल्प है, और टोर पर वीपीएन केवल विशिष्ट मामलों में उपयोगी है।

मूल रूप से, आप टोर के साथ एक वीपीएन का उपयोग कर सकते हैं, लेकिन आसान तरीका आपको खराब निकास नोड्स से नहीं बचाता है, और कठिन तरीका कुछ महत्वपूर्ण कैच के साथ आता है। ये दृष्टिकोण मददगार हो सकते हैं, लेकिन ट्रेडऑफ़ के बारे में पता होना सबसे अच्छा है।

अच्छे, बुरे और टोर

सेंसरशिप से बचने और ऑनलाइन गोपनीयता बनाए रखने के लिए टॉर एक अद्भुत तरीका है, लेकिन इसकी सीमाओं और मिथकों से अवगत होना महत्वपूर्ण है। टोर नेटवर्क बहुत सारी अवैध और निजी गतिविधियों को होस्ट करता है, और जब आप इसका उपयोग करते हैं, तो आप संभावित रूप से अपने ट्रैफ़िक को उन लोगों और संस्थानों के सामने उजागर कर रहे हैं जो ठीक उसी को लक्षित कर रहे हैं। भले ही दुर्भावनापूर्ण टोर निकास नोड्स नेटवर्क पर अल्पसंख्यक हैं, तथ्य यह है कि वे मौजूद हैं, और अधिकांश मालिक केवल जिज्ञासु शोधकर्ता नहीं हैं।