इंटरनेट पर आपकी गोपनीयता की सुरक्षा के लिए टोर सबसे शक्तिशाली उपकरणों में से एक है। लेकिन, जैसा कि हाल के वर्षों में देखा गया है, टोर की शक्ति सीमाओं के साथ आती है। आज, हम यह देखने जा रहे हैं कि टोर कैसे काम करता है, यह क्या करता है और क्या नहीं करता है, और इसका उपयोग करते समय कैसे सुरक्षित रहें।

उन तरीकों के लिए पढ़ें जिनसे आप दुष्ट या खराब टोर निकास नोड्स से सुरक्षित रह सकते हैं।

संक्षेप में Tor:Tor क्या है?

टोर इस तरह काम करता है:जब आप टोर के माध्यम से एक संदेश भेजते हैं, तो इसे पूरे टोर नेटवर्क में एक यादृच्छिक पाठ्यक्रम पर भेजा जाता है। यह "प्याज रूटिंग" नामक तकनीक का उपयोग करके ऐसा करता है। प्याज की रूटिंग कुछ हद तक लिफाफे की एक श्रृंखला में सील किए गए संदेश को भेजने जैसा है, प्रत्येक को एक पैडलॉक के साथ सुरक्षित किया गया है।

नेटवर्क में प्रत्येक नोड अगले गंतव्य को पढ़ने के लिए सबसे बाहरी लिफाफा खोलकर संदेश को डिक्रिप्ट करता है, फिर स्टिल-सील्ड (एन्क्रिप्टेड) आंतरिक लिफाफे को अगले पते पर भेजें।

नतीजतन, कोई भी व्यक्तिगत टोर नेटवर्क नोड श्रृंखला में एक से अधिक लिंक नहीं देख सकता है, और संदेश का पथ ट्रेस करना बेहद मुश्किल हो जाता है।

आखिरकार, हालांकि, संदेश को कहीं न कहीं हवा देनी होगी। यदि यह "टोर हिडन सर्विस" में जा रहा है, तो आपका डेटा टोर नेटवर्क के भीतर रहता है। टोर हिडन सर्विस एक सर्वर है जिसका टोर नेटवर्क से सीधा कनेक्शन है और नियमित इंटरनेट से कनेक्शन के बिना (कभी-कभी क्लैरनेट के रूप में जाना जाता है)।

लेकिन अगर आप टोर ब्राउजर और टोर नेटवर्क का उपयोग क्लैरनेट के प्रॉक्सी के रूप में कर रहे हैं, तो यह थोड़ा और जटिल हो जाता है। आपका ट्रैफ़िक "निकास नोड" से गुज़रना चाहिए। एक निकास नोड एक विशेष प्रकार का टोर नोड है जो आपके इंटरनेट ट्रैफ़िक को वापस क्लैरनेट पर भेजता है।

जबकि अधिकांश टोर निकास नोड्स ठीक हैं, कुछ एक समस्या पेश करते हैं। आपका इंटरनेट ट्रैफ़िक एक निकास नोड से जासूसी करने के लिए असुरक्षित है। लेकिन यह ध्यान रखना महत्वपूर्ण है कि यह उन सभी से बहुत दूर है। समस्या कितनी खराब है? क्या आप दुर्भावनापूर्ण निकास नोड्स से बच सकते हैं?

खराब टोर निकास नोड्स को कैसे पकड़ें

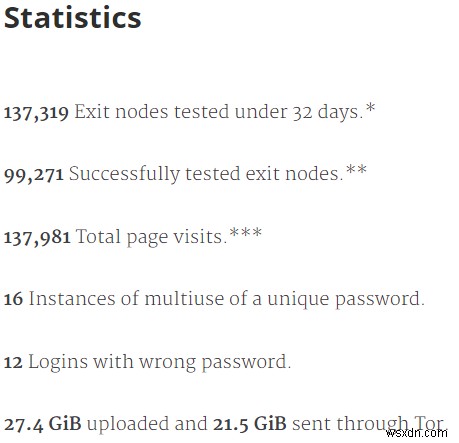

एक स्वीडिश सुरक्षा शोधकर्ता, "क्लो" नाम का उपयोग करते हुए, एक ऐसी तकनीक विकसित की जो भ्रष्ट टोर निकास नोड्स को खुद को प्रकट करने के लिए प्रेरित करती है [इंटरनेट आर्काइव लिंक; मूल ब्लॉग अब सक्रिय नहीं है]। तकनीक को हनीपोट के रूप में जाना जाता है, और यहां बताया गया है कि यह कैसे काम करता है।

सबसे पहले, क्लो ने हनीपोट के रूप में काम करने के लिए वैध दिखने वाले डोमेन नाम और वेब डिज़ाइन का उपयोग करके एक वेबसाइट स्थापित की। विशिष्ट परीक्षण के लिए, क्लो ने एक बिटकॉइन व्यापारी जैसा डोमेन बनाया। फिर, क्लो ने उस समय सक्रिय प्रत्येक टोर निकास नोड की एक सूची डाउनलोड की, टोर में लॉग इन किया, और साइट में लॉग इन करने के लिए प्रत्येक टोर निकास नोड का उपयोग किया।

परिणामों को साफ रखने के लिए, उन्होंने प्रत्येक एक्ज़िट नोड के लिए एक अद्वितीय खाते का उपयोग किया (शोध के समय लगभग 1,400)।

फिर, क्लो वापस बैठ गई और एक महीने तक इंतजार किया। कोई भी निकास नोड जो बाहर निकलने वाले टोर ट्रैफ़िक से लॉगिन क्रेडेंशियल चोरी करने का प्रयास कर रहा था, वह अद्वितीय लॉगिन विवरण देखेगा, उपयोगकर्ता नाम और पासवर्ड चुराएगा, और इसका उपयोग करने का प्रयास करेगा। हनीपोट बिटकॉइन मर्चेंट साइट लॉगिन प्रयासों को नोट करेगी और एक नोट करेगी।

चूंकि प्रत्येक उपयोगकर्ता नाम और पासवर्ड संयोजन प्रत्येक निकास नोड के लिए अद्वितीय था, क्लो ने जल्दी से कई दुर्भावनापूर्ण टोर निकास नोड्स का खुलासा किया।

1,400 नोड्स में से 16 ने लॉगिन क्रेडेंशियल्स को चुराने का प्रयास किया। यह बहुतों की तरह नहीं लगता, लेकिन एक भी बहुत अधिक है।

क्या Tor Exit Nodes खतरनाक हैं?

क्लो का टोर एग्जिट नोड हनीपोट प्रयोग रोशन कर रहा था। यह दर्शाता है कि दुर्भावनापूर्ण टोर निकास नोड्स किसी भी डेटा का उपयोग करने का अवसर लेंगे जो वे प्राप्त कर सकते हैं।

इस मामले में, हनीपोट अनुसंधान केवल टोर निकास नोड्स को उठा रहा था, जिनके ऑपरेटरों की रुचि कुछ बिटकॉइन को जल्दी से चोरी करने में है। आपको यह विचार करना होगा कि एक अधिक महत्वाकांक्षी अपराधी शायद इतने सरल हनीपोट में नहीं दिखाई देगा।

हालांकि, यह नुकसान का एक संबंधित प्रदर्शन है जो एक दुर्भावनापूर्ण टोर निकास नोड अवसर को देखते हुए कर सकता है।

2007 में वापस, सुरक्षा शोधकर्ता डैन एगरस्टेड ने एक प्रयोग के रूप में पांच समझौता किए गए टोर निकास नोड्स चलाए। Egerstad ने जल्दी ही खुद को दुनिया भर में हजारों सर्वरों के लिए लॉगिन विवरण के कब्जे में पाया --- ऑस्ट्रेलियाई, भारतीय, ईरानी, जापानी और रूसी दूतावासों से संबंधित सर्वरों सहित। जाहिर है, ये अत्यधिक संवेदनशील जानकारी के साथ आते हैं।

एगरस्टेड का अनुमान है कि उसके टोर निकास नोड्स के माध्यम से चलने वाला 95% ट्रैफ़िक अनएन्क्रिप्टेड था, मानक HTTP प्रोटोकॉल का उपयोग करके, उसे सामग्री तक पूर्ण पहुंच प्रदान करता था।

अपने शोध को ऑनलाइन पोस्ट करने के बाद, एगरस्टेड पर स्वीडिश पुलिस ने छापा मारा और हिरासत में ले लिया। उनका दावा है कि पुलिस अधिकारियों में से एक ने उन्हें बताया कि गिरफ्तारी रिसाव के आसपास के अंतरराष्ट्रीय दबाव के कारण हुई थी।

दुर्भावनापूर्ण Tor Exit-Nodes से बचने के 5 तरीके

जिन विदेशी शक्तियों की जानकारी से समझौता किया गया था, उन्होंने एक बुनियादी गलती की; उन्होंने गलत समझा कि टोर कैसे काम करता है और इसके लिए क्या है। धारणा यह है कि टोर एक एंड-टू-एंड एन्क्रिप्शन टूल है। यह नहीं है। टोर आपके ब्राउज़िंग और संदेश की उत्पत्ति को गुमनाम कर देगा, लेकिन सामग्री को नहीं।

यदि आप नियमित इंटरनेट ब्राउज़ करने के लिए टोर का उपयोग कर रहे हैं, तो एक निकास नोड आपके ब्राउज़िंग सत्र की जासूसी कर सकता है। यह बेईमान लोगों को केवल जासूसी, चोरी, या ब्लैकमेल के लिए निकास नोड स्थापित करने के लिए एक शक्तिशाली प्रोत्साहन प्रदान करता है।

अच्छी खबर यह है कि कुछ सरल तरकीबें हैं जिनका उपयोग आप Tor का उपयोग करते समय अपनी गोपनीयता और सुरक्षा की रक्षा के लिए कर सकते हैं।

1. डार्कवेब पर बने रहें

खराब एग्जिट नोड्स से सुरक्षित रहने का सबसे आसान तरीका उनका उपयोग नहीं करना है। यदि आप टोर छिपी सेवाओं का उपयोग करने के लिए चिपके रहते हैं, तो आप अपने सभी संचारों को एन्क्रिप्टेड रख सकते हैं, कभी भी क्लैरनेट से बाहर निकले बिना। यह संभव होने पर अच्छी तरह से काम करता है। लेकिन यह हमेशा व्यावहारिक नहीं होता है।

यह देखते हुए कि टोर नेटवर्क (कभी-कभी "डार्कवेब" के रूप में जाना जाता है) नियमित इंटरनेट से हजारों गुना छोटा है, आपको हमेशा वह नहीं मिलेगा जो आप खोज रहे हैं। इसके अलावा, यदि आप किसी सोशल मीडिया साइट (बार फेसबुक, जो एक टोर प्याज साइट संचालित करती है) का उपयोग करना चाहते हैं, तो आप एक निकास नोड का उपयोग करेंगे।

2. एचटीटीपीएस का इस्तेमाल करें

टोर को अधिक सुरक्षित बनाने का दूसरा तरीका एंड-टू-एंड एन्क्रिप्शन का उपयोग करना है। पुराने असुरक्षित HTTP मानक के बजाय आपके संचार को सुरक्षित करने के लिए पहले से कहीं अधिक साइटें HTTPS का उपयोग कर रही हैं। टोर में HTTPS डिफ़ॉल्ट सेटिंग है, जो इसका समर्थन करने वाली साइटों के लिए है। यह भी ध्यान रखें कि .onion साइटें मानक के रूप में HTTPS का उपयोग नहीं करती हैं क्योंकि Tor नेटवर्क के भीतर संचार, Tor छिपी सेवाओं का उपयोग करना, इसकी प्रकृति से एन्क्रिप्टेड है।

लेकिन अगर आप HTTPS को सक्षम करते हैं, जब आपका ट्रैफ़िक टोर नेटवर्क को एक निकास नोड के माध्यम से छोड़ देता है, तो आप अपनी गोपनीयता बनाए रखते हैं। HTTPS आपके इंटरनेट ट्रैफ़िक की सुरक्षा कैसे करता है, इस बारे में अधिक समझने के लिए इलेक्ट्रॉनिक फ्रंटियर फ़ाउंडेशन की Tor और HTTPS इंटरेक्टिव मार्गदर्शिका देखें।

किसी भी मामले में, यदि आप टोर ब्राउज़र का उपयोग करके एक नियमित इंटरनेट साइट से जुड़ रहे हैं, तो सुनिश्चित करें कि कोई भी संवेदनशील जानकारी प्रसारित करने से पहले HTTPS बटन हरा है।

3. बेनामी सेवाओं का उपयोग करें

तीसरा तरीका है जिससे आप अपनी टोर सुरक्षा में सुधार कर सकते हैं, उन वेबसाइटों और सेवाओं का उपयोग करना जो आपकी गतिविधियों की रिपोर्ट नहीं करती हैं। आज के जमाने में ऐसा करना आसान है, लेकिन कुछ छोटे समायोजनों का महत्वपूर्ण प्रभाव हो सकता है।

उदाहरण के लिए, Google खोज से DuckDuckGo पर स्विच करने से आपके ट्रैक करने योग्य डेटा फ़ुटप्रिंट कम हो जाते हैं। एन्क्रिप्टेड मैसेजिंग सेवाओं जैसे रिकोशे (जिसे आप टोर नेटवर्क पर रूट कर सकते हैं) पर स्विच करने से भी आपकी गुमनामी में सुधार होता है।

4. व्यक्तिगत जानकारी का उपयोग करने से बचें

अपनी गुमनामी बढ़ाने के लिए टूल का उपयोग करने के अलावा, आपको टोर पर कोई भी व्यक्तिगत जानकारी भेजने या उपयोग करने से भी बचना चाहिए। शोध के लिए टोर का उपयोग करना ठीक है। लेकिन अगर आप फ़ोरम में शामिल होते हैं या अन्य टोर छिपी सेवाओं के साथ बातचीत करते हैं, तो किसी भी व्यक्तिगत रूप से पहचान योग्य जानकारी का उपयोग न करें।

5. लॉगिन, सदस्यता और भुगतान से बचें

आपको उन साइटों और सेवाओं से बचना चाहिए जिनके लिए आपको लॉग इन करने की आवश्यकता होती है। यहां मेरा मतलब यह है कि दुर्भावनापूर्ण टोर निकास नोड के माध्यम से अपने लॉगिन क्रेडेंशियल भेजने के गंभीर परिणाम हो सकते हैं। क्लो का हनीपोट इसका एक आदर्श उदाहरण है।

इसके अलावा, यदि आप टोर का उपयोग करके किसी सेवा में लॉग इन करते हैं, तो आप पहचान योग्य खाता जानकारी का उपयोग करना शुरू कर सकते हैं। उदाहरण के लिए, यदि आप टोर का उपयोग करके अपने नियमित रेडिट खाते में लॉग इन करते हैं, तो आपको यह विचार करना होगा कि क्या आपके पास पहले से इससे जुड़ी पहचान की जानकारी है।

इसी तरह, फेसबुक प्याज साइट एक सुरक्षा और गोपनीयता को बढ़ावा देती है, लेकिन जब आप अपने नियमित खाते का उपयोग करके साइन-इन और पोस्ट करते हैं, तो यह छिपा नहीं होता है, और कोई भी इसे ट्रैक कर सकता है (हालांकि वे स्थान नहीं देख पाएंगे) आपने इसे यहां से भेजा है).

टोर जादू नहीं है। यदि आप किसी खाते में लॉगिन करते हैं, तो वह एक निशान छोड़ जाता है।

6. वीपीएन का उपयोग करें

अंत में, एक वीपीएन का उपयोग करें। एक वर्चुअल प्राइवेट नेटवर्क (वीपीएन) टोर नेटवर्क को छोड़ने के बाद आपके डेटा को एन्क्रिप्ट करना जारी रखते हुए आपको दुर्भावनापूर्ण निकास नोड्स से सुरक्षित रखता है। यदि आपका डेटा एन्क्रिप्टेड रहता है, तो एक दुर्भावनापूर्ण निकास नोड को इसे इंटरसेप्ट करने और यह पता लगाने का प्रयास करने का मौका नहीं मिलेगा कि आप कौन हैं।

MakeUseOf के पसंदीदा VPN प्रदाताओं में से दो हैं ExpressVPN (MakeUseOf पाठकों को 49% की छूट) और CyberGhost (हमारे पाठक तीन साल के साइनअप के साथ 80% बचा सकते हैं)। दोनों के पास आपके डेटा को निजी रखने का लंबा, सम्मानित इतिहास है जब यह मायने रखता है।

Tor का उपयोग करते समय सुरक्षित रहना

टोर, और विस्तार से, डार्कवेब, खतरनाक नहीं होना चाहिए। यदि आप इस लेख में सुरक्षा युक्तियों का पालन करते हैं, तो आपके जोखिम की संभावना काफी कम हो जाएगी। याद रखने वाली मुख्य बात धीरे-धीरे आगे बढ़ना है!

टोर और डार्क वेब के बारे में अधिक जानना चाहते हैं? आप छिपे हुए इंटरनेट को कैसे एक्सप्लोर कर सकते हैं, यह जानने के लिए हमारी मुफ्त पीडीएफ गाइड डाउनलोड करें --- जैसे ही आप एक छिपे हुए इंटरनेट की दुनिया को पार करेंगे, यह आपको सुरक्षित रखेगा। अन्यथा, अधिक सुरक्षा युक्तियों और युक्तियों के लिए टोर के लिए मेरी अनौपचारिक उपयोगकर्ता मार्गदर्शिका देखें।