ऐसा लगता है कि हमारे डेटा में वायरस से छेड़छाड़ की जाती है, जो कुछ अज्ञात फ़ाइलों या कारण क्लिक से आते हैं। हालाँकि, टेलीफोन और कंप्यूटर के युग में कई अनपेक्षित अनुप्रयोग आए हैं, जो हमारे सभी डेटा को बहुत आसान तरीके से एक्सेस करते हैं। और यह सिर्फ तस्वीरें और फोन बुक नहीं है।

हम सामाजिक नेटवर्क से जुड़े हुए हैं, हम ईमेल, बैंकिंग सेवाओं, जीपीएस निर्देशांक और बहुत कुछ का उपयोग करते हैं। व्यावहारिक रूप से, हमारा जीवन हमारे उपकरणों पर है। इसमें इसका उत्तर निहित है कि आपको कुछ डेटा सुरक्षा अनुप्रयोगों की आवश्यकता क्यों है।

आपने कितनी बार एक एप्लिकेशन इंस्टॉल किया है और बिना पढ़े केवल वह सब कुछ स्वीकार किया है जिसकी उसे आवश्यकता है? यह वही है जो आपके डेटा से समझौता कर सकता है। उन्हें अक्सर फोनबुक या कैमरे तक पहुंच की आवश्यकता होती है। यदि वे असत्यापित हैं, तो आपका डेटा आसानी से हाथों में पड़ सकता है हैकर्स का।

जब आप एक मुफ्त वाई-फाई नेटवर्क का उपयोग करते हैं, तो आपको शायद इस बात का अंदाजा नहीं होगा कि साझा किए गए डेटा के विशिष्ट प्राप्तकर्ता होने पर भी डेटा का दुरुपयोग किया जा सकता है। यदि आप अपने फ़ोन को किसी अज्ञात कंप्यूटर पर चार्ज करते हैं तो भी ऐसा ही होता है। यह दिखाई नहीं दे सकता है, लेकिन डेटा प्रसारित किया जा सकता है।

संबंधित: बिटलॉकर क्या है और यह क्या करता है?

पासवर्ड प्रबंधक सुरक्षा के पथ के रूप में

कंप्यूटर या फोन का उपयोग करते समय पासवर्ड एक बुनियादी आवश्यकता बन गए हैं। पासवर्ड हमारी व्यक्तिगत या व्यावसायिक जानकारी की सुरक्षा के लिए बुनियादी स्तर की सुरक्षा प्रदान करते हैं। फिर भी हममें से अधिकांश को उन्हें याद रखने और साधारण पासवर्ड का उपयोग करने में कठिनाई होती है।

हमें पासवर्ड की आवश्यकता क्यों है? पासवर्ड हमारी कुछ सबसे महत्वपूर्ण व्यक्तिगत जानकारी की सुरक्षा के लिए होते हैं।

पासवर्ड को ऑनलाइन कुंजी के रूप में सोचें। भौतिक दुनिया में, हम प्रत्येक ताले के लिए अलग-अलग चाबियों का उपयोग करते हैं। घर, कार, गैरेज, ऑफिस, साइकिल के लिए अलग-अलग चाबियां हैं।

हमारी ऑनलाइन दुनिया अलग नहीं है। कंपनियां ताले मुहैया कराती हैं और हमें चाबियां देनी पड़ती हैं।

भौतिक दुनिया में, हम कभी भी केवल एक कुंजी का उपयोग नहीं करेंगे, लेकिन ऑनलाइन हम में से आधे से अधिक समान, सरल पासवर्ड का उपयोग करते हैं। हमारे जीवन के कुछ सबसे बड़े निजी और व्यक्तिगत पहलुओं के लिए, हम में से अधिकांश एक ही कुंजी का उपयोग करते हैं। सबसे आम और असुरक्षित पासवर्ड हैं:"123456", "पासवर्ड", "क्वर्टी", "abc123", जन्म तिथि, परिवार में किसी का नाम, फोन नंबर, आदि।

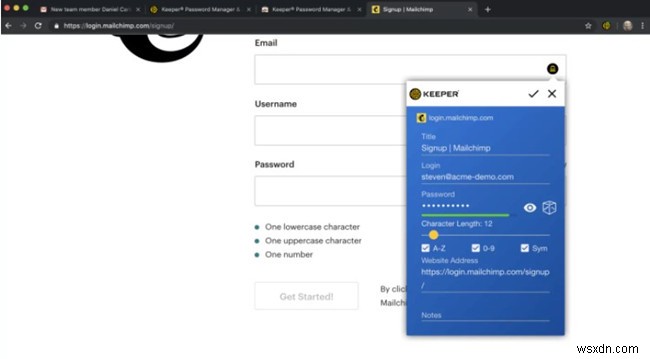

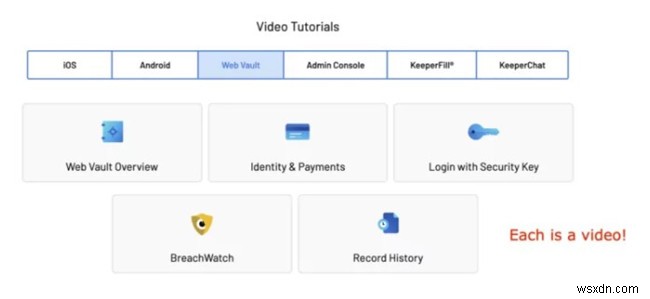

अपने डेटा को सुरक्षित रखने के लिए एक मजबूत पासवर्ड बनाना बेहद जरूरी है। एक मजबूत पासवर्ड बनाने के लिए आप जिस टूल का उपयोग कर सकते हैं, वह है कीपर पासवर्ड मैनेजर। यह सुरक्षा समाधान सॉफ़्टवेयर ऐसी सुविधाओं के साथ आता है जो आपकी चैट सेवाओं को सुरक्षा की एक एन्क्रिप्टेड परत प्रदान करती हैं और आपके पासवर्ड को क्लाउड-आधारित वॉल्ट में संग्रहीत करती हैं . कम से कम 9 अक्षरों का पासवर्ड बनाना आदर्श है। लोअरकेस और अपरकेस अक्षरों, संख्याओं, संकेतों का संयोजन सबसे उपयुक्त और सबसे अनुशंसित है। कोड बनाए जाने चाहिए ताकि उन्हें याद रखना आसान हो। ऐसा करने का एक तरीका पसंदीदा गीत, पुष्टिकरण, या अन्य वाक्यांशों के शीर्षक के आधार पर एक कोड बनाना है।

सामान्य पासवर्ड - सामान्य पासवर्ड अक्सर उत्पाद निर्माता द्वारा प्रदान किए जाते हैं। पहली सेटअप प्रक्रिया के दौरान, या यदि आपने कभी फ़ैक्टरी सेटिंग्स पर रीसेट किया है, तो पासवर्ड बदलना महत्वपूर्ण है। पासवर्ड बदले बिना, डिवाइस कमजोर हो जाता है और हैकिंग के लिए अतिसंवेदनशील हो जाता है। पासवर्ड प्रबंधन उपकरण - जैसा कि आप जानते हैं, इन सभी विभिन्न पासवर्डों को पासवर्ड सुरक्षा उपकरणों के बिना याद रखना असंभव है।

पासवर्ड प्रबंधन उपकरण ऐसे उपकरण हैं जो आपके लिए पासवर्ड संग्रहीत और व्यवस्थित करेंगे। ये टूल आपके सभी पासवर्ड को सुरक्षित रखेंगे और जानकारी को एन्क्रिप्ट करेंगे। आपके पासवर्ड प्रबंधन टूल के आधार पर, पासवर्ड आपके कंप्यूटर या क्लाउड पर संग्रहीत किए जाएंगे। कई अलग-अलग पासवर्ड प्रबंधन उपकरण हैं। कुछ पासवर्ड के लिए स्थान प्रदान करते हैं, अन्य उन्हें व्यवस्थित करते हैं, जबकि कुछ उन्हें आपके लिए बेतरतीब ढंग से उत्पन्न करते हैं।

प्रमाणीकरण के दो स्तर - जब आप संतुष्ट हों कि आपके पास एक सुरक्षित पासवर्ड है, तो प्रमाणीकरण का दोहरा स्तर प्रदान करने पर विचार करें। सर्वर पर होस्ट की जाने वाली कई लोकप्रिय वेबसाइटें सुरक्षा के अतिरिक्त स्तर के रूप में दोहरे स्तर के प्रमाणीकरण का उपयोग करती हैं। दो-स्तरीय प्रमाणीकरण एक सरल कार्य है जिसके लिए पासवर्ड से अधिक की आवश्यकता होती है, और इसका उपयोग अक्सर यह पुष्टि करने के लिए किया जाता है कि आप कौन हैं। इसके लिए कुछ "आप जानते हैं" (एक पासवर्ड की तरह) और कुछ "आपके पास" (एक सेल फोन की तरह) की आवश्यकता है।

पासवर्ड दर्ज करने के बाद, पासवर्ड आपको आमतौर पर मोबाइल फोन के माध्यम से भेजा जाएगा। आपको अपने खाते तक पहुंचने के लिए एक पासवर्ड कोड दर्ज करने के लिए कहा जाएगा। सुरक्षा टोकन पासवर्ड प्रबंधन उपकरण लॉग इन करने की आवश्यकता वाली प्रत्येक वेबसाइट के लिए प्रमाणीकरण के दो स्तर प्रदान करेंगे। वे आमतौर पर एक यूएसबी कुंजी या टोकन का रूप लेते हैं। वे उन वर्णों के यादृच्छिक संयोजन के साथ कोड बनाते हैं जिनका उपयोग आप वेबसाइट में लॉग इन करने के लिए करते हैं। सुरक्षा टोकन पासवर्ड प्रबंधन उपकरण का विचार सुरक्षा की दूसरी परत बनाना है।

मत भूलना - साझा की गई या ऑनलाइन सभी जानकारी गोपनीयता, उपलब्धता या अखंडता के उल्लंघन के अधीन है। डिफ़ॉल्ट पासवर्ड बदलें। प्रत्येक सेवा के लिए एक अलग पासवर्ड का प्रयोग करें। यदि आपको अपने सभी पासवर्ड याद नहीं हैं, तो पासवर्ड प्रबंधन टूल या प्रमाणीकरण के दो स्तरों जैसे टूल का उपयोग करना बहुत मददगार हो सकता है। और अपना पासवर्ड नियमित रूप से बदलते रहें। कम से कम 12 वर्णों वाले मजबूत पासवर्ड का उपयोग करता है।

सावधानी ही सबसे अच्छा बचाव है

तेजी से परिष्कृत साइबर हमलों के समय में जो व्यापार में विनाशकारी नुकसान का कारण बनते हैं, पहला सुरक्षा उपाय उपयोगकर्ता खातों और पासवर्ड का सुरक्षित प्रबंधन है। उन्हें प्रभावी ढंग से लागू करने के लिए, आपको यह भी जानना होगा कि हैकर्स कैसे सोचते हैं, और साइबर दुरुपयोग से बचाव के लिए सबसे महत्वपूर्ण कदमों का क्रम क्या है।

साइबर हमले विभिन्न कारणों से प्रेरित हो सकते हैं , लेकिन उनमें से प्रत्येक का तात्पर्य सिस्टम पर उपयोगकर्ताओं में से किसी एक के उपयोगकर्ता खाते को डाउनलोड करना है, जिसके माध्यम से उन्हें कंपनी के कुछ संसाधनों तक पहुंच प्राप्त होगी। साथ ही, चोरी हुए खाते का अधिकार जितना अधिक होगा, साइबर हमले की संभावनाएं उतनी ही अधिक होंगी।

साइबर हमलावर द्वारा उपयोग की जाने वाली तकनीकों के आधार पर, उपयोगकर्ता खाते का कई तरह से दुरुपयोग किया जा सकता है। कुछ मामलों में, ये सोशल इंजीनियरिंग हमले होते हैं, जब एक हमलावर कंपनी के कर्मचारियों को धोखा देने की कोशिश करता है ताकि सूचना प्रणाली तक पहुंचने के लिए उपयोगकर्ता नाम और पासवर्ड प्राप्त किया जा सके। अन्य मामलों में, इस उद्देश्य के लिए बनाए गए विभिन्न उपकरणों के साथ उपयोगकर्ता पासवर्ड को क्रैक करने की विभिन्न तकनीकों का उपयोग किया जाता है।