आप GPO . का उपयोग कर सकते हैं (समूह नीति) जोड़ने . के लिए स्थानीय व्यवस्थापकों . के लिए सक्रिय निर्देशिका उपयोगकर्ता और समूह डोमेन से जुड़े सर्वर और वर्कस्टेशन पर समूह। यह आपको तकनीकी सहायता स्टाफ, हेल्पडेस्क टीम, विशिष्ट उपयोगकर्ताओं या अन्य विशेषाधिकार प्राप्त खातों को डोमेन कंप्यूटर पर स्थानीय व्यवस्थापकीय विशेषाधिकार प्रदान करने की अनुमति देता है। इस लेख में हम दिखाएंगे कि GPO का उपयोग करके डोमेन कंप्यूटर पर स्थानीय व्यवस्थापक समूह के सदस्यों को कैसे प्रबंधित किया जाए।

सक्रिय निर्देशिका डोमेन में स्थानीय व्यवस्थापक समूह

जब आप किसी कंप्यूटर को किसी AD डोमेन से जोड़ते हैं, तो डोमेन व्यवस्थापक समूह स्वचालित रूप से स्थानीय व्यवस्थापकों . में जुड़ जाता है समूह, और डोमेन उपयोगकर्ता समूह को स्थानीय उपयोगकर्ताओं . में जोड़ा जाता है समूह।

किसी कंप्यूटर पर स्थानीय व्यवस्थापकीय विशेषाधिकार प्रदान करने का सबसे आसान तरीका स्थानीय सुरक्षा समूह व्यवस्थापक में उपयोगकर्ता या समूह को जोड़ना है स्थानीय उपयोगकर्ताओं और समूहों . का उपयोग करना स्नैप-इन (lusrmgr.msc ) हालाँकि, यह विधि सुविधाजनक नहीं है यदि बहुत सारे कंप्यूटर हैं और कुछ समय में अवांछित लोग विशेषाधिकार प्राप्त समूह के सदस्य रह सकते हैं। यदि आप स्थानीय विशेषाधिकार देने की इस पद्धति का उपयोग कर रहे हैं, तो प्रत्येक डोमेन कंप्यूटर पर स्थानीय व्यवस्थापक समूह के सदस्यों को नियंत्रित करना सुविधाजनक नहीं है।

Microsoft किसी AD डोमेन में व्यवस्थापकीय विशेषाधिकारों को अलग करने के लिए निम्नलिखित समूहों का उपयोग करने की अनुशंसा करता है:

- डोमेन व्यवस्थापक केवल डोमेन नियंत्रकों पर उपयोग किया जाता है; विशेषाधिकार प्राप्त व्यवस्थापक खातों के लिए सुरक्षा की दृष्टि से, डोमेन व्यवस्थापक विशेषाधिकारों वाले खाते के अंतर्गत कार्यस्थानों और सर्वरों पर दैनिक प्रशासन कार्य करने की अनुशंसा नहीं की जाती है। इन खातों का उपयोग केवल AD प्रबंधन के लिए किया जाना चाहिए (नए डोमेन नियंत्रकों को जोड़ना, प्रतिकृति प्रबंधन, सक्रिय निर्देशिका स्कीमा संशोधन, आदि)। अधिकांश उपयोगकर्ता, कंप्यूटर या GPO प्रबंधन कार्य नियमित व्यवस्थापक खातों (डोमेन व्यवस्थापक अनुमतियों के बिना) को सौंपे जाने चाहिए। डोमेन नियंत्रकों के अलावा किसी भी कार्यस्थान या सर्वर पर लॉग ऑन करने के लिए डोमेन व्यवस्थापक खातों का उपयोग न करें।

- सर्वर व्यवस्थापक एक समूह है जो डोमेन सदस्य सर्वरों को प्रबंधित करने की अनुमति देता है। यह आपके कार्यस्थानों पर डोमेन व्यवस्थापक समूह या स्थानीय व्यवस्थापक समूह का सदस्य नहीं होना चाहिए;

- कार्य केंद्र व्यवस्थापक केवल कार्यस्थानों पर प्रशासनिक कार्य करने के लिए एक समूह है। डोमेन एडमिन और सर्वर एडमिन ग्रुप का सदस्य नहीं होना चाहिए;

- डोमेन उपयोगकर्ता विशिष्ट कार्यालय संचालन करने के लिए सामान्य उपयोगकर्ता खाते हैं। सर्वर या वर्कस्टेशन पर उनके पास कोई व्यवस्थापकीय विशेषाधिकार नहीं होना चाहिए।

मान लीजिए, आप तकनीकी सहायता और हेल्पडेस्क कर्मचारियों के समूह को विशिष्ट OU में कंप्यूटर पर स्थानीय व्यवस्थापक विशेषाधिकार देना चाहते हैं। PowerShell का उपयोग करके अपने डोमेन में एक नया सुरक्षा समूह बनाएं और उसमें तकनीकी सहायता खाते जोड़ें:

New-ADGroup munWKSAdmins -path 'OU=Groups,OU=Munich,OU=DE,DC=woshub,DC=com' -GroupScope Global –PassThru

Add-AdGroupMember -Identity munWKSAdmins -Members amuller, dbecker, kfisher

डोमेन समूह नीति प्रबंधन कंसोल खोलें (GPMC.msc ), एक नई नीति बनाएं (GPO) AddLocaAdmins और इसे कंप्यूटर वाले OU से लिंक करें (मेरे उदाहरण में, यह 'OU=Computers,OU=Munich,OU=DE,DC=woshub,DC=com') है।

AD समूह नीति डोमेन कंप्यूटर पर स्थानीय समूहों को प्रबंधित करने के लिए दो विधियाँ प्रदान करती है। आइए उनका बारी-बारी से अध्ययन करें:

- समूह नीति प्राथमिकताओं का उपयोग कर स्थानीय समूह प्रबंधन;

- प्रतिबंधित समूह।

GPO प्राथमिकताओं के माध्यम से स्थानीय व्यवस्थापकों में डोमेन उपयोगकर्ता कैसे जोड़ें?

समूह नीति वरीयताएँ (GPP) GPO के माध्यम से डोमेन कंप्यूटर पर स्थानीय व्यवस्थापक विशेषाधिकार प्रदान करने का सबसे लचीला और सुविधाजनक तरीका प्रदान करती हैं।

- AddLocaAdminsखोलें आपने पहले संपादित करें . में GPO बनाया था मोड;

- निम्न GPO अनुभाग पर जाएं:कंप्यूटर कॉन्फ़िगरेशन -> प्राथमिकताएं -> नियंत्रण कक्ष सेटिंग -> स्थानीय उपयोगकर्ता और समूह;

- नया नियम जोड़ें (नया -> स्थानीय समूह );

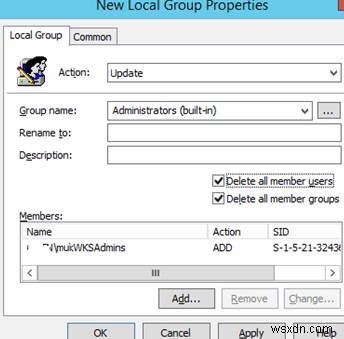

- अपडेट करें का चयन करें कार्य क्षेत्र में (यह एक महत्वपूर्ण विकल्प है!);

- समूह नाम ड्रॉपडाउन सूची में, व्यवस्थापक (अंतर्निहित) चुनें। भले ही इस समूह का नाम कंप्यूटर पर बदल दिया गया हो, सेटिंग्स को स्थानीय व्यवस्थापक समूह पर इसके SID द्वारा लागू किया जाएगा -

S-1-5-32-544; - जोड़ें . क्लिक करें बटन और उन समूहों का चयन करें जिन्हें आप स्थानीय व्यवस्थापक समूह में जोड़ना चाहते हैं (हमारे मामले में, यह munWKSAdmins है ); यदि आप वर्तमान स्थानीय व्यवस्थापक समूह से मैन्युअल रूप से जोड़े गए उपयोगकर्ताओं और समूहों को निकालना चाहते हैं, तो "सभी सदस्य उपयोगकर्ताओं को हटाएं जांचें" ” और “सभी सदस्य समूह हटाएं "विकल्प। अधिकांश मामलों में यह उचित है क्योंकि आप गारंटी देते हैं कि केवल निर्दिष्ट डोमेन समूहों के पास आपके डोमेन कंप्यूटर पर व्यवस्थापकीय अनुमतियाँ होंगी। फिर यदि आप "स्थानीय उपयोगकर्ता और समूह" स्नैप-इन का उपयोग करके मैन्युअल रूप से व्यवस्थापक समूह में उपयोगकर्ता जोड़ते हैं, तो अगली बार नीति लागू होने पर इसे स्वचालित रूप से हटा दिया जाएगा।

- पॉलिसी को सेव करें और वर्कस्टेशन पर लागू होने तक प्रतीक्षा करें। नीति को तुरंत लागू करने के लिए, यह आदेश चलाएँ

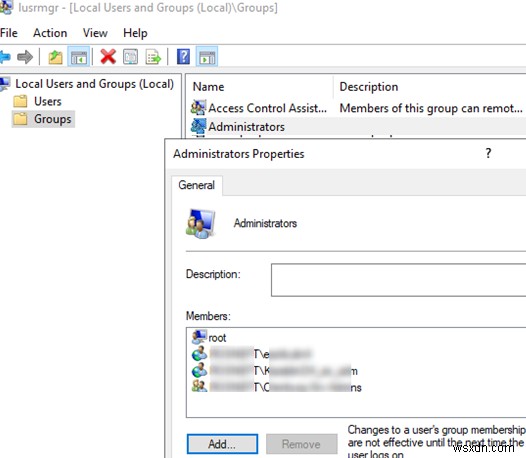

gpupdate /forceउपयोगकर्ता कंप्यूटर पर; lusrmgr.mscखोलें किसी भी कंप्यूटर पर स्नैप-इन करें और स्थानीय व्यवस्थापक समूह के सदस्यों की जाँच करें। केवल munWKSAdmins समूह को इस समूह में जोड़ा जाएगा, जबकि अन्य उपयोगकर्ताओं और समूहों को हटा दिया जाएगा। आप कमांड का उपयोग करके स्थानीय प्रशासकों की सूची प्रदर्शित कर सकते हैं:net localgroup Administrators

आप GPO WMI फ़िल्टर या आइटम-स्तरीय लक्ष्यीकरण का उपयोग करके विशिष्ट कंप्यूटरों पर नीति को लक्षित करने के लिए अतिरिक्त (बारीक) शर्तों को कॉन्फ़िगर कर सकते हैं ।

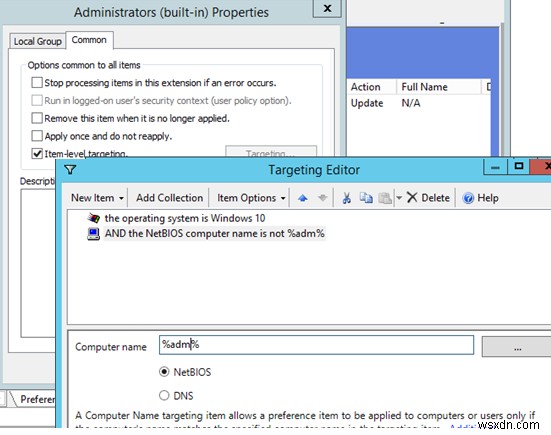

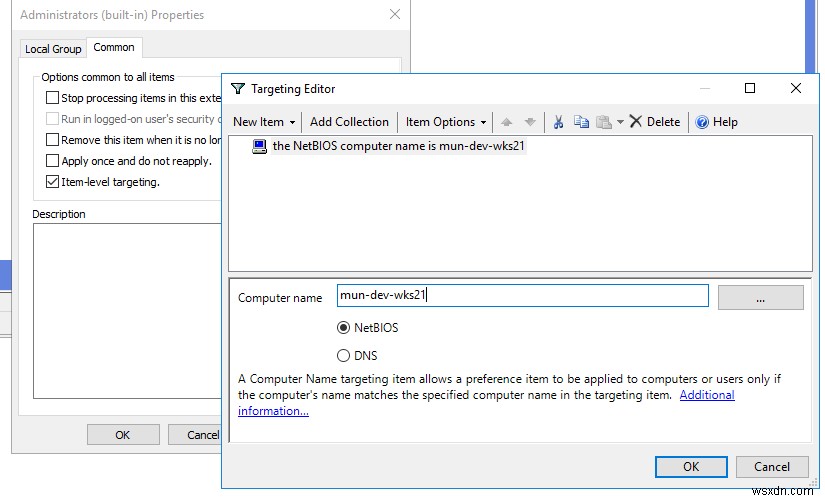

दूसरे मामले में, सामान्य . पर जाएं टैब करें और आइटम-स्तरीय लक्ष्यीकरण की जांच करें . लक्ष्यीकरण . क्लिक करें . यहां आप उन शर्तों को निर्दिष्ट कर सकते हैं जब पॉलिसी लागू की जाएगी। उदाहरण के लिए, मैं चाहता हूं कि व्यवस्थापक समूहों को जोड़ने की नीति केवल Windows 10 कंप्यूटरों पर लागू हो, जिनमें NetBIOS/DNS नाम शामिल नहीं हैं adm . आप अपने स्वयं के फ़िल्टरिंग विकल्पों का उपयोग कर सकते हैं।

इस नीति में अलग-अलग उपयोगकर्ता खाते जोड़ने की अनुशंसा नहीं की जाती है। डोमेन सुरक्षा समूहों का उपयोग करना बेहतर है। इस मामले में, किसी अन्य तकनीकी सहायता कर्मचारी को व्यवस्थापकीय विशेषाधिकार प्रदान करने के लिए, उन्हें डोमेन समूह में जोड़ने के लिए पर्याप्त है (आपको GPO संपादित करने की आवश्यकता नहीं होगी)।

प्रतिबंधित समूहों का उपयोग करके स्थानीय व्यवस्थापक समूह को प्रबंधित करना

प्रतिबंधित समूह नीति डोमेन समूहों/उपयोगकर्ताओं को कंप्यूटर पर स्थानीय सुरक्षा समूह में जोड़ने की भी अनुमति देती है। यह स्थानीय व्यवस्थापक विशेषाधिकार देने का एक पुराना तरीका है और अब इसे कम बार उपयोग किया जाता है (यह समूह नीति वरीयता पद्धति से कम लचीला है)।

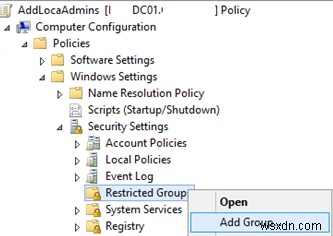

- संपादन मोड में GPO खोलें;

- अनुभाग का विस्तार करें कंप्यूटर कॉन्फ़िगरेशन -> नीतियां -> सुरक्षा सेटिंग्स -> प्रतिबंधित समूह;

- समूह जोड़ें का चयन करें संदर्भ मेनू में;

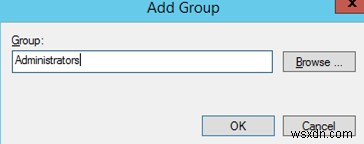

- अगली विंडो में, टाइप करें व्यवस्थापक और फिर ठीक क्लिक करें;

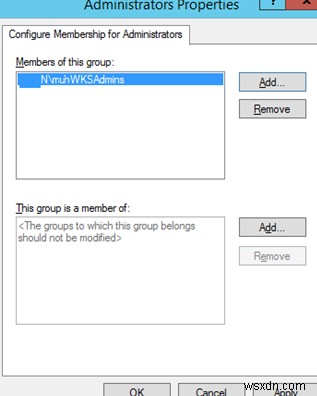

- जोड़ें क्लिक करें इस समूह के सदस्यों . में अनुभाग और उस समूह को निर्दिष्ट करें जिसे आप स्थानीय व्यवस्थापकों में जोड़ना चाहते हैं;

- परिवर्तन सहेजें, उपयोगकर्ता कंप्यूटर पर नीति लागू करें और स्थानीय व्यवस्थापकों की जांच करें समूह। इसमें केवल वही समूह होना चाहिए जिसे आपने नीति में निर्दिष्ट किया है।

किसी विशिष्ट कंप्यूटर पर स्थानीय व्यवस्थापक समूह में एकल उपयोगकर्ता को जोड़ने के लिए GPO का उपयोग करना

कभी-कभी आपको किसी एक उपयोगकर्ता को विशिष्ट कंप्यूटर पर व्यवस्थापकीय विशेषाधिकार देने की आवश्यकता हो सकती है। उदाहरण के लिए, आपके पास कई डेवलपर हैं जिन्हें ड्राइवरों का परीक्षण करने, डीबग करने या उन्हें अपने कंप्यूटर पर स्थापित करने के लिए समय-समय पर उन्नत विशेषाधिकारों की आवश्यकता होती है। उन्हें सभी कंप्यूटरों पर वर्कस्टेशन व्यवस्थापकों के समूह में जोड़ना उचित नहीं है।

विशिष्ट कंप्यूटर पर स्थानीय व्यवस्थापक विशेषाधिकार प्रदान करने के लिए, आप निम्न योजना का उपयोग कर सकते हैं:

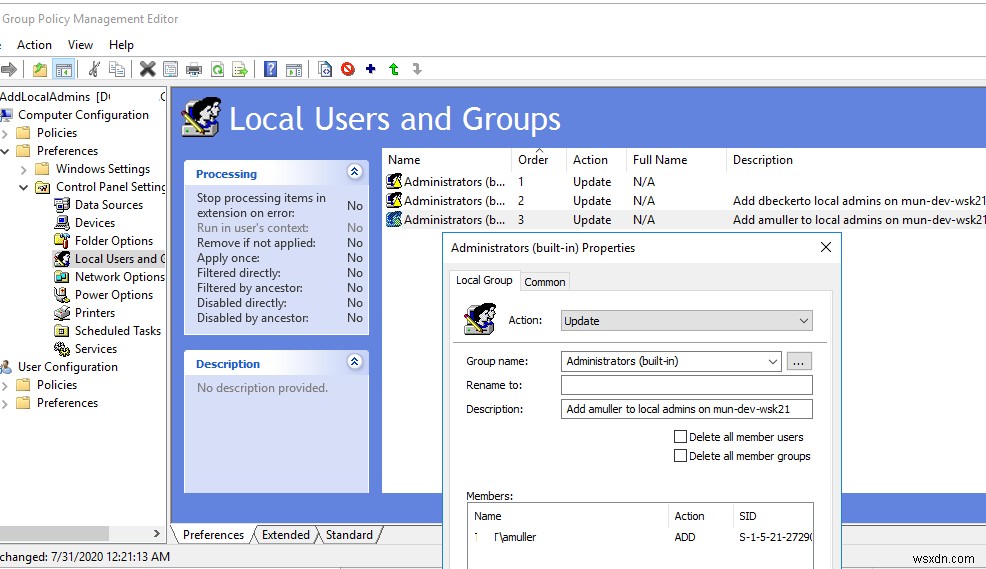

AddLocalAdmins के GPO वरीयता अनुभाग (कंप्यूटर कॉन्फ़िगरेशन -> प्राथमिकताएं -> नियंत्रण कक्ष सेटिंग्स -> स्थानीय उपयोगकर्ता और समूह) में सही पहले बनाई गई नीति निम्नलिखित सेटिंग्स के साथ व्यवस्थापकों के समूह के लिए एक नई प्रविष्टि बनाएँ:

- कार्रवाई :

Update - समूह का नाम :

Administrators (Built-in) - विवरण :"

Add amuller to the local administrators on the mun-dev-wsk21 computer" - सदस्य :जोड़ें ->

amuller

- आम . में -> लक्ष्यीकरण टैब में, यह नियम निर्दिष्ट करें:“

the NETBIOS computer name is mun—dev-wks24.इसका मतलब है कि यह नीति केवल यहां निर्दिष्ट कंप्यूटर पर लागू होगी।

साथ ही, उस क्रम पर भी ध्यान दें जिसमें कंप्यूटर पर समूह लागू होते हैं (Order जीपीपी कॉलम)। स्थानीय समूह सेटिंग ऊपर से नीचे तक लागू की जाती हैं (Order 1 . से शुरू करते हुए) नीति)।

पहली GPP नीति ("सभी सदस्य उपयोगकर्ता हटाएं" और "सभी सदस्य समूह हटाएं" सेटिंग्स के साथ) जैसा कि ऊपर वर्णित है) स्थानीय व्यवस्थापक समूहों से सभी उपयोगकर्ताओं/समूहों को हटा देता है और निर्दिष्ट डोमेन समूह जोड़ता है। फिर अतिरिक्त कंप्यूटर-विशिष्ट नीतियां लागू की जाती हैं जो निर्दिष्ट उपयोगकर्ता को स्थानीय व्यवस्थापकों से जोड़ती हैं। यदि आप अपने व्यवस्थापक समूह में सदस्यता क्रम बदलना चाहते हैं, तो अपने GPO संपादक कंसोल के शीर्ष पर स्थित बटनों का उपयोग करें।