जब आप अपने Microsoft खाते का उपयोग करके साइन इन करते हैं, तो Microsoft स्वचालित रूप से आपके नए विंडोज डिवाइस को एन्क्रिप्ट करता है और वनड्राइव पर विंडोज 11/10 डिवाइस एन्क्रिप्शन कुंजी संग्रहीत करता है। यह पोस्ट Microsoft ऐसा क्यों करता है की बात करता है। हम यह भी देखेंगे कि इस एन्क्रिप्शन कुंजी को माइक्रोसॉफ्ट के साथ साझा किए बिना कैसे हटाएं और अपनी खुद की कुंजी कैसे बनाएं।

Windows 11/10 डिवाइस एन्क्रिप्शन कुंजी

यदि आपने एक नया Windows 11/10 कंप्यूटर खरीदा है और अपने Microsoft खाते का उपयोग करके साइन इन किया है, तो आपका डिवाइस Windows द्वारा एन्क्रिप्ट किया जाएगा और एन्क्रिप्शन कुंजी को OneDrive पर स्वचालित रूप से संग्रहीत किया जाएगा। यह वास्तव में कोई नई बात नहीं है और विंडोज 8 के बाद से है, लेकिन इसकी सुरक्षा से संबंधित कुछ सवाल हाल ही में उठाए गए हैं।

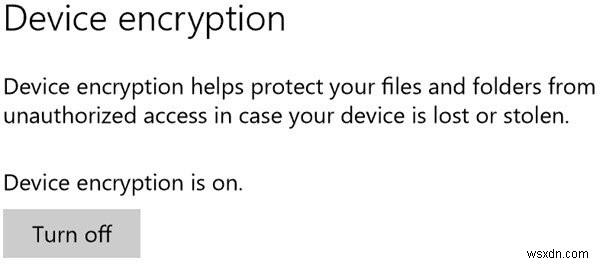

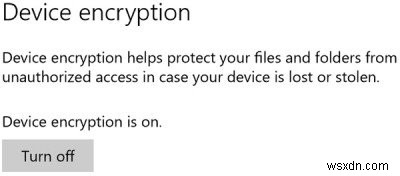

इस सुविधा के उपलब्ध होने के लिए, आपके हार्डवेयर को कनेक्टेड स्टैंडबाय का समर्थन करना चाहिए जो टीपीएम और सिक्योरबूट के लिए विंडोज हार्डवेयर सर्टिफिकेशन किट (एचसीके) आवश्यकताओं को पूरा करता है। ConnectedStandby . पर सिस्टम यदि आपका उपकरण इस सुविधा का समर्थन करता है, तो आप सेटिंग> सिस्टम> के बारे में सेटिंग देखेंगे। यहां आप डिवाइस एन्क्रिप्शन को बंद या चालू कर सकते हैं।

Windows 11/10 में डिस्क या डिवाइस एन्क्रिप्शन यह एक बहुत अच्छी सुविधा है जो विंडोज 10 पर डिफ़ॉल्ट रूप से चालू होती है। यह सुविधा क्या करती है कि यह आपके डिवाइस को एन्क्रिप्ट करती है और फिर एन्क्रिप्शन कुंजी को आपके Microsoft खाते में OneDrive में संग्रहीत करती है।

टेकनेट का कहना है कि डिवाइस एन्क्रिप्शन स्वचालित रूप से सक्षम है ताकि डिवाइस हमेशा सुरक्षित रहे। निम्नलिखित सूची में इसे पूरा करने के तरीके की रूपरेखा दी गई है:

- जब विंडोज 8.1/10 की क्लीन इंस्टालेशन पूरी हो जाती है तो कंप्यूटर पहले इस्तेमाल के लिए तैयार हो जाता है। इस तैयारी के भाग के रूप में, डिवाइस एन्क्रिप्शन को ऑपरेटिंग सिस्टम ड्राइव पर और कंप्यूटर पर निश्चित डेटा ड्राइव पर एक स्पष्ट कुंजी के साथ प्रारंभ किया जाता है।

- यदि डिवाइस डोमेन से जुड़ा नहीं है तो एक Microsoft खाता जिसे डिवाइस पर व्यवस्थापकीय विशेषाधिकार दिए गए हैं, की आवश्यकता है। जब व्यवस्थापक साइन इन करने के लिए किसी Microsoft खाते का उपयोग करता है, तो स्पष्ट कुंजी हटा दी जाती है, एक पुनर्प्राप्ति कुंजी एक ऑनलाइन Microsoft खाते में अपलोड की जाती है और TPM रक्षक बनाया जाता है। यदि किसी उपकरण को पुनर्प्राप्ति कुंजी की आवश्यकता होती है, तो उपयोगकर्ता को एक वैकल्पिक उपकरण का उपयोग करने और पुनर्प्राप्ति कुंजी एक्सेस URL पर नेविगेट करने के लिए उनके Microsoft खाता क्रेडेंशियल का उपयोग करके पुनर्प्राप्ति कुंजी प्राप्त करने के लिए निर्देशित किया जाएगा।

- यदि उपयोगकर्ता किसी डोमेन खाते का उपयोग करके साइन इन करता है, तो स्पष्ट कुंजी को तब तक नहीं हटाया जाता जब तक कि उपयोगकर्ता डिवाइस को किसी डोमेन से नहीं जोड़ता और पुनर्प्राप्ति कुंजी का सक्रिय निर्देशिका डोमेन सेवाओं में सफलतापूर्वक बैकअप नहीं लिया जाता है।

तो यह बिटलॉकर से अलग है, जहां आपको बिटलॉकर शुरू करने और एक प्रक्रिया का पालन करने की आवश्यकता होती है, जबकि यह सब कंप्यूटर उपयोगकर्ता के ज्ञान या हस्तक्षेप के बिना स्वचालित रूप से किया जाता है। जब आप BitLocker को चालू करते हैं तो आपको अपनी पुनर्प्राप्ति कुंजी का बैकअप बनाने के लिए बाध्य किया जाता है, लेकिन आपको तीन विकल्प मिलते हैं:इसे अपने Microsoft खाते में सहेजें, इसे USB स्टिक में सहेजें, या इसे प्रिंट करें।

एक शोधकर्ता का कहना है:

<ब्लॉककोट>जैसे ही आपकी पुनर्प्राप्ति कुंजी आपके कंप्यूटर को छोड़ देती है, आपके पास इसके भाग्य को जानने का कोई तरीका नहीं है। हो सकता है कि कोई हैकर आपके Microsoft खाते को पहले ही हैक कर चुका हो और आपके पास इसे हटाने का समय होने से पहले आपकी पुनर्प्राप्ति कुंजी की प्रतिलिपि बना सकता है। या माइक्रोसॉफ्ट खुद हैक हो सकता है, या उपयोगकर्ता डेटा तक पहुंच के साथ एक दुष्ट कर्मचारी को काम पर रख सकता है। या कोई कानून प्रवर्तन या जासूसी एजेंसी Microsoft को आपके खाते में सभी डेटा के लिए एक अनुरोध भेज सकती है, जो कानूनी रूप से उसे आपकी पुनर्प्राप्ति कुंजी सौंपने के लिए मजबूर करेगी, जो कि वह तब भी कर सकती है जब आप अपना कंप्यूटर सेट करने के बाद सबसे पहले इसे हटा दें ।

जवाब में, Microsoft के पास यह कहने के लिए है:

<ब्लॉककोट>जब कोई उपकरण पुनर्प्राप्ति मोड में चला जाता है, और उपयोगकर्ता के पास पुनर्प्राप्ति कुंजी तक पहुंच नहीं होती है, तो ड्राइव पर डेटा स्थायी रूप से अप्राप्य हो जाएगा। इस परिणाम की संभावना और ग्राहकों की प्रतिक्रिया के व्यापक सर्वेक्षण के आधार पर हमने उपयोगकर्ता पुनर्प्राप्ति कुंजी का स्वचालित रूप से बैकअप लेने के लिए चुना। पुनर्प्राप्ति कुंजी के लिए उपयोगकर्ता डिवाइस तक भौतिक पहुंच की आवश्यकता होती है और यह इसके बिना उपयोगी नहीं है।

इस प्रकार, Microsoft ने यह सुनिश्चित करने के लिए अपने सर्वर पर एन्क्रिप्शन कुंजियों का स्वचालित रूप से बैकअप लेने का निर्णय लिया कि यदि डिवाइस पुनर्प्राप्ति मोड में प्रवेश करता है, तो उपयोगकर्ता अपना डेटा नहीं खोते हैं, और उनके पास पुनर्प्राप्ति कुंजी तक पहुंच नहीं है।

तो आप देखते हैं कि इस सुविधा का फायदा उठाने के लिए, एक हमलावर को दोनों तक पहुंच प्राप्त करने में सक्षम होना चाहिए, बैक-अप एन्क्रिप्शन कुंजी और साथ ही साथ आपके कंप्यूटर डिवाइस तक भौतिक पहुंच प्राप्त करना। चूंकि यह एक बहुत ही दुर्लभ संभावना की तरह दिखता है, मुझे लगता है कि इसके बारे में पागल होने की कोई जरूरत नहीं है। बस सुनिश्चित करें कि आपने अपने Microsoft खाते को पूरी तरह से सुरक्षित कर लिया है, और डिवाइस एन्क्रिप्शन सेटिंग्स को उनके डिफ़ॉल्ट पर छोड़ दें।

फिर भी, यदि आप Microsoft के सर्वर से इस एन्क्रिप्शन कुंजी को हटाना चाहते हैं, तो आप यह कैसे कर सकते हैं।

एन्क्रिप्शन कुंजी कैसे निकालें

जब आप पहली बार अपने Microsoft खाते में लॉग इन करते हैं, तो किसी नए Windows डिवाइस को आपकी पुनर्प्राप्ति कुंजी अपलोड करने से रोकने का कोई तरीका नहीं है, लेकिन आप अपलोड की गई कुंजी को हटा सकते हैं।

यदि आप नहीं चाहते कि Microsoft आपकी एन्क्रिप्शन कुंजी को क्लाउड में संग्रहीत करे, तो आपको इस OneDrive पृष्ठ पर जाना होगा और कुंजी को हटाना . फिर आपको डिस्क एन्क्रिप्शन बंद करना होगा विशेषता। ध्यान रहे, यदि आप ऐसा करते हैं, तो आपका कंप्यूटर खो जाने या चोरी हो जाने की स्थिति में आप इस अंतर्निहित डेटा सुरक्षा सुविधा का उपयोग नहीं कर पाएंगे।

जब आप इस वेबसाइट पर अपने खाते से अपनी पुनर्प्राप्ति कुंजी हटाते हैं, तो यह तुरंत हटा दी जाती है, और इसके बैकअप ड्राइव पर संग्रहीत प्रतियां भी शीघ्र ही हटा दी जाती हैं।

<ब्लॉककोट>पुनर्प्राप्ति कुंजी पासवर्ड ग्राहक के ऑनलाइन प्रोफ़ाइल से तुरंत हटा दिया जाता है। Microsoft का कहना है कि चूंकि फ़ेलओवर और बैकअप के लिए उपयोग की जाने वाली ड्राइव नवीनतम डेटा के साथ सिंक हो जाती हैं, इसलिए कुंजियाँ हटा दी जाती हैं।

अपनी खुद की एन्क्रिप्शन कुंजी कैसे जेनरेट करें

विंडोज 10 प्रो और एंटरप्राइज़ उपयोगकर्ता नई एन्क्रिप्शन कुंजी उत्पन्न कर सकते हैं जो माइक्रोसॉफ्ट को कभी नहीं भेजी जाती हैं। उसके लिए, आपको डिस्क को डिक्रिप्ट करने के लिए पहले BitLocker को बंद करना होगा, और फिर BitLocker को फिर से चालू करना होगा।

ऐसा करते समय, आपसे पूछा जाएगा कि आप बिटलॉकर ड्राइव एन्क्रिप्शन रिकवरी कुंजी का बैकअप कहां लेना चाहते हैं। यह कुंजी Microsoft के साथ साझा नहीं की जाएगी, लेकिन सुनिश्चित करें कि आप इसे सुरक्षित रखते हैं, क्योंकि यदि आप इसे खो देते हैं, तो आप अपने सभी एन्क्रिप्टेड डेटा तक पहुंच खो सकते हैं।