क्लैमएवी एक ओपन-सोर्स एंटीवायरस है। इसका उपयोग वायरस, ट्रोजन और मैलवेयर का पता लगाने के लिए किया जाता है। यह ज्यादातर लिनक्स प्लेटफॉर्म पर एफ़टीपी या सांबा, वेबसाइट निर्देशिकाओं, या मेल सर्वर पर ईमेल (एमटीए एजेंट के रूप में) पर पहुंच योग्य उपयोगकर्ता निर्देशिकाओं को स्कैन करने के लिए उपयोग किया जाता है।

इस लेख में, हम दिखाएंगे कि कैसे ClamAV . को स्थापित, कॉन्फ़िगर और उपयोग किया जाए CentOS या RHEL Linux डिस्ट्रोज़ चलाने वाले होस्ट पर।

ClamAV को CentOS/RHEL पर इंस्टॉल करना

ClamAV बुनियादी Linux रेपो में उपलब्ध नहीं है, इसलिए आपको इसे अपने होस्ट पर स्थापित करने के लिए EPEL रिपॉजिटरी का उपयोग करने की आवश्यकता है:

# yum install epel-release -y

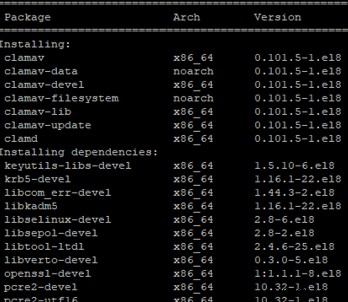

रिपोजिटरी स्थापित करने के बाद, आप क्लैमएवी . की स्थापना के साथ आगे बढ़ सकते हैं पैकेज। इसे स्थापित करने के लिए, यम पैकेज मैनेजर का उपयोग किया जाता है (या CentOS 8 में dnf):

# yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

लिनक्स में क्लैमएवी का बुनियादी विन्यास

अपना स्वयं का क्लैमएवी कॉन्फ़िगरेशन सेट करने के लिए, /etc/clam.d/scan.conf में डिफ़ॉल्ट कॉन्फ़िगरेशन को हटा दें। ।

# sed -i -e "s/^Example/#Example/" /etc/clamd.d/scan.conf

फिर कॉन्फ़िगरेशन फ़ाइल खोलें:

# nano /etc/clamd.d/scan.conf

और निम्न पंक्ति को असम्बद्ध करें:

लोकलसॉकेट /run/clamd.scan/clamd.sock

आप अपनी जरूरत की सेटिंग्स के साथ लाइनों को अनकम्मेंट भी कर सकते हैं। उदाहरण के लिए, आप लॉगिंग को सक्षम कर सकते हैं या कनेक्शन की अधिकतम संख्या को कॉन्फ़िगर कर सकते हैं।

/etc/clamd.d/scan.conf फ़ाइल में सभी सेटिंग्स का काफी विस्तृत विवरण है।

क्लैमएवी के लिए एंटी-वायरस हस्ताक्षर डेटाबेस को अपडेट करने के लिए, आपको फ्रेशक्लम का उपयोग करने की आवश्यकता है . अपनी वर्तमान कॉन्फ़िगरेशन फ़ाइल का बैकअप लें:

# cp /etc/freshclam.conf /etc/freshclam.conf.bak

फिर यह कमांड चलाएँ:

# sed -i -e "s/^Example/#Example/" /etc/freshclam.conf

और अपनी एंटीवायरस परिभाषाओं को अपडेट करें:

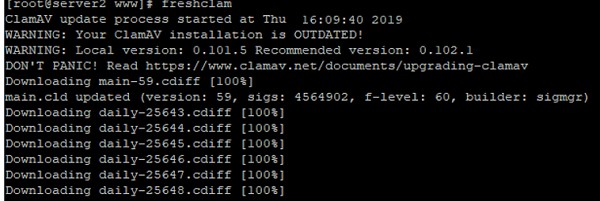

# freshclam

अद्यतन के दौरान, यदि आप कोई अद्यतन डाउनलोड नहीं कर सकते हैं, तो आपको कुछ त्रुटियाँ दिखाई दे सकती हैं। फ्रेशक्लैम अपडेट को सफलतापूर्वक डाउनलोड करने के लिए स्वचालित रूप से एक दर्पण ढूंढेगा।

ताज़ा क्लैम को अपडेट के लिए स्वचालित रूप से जाँचने के लिए, आप इसे -d . के साथ चला सकते हैं पैरामीटर:

# freshclam -d — इस प्रकार, यह हर 2 घंटे में अपडेट की जांच करेगा।

इसे आसानी से चलाने के लिए, freshclam . के लिए एक सेवा फ़ाइल बनाएं :

# nano /usr/lib/systemd/system/freshclam.service

और इसमें निम्नलिखित सामग्री जोड़ें:

[यूनिट]विवरण =फ्रेशक्लमआफ्टर =नेटवर्क। लक्ष्य [सेवा] प्रकार =forkingExecStart =/usr/bin/freshclam -d -c 4Restart =on-failurePrivateTmp =trueRestartSec =10sec[Install]WantedBy=multi-user.targetसिस्टमड डेमॉन को पुनः लोड करें:

# systemctl daemon-reloadफिर आप अपनी सेवा शुरू कर सकते हैं और इसे स्टार्टअप में जोड़ सकते हैं:

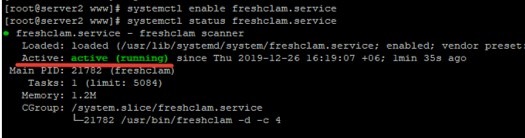

# systemctl start freshclam.service

# systemctl enable freshclam.service

# systemctl status freshclam.service

जैसा आपने फ्रेशक्लैम . के लिए किया था , ClamAV . के लिए एक सेवा बनाएं . कॉन्फ़िगरेशन फ़ाइल पहले से मौजूद है, लेकिन आपको उसका नाम बदलना होगा:

# mv /usr/lib/systemd/system/clamd\@.service /usr/lib/systemd/system/clamd.serviceइसे और अधिक सुविधाजनक बनाने के लिए, हमने

\@. को हटा दिया है ।साथ ही, फ़ाइल में कॉन्फ़िगरेशन बदलें:

<पूर्व>[इकाई]विवरण =क्लैमड स्कैनर डेमॉनआफ्टर =syslog.target nss-lookup.target network.target[Service]Type =forkingExecStart =/usr/sbin/clamd -c /etc/clamd.d/scan.conf# रीलोड डेटाबेसExecReload=/bin/kill -USR2 $MAINPIDRRestart =on-failureTimeoutStartSec=420[Install]WantedBy =multi-user.target

तब आप एंटीवायरस सेवा चला सकते हैं या इसे सक्षम कर सकते हैं:

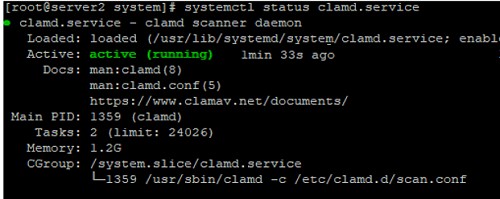

# systemctl start clamd.service

# systemctl enable clamd.service

ClamAV से वायरस कैसे स्कैन करें?

क्लैमएवी एंटीवायरस सेवा को कॉन्फ़िगर करने के बाद, आप वायरस (स्कैनर मोड) के लिए किसी भी सर्वर निर्देशिका को स्कैन कर सकते हैं। वायरस के लिए निर्दिष्ट निर्देशिका को स्कैन करने के लिए, निम्न आदेश का उपयोग करें:

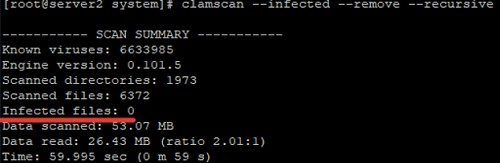

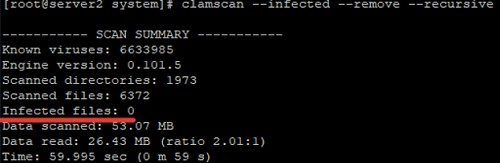

# clamscan --infected --remove --recursive /var/www/

इन मापदंडों के साथ, एंटीवायरस तुरंत संक्रमित फ़ाइलों को हटा देगा। यदि आप संदिग्ध फ़ाइलों को एक अलग निर्देशिका में ले जाना चाहते हैं, तो —स्थानांतरित करें . का उपयोग करके स्कैन चलाएँ पैरामीटर:

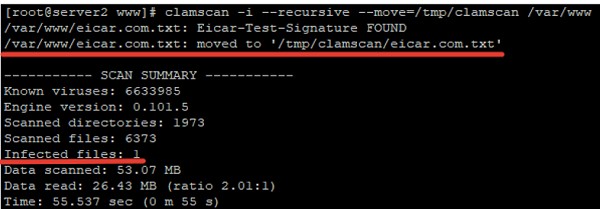

# clamscan --infected --recursive --move=/tmp/clamscan /var/www

यह कमांड निर्दिष्ट निर्देशिका की सभी सामग्री को स्कैन करेगा और संदिग्ध फाइलों को /tmp/clamscan पर ले जाएगा।

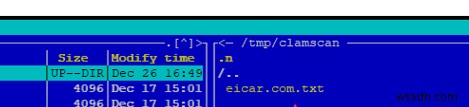

जैसा कि हम देख सकते हैं, संक्रमित फ़ाइल को निर्दिष्ट निर्देशिका में ले जाया गया है:

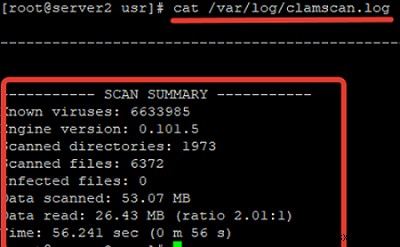

आप —log=/var/log/clamscan.log . भी जोड़ सकते हैं आपके द्वारा निर्दिष्ट लॉग फ़ाइल में स्कैनिंग प्रक्रिया के बारे में सभी जानकारी लिखने के लिए पैरामीटर:

यदि आप कुछ निर्देशिकाओं को स्कैनिंग से बाहर करना चाहते हैं, तो —बहिष्कृत-डीआईआर . का उपयोग करें पैरामीटर:

# clamscan -i --recursive --move=/tmp/clamscan --log=/var/log/clamscan.log --exclude-dir="/var/www/administrator" /var/www कोड>

नियमित रूप से वायरस के लिए स्कैन करने के लिए, आप क्रॉन जॉब को अपनी इच्छित सेटिंग्स के साथ कॉन्फ़िगर कर सकते हैं।

ClamAV एंटीवायरस के लिए ClamTk . नामक ग्राफिकल फ्रंटएंड है ।