आपको हाल ही में एक अनपेक्षित iOS अपडेट प्राप्त हुआ है। जाओ, देखो। अब तक, आपको अपने iPhone को iOS 9.3.5 में अपडेट कर लेना चाहिए था ताकि तीन शून्य-दिन की कमजोरियों को ठीक किया जा सके, जिनका सक्रिय रूप से शोषण किया जा रहा है ताकि हमलावरों को ऐप्स की एक विशाल श्रृंखला से गोपनीय जानकारी को इंटरसेप्ट करने और चोरी करने का मौका मिल सके।

पेगासस नामक स्पाइवेयर की खोज मोबाइल सुरक्षा अनुसंधान कंपनी लुकआउट ने टोरंटो विश्वविद्यालय की सिटीजन लैब की सहायता से की थी। उनका मानना है कि स्पाइवेयर कुछ समय से प्रसारित हो रहा है, हालांकि प्राथमिक रूप से संवेदनशील जानकारी के कब्जे में उच्च-मूल्य वाले लक्ष्यों को संक्रमित करने के लिए उपयोग किया गया है।

पेगासस सोअरिंग फ्री

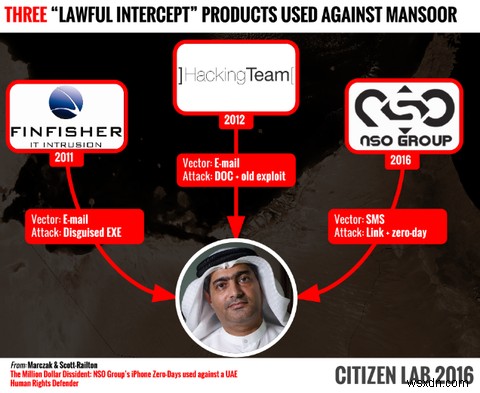

पेगासस की खोज तब हुई जब प्रमुख मानवाधिकार रक्षक, अहमद मंसूर को एक संदिग्ध एसएमएस प्राप्त हुआ, जिसमें संयुक्त अरब अमीरात की जेलों में बंदियों को प्रताड़ित किए जाने के बारे में "नए रहस्य" का वादा किया गया था, यदि उन्होंने दिए गए लिंक पर क्लिक किया। इसके बजाय, मंसूर ने संदेश को विश्लेषण के लिए सिटीजन लैब को भेज दिया।

उन्होंने स्पाइवेयर के एक विशेष रूप से उन्नत टुकड़े की खोज की, जो विशेष रूप से जितना संभव हो सके, आत्म-विनाश निर्देशों के साथ पूर्ण रूप से अस्पष्ट रहने के लिए सुसज्जित है। सिटीजन लैब और लुकआउट ने एक बयान जारी किया जिसमें संभावित हैक का वर्णन अस्पष्ट-लेकिन-प्रमुख एनएसओ समूह की पहचान के रूप में किया गया था, जिसे इजरायली इंटेलिजेंस कॉर्प्स 8200 यूनिट के दिग्गजों द्वारा स्थापित किया गया था।

<ब्लॉकक्वॉट>हमने इन लिंक्स को एनएसओ ग्रुप से जुड़े एक शोषण के बुनियादी ढांचे से संबंधित के रूप में पहचाना, जो एक इज़राइल-आधारित 'साइबर युद्ध' कंपनी है जो पेगासस को बेचती है, जो एक सरकार-विशिष्ट 'वैध अवरोध' स्पाइवेयर उत्पाद है। एक बार संक्रमित होने पर, मंसूर का फोन एक डिजिटल जासूस बन जाता। अपनी जेब में, अपने iPhone के कैमरे और माइक्रोफ़ोन को डिवाइस के आस-पास की गतिविधियों पर नज़र रखने, अपने WhatsApp और Viber कॉलों को रिकॉर्ड करने, मोबाइल चैट ऐप्स में भेजे गए संदेशों को लॉग करने और उसकी गतिविधियों को ट्रैक करने में सक्षम है।

ऐसा माना जाता है कि यह पहला "लक्षित हमले अभियान के हिस्से के रूप में जंगली में उपयोग किए जाने वाले iPhone रिमोट जेलब्रेक का उदाहरण" है, जिससे इसकी खोज दुर्लभ और महत्वपूर्ण दोनों हो गई है। तीन शून्य-दिन की कमजोरियों के संग्रह को सामूहिक रूप से ट्राइडेंट कहा गया है और इसमें शामिल हैं:

- सीवीई-2016-4657 -- दुर्भावनापूर्ण रूप से तैयार की गई वेबसाइट पर जाने से मनमाने ढंग से कोड निष्पादन हो सकता है।

- सीवीई-2016-4655 -- एक एप्लिकेशन कर्नेल मेमोरी को प्रकट करने में सक्षम हो सकता है।

- सीवीई-2016-4656 - एक एप्लिकेशन कर्नेल विशेषाधिकारों के साथ मनमाने कोड को निष्पादित करने में सक्षम हो सकता है।

पेगासस की पौराणिक शक्तियां

हम तथाकथित पेगासस स्पाइवेयर के अस्तित्व के बारे में केवल इसलिए जानते हैं क्योंकि मंसूर ने टोरंटो में सुरक्षा शोधकर्ताओं को अपना संक्रमित एसएमएस भेजा था। मंसूर को भेजे गए लिंक के निष्क्रिय होने से पहले वे स्पाइवेयर को खोलने और अलग करने में कामयाब रहे। तो यह क्या करता है?

सामान्यतया, आधुनिक, उन्नत स्पाइवेयर के एक टुकड़े से आप जो कुछ भी करने की अपेक्षा करते हैं, उनमें से अधिकांश करने के लिए। यह विशेष रूप से मोबाइल फोन को लक्षित करता है, ब्राउज़र इतिहास, ईमेल, एसएमएस और मैसेजिंग डेटा (iMessage और WhatsApp जैसे ऐप्स के डेटा सहित), साथ ही संपर्क सूची, कैलेंडर रिकॉर्ड, स्थान इतिहास, और बहुत कुछ चोरी करता है।

<ब्लॉकक्वॉट>IPhone की सुरक्षा के लिए एक अच्छी तरह से योग्य प्रतिष्ठा है। चूंकि iPhone प्लेटफ़ॉर्म को Apple द्वारा कसकर नियंत्रित किया जाता है, इसलिए तकनीकी रूप से परिष्कृत कारनामों की आवश्यकता अक्सर iPhone मॉनिटरिंग टूल के दूरस्थ इंस्टॉलेशन और संचालन को सक्षम करने के लिए होती है। ये कारनामे दुर्लभ और महंगे हैं।

लुकआउट के सुरक्षा अनुसंधान के उपाध्यक्ष, माइक मरे ने मदरबोर्ड को बताते हुए कहा कि सुरक्षा शोधकर्ता पेगासस स्पाइवेयर की विस्तारित अवधि के लिए अस्पष्ट रहने की क्षमता से प्रभावित थे:

<ब्लॉकक्वॉट>NSO Group सॉफ़्टवेयर और जिस तरह से इसे कॉन्फ़िगर किया गया है और चलाया जाता है, इसका पता नहीं लगाया जा सकता है, [इसे] चुपके और अदृश्य होने के लिए डिज़ाइन किया गया है।

उच्च-मूल्य वाले लक्ष्यों के विरुद्ध इसके उपयोग को रेखांकित करते हुए, स्पाइवेयर को इसके आस-पास रिकॉर्ड करने और तस्वीरें लेने के लिए डिज़ाइन किया गया है, लेकिन केवल तभी जब स्क्रीन बंद हो। पेगासस में कुछ आत्म-विनाश तंत्र भी होते हैं जिन्हें कुछ परिस्थितियों में ट्रिगर किया जा सकता है।

<ब्लॉकक्वॉट>Pegasus इस बात का लाभ उठाता है कि कैसे एकीकृत मोबाइल डिवाइस हमारे जीवन में हैं और केवल मोबाइल पर उपलब्ध सुविधाओं का संयोजन -- हमेशा कनेक्टेड (वाईफ़ाई, 3G/4G), वॉइस संचार, कैमरा, ईमेल, मैसेजिंग, GPS, पासवर्ड और संपर्क सूचियाँ। इसकी कार्यात्मक प्रतिरूपकता के परिणामस्वरूप, संचार की चौड़ाई और उपयोगकर्ता डेटा की निगरानी करता है, और उनके द्वारा डेटा को बाहर निकालने के लिए अन्य अनुप्रयोगों में इसके अनुरूप तरीके से, पेगासस अब तक का सबसे परिष्कृत निजी रूप से विकसित हमला है जिसका सामना लुकआउट ने किया है। मोबाइल समापन बिंदु।

"वैध अवरोध"

एक्टिविस्ट ग्रुप प्राइवेसी इंटरनेशनल द्वारा एकत्र किए गए आंकड़ों के अनुसार, पेगासस के डेवलपर्स एनएसओ ग्रुप ने पनामा और मैक्सिको को स्पाइवेयर का लाइसेंस दिया है। पनामा सरकार ने कथित तौर पर पेगासस के लिए $8 मिलियन का भुगतान किया, जैसा कि स्थानीय रूप से रिपोर्ट किया गया था। हम निश्चित रूप से उस सूची में संयुक्त अरब अमीरात को भी जोड़ सकते हैं, क्योंकि उन्हें इस एक्सपो में सीधे तौर पर फंसाया गया है।

"वैध अवरोधन" तकनीक कोई नई बात नहीं है और इन प्रौद्योगिकियों का दुरुपयोग न हो यह सुनिश्चित करने के लिए कई देशों में कठोर कानून हैं। दुर्भाग्य से, हम जानते हैं कि हमेशा ऐसा नहीं होता है। यहां तक कि अहमद मंसूर का एक भी मामला ऐसे शक्तिशाली स्पाइवेयर के आसपास के मुद्दों को उजागर करता है, यह तीसरा "वैध अवरोधन" उपकरण है जिसका उपयोग जानकारी इकट्ठा करने के लिए किया जाता है जो संभवतः उसके खिलाफ इस्तेमाल किया जाएगा।

मेरे लिए इसका क्या अर्थ है?

यदि आपने अपना iPhone पहले ही अपडेट कर लिया है, तो आप ठीक हो जाएंगे। पेगासस के साथ अधिकांश आईफोन-स्वामित्व वाली आबादी की सबसे अधिक बातचीत ऐप्पल द्वारा जारी किए गए महत्वपूर्ण अपडेट को देख रही है और इसे स्थापित कर रही है। जैसा कि इरेटा सुरक्षा ब्लॉग कहता है:

<ब्लॉकक्वॉट>मुझे लगता है कि यह साइबरसेक समुदाय से बाहर के लोगों के लिए नया है, लेकिन हममें से अंदरूनी लोगों के लिए, यह विशेष रूप से नया नहीं है। यह कार्यकर्ताओं के बाद बस अधिक सरकारी मैलवेयर है। यह [शून्य-दिनों] का केवल एक और सेट है।

इस मामले में, थोड़ा अंतर है। जबकि अधिकांश शून्य-दिन की कमजोरियां आमतौर पर सुरक्षा शोधकर्ताओं द्वारा या स्वयं कंपनी द्वारा खोजी जाती हैं, यह वह है जिसका सक्रिय रूप से निजी और संभावित रूप से अत्यधिक संवेदनशील जानकारी चोरी करने के लिए शोषण किया जा रहा है जो लोगों को बहुत तत्काल खतरे में डाल सकता है।

साथ ही, पेगासस विकास का संदर्भ इसकी खोज और उपयोग को सामान्य से थोड़ा अधिक दिलचस्प बनाता है:एक संभावित खतरनाक स्पाइवेयर उपकरण जो एक लोकतांत्रिक देश, इज़राइल में विकसित किया गया है, जो दमनकारी शासन वाले लोगों को बेचा जा रहा है, जैसे कि संयुक्त अरब अमीरात। जबकि उपकरण को वैध रूप से "वैध अवरोधन" उपकरण के रूप में विकसित किया गया है, यह मामला उदाहरण देता है कि जंगली में स्पाइवेयर का उपयोग कैसे किया जाता है। NSO समूह कानून के भीतर काम करता है और, अपने शब्दों में, केवल "दुनिया को एक सुरक्षित स्थान बनाने में मदद करना चाहता है, अधिकृत सरकारों को ऐसी तकनीक प्रदान करके जो उन्हें आतंक और अपराध से निपटने में मदद करती है।"

जैसा कि हो सकता है, यह अभी भी एक असंतुष्ट के खिलाफ इस्तेमाल किया जा रहा है, एक ऐसे देश में मानवाधिकारों की रक्षा करने के लिए जाना जाता है, जो इस तरह के कार्यों के बारे में एक मंद दृष्टिकोण रखने के लिए जाना जाता है, बल्कि उनके आधिकारिक रुख का खंडन करता है कि उनके "उत्पाद का उपयोग केवल रोकथाम और जांच के लिए किया जा सकता है। अपराध का।" बेशक, संयुक्त अरब अमीरात के भीतर मंसूर की कार्रवाइयां काफी हद तक आपराधिक गतिविधि (उनके अधिकार क्षेत्र में) को जोड़ती हैं।

OS X और Safari में मिले कीड़े

ऐप्पल ने चुपचाप अपने डेस्कटॉप प्लेटफॉर्म, ओएस एक्स, और इसके मुख्य ब्राउज़र, सफारी के लिए महत्वपूर्ण पैच को बाहर कर दिया है, यह उभरने के बाद कि ट्राइडेंट शून्य-दिन की भेद्यता उन सेवाओं को भी प्रभावित करेगी। उन प्लेटफार्मों के बीच साझा किए गए कोड की मात्रा को देखते हुए यह कुछ आश्चर्यजनक है, इसलिए जब एक में भेद्यता पाई जाती है, तो यह दूसरे को प्रभावित करने की अत्यधिक संभावना है।

आप यहाँ El Capitan और Yosemite के लिए पैच पा सकते हैं और Safari के लिए एक पैच यहाँ पाया जा सकता है। इन पैच को मानक अद्यतन तंत्र के माध्यम से डाउनलोड और स्थापित किया जा सकता है, और हम आपको ऐसा करने की अत्यधिक अनुशंसा करेंगे।

सुरक्षित... अगली बार तक

यदि आपने अपडेट किया है तो आपका Apple डिवाइस सुरक्षित है। यदि आप अभी भी अनिश्चित हैं, तो लुकआउट सुरक्षा ऐप डाउनलोड करें और अपने सिस्टम को स्कैन करें। अगर उसे कुछ मिलता है, तो आपको एक पैच इंस्टॉल करना होगा। वे उपयोगकर्ता जो पैच नहीं करना चाहते (उदाहरण के लिए, यदि आप पहले ही जेलब्रेक कर चुके हैं) तो इस ट्यूटोरियल पर विचार कर सकते हैं। (अस्वीकरण:मैंने ऐसा नहीं किया है और यह MakeUseOf द्वारा किसी भी तरह से लिंक या स्वीकृत या समर्थित नहीं है। )

ज़ीरो-डे कमजोरियों को हर समय खोजा जाता है और सुरक्षा शोधकर्ताओं या उन लोगों को प्रभावित किए बिना पैच किया जाता है जिन्हें वे प्रभावित कर सकते हैं। हालांकि, iPhone उपयोगकर्ताओं को वास्तव में दिल थामना चाहिए -- Android उपयोगकर्ता किसी भी पुराने हैकर के लिए खुले हैं जिनके पास आत्म-विश्वास और कुछ YouTube वीडियो देखने का साधन है।

iPhones का अभी भी केवल राष्ट्र-राज्य अभिनेताओं द्वारा शोषण किया जा रहा है। समाचार में दिखाई देने वाली कई शून्य-दिन की कमजोरियों के बावजूद, यह अधिकांश उपभोक्ताओं के लिए उपलब्ध सबसे सुरक्षित फोन बना हुआ है। शून्य-दिवस के कारनामों की हमेशा जांच और खुलासा किया जाएगा। ऐप्पल अपने बग बाउंटी प्रोग्राम में अधिकतम $200,000 की पेशकश करता है, और पिछले साल सॉफ्टवेयर ब्रोकर ज़ेरोडियम ने हमलावरों को आईफोन तक पहुंच प्रदान करने वाले शोषण के लिए $ 1 मिलियन की पेशकश की थी। आप समस्या देखते हैं।

आप और आपका डेटा ठीक रहेगा। लेकिन यह कार्यकर्ताओं या पत्रकारों को लक्षित स्पाइवेयर का अंतिम उदाहरण नहीं होगा।

क्या आपने अपना iPhone अपडेट किया है? क्या आपको लगता है कि राष्ट्र-राज्य अभिनेताओं को अपने "हथियारबंद" मैलवेयर और स्पाइवेयर की बिक्री के लिए अधिक जिम्मेदार होना चाहिए? हमें नीचे अपने विचार बताएं!