रैंसमवेयर 2017 से 2018 तक साइबरस्पेस के परिदृश्य पर हावी रहा है। चाहे व्यवसाय छोटा हो या बड़ा, इन हमलों ने उपयोगकर्ताओं को अपनी अपहृत एन्क्रिप्टेड फ़ाइलों को अनलॉक करने के लिए लाखों डॉलर का भुगतान करने में कोई कसर नहीं छोड़ी है। बिटकॉइन जैसी आभासी मुद्रा का विस्फोट, ट्रेसबिलिटी के लिए कोई सुराग नहीं छोड़ता है और डिजिटल जबरन वसूली के माध्यम से लाभप्रदता का पिरामिड बन गया है और रैंसमवेयर को व्यक्तियों और व्यावसायिक उद्यमों के लिए एक वास्तविक खतरा बना दिया है। रिपोर्टों के अनुसार, हर 10 सेकंड में व्यक्तियों पर हमला हो रहा है जबकि व्यवसायों पर हर 40 सेकंड में हमला किया जा रहा है। हाल ही में, यहां तक कि कम तकनीकी जानकारी वाले लोग भी ऑनलाइन आतंक फैलाने के लिए कॉपीकैट रैंसमवेयर वेरिएंट बनाने में हाथ आजमा रहे हैं।

चूंकि इस खतरे के कम होने की संभावना नहीं है, आइए अब तक सामने आए कुछ बेहद विनाशकारी रैंसमवेयर हमलों पर नजर डालते हैं।

सबसे बड़ा रैंसमवेयर अटैक

-

गैंडक्रैब

यह 2018 का सबसे प्रसिद्ध रैंसमवेयर है और अब तक यह बड़ी संख्या में फैल चुका है। उपयोगकर्ता को अपने स्वयं के डेटा तक पहुंचने के लिए प्रतिबंधित करने के पारंपरिक तरीकों के अलावा, गैंडक्रैब ऐसा करने की एक नई तकनीक लेकर आया है। आपके सिस्टम में मैलवेयर के संसाधन के बाद, यह .GDCB एक्सटेंशन के साथ सभी फाइलों को एन्क्रिप्ट करता है (उदाहरण के लिए समुद्र तट.jpg को एन्क्रिप्ट किया जाएगा और इसका नाम बदलकर Beach.jpg.GDCB कर दिया जाएगा) और एन्क्रिप्शन प्रक्रिया के तुरंत बाद GandCrab एक डिक्रिप्शन फ़ाइल GDCB- उत्पन्न करता है- DECRYPT.txt, जिसमें वर्तमान परिदृश्य और अगले चरण यानी डिक्रिप्शन के लिए निर्देश के बारे में जानकारी है। डेटा को डिक्रिप्ट करने के लिए, पीड़ित को एक टीओआर ब्राउज़र वेबपेज पर जाने की जरूरत है, गैंडक्रैब के डेवलपर्स द्वारा संचालित रिमोट सर्वर पर संग्रहीत डिक्रिप्शन कुंजी को लगभग 1.5 डैश (क्रिप्टोकरेंसी) की फिरौती देकर प्राप्त करें जो लगभग $ 300- $ 500 है। सफल भुगतान पर, डिक्रिप्शन कुंजी जारी की जानी चाहिए।

-

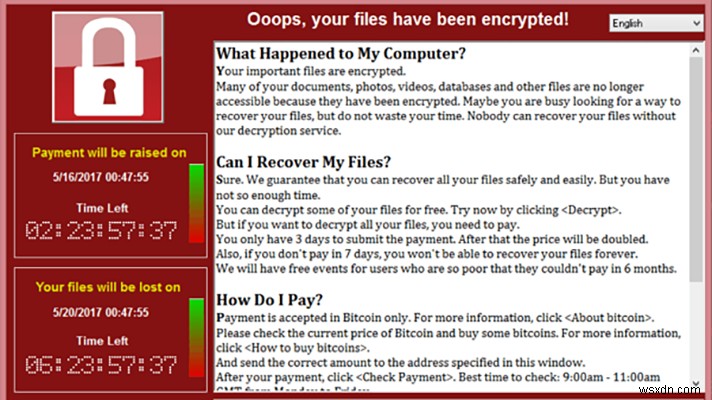

रोना चाहते हैं

WannaCry शायद अब तक का सबसे प्रसिद्ध रैंसमवेयर हमला है, जिसका 150 से अधिक देशों में व्यापक प्रभाव है और ब्रिटेन की राष्ट्रीय स्वास्थ्य सेवा सहित हाई-प्रोफाइल लक्ष्य हैं। WannaCry मैलवेयर एक 'ड्रॉपर' के रूप में आपके सिस्टम में प्रवेश करता है जिसमें कई घटक होते हैं, जैसे कि एप्लिकेशन जो फाइलों को एन्क्रिप्ट / डिक्रिप्ट करता है, एन्क्रिप्शन कुंजी वाली फाइलें और आईपी एड्रेस को अप्राप्य बनाने के लिए टोर ब्राउज़र की एक कॉपी। हैकर्स सैकड़ों बिटकॉइन में एक सीमित समय के भीतर भुगतान करने के लिए फिरौती मांगेंगे, डेटा के नुकसान के लिए उन्हें धमकी देकर तात्कालिकता की भावना पैदा करेंगे। इस RansomWare का प्रारंभिक प्रसार Microsoft के SMB (सर्वर मैसेज ब्लॉक) में हुआ था, जिसका उपयोग आमतौर पर एक बंद नेटवर्क में जुड़े कंप्यूटरों के बीच फ़ाइलों को साझा करने के लिए किया जाता था, लेकिन अगर एक कंप्यूटर सार्वजनिक नेटवर्क से जुड़ा हो तो इसका फायदा उठाया जा सकता है। इस प्रकार, SMB के नोड्स से जुड़े सभी सिस्टम इस हमले की चपेट में आ गए।

यह भी देखें: स्प्राइटकॉइन से सावधान रहें:यह रैंसमवेयर है!

-

गोल्डनआई

NotPetya के रूप में भी जाना जाता है, GoldenEye Ransomware हमले ने FedEx, Merck, Cadbury, AP Moller-Maersk जैसी बहु-अरब डॉलर की कंपनियों के सिस्टम पर हमला किया। इन कंपनियों की कुल संपत्ति 130 अरब डॉलर है, हमारे दिमाग में यह सवाल आता है कि हैकर्स ने हर अपहृत कंप्यूटर के लिए 300 डॉलर से ज्यादा की मांग की होगी, लेकिन इन हैकर्स का मुख्य लक्ष्य डेटा को नष्ट करना था। GoldenEye परिवार पेट्या (इस प्रकार NotPetya नाम दिया गया) से संबंधित है, जो आपके कंप्यूटर पर महत्वपूर्ण फाइलों को एन्क्रिप्ट करता है, आपकी संवेदनशील साख को चुराता है और आपकी हार्ड ड्राइव को भी जब्त करता है। GoldenEye की तुलना में, WannaCry काफी बुनियादी था, GoldenEye न केवल आपके डेटा को जब्त करता है, बल्कि यह आपके कंप्यूटर को रीबूट करने के लिए मजबूर करता है और साथ ही इन हैकर्स को ट्रैक करना असंभव बनाते हुए सभी लॉग को हटा देता है। इस Ransomware के पीछे मैलवेयर की घुसपैठ आपके नेटवर्क पर किसी के द्वारा आपको ई-मेल या लोडेड वर्ड डॉक्यूमेंट के साथ धोखा देकर की जा सकती है। अंत में, यह मैलवेयर अब तक का सबसे स्मार्ट है।

-

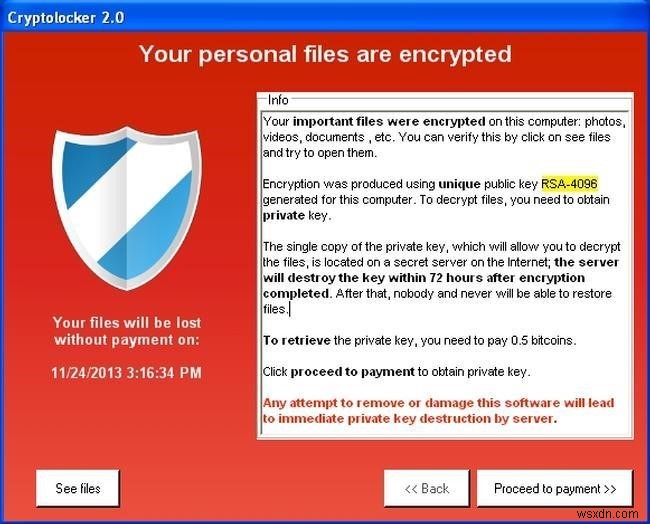

क्रिप्टो लॉकर

क्रिप्टोलॉकर रैनसमवेयर के पारंपरिक मॉडल पर काम करता है, जहां ट्रोजन का आक्रमण आपके सिस्टम में होता है और अंततः आपके सिस्टम की सभी महत्वपूर्ण फाइलों को एन्क्रिप्ट करता है और हैकर्स ने फाइलों को पुनर्स्थापित करने के लिए आवश्यक डिक्रिप्शन कुंजी प्रदान करने के लिए $300 की मांग की। वास्तविक प्रक्रिया ने एक सोशल इंजीनियरिंग तकनीक का विकल्प चुना जो उपयोगकर्ता को पासवर्ड से सुरक्षित ज़िप फ़ाइल चलाने के लिए प्रेरित करती है जो ईमेल अटैचमेंट के रूप में वास्तविक प्रतीत होती है। जब उपयोगकर्ता इस फ़ाइल को खोलता है, तो ट्रोजन स्वचालित रूप से पृष्ठभूमि में चलता है, प्रत्येक फ़ाइल को एन्क्रिप्ट करने के लिए अलग से एक सममित कुंजी उत्पन्न करता है। एन्क्रिप्शन मोड RSA 2048 बिट था।

-

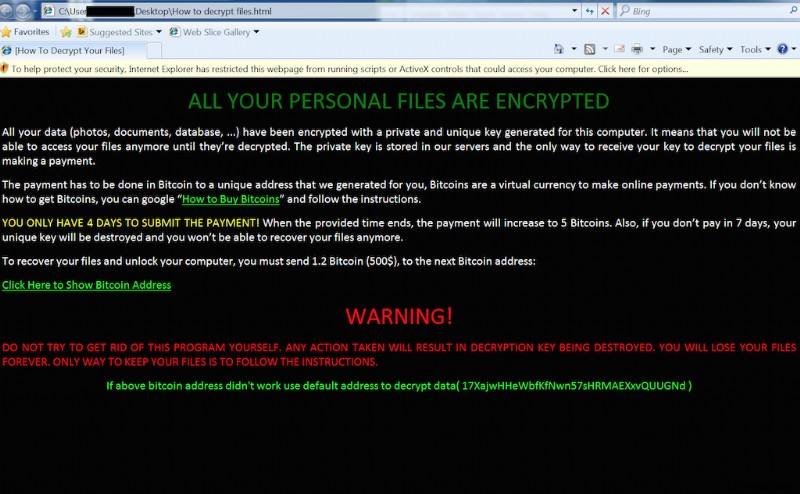

zCrypt

zCrypt एक तरह का ओएस रैंसमवेयर है जो वायरस की तरह व्यवहार करता है। अन्य रैंसमवेयर हमलों के विपरीत, जो ईमेल या डाउनलोड के माध्यम से फैलता है, यह यूएसबी स्टिक के माध्यम से विभिन्न कंप्यूटरों पर फैलने के मार्ग का अनुसरण करता है। लक्ष्य तक पहुँचने के ठीक बाद, यह autorun.inf . के रूप में एक फ़ाइल बनाता है स्वचालित रूप से निष्पादित करने के लिए जब संक्रमित यूएसबी स्टिक को एक अलग सिस्टम में प्लग किया जाता है। हमलावर द्वारा सभी डेटा को एन्क्रिप्ट करने के बाद, वे 4 दिनों के भीतर भुगतान करने के लिए कहते हैं। इस विशिष्ट अवधि के बाद फिरौती बढ़ेगी और फिर 7 दिनों के भीतर भुगतान नहीं करने पर हैकर के सर्वर में संग्रहीत डिक्रिप्शन कुंजी नष्ट हो जाएगी। (जनवरी 2016 में हुए एक हमले के अनुसार)।

ZCrypt के साथ प्रमुख नुकसान यह है कि भले ही उपयोगकर्ता हमलावर द्वारा चुराए गए अपने डेटा को छोड़ देता है, फिर भी वे उसके सिस्टम का उपयोग नहीं कर सकते हैं। चूंकि zCrypt मौजूदा डेटा को एन्क्रिप्ट करने के बाद बंद नहीं होता है, यह निगरानी करना जारी रखता है कि क्या कोई फ़ाइल बदलती है या कोई नई फ़ाइल उपयोगकर्ता ने बनाई है ताकि वह उस विशेष फ़ाइल को भी एन्क्रिप्ट कर सके। मैलवेयर पूरी तरह से हटा दिए जाने के बाद ही कोई मुक्त हो सकता है।

ऊपर बताए गए सभी हमलों के अलावा, सबसे हाल के ईमेल हमले के बारे में बात करना जो दुर्भावनापूर्ण अटैचमेंट वितरित करता है जिसमें खतरा या ट्रोजन होता है जिसे क्वांट लोडर के रूप में जाना जाता है। . यह रैंसमवेयर और पासवर्ड-चोरी करने वाले सॉफ़्टवेयर को स्थापित करने में सक्षम है। यह नया हमला इंटरनेट एक्सप्लोरर में दो साल पुरानी भेद्यता को तोड़ रहा है जो हैकर को गेटवे सुरक्षा सुविधाओं का अतिक्रमण करने की अनुमति देता है।

लेकिन इस बार हमलावरों ने वेब ब्राउजर के बजाय फाइलों या दस्तावेजों को डाउनलोड करने के लिए सांबा पर भरोसा करके एक और तरीका अपनाया है। इसलिए, सुरक्षा सुविधाओं को पूरी तरह से दरकिनार कर दिया। यह ईमेल बिलिंग विवरण और रिक्त ईमेल के रूप में पाया जाता है जिसमें केवल एक अटैचमेंट होता है जिसमें .zip फ़ाइलें होती हैं। उन ज़िप फ़ाइलों में विंडोज स्क्रिप्ट फ़ाइलें (.wsf) होती हैं जो फ़ाइलों को स्थापित करने के लिए क्वांट लोडर बनाती हैं लेकिन इंस्टॉल करने के लिए सांबा का उपयोग http:// पते के बजाय फ़ाइल:// का उपयोग करती है।

अपने संगठन को सुरक्षित रखने के लिए IT व्यवस्थापक क्या कर सकते हैं?

रैंसमवेयर हमलों के जोखिम को कम करने के लिए अपने संगठन को सक्रिय रूप से सुरक्षित रखने के लिए कुछ सुझाव निम्नलिखित हैं:

- दो-चरणीय सत्यापन का उपयोग - फ़िशिंग अभियान इन दिनों अभी भी बहुत प्रभावी हैं, यह कर्मचारियों के लिए नुकसान को सीमित करने में एक बड़ी मदद होगी। क्रेडेंशियल खो जाने या चोरी हो जाने की स्थिति में भी, दो-चरणीय सत्यापन कुछ हद तक नुकसान को सीमित कर सकता है।

- अपना सभी संवेदनशील डेटा एन्क्रिप्ट करें - हर कंपनी को एक बार डेटा उल्लंघन की समस्या का सामना करना पड़ा है, आपकी सभी महत्वपूर्ण जानकारी को एन्क्रिप्ट करने से अगर यह चोरी हो जाती है, तो हैकर इसका उपयोग नहीं कर पाएगा यदि आपका डेटा एन्क्रिप्टेड है।

- शारीरिक सुरक्षा का भी ध्यान रखें - डाटा को ऑफलाइन भी चोरी किया जा सकता है। आपके संगठन में निगरानी कैमरों का उपयोग करना आवश्यक है। ताकि, कोई भी प्रतिबंधित क्षेत्र में प्रवेश न कर सके और कंपनी के डेटा को चुरा या छेड़छाड़ न कर सके।

- हमले के सबसे संवेदनशील स्रोत को सुरक्षित करना - रैंसमवेयर हमलों के लिए ईमेल सबसे अधिक प्रवण स्रोत हैं। अधिकांश समय, इन हमलों को संक्रमित अटैचमेंट वाले सामान्य ईमेल से ट्रिगर किया जाता है। जैसे फ़ोटो, वीडियो, दस्तावेज़, YouTube लिंक या अन्य फ़ाइलें जिनमें मैलवेयर होते हैं। जब तक आप यह नहीं जानते कि मेल वास्तव में आपका है या आप प्रेषक को व्यक्तिगत रूप से जानते हैं, तब तक न खोलें। यदि आपको कोई अनजान मेल मिला है, तो बस अपनी कंपनी के डेटा सुरक्षा सलाहकार को सूचित करें। और उस मेल को तुरंत हटा दें।

- अपने कर्मचारियों को स्मार्ट बनाएं - अपने कर्मचारियों को आपके और आपके संगठन के लिए साइबर सुरक्षा के महत्व के बारे में प्रशिक्षित करें। और सबसे महत्वपूर्ण बात यह है कि उन्हें हमलों के लक्षण दिखाना और उसके अनुसार प्रतिक्रिया करना सिखाएं।

- सावधान रहें - किसी हमले के होने की प्रतीक्षा न करें, सतर्क रहें और कानून प्रवर्तन से डेटा उल्लंघन के बारे में जानें। लॉग फ़ाइलों का उपयोग करें और हमलों या सुरक्षा मुद्दों के शुरुआती संकेतों की पहचान करने का प्रयास करें।

हमले का खुलासा करना?

स्थानीय बैकअप सर्वर पर अपने सभी डेटा के क्लोन को सहेजने जैसे पिछले समाधानों का पालन करना पुराना है। हालांकि यह संगठनों को अधिकांश मामलों में डेटाबेस को जल्दी से पुनर्प्राप्त करने में मदद करता है, जब तक कि समस्या एक बड़ी साइट आउटेज न हो। जबकि, वर्तमान में क्लाउड का इस उद्योग पर प्रतिकूल प्रभाव पड़ता है, क्योंकि यदि आप बैकअप सर्वर और अपने मुख्य सर्वर के बीच फ़ाइलें साझा करना चाहते हैं तो यह बहुत आसान बनाता है। आपको वास्तव में घुसपैठ की जा सकने वाली इंटरनेट कनेक्शन के माध्यम से फ़ाइलें साझा करने के बारे में चिंता करने की ज़रूरत नहीं है। हालांकि, समय के साथ परिपक्व होने वाले रैंसमवेयर के पास न केवल आपके मुख्य सर्वर बल्कि आपके बैकअप सर्वर को भी दूषित करने का अपना तरीका और रणनीति है।

इस विशेष समस्या का आज का समाधान आर्टिफिशियल इंटेलिजेंस आधारित मशीन लर्निंग . को अपनाना है तकनीकी। एमएल की मदद से, डेवलपर्स पिछले रैंसमवेयर हमलों के डेटाबेस के तहत प्रशिक्षण ले सकते हैं। और फिर सब कुछ मशीन लर्निंग प्रक्रिया पर छोड़ दें जो उन पिछले हमलों से नए रूपों को जल्दी से समझने और बचाव करने के लिए कनेक्शन बनाएगी।

अब तक हमने जो देखा है, उससे रैनसमवेयर ऐसे हमले हैं जो समय के साथ बढ़ते जा रहे हैं और अधिक प्रभाव डाल रहे हैं। ईमेल को स्कैन करने, डाउनलोड को फ़िल्टर करने और अपने सिस्टम को अपडेट करने जैसे नियमित उपायों का ध्यान रखने के बजाय, संगठन इन हैकर्स को राशि का भुगतान करना जारी रखेंगे।