एक क्रूर बल हमला सबसे बुनियादी और खराब हैकिंग तकनीकों में से एक है। इस तरह के हमले के पीछे धारणा यह है कि यदि आप एक पासवर्ड का अनुमान कई बार लगाते हैं, तो आप अंततः सही होंगे। उपयोगकर्ता नाम/ईमेल और पासवर्ड का अनुमान लगाने का प्रयास करके, हमलावर उपयोगकर्ता खाते में जबरन पहुंच प्राप्त करने की उम्मीद करता है। लक्ष्य आमतौर पर बड़े पैमाने पर हमले शुरू करने, महत्वपूर्ण डेटा चोरी करने, सिस्टम को नीचे ले जाने, या तीनों को करने के लिए समझौता किए गए खाते का फायदा उठाना है। इस प्रकार के हमले को अंजाम देने वाले कोड को लिखने के लिए थोड़ी सरलता या ज्ञान की आवश्यकता होती है, और यहां तक कि आसानी से उपलब्ध स्वचालित सिस्टम भी हैं जो हर सेकंड हजारों पासवर्ड प्रयास प्रस्तुत करते हैं। यह मार्गदर्शिका पाठकों को आपके पीसी पर क्रूर बल के हमलों को रोकने में मदद करती है।

जानवरों के हमले को कैसे रोकें

एक मजबूत पासवर्ड नीति सबसे स्पष्ट है। प्रत्येक वेब एप्लिकेशन या सार्वजनिक सर्वर द्वारा मजबूत पासवर्ड लागू किए जाने चाहिए। उदाहरण के लिए, मानक उपयोगकर्ता खातों में संख्याओं, अपरकेस और लोअरकेस वर्णों और विशेष वर्णों वाले आठ वर्णों का संयोजन होना चाहिए। इसके अलावा, सर्वरों को नियमित रूप से पासवर्ड अपडेट करना अनिवार्य करना चाहिए।

मजबूत और अद्वितीय पासवर्ड बनाए रखने के अलावा हमें अन्य तरीकों का भी पालन करने की आवश्यकता है, यहां विभिन्न विधियों की सूची दी गई है:

<एच3>1. 3 विफल प्रयासों के बाद खाता लॉक नीति सेट करें

असफल लॉगिन प्रयासों की एक श्रृंखला के बाद एक खाता लॉकआउट लागू करना व्यर्थ है क्योंकि यह आपके सर्वर को सेवा से इनकार करने के लिए असुरक्षित बनाता है। हालांकि, लगातार देरी के साथ प्रदर्शन करने पर यह प्रक्रिया काफी अधिक प्रभावी हो जाती है।

असफल लॉगिन प्रयासों की एक निश्चित संख्या के बाद, प्रगतिशील देरी के साथ खाता लॉकआउट एक विशिष्ट समय के लिए खाते को लॉक कर देता है। परिणामस्वरूप स्वचालित जानवर बल हमले के तरीके कम उपयोगी हो जाएंगे। व्यवस्थापक हर कुछ मिनटों में सैकड़ों खातों को अनलॉक न करके समय की बचत भी करेंगे।

<एच3>2. SSH का उपयोग करना, रूट उपयोगकर्ता को दुर्गम बनाने के लिए सेटिंग बदलेंसर्वर के रूट उपयोगकर्ता पर एसएसएच पासवर्ड को जबरदस्ती करने का प्रयास आम है। Sshd_config फ़ाइल को संशोधित करके, सुनिश्चित करें कि रूट उपयोगकर्ता SSH के माध्यम से सुलभ नहीं है। 'DenyUsers root' और 'PermitRootLogin no' के लिए पैरामीटर सेट करें। इसे SSH ब्रूट फ़ोर्स अटैक को रोकने के लिए महत्वपूर्ण कदम के रूप में माना जाता है।

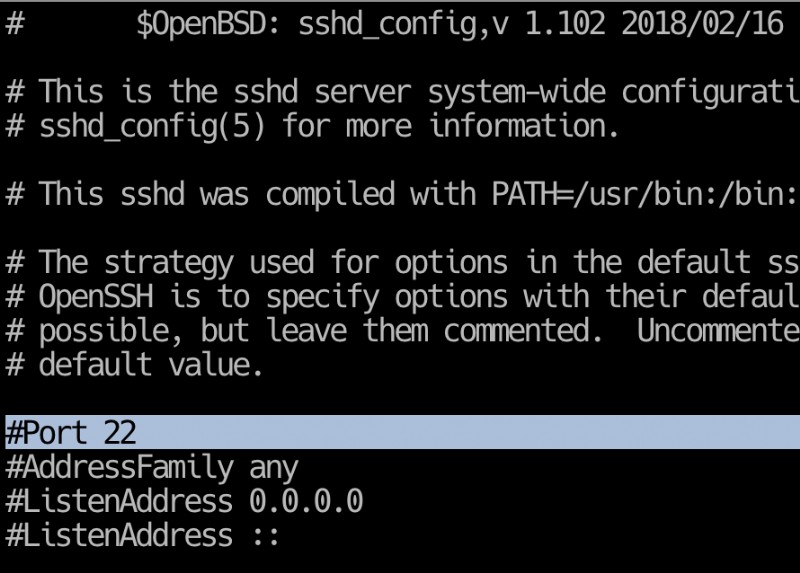

<एच3>3. डिफ़ॉल्ट पोर्ट में बदलाव करें

<मजबूत>

डिफ़ॉल्ट पोर्ट 22 का उपयोग अधिकांश स्वचालित SSH हमलों में किया जाता है। नतीजतन, जानवर बल के हमलों से बचने के लिए एक अलग बंदरगाह पर sshd चलाना एक अच्छी रणनीति हो सकती है। गैर-मानक पोर्ट में बदलने के लिए अपनी sshd_config फ़ाइल में पोर्ट लाइन संपादित करें। इस कदम की अनुशंसा एथिकल हैकर्स द्वारा SSH ब्रूट फ़ोर्स अटैक को रोकने के तरीके पर अवश्य करें विधि के रूप में की जाती है।

<एच3>4. कैप्चा का उपयोग करें

<मजबूत>

इंटरनेट पर हम सभी कैप्चा देखने के आदी हो गए हैं। किसी को भी ऐसा कुछ समझने में मजा नहीं आता है जो ऐसा लगता है कि इसे दो साल के बच्चे द्वारा खींचा गया था, फिर भी कैप्चा जैसे समाधान स्वचालित बॉट्स को बेकार बना देते हैं। क्रूर बल के हमलों को रोकने के तरीके पर काम करते समय, पुराने जमाने के कैप्चा अभी भी हैकर्स को रोकने में आपकी मदद कर सकते हैं।

भले ही हैकर्स ने इस सुरक्षा उपाय को प्राप्त करने के लिए ऑप्टिकल कैरेक्टर रिकग्निशन सॉफ़्टवेयर का उपयोग करना शुरू कर दिया है, एक शब्द या उत्पन्न छवि पर बिल्लियों की संख्या दर्ज करने की सरल आवश्यकता बॉट्स के खिलाफ काफी प्रभावी है।

5. लॉगिन को किसी विशिष्ट आईपी पते या आईपी पतों की श्रेणी तक सीमित करें

यदि आप केवल एक विशिष्ट आईपी पते या श्रेणी से पहुंच प्रदान करते हैं, तो क्रूर बल हमलावरों को उस बाधा को पार करने और पहुंच प्राप्त करने के लिए अतिरिक्त मेहनत करनी होगी।

यह आपकी सबसे संवेदनशील जानकारी के चारों ओर सुरक्षा बाड़ लगाने जैसा है, और जो कोई भी सही आईपी पते से नहीं आता है, उसे एक्सेस से वंचित कर दिया जाता है। आप रिमोट एक्सेस पोर्ट को एक स्थिर आईपी पता निर्दिष्ट करके ऐसा कर सकते हैं। यदि आपके पास एक स्थिर आईपी पता नहीं है तो आप एक वीपीएन का उपयोग कर सकते हैं।

<एच3>6. दो-कारक प्रमाणीकरण (2FA) का उपयोग करें

<मजबूत>

बहुत से लोग दो-कारक प्रमाणीकरण को पाशविक बल के हमलों के खिलाफ रक्षा की पहली पंक्ति मानते हैं। क्रूर बल के हमलों को रोकने के तरीके के तहत यह एक अत्यधिक अनुशंसित कदम है और इस तरह के समाधान के लागू होने पर डेटा उल्लंघन का जोखिम काफी कम हो जाता है।

2FA की खूबी यह है कि केवल एक पासवर्ड पर्याप्त नहीं है। एक हमलावर को आपके स्मार्टफोन या ईमेल क्लाइंट तक पहुंच की आवश्यकता होगी, भले ही उन्होंने पासवर्ड क्रैक किया हो। कुछ दृढ़निश्चयी हमलावर उस बाधा को तोड़ने की कोशिश कर सकते हैं, लेकिन अधिकांश पलट जाएंगे और कम मुश्किल शिकार के लिए जाएंगे।

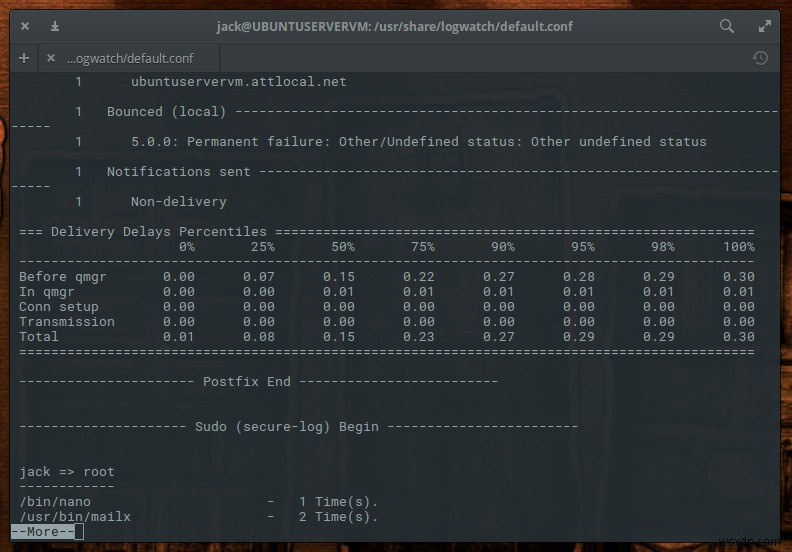

<एच3>7. अपने सर्वर लॉग पर नज़र रखें

अपनी लॉग फाइलों की अच्छी तरह जांच करने में सावधानी बरतें। सिस्टम रखरखाव के लिए लॉग फाइलें महत्वपूर्ण हैं, क्योंकि प्रशासक अच्छी तरह जानते हैं। लॉग प्रबंधन सॉफ़्टवेयर, जैसे लॉगवॉच, आपको दैनिक ऑडिट चलाने और दैनिक रिपोर्ट स्वचालित रूप से उत्पन्न करने दे सकता है।

बोनस:Systweak Antivirus, रीयल-टाइम मैलवेयर का पता लगाने के लिए एक ऐप

उपरोक्त तरीके . पर कैसे क्रूर बल के हमलों को रोकने के लिए विशेषज्ञों द्वारा सिफारिश की जाती है और कई लोगों द्वारा लागू किया गया है। लेकिन ऐसे मामलों में जहां एक घुसपैठिया आपके सिस्टम में मैलवेयर लाने का प्रबंधन करता है, तो आपको तत्काल प्रभाव से इसकी पहचान करने और खतरे को खत्म करने के लिए एक शक्तिशाली रीयल-टाइम एंटीवायरस की आवश्यकता होगी। इसी उद्देश्य के लिए, मैं Systweak Antivirus का उपयोग करने का सुझाव देता हूं।

Systweak Antivirus आपके कंप्यूटर को सभी प्रकार के दुर्भावनापूर्ण हमलों से बचाता है और रीयल-टाइम सुरक्षा प्रदान करता है। इसमें StopAllAds ब्राउज़र प्लगइन भी शामिल है, जो अवांछित विज्ञापनों को फ़िल्टर करता है और मैलवेयर और अन्य प्रकार के दुर्भावनापूर्ण सॉफ़्टवेयर को डाउनलोड या एक्सेस करने से रोककर कंप्यूटर की सुरक्षा करता है। Systweak Antivirus आपके कंप्यूटर को चौबीसों घंटे, साल में 365 दिन होने वाले कारनामों से बचाता है। यह सभी सुरक्षा जरूरतों के लिए वन-स्टॉप-शॉप के रूप में कार्य करके कंप्यूटर के वर्तमान प्रदर्शन को बढ़ाता है।

वास्तविक समय में सुरक्षा। कुछ एंटीवायरस प्रोग्रामों में से एक जो आपके कंप्यूटर पर उनके व्यवहार के आधार पर संभावित खतरों/ऐप्स का पता लगा सकता है, वह है Systweak Antivirus।

इसका उपयोग करना काफी आसान है . यह प्रोग्राम एक सरल उपयोगकर्ता इंटरफ़ेस प्रदान करता है जिसका उपयोग आपके परिवार में हर कोई कर सकता है।

हल्के वजन . सबसे कम सिस्टम संसाधनों का उपयोग करने वाले सॉफ़्टवेयर को सबसे अच्छा माना जाता है क्योंकि यह आपके CPU संसाधनों को ब्लॉक नहीं करेगा।

सुरक्षित वेब ब्राउज़िंग. यह ऐप इंटरनेट पर सर्फिंग करते समय विज्ञापन रोकने के लिए एक विज्ञापन अवरोधक प्लगइन का उपयोग करके इंटरनेट ब्राउज़ करने की अनुमति देता है।

कंप्यूटर के स्टार्टअप मेनू से अवांछित आइटम निकालें। उपयोगकर्ता उन शुरुआती घटकों को बंद कर सकते हैं जो कंप्यूटर को बूट होने में अधिक समय देते हैं।

7 आसान युक्तियों के साथ क्रूर बल के हमलों को रोकने के तरीके पर अंतिम शब्द

यदि आप अपने पीसी पर ब्रूट फोर्स अटैक को कैसे रोकें, देख रहे हैं, तो ऊपर सूचीबद्ध तरीके एक निश्चित स्तर की सुरक्षा प्राप्त करने और आपके सिस्टम की सुरक्षा करने में मदद कर सकते हैं। निर्धारक हैकर अभी भी इन विभिन्न तरीकों से आगे निकल सकते हैं और आपको अपने सिस्टम को हर समय अपडेट रखना होगा। जहां तक मैलवेयर का संबंध है, Systweak Antivirus आपके सिस्टम से सभी हैकर-अनुकूल फ़ाइलों को हटाने में महत्वपूर्ण भूमिका निभाता है।

सोशल मीडिया - फेसबुक, इंस्टाग्राम और यूट्यूब पर हमें फॉलो करें। किसी भी प्रश्न या सुझाव के लिए, कृपया हमें नीचे टिप्पणी अनुभाग में बताएं। हम एक समाधान के साथ आपके पास वापस आना पसंद करेंगे। हम तकनीक से संबंधित सामान्य समस्याओं के उत्तर के साथ-साथ नियमित रूप से टिप्स और ट्रिक्स पोस्ट करते हैं।

अक्सर पूछे जाने वाले प्रश्न –

क्रूर बल के हमलों की रोकथाम क्या है?

क्रूर बल के हमलों को रोकने के लिए सबसे स्पष्ट तकनीक एक निश्चित संख्या में विफल पासवर्ड प्रयासों के बाद खातों को फ्रीज करना है। खाता लॉकआउट एक निश्चित समय तक चल सकता है, जैसे कि एक घंटा, या वे तब तक चल सकते हैं जब तक कोई व्यवस्थापक मैन्युअल रूप से खातों को अनलॉक नहीं करता।

एक क्रूर बल लॉगिन हमले के खिलाफ सबसे अच्छा बचाव क्या हैं?

ब्रूट फोर्स लॉग इन अटैक को रोकने के लिए टू-फैक्टर ऑथेंटिकेशन एक और कुशल बचाव है क्योंकि इसके लिए सिर्फ एक पासवर्ड की आवश्यकता होती है। भले ही दुर्भावनापूर्ण अभिनेताओं ने पासवर्ड प्राप्त कर लिया हो, फिर भी उन्हें आपके स्मार्टफोन या ईमेल क्लाइंट तक पहुंच की आवश्यकता होगी। कुछ प्रतिबद्ध हमलावर उस बाधा को पार करने का प्रयास कर सकते हैं, लेकिन बहुमत पलट जाएगा और एक कम चुनौतीपूर्ण शिकार की तलाश करेगा।

क्रूर बल के हमलों को रोकने के लिए अन्य कौन-सी सुविधाएँ लागू की जा सकती हैं?

जटिल पासवर्ड, कैप्चा, एसएसएच सेटिंग्स को संशोधित करना, और आईपी पते की एक विशिष्ट श्रेणी से लॉगिन सीमित करना कुछ असफल प्रयासों के बाद दो-कारक प्रमाणीकरण और खातों को फ्रीज करने के अलावा क्रूर बल के हमलों को रोकने के कुछ तरीके हैं।