पिछले कुछ दिनों से पूरे इंटरनेट पर Pegasus Spyware को लेकर खबरें ट्रेंड कर रही हैं। यह दुर्भावनापूर्ण उपयोगिता कुख्यात इज़राइली हैकिंग फर्म - कानून प्रवर्तन एजेंसियों और खुफिया सेवाओं के लिए एनएसओ ग्रुप द्वारा विभिन्न देशों के लोगों की गुप्त रूप से जासूसी करने के लिए विकसित की गई थी।

सूचना सुरक्षा विशेषज्ञों की एक रिपोर्ट से पता चलता है कि 23 जुलाई, 2021 तक, पेगासस स्पाइवेयर द्वारा 50,000 फोन और डिवाइस संक्रमित थे। दुनिया की पूरी आबादी के खिलाफ इस संख्या का हवाला देना ज्यादा नहीं लगता, लेकिन मैलवेयर अपने आप में खतरनाक है। यह आपके फ़ोन के सिस्टम तक पूरी पहुँच प्राप्त करता है और फ़ोटो, चित्र, वार्तालापों पर टैप करने, पत्राचार पढ़ने, और बहुत कुछ जैसे डेटा को पढ़ता है।

इस रहस्योद्घाटन ने अधिकांश Android और IOS उपयोगकर्ताओं को अपने फोन पर इस स्पाइवेयर के अस्तित्व की जांच करने के तरीकों के बारे में सोचने पर मजबूर कर दिया है। दुर्भाग्य से, अधिकांश एंटीवायरस प्रोग्राम इस मैलवेयर का पता नहीं लगा सकते हैं क्योंकि यह शून्य-दिन की कमजोरियों का फायदा उठाता है, जो डेवलपर्स और हार्डवेयर विक्रेताओं के लिए अज्ञात हैं। सौभाग्य से, मानवाधिकार संगठन, एमनेस्टी इंटरनेशनल ने एक मोबाइल सत्यापन टूलकिट (एमवीटी) उपकरण विकसित किया है जिसका उपयोग आप पेगासस मैलवेयर के लिए अपने डिवाइस को स्कैन करने के लिए कर सकते हैं। इसका सोर्स कोड GitHub पर उपलब्ध है।

एमवीटी एंड्रॉइड और आईओएस दोनों के साथ संगत है। यह पेगासस स्पाइवेयर द्वारा उपयोग किए जाने वाले किसी भी समझौता संकेतक (आईओसी) का पता लगा सकता है। दुर्भाग्य से, इस पोस्ट को लिखने तक, कोई त्वरित इंस्टॉलेशन पैकेज नहीं हैं। आपको अपने Linux या macOS कंप्यूटर पर सोर्स कोड को कंपाइल और बिल्ड करना होगा। एमवीटी की क्षमताओं में हमेशा सुधार हो रहा है क्योंकि डेवलपर्स टूलकिट में अधिक उन्नत सुविधाएं जोड़ते हैं। इस पोस्ट को लिखते समय, इसकी कुछ सबसे महत्वपूर्ण विशेषताओं में शामिल हैं:

- एन्क्रिप्टेड iOS बैकअप को डिक्रिप्ट करें

- विभिन्न प्रकार के iOS सिस्टम, लॉग, एप्लिकेशन डेटाबेस और सिस्टम एनालिटिक्स से डेटा को प्रोसेस और विश्लेषण करें।

- एंड्रॉइड डिवाइस के इंस्टॉल किए गए एप्लिकेशन को स्कैन करने के लिए निकाला जा सकता है

- ADB प्रोटोकॉल का उपयोग करके, आप Android उपकरणों से नैदानिक जानकारी प्राप्त कर सकते हैं।

- निकाले गए रिकॉर्ड की तुलना हानिकारक संकेतकों के STIX2-प्रारूपित सेट से करें।

- सभी निकाले गए रिकॉर्ड के लिए JSON लॉग बनाएं और पाए गए सभी हानिकारक निशानों के लिए JSON लॉग को अलग करें।

- सभी पुनर्प्राप्त रिकॉर्ड की एक समान कालानुक्रमिक समयरेखा बनाएं और सभी दुर्भावनापूर्ण निशान पाए गए।

एमवीटी का उपयोग करके जांचें कि आपका फोन पेगासस से संक्रमित है या नहीं

जैसा कि ऊपर चर्चा की गई है, MVT केवल Linux और macOS के लिए उपलब्ध है। मैंने लिनक्स (डब्ल्यूएसएल) के लिए विंडोज सबसिस्टम का उपयोग करने की कोशिश की, लेकिन यह त्रुटि को फेंकता रहा “adb_shell.exceptions.UsbDeviceNotFoundError” जब भी मैंने अपने फोन तक पहुंचने की कोशिश की। इस पोस्ट में, हम काली लिनक्स पर MVT स्थापित करेंगे। अगर आप macOS पर हैं, तो MVT-डॉक्स वेबसाइट पर इंस्टॉलेशन गाइड देखें।

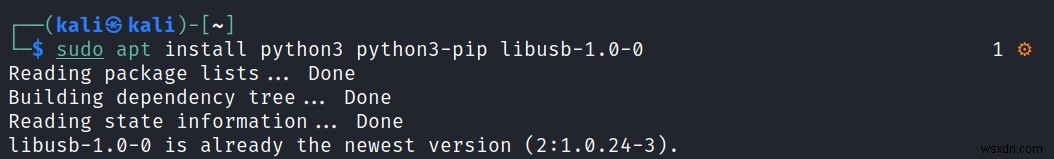

आपको आरंभ करने के लिए, हमें सभी आवश्यक उपकरणों के निर्माण और संकलन के लिए आवश्यक निर्भरताएँ स्थापित करने की आवश्यकता है। टर्मिनल लॉन्च करें और नीचे दिए गए आदेशों को निष्पादित करें।

sudo apt install python3 python3-pip libusb-1.0-0

यदि आप केवल आईओएस फोन पर एमवीटी टूल का उपयोग करना चाहते हैं, तो आपको libusb-1.0-0 लाइब्रेरी इंस्टॉल करने की आवश्यकता नहीं है। . साथ ही, $PATH में Pypi बायनेरिज़ को स्थानीय रूप से डाउनलोड और इंस्टॉल करने के लिए, नीचे दिए गए कमांड को निष्पादित करें:

export PATH = $PATH:~/.local/bin

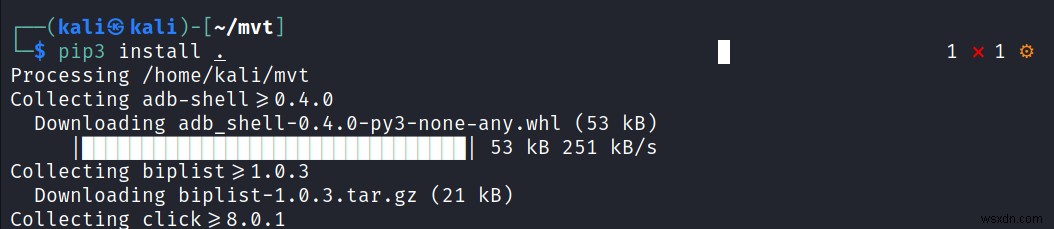

अगला, हम आधिकारिक स्रोत कोड डाउनलोड करेंगे और पाइप का उपयोग करके एमवीटी स्थापित करेंगे। नीचे दिए गए आदेशों को निष्पादित करें:

git clone https://github.com/mvt-project/mvt.git cd mvt pip3 install

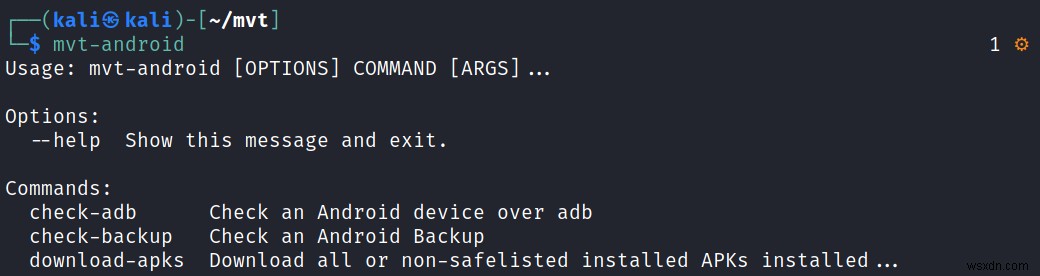

डाउनलोड सफलतापूर्वक पूर्ण होने के बाद, अब आप mvt-ios . चला सकते हैं या mvt-android आपके उपकरणों को स्कैन करना शुरू करने के लिए उपयोगिताएँ।

मेरा मानना है कि इस लेख ने आपको पेगासस मालवेयर के लिए अपने फोन को स्कैन करने के तरीके के बारे में एक स्पष्ट गाइड दी है। भले ही यह दुर्भावनापूर्ण उपयोगिता बहुत लोकप्रिय हो रही है, सैकड़ों जासूसी एप्लिकेशन उपयोगकर्ता उपकरणों पर उनकी जानकारी के बिना चलते हैं। कई ऐप एक उपयोगी सेवा की पेशकश करने वाले वैध एप्लिकेशन के रूप में काम करते हैं, लेकिन वे पर्दे के पीछे आपके डिवाइस पर सभी महत्वपूर्ण जानकारी पढ़ रहे हैं। डिजिटल स्वच्छता का अभ्यास करना सीखें और सुरक्षित रहें।