मेरे एक पाठक ने मुझसे पूछा, अरे, डेडोइमेडो, आप अपना पासवर्ड कैसे प्रबंधित करते हैं? यह सवाल इस लेख के पीछे का विचार बन गया, जिसमें मैं आपको पासवर्ड प्रबंधन पर अपना दृष्टिकोण देना चाहता हूं। मेरे बैकअप गाइड के समान, इस टुकड़े का उद्देश्य आपको यह बताना नहीं है कि क्या करना है, लेकिन आपकी आवश्यकताओं से मेल खाने वाले सर्वोत्तम समाधान के साथ आने में अधिक सहायता। लगभग एक मनोवैज्ञानिक के पास जाना पसंद है। केवल बेहतर।

और इसलिए, मैं वास्तव में आपको यह नहीं बताऊँगा कि मैं अपने पासवर्ड के साथ क्या कर रहा हूँ। यह प्रासंगिक नहीं है। क्योंकि एकमात्र व्यक्ति जिसे आपका पासवर्ड जानने की आवश्यकता है, वह आप ही हैं, और इसलिए मेरे तरीके और तरीके उस संबंध में आपकी सहायता नहीं करेंगे। यही वजह है कि मैं ज्यादातर सवाल पूछूंगा। ठीक? मेरे बाद।

नोट:टोनी वर्मन, फ़्लिकर डॉट कॉम, CC BY-SA 2.0 के तहत लाइसेंस प्राप्त है।

पासवर्ड प्रबंधन के तीन सिद्धांत

आपने शायद एक अरब गाइड ऑनलाइन पढ़े होंगे। लंबा, छोटा, जटिल पासवर्ड, ऑनलाइन वाल्ट, एन्क्रिप्शन, दो कारक प्रमाणीकरण, और ऐसे। वहाँ इतना कुछ है कि यह वास्तव में भ्रमित हो सकता है। हालांकि संक्षेप में, आपका पासवर्ड प्रबंधन तीन चीजों पर निर्भर करता है:

आप किसकी रक्षा करने की कोशिश कर रहे हैं?

क्या आप एक तकनीक प्रेमी व्यक्ति हैं?

क्या आप परवाह करते हैं कि यदि आप मर जाते हैं तो आपके ऑनलाइन खातों का क्या होता है?

जोखिम

जैसा कि यह पता चला है, लोग जोखिम या क्षति, या क्षति के जोखिम को नहीं समझ सकते हैं, अगर कोई उन पासवर्डों को चुरा लेता है। यह कोई साधारण या सीधी बात नहीं है। आप सोच सकते हैं कि बेवकूफ ईमेल और तस्वीरों से भरा आपका व्यक्तिगत ईमेल वास्तव में किसी के लिए दिलचस्प नहीं है। और सच तो यह है, ऐसा नहीं है। लेकिन फिर, उस ईमेल का उपयोग अन्य सेवाओं के लिए पासवर्ड पुनर्प्राप्त करने के लिए किया जा सकता है, जो लोग अक्सर करते हैं, और फिर, यह दिलचस्प हो जाता है। जिस तरह से सूचना यात्रा करती है और अंततः फ़नल होती है उसका बहुत महत्व है।

नोट:छवि विकिमीडिया से ली गई है, CC BY-SA 3.0 के तहत लाइसेंस प्राप्त है।

इसके अलावा, लोग यह मान सकते हैं कि कोई व्यक्ति सक्रिय रूप से उनके सिस्टम में सेंध लगाने और उनका सामान चुराने की कोशिश कर रहा है। यह अवांछित मानव महत्व (यूएसआई) सिंड्रोम का एक अति-क्लासिक मामला है, जिसमें लोग अपने कार्यों और तत्काल परिवेश को बहुत अधिक महत्व देते हैं। जैसा कि यह पता चला है, इंटरनेट इतनी अच्छी तरह से तेलयुक्त, यंत्रीकृत प्रणाली है, जिसमें बहुत अधिक स्वचालन और अराजकता है, कि आप अपनी मूर्खता, दुर्घटना या उपेक्षा के यादृच्छिक शिकार होने की संभावना रखते हैं क्योंकि आप एक द्वारा उल्लंघन किए जाने वाले हैं गुमनाम अजनबी जो आपके सामाजिक कलंक और हॉलीवुड की अपेक्षाओं को पूरा करता है। आपको मुश्किल से ही इस बारे में चिंता करने की आवश्यकता होगी कि कोई व्यक्ति आपको फंसाने के लिए अपना सर्वश्रेष्ठ प्रयास कर रहा है। व्यक्तिगत लक्ष्यीकरण महत्वपूर्ण लोगों का है, और आप महत्वपूर्ण नहीं हैं।

तकनीकी विशेषज्ञता

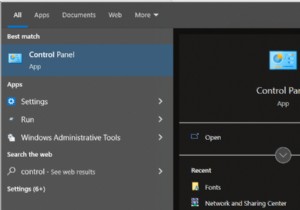

अधिकांश लोगों के लिए, पासवर्ड प्रबंधन का सरल उपाय पेन और पेपर है। और वास्तव में, यदि आप इसके बारे में सोचते हैं, तो मास्टर पासवर्ड और दो-कारक प्रमाणीकरण के साथ एक ऑनलाइन खाता होने की तुलना में यह अधिक मायने रखता है। क्योंकि गैर-तकनीकी विशेषज्ञ इन उपकरणों का उपयोग करने के लिए आवश्यक अनुशासन से परेशान नहीं होना चाहेंगे, इसलिए वे उनका उपयोग घटिया तरीके से करेंगे, जो उपयोगी तकनीकों के एक सेट को कमजोरियों और जोखिम वैक्टर के एक सेट में बदल देता है जो सुरक्षा में योगदान नहीं करते हैं।

उपकरण को अपने उपयोगकर्ताओं से मेल खाना चाहिए। KeePass और LastPass महान उपयोगिताओं की तरह ध्वनि करते हैं, और वे हैं, लेकिन किसी ऐसे व्यक्ति के लिए नहीं जो मुश्किल से Google का उपयोग कर सकता है। तकनीकी शब्दजाल का उपयोग करने के लिए मजबूर किए बिना आम नागरिकों को अपना पासवर्ड सुरक्षित रखने में मदद करने के लिए बेहतर तरीके हैं।

मौत

अंत में, यदि आप समय से पहले समाप्त हो जाते हैं, तो आपके ईमेल खातों, आपके ऑनलाइन संग्रहण, आपके क्लाउड और अन्य सामान का क्या होगा? क्या आपके परिवार के सदस्य और मित्र व्यक्तिगत जानकारी प्राप्त करने में सक्षम होंगे, या कम से कम आपके नाम पर इसका दावा करेंगे?

यह आपके पासवर्ड प्रबंधन के लिए एक और विचार है। ज़रूर, आप अपने मेल के लिए 63-अक्षर के पासवर्ड और फ़िंगरप्रिंट स्कैनिंग और इस तरह के दो-फ़ॉर्म प्रमाणीकरण प्राप्त कर सकते हैं, लेकिन एक तरह से, दुर्भावनापूर्ण पहुंच को रोकने के लिए डिज़ाइन किए गए टूल आपके परिवार और दोस्तों को आपकी मृत्यु के बाद जानकारी प्राप्त करने से भी रोकेंगे। यदि आपका फ़ोन फ़िंगरप्रिंट स्कैनर का उपयोग करता है, तो अन्य लोग इसे अनलॉक नहीं कर पाएंगे, और इस प्रकार, वे आपके ऑनलाइन खातों के लिए एक्सेस कोड प्राप्त नहीं कर पाएंगे, और वे लॉगिन नहीं कर पाएंगे, भले ही वे पासवर्ड जानते हैं, जो वे नहीं जानते, क्योंकि आपने उन्हें एक पागल, सुरक्षित तरीके से सहेजा होगा जो सभी को लॉक कर देता है।

नोट:छवि विकिमीडिया से ली गई है, CC BY-SA 3.0 के तहत लाइसेंस प्राप्त है।

और इसलिए आपके विचारों में एक ऐसा परिदृश्य भी शामिल होना चाहिए जिस पर अधिकांश लोग विचार नहीं करना पसंद करते हैं, और वह है मृत्यु। क्या आप अपने व्यक्तिगत डेटा को अपने प्रियजनों को मज़बूती से स्थानांतरित करने में सक्षम होंगे, भले ही आप उन्हें यह निर्देश देने के लिए न हों कि डबल और ट्रिपल एन्क्रिप्शन का उपयोग कैसे करें, बाहरी वॉल्यूम कैसे माउंट करें, यहां साइन इन करें, वहां साइन इन करें, और इसी तरह।

मृत्यु परिदृश्य का विस्तार पासवर्ड याद रखने की क्षमता है। क्या आप 29 अलग-अलग वेबसाइटों के लिए 29 अलग-अलग पासवर्ड मज़बूती से याद रख सकते हैं, ताकि आप वास्तव में उन सर्वोत्तम प्रथाओं से समझौता किए बिना उनका उपयोग कर सकें जिन्हें आपने ऑनलाइन पढ़ा है?

अधिकांश लोग नहीं कर सकते, यही कारण है कि वे अक्सर एक ही पासवर्ड का उपयोग करेंगे, और हम जोखिम और जोखिम के प्रश्न पर वापस जाते हैं, और यदि आपकी सुरक्षा या गोपनीयता से समझौता हो जाता है तो क्या होता है। यही कारण है कि हमें इस पर चर्चा करने की आवश्यकता है कि इसे ठीक से कैसे संभाला जाए।

कुछ सही सलाह

अब जबकि हमने हर चीज और वहां मौजूद किसी भी चीज को ध्यान में रख लिया है, आइए देखें कि इंटरनेट क्या पेश करता है। अधिकांश पासवर्ड प्रबंधन टिप्स और तरकीबें निम्नलिखित के इर्द-गिर्द घूमेंगी:

जटिल, अनुमान लगाने में कठिन पासवर्ड या, वैकल्पिक रूप से, लंबे, यादगार पासवर्ड का उपयोग करें।

दो-कारक प्रमाणीकरण का प्रयोग करें।

पासवर्ड का पुन:उपयोग न करें।

अपने पासवर्ड को बार-बार रिफ्रेश करें।

लॉग इन करते समय सुरक्षित कनेक्शन का उपयोग करें।

वे मूल बातें हैं। अब, यदि आप उन्हें अपने विशेष उपयोग के मामले में लागू नहीं करते हैं, तो वे स्वयं अर्थहीन हैं। याद रखें, आप यह नियंत्रित नहीं कर सकते कि दूसरे क्या करते हैं। आप तय नहीं कर सकते कि कोई आपको हैक करना चाहता है या नहीं। आप 100% गारंटी भी नहीं दे सकते कि आपके सिस्टम से समझौता नहीं किया जाएगा। हालांकि, आप अपने जोखिम और जरूरतों का मूल्यांकन कर सकते हैं और तदनुसार काम कर सकते हैं।

इसके अलावा, विचार करने के लिए एक और आयाम है - क्षति नियंत्रण। क्या आपके तीन बिल्डिंग ब्लॉक्स में से किसी एक को किसी तरह से समझौता करना चाहिए, आप कितनी जल्दी समस्या को नियंत्रित या समाप्त कर सकते हैं? एक बार फिर, विचार एक घटना के पहले, उसके दौरान और बाद में क्या होता है, के इर्द-गिर्द घूमता है। और याद रखें, एक घटना एक लैपटॉप पर कॉफी छलकने की हो सकती है जहां आपने अपना पासवर्ड सहेजा था, और अब आप उन्हें पुनः प्राप्त नहीं कर सकते।

डैमेज कंट्रोल

ठीक है। आप अपने पासवर्ड को विश्वसनीय तरीके से उपयोग करने में सक्षम होना चाहते हैं, और आप चाहते हैं कि अन्य लोग आपकी अनुमति के बिना उन्हें एक्सेस न कर सकें। समझ में आता है, है ना? यह सभी प्रकार के उपयोगकर्ताओं और सभी प्रकार की डेटा संवेदनशीलता के लिए सही है।

अनधिकृत पहुंच को रोकने के लिए, आपको अपने पासवर्ड सुरक्षित रखने की आवश्यकता है। अब, दो मुख्य स्थान हैं जहाँ आप अपना पासवर्ड रख सकते हैं - ऑफ़लाइन या ऑनलाइन। ऑफलाइन का मतलब कंप्यूटर पर नहीं है, यानी आपका सिर या कागज की पर्ची या डिस्कनेक्ट किया गया कंप्यूटर, और ऑनलाइन का मतलब ऐसे कंप्यूटर से है जिसे नेटवर्क से एक्सेस किया जा सकता है। बाद वाले मामले में, विशुद्ध रूप से तकनीकी दृष्टिकोण से, आपके पासवर्ड तक इंटरनेट से पहुंचा जा सकता है। यह एक कठिन कार्य हो सकता है, और इसकी संभावना कम हो सकती है, लेकिन सांख्यिकीय रूप से, यह करने योग्य है।

यदि आप अपने पासवर्ड को डिजिटल प्रारूप में रखना चाहते हैं, तो उन्हें सुरक्षित रखना चाहिए। इसका मतलब है कि आपको किसी प्रकार के तंत्र का उपयोग करने की ज़रूरत है जो नग्न आंखों से पासवर्ड छुपाएगा, और यदि कोई आपकी डिस्क पकड़ लेता है, तो डेटा अर्थहीन होगा। इसका अर्थ है एन्क्रिप्शन। इसका मतलब तकनीकी विशेषज्ञता और मृत्यु के बाद की जटिलताओं से है।

इसके अलावा, भले ही आप डेटा को सुरक्षित रखते हों, आपका इनपुट टर्मिनल - आपका लैपटॉप, आपका फोन या कोई अन्य डिवाइस, बिना किसी डेटा हानि के सैद्धांतिक रूप से समझौता किया जा सकता है। सबसे खराब स्थिति में, विशुद्ध रूप से तकनीकी दृष्टिकोण से, आपके पास एक कीलॉगर स्थापित हो सकता है, और फिर, भले ही आप अपने पासवर्ड को स्मार्ट तरीके से प्रबंधित करते हैं, कीस्ट्रोक्स को इंटरसेप्ट किया जा सकता है, और आपके ऑनलाइन खातों तक किसी और की पहुंच हो सकती है।

नोट:छवि विकिमीडिया से ली गई है, CC BY-SA 2.0 के तहत लाइसेंस प्राप्त है।

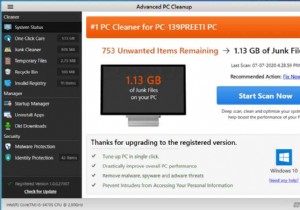

इसका मतलब है कि आपका खुद का कंप्यूटर शायद सबसे कमजोर कड़ी है - बजाय इसके कि आप पासवर्ड कैसे प्रबंधित करते हैं, लेकिन हम उस हिस्से को एक पल में संबोधित करेंगे। कंप्यूटर सुरक्षा एक पूरी तरह से अलग विषय है, और हमने इसके बारे में अतीत में बात की है। इस मामले में पासवर्ड के लिए वास्तव में कुछ खास नहीं है। यदि आप किसी तरह अपने संसाधनों का कुप्रबंधन करते हैं, तो अंत में आपका डेटा लीक हो जाएगा। यह फ़िशिंग, मूर्खता, आलस्य, यादृच्छिक बकवास स्थापित करना, इत्यादि हो सकता है। पासवर्ड डेटा के कई संभावित टुकड़ों में से एक हो सकता है जो खो सकता है। इसलिए आपको यह सुनिश्चित करने की आवश्यकता है कि आप अपनी मशीन को सुरक्षित रखें। इतना सरल है। अगर बकवास नहीं है, तो मक्खियाँ नहीं हैं, मेरे दादाजी कहा करते थे। वास्तव में नहीं, लेकिन यह एक अच्छी कहावत है।

लेकिन अगर आप वास्तव में ऐसा नहीं कर सकते हैं, तो अगला सवाल यह है कि अगर किसी के पास आपका पासवर्ड है तो क्या होगा? The answer is, two-factor authentication, which makes any one half of the data useless. But this method is cumbersome. You need to be an advanced user, and then, your technology becomes the limiting factor. What if you lose your phone? What if you die and your family don't understand this new authentication method? As you can see, as far as online data access goes, we have:

online --> plain|encrypted passwords --> keylogging

--> two-factor auth

We did not discuss offline just yet. Now, the old security practice of never writing your password down is true for offices and corporate environments. It is meaningless for home users. If someone breaks into your home, they will probably not care about random pieces of paper, and if they do, they probably won't be able to easily map them to your online stuff. Unless you're being targeted, but then, that's a very unlikely scenario.

So writing your stuff down is actually a good thing. You can use very long passwords, you can share them with friends and family, the technological challenge is low, and no one can steal the paper notebook from the Internet. This method does not fix the computer security piece, so we have:

offline --> keylogging --> two-factor auth

We can see that the logic points toward two-factor authentication, which really rules out a vast majority of users, because they are not savvy enough to implement it reliably. And it also complicates post-mortem use. Which is why you need to think hard. What do you fear more? Online hacking or your own death? Do you care more about malware or leaving a sane legacy behind you?

Server side games

So far, we've only discussed the home piece. But there are two sides to that coin. Your own, and the server you are logging to. And this opens a whole new range of questions and problems and possibilities. In fact, hacking servers is far more lucrative, as you can glean thousands if not millions of passwords in one fell stroke, rather than wasting effort on individual targets. This is what we've been reading in the news lately. Breaches of data with big companies that have not implemented proper security measures.

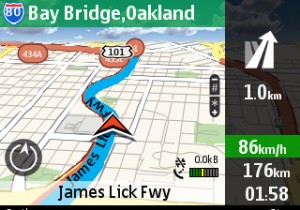

Again, you only have partial control over the whole scheme. You can make sure you login over secure (HTTPS) connections, but you may not always know this, especially on your mobile phones and such. You can make sure to follow the various best practices, but you cannot prevent companies from being hacked and such.

This is why we go back to the question of damage control. If a database is hacked and all its users are compromised, how much additional risk do you incur through your password management policies? So if you use the same user and password for all online accounts, then yes, technically, in theory, if these credentials are exposed, then someone can access all your stuff. Having different passwords - as well as users - makes sense. Non-personal aliases can also help anonymize you. And where would you store these user names? Online or offline? We go back to square one.

Note:Image taken from Wikimedia, licensed under CC BY-SA 3.0.

All of the above has nothing to do with how strong or memorable your passwords are. They all discuss the eventually of a data breach, and what you can do before, during, and after such an incident. Forget the reasons as to why this may happen. It WILL happen. The only thing that matters is, what have you done to minimize damage, what can you do while the problem is ongoing, and what's for you to do after the problem has been fixed.

If you are wise, then you will invest as much energy in the earliest links in the chain, because the sooner you act, the cheaper the cost. If you prepare well, then even if there's a problem, you may not really care.

On the client side, it means smart security so you don't need to worry about data compromise. Ironically, people less likely to be hacked are those more likely to use two-factor authentication, a method designed to minimize the chances of haxorology.

In the end, it means the choice of offline or online password storage, and minimizing damage that you will incur if there's a server-side problem. In other words, use different names and passwords for your various online accounts. It's a pain, but then, do you walk around the streets advertising your identity to everyone? No. So why would you want to do that online?

To sum it up, there's no silver bullet solution.

Remember it all

But passwords are not about security. Partly yes. But there are far more important reasons to manage them well. Your OWN brain. If you forget them, you're screwed. If you buried them somewhere so deep you can't find them, you're screwed. If you die, it's all gone.

Security is in fact highly overrated as a concept. It is a part of the online world, but just like there's no reason to contract sexually transmitted diseases in day-to-day life, there's no reason to fiddle with malware. Be sensible, and you can avoid that side of the Web. Again, the paradox of computing. Those who need this advice will not be reading this article, and it will only be nerds scrolling through, enjoying the affirmation of the things they are already doing.

So security. People invest so much in it, but there are more pressing matters. Like data backups. What's the chance of you being hacked? Low. What's the chance of you losing a hard disk? 100%। This is what people forget.

With passwords, it's the same thing. You will forget them. You will misplace them. You will die. So make them useful and practical. And this actually is the answer to the original request. How does one manage passwords sensibly?

And the answer is - I don't have one. What will drive your consideration is, how can you make sure you remember your passwords when you need them? And by remember, I mean, you can find them, whether inside the brain cells or an old, mangled paper somewhere.

The argument of complex versus long passwords comes to mind. Indeed, having hax0ry password is all l33t and cool and rad, but in reality, unless you are being target by a human, having long, memorable passwords is statistically, mathematically a more sensible approach for the vast majority of people. They can easily remember song lyrics or places or such, but they sure can't master the uppercase lowercase special character nonsense that we nerds inflict upon them.

The side benefit of it all is, if the password management process is fun, then people will be more likely to adhere to it and maintain some discipline. Just go with your favorite films, write a list, and enjoy it. Sounds simple and effective. And remember, I am not advocating this, because you need to find your own way to ensure the legacy of your passwords.

Never forget the triangle of password management. Risk. Technology. Death. Your songs might be high and mighty, but if no one can guess you saved them in a file titled pr0n.txt inside a hidden folder, then they are meaningless, right?

निष्कर्ष

As you can see, and you might be frustrated by this, I am going to end this article without a single specific app or technology mentioned. This is because giving advice is so easy, and it means nothing when you have to be the one applying it. Like the proverbial shrink, I will leave you with some blue balls of password management, armed with a golden recipe of thinking and reasoning, which should give you the tools you need.

Evaluate your situation based on the three critical parameters. Once you know the odds, you know the weakest link. Strengthen it first, then work up the ladder. Minimize damage with the expectation it WILL happen. Use technology to aid yourself and your family, rather than creating an impressive but meaningless fortress of pointless security. You are not as important as you think you are, and there a hundred things that will happen before you get hax0rized. And you are neglecting them all, because you've been visiting security forums too much.

To wrap this up, managing passwords means a bit of work, especially if you use different account names and passwords, but it can be done in a sustainable manner. You just need to find the one that matches your life expectations, technobabble skillz and the risk of losing it all to whim, curiosity, daring, foolishness, and plain ole disk failure. We are done. Hate me if you want. If you're looking for advice like use XYZ 2.0 and MyP@ss 17.3, then look elsewhere. We are here to learn how to think! समाप्त।

पी.एस. The brain memory image is in public domain.

प्रोत्साहित करना।